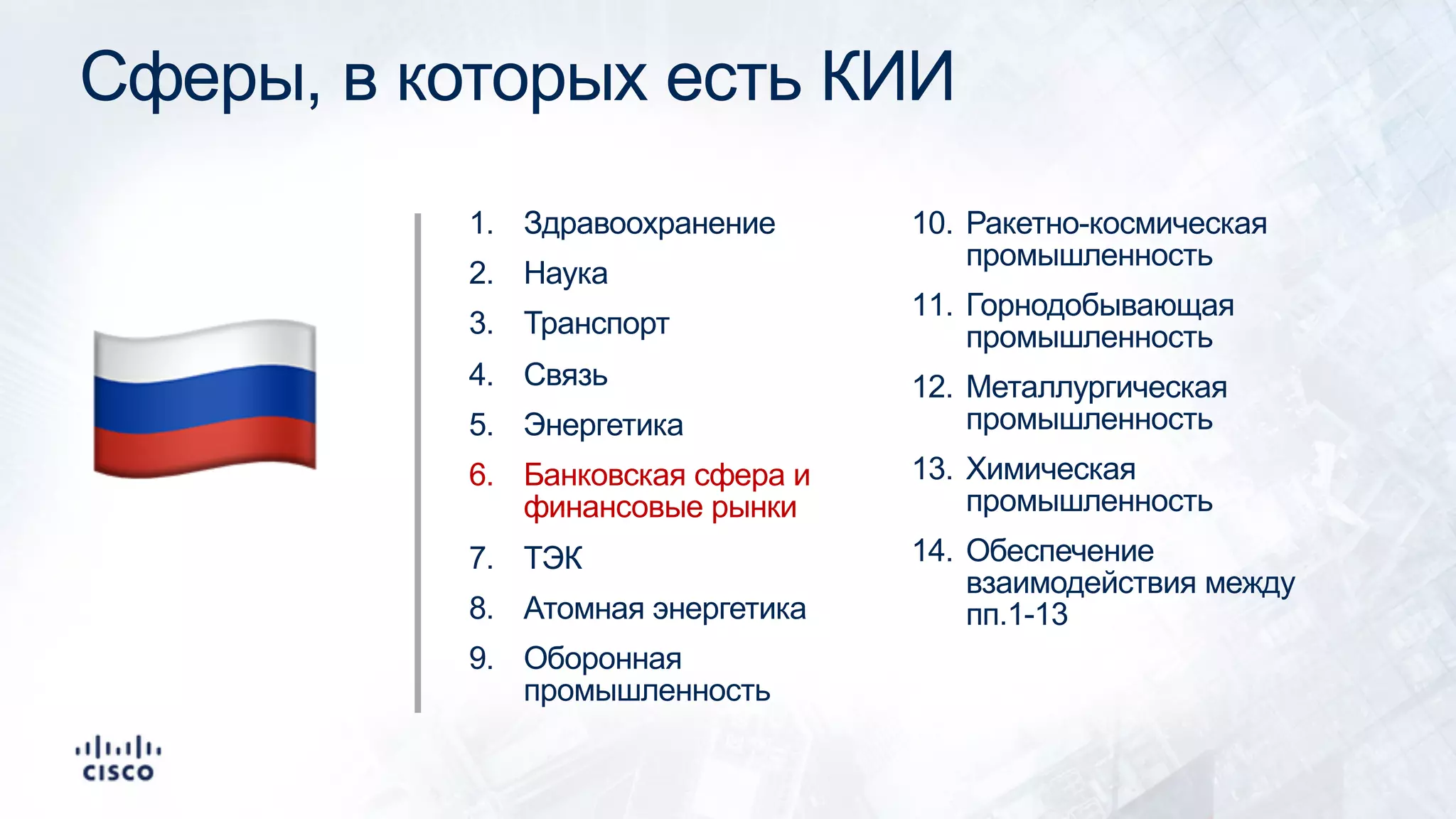

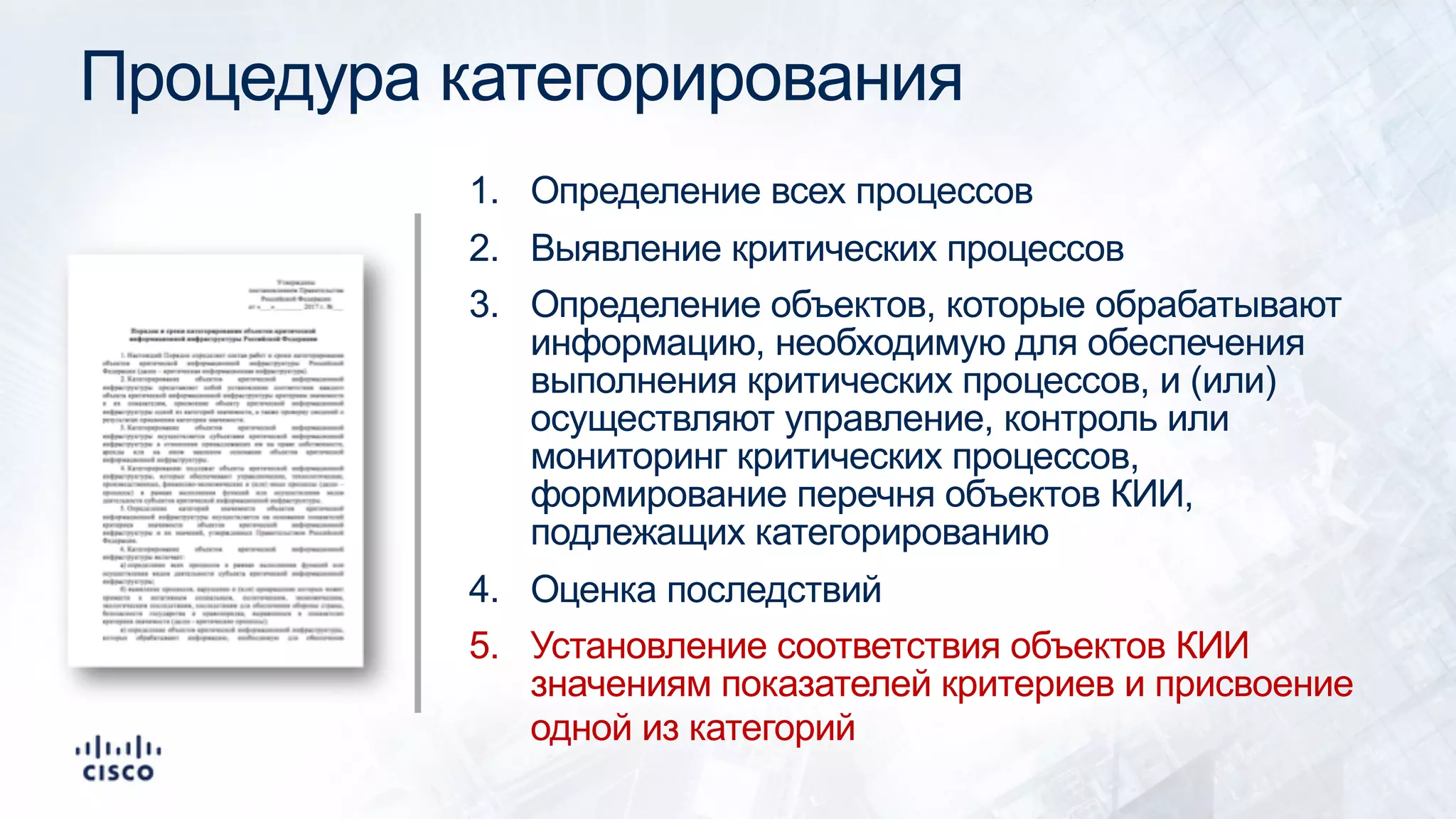

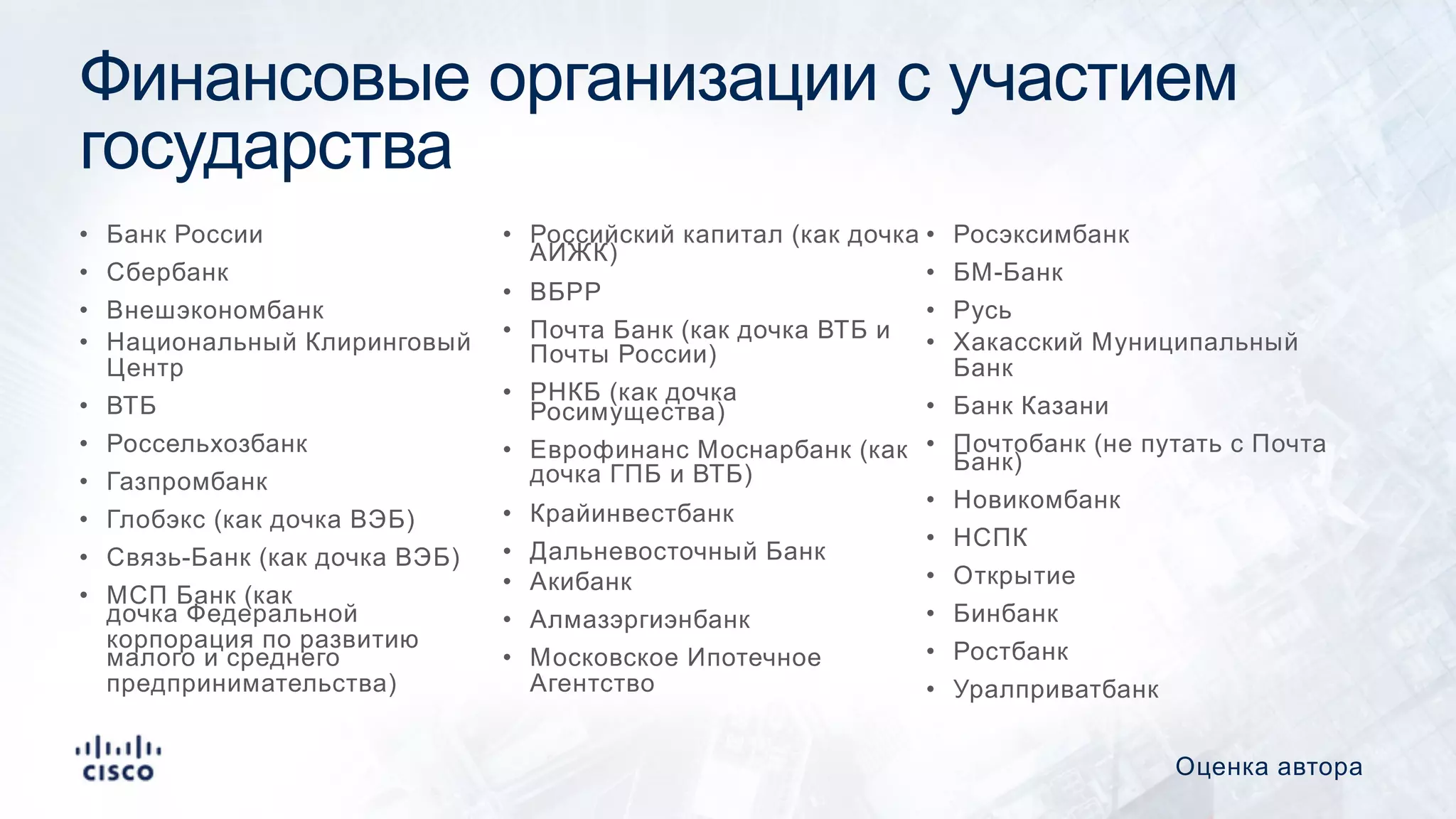

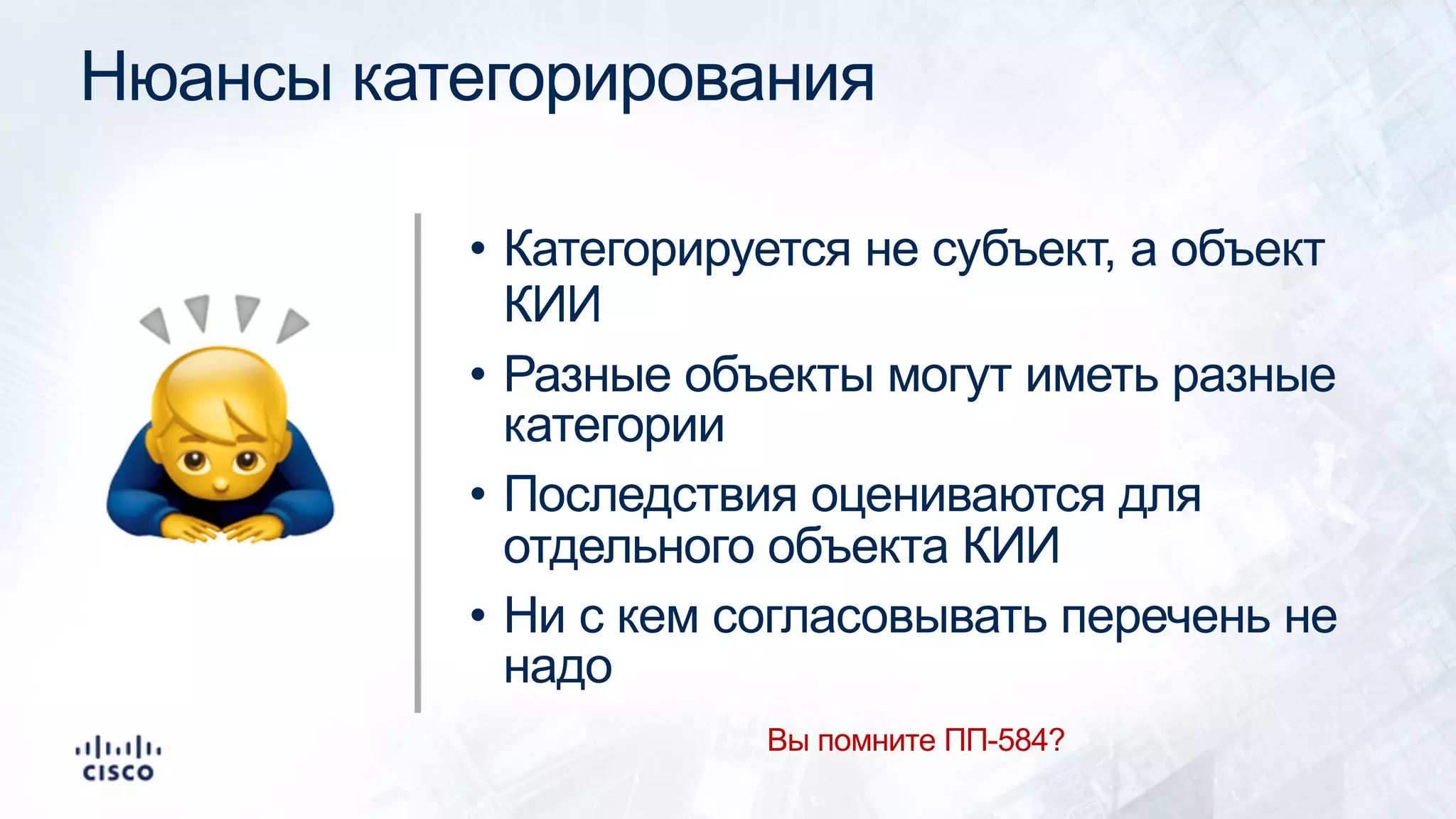

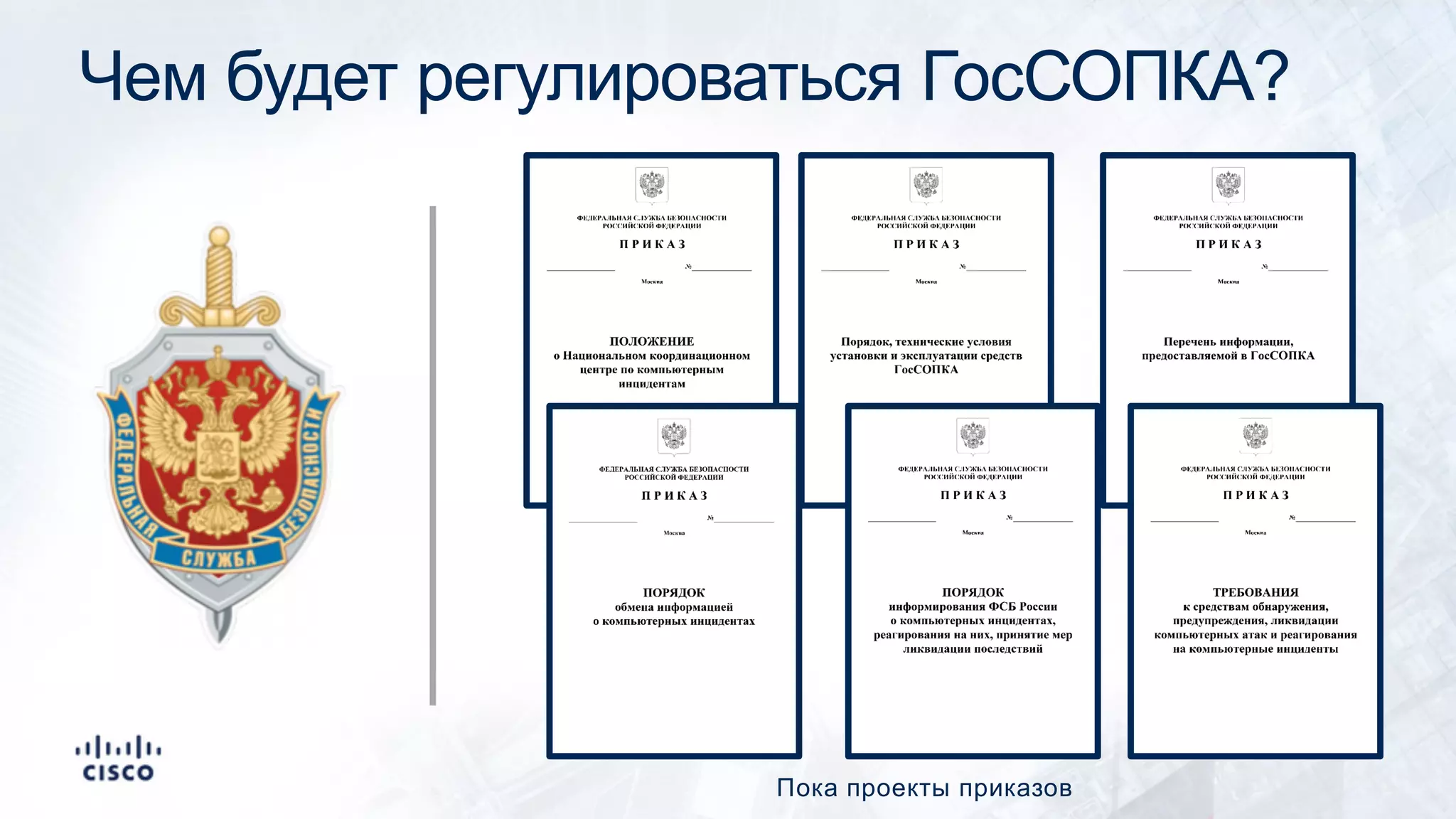

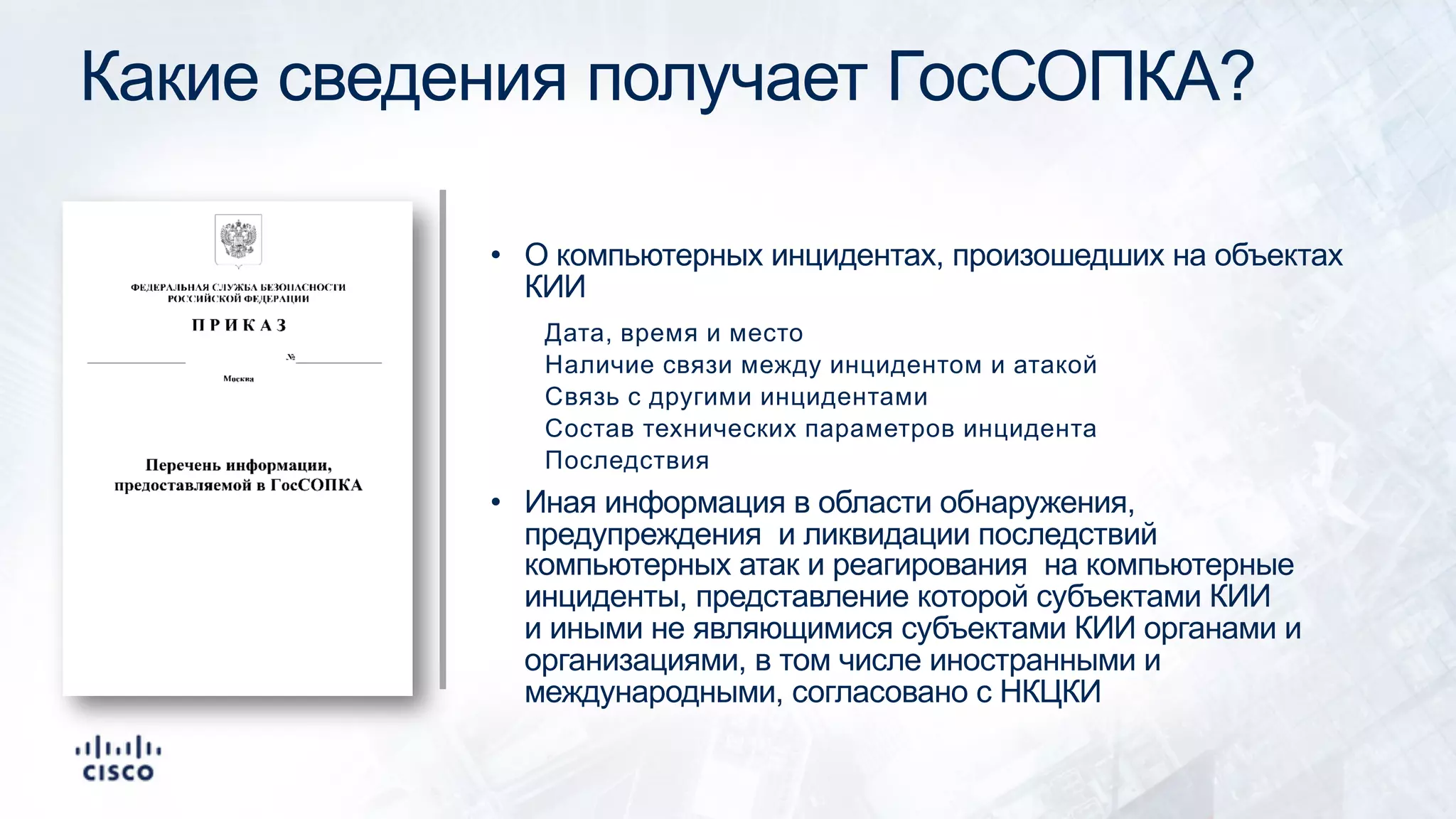

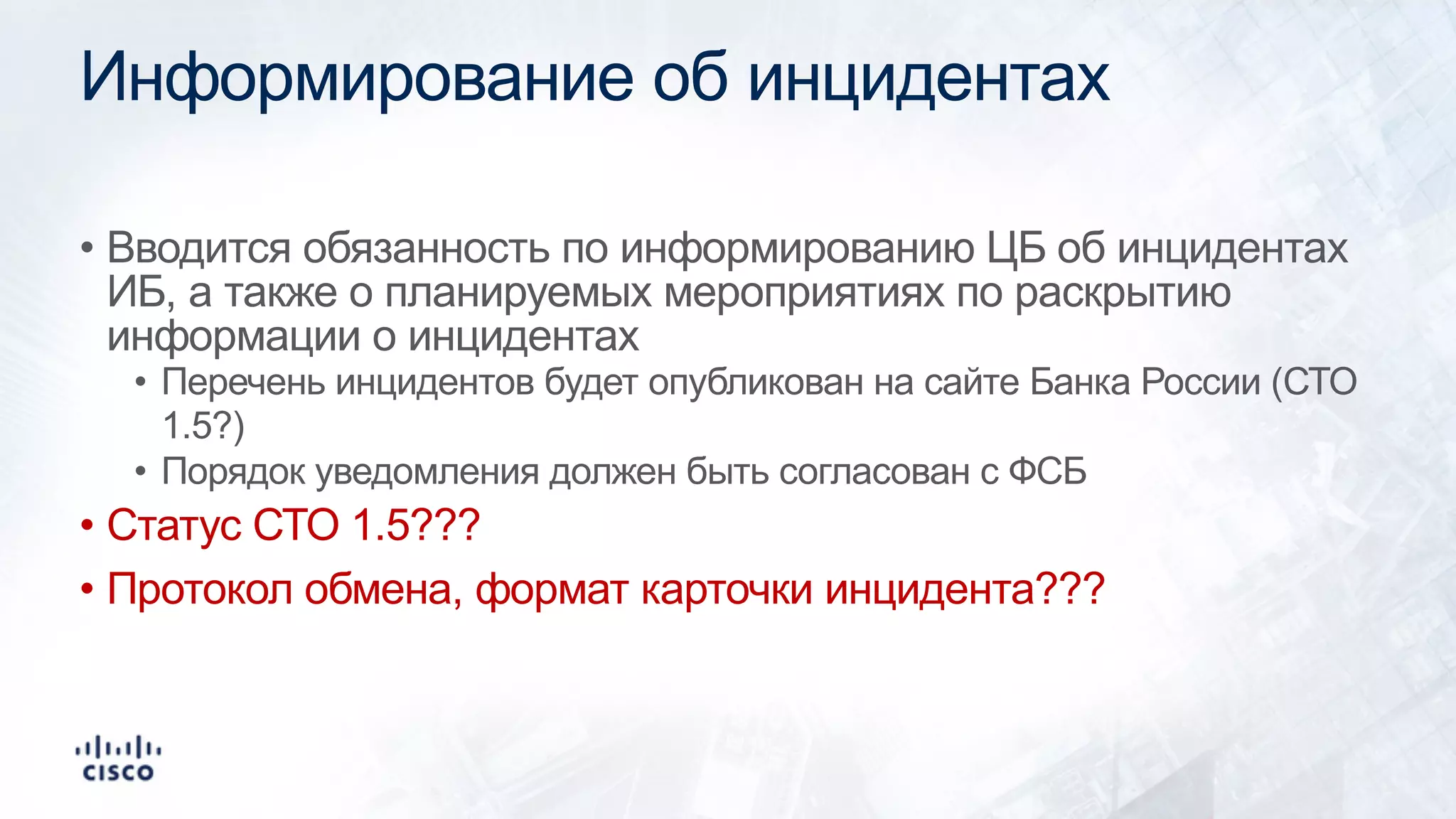

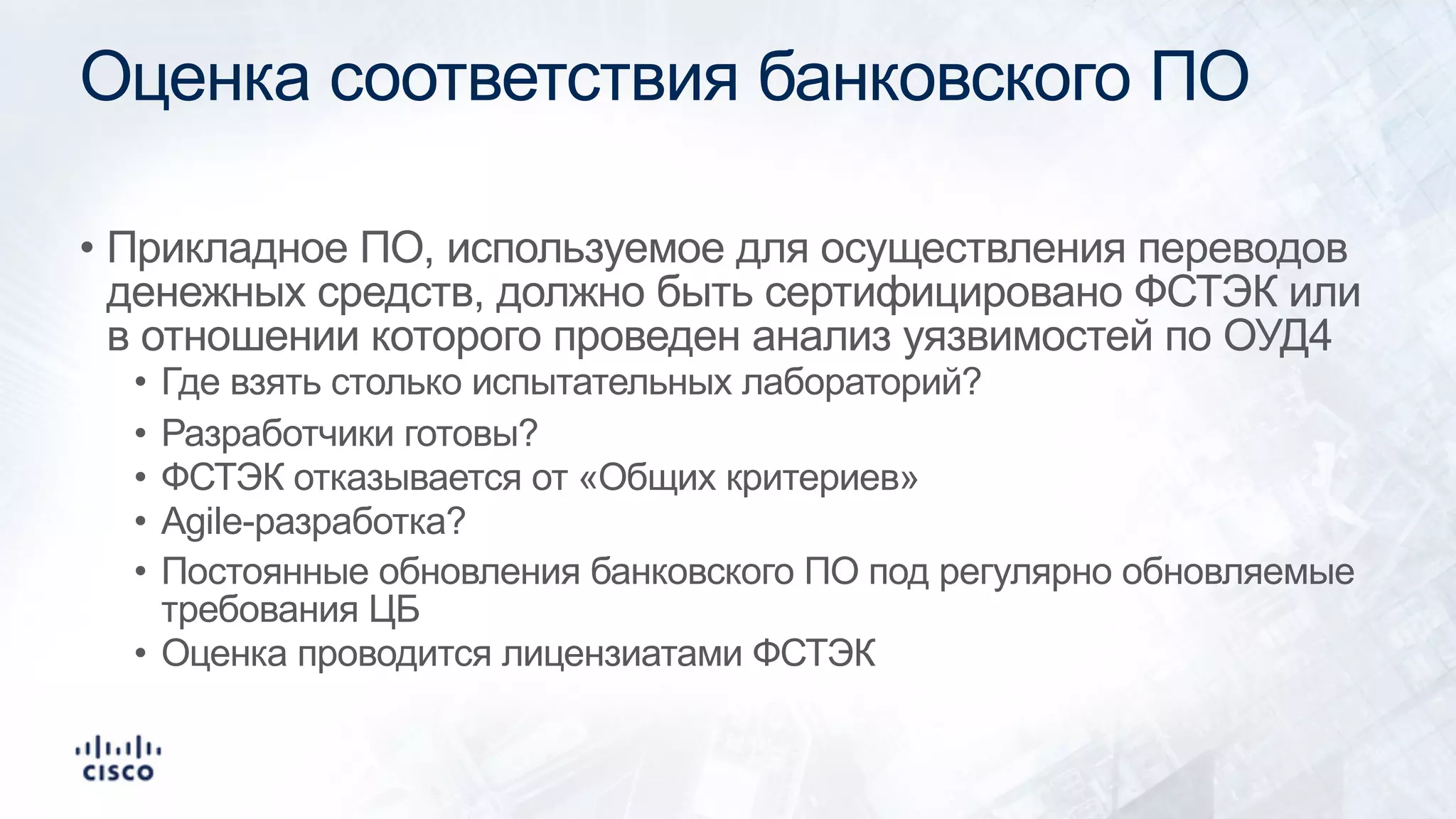

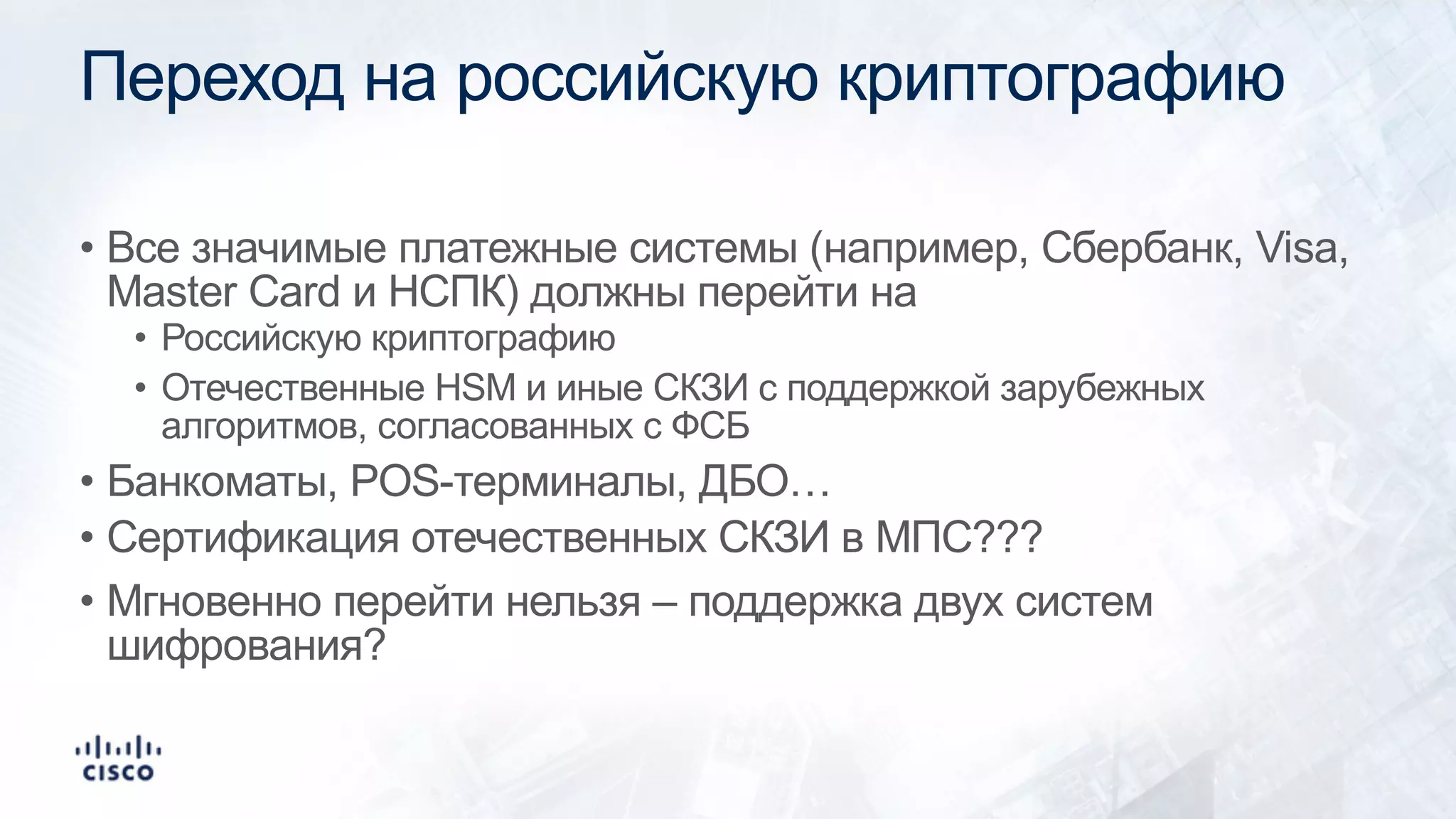

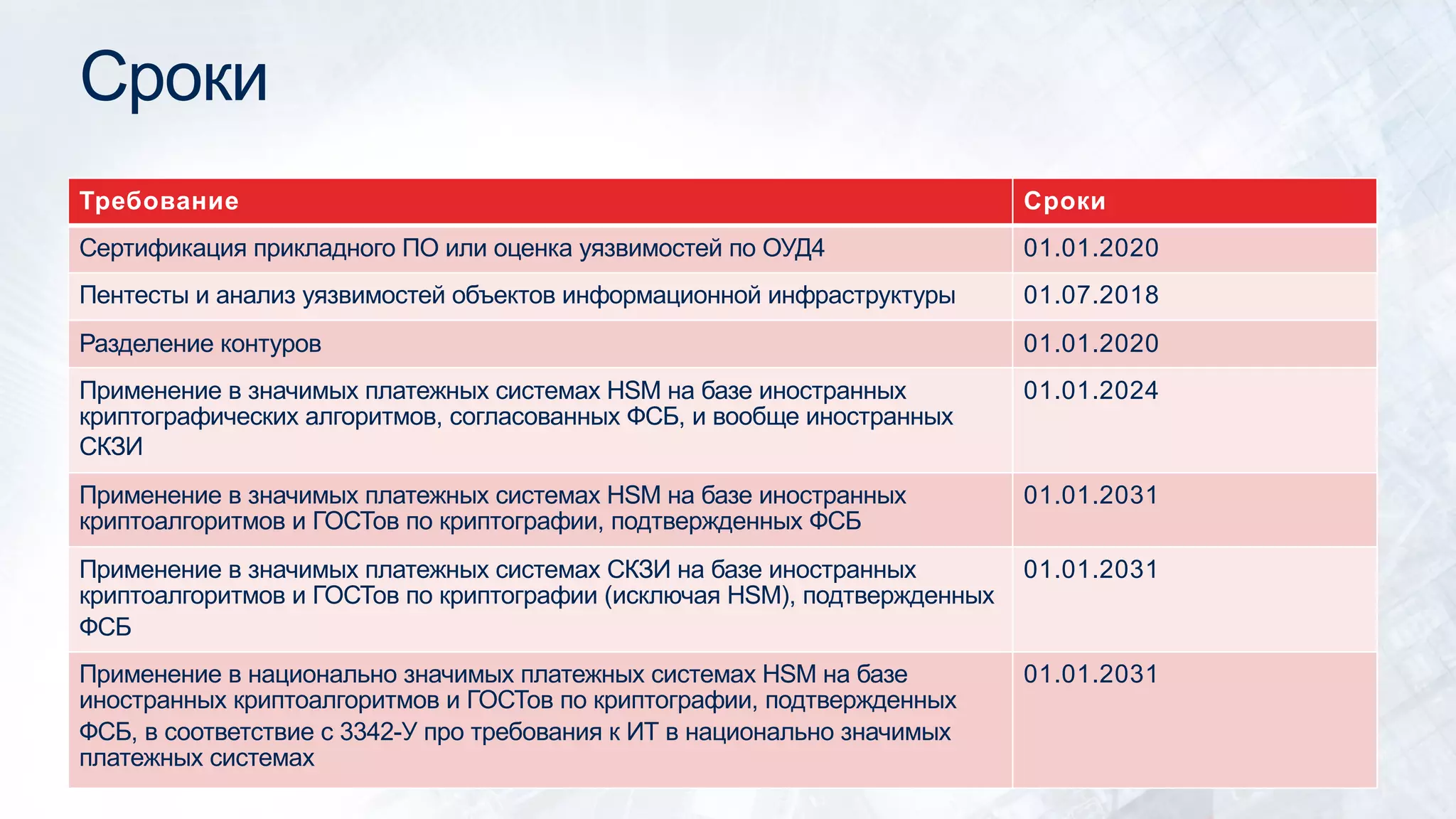

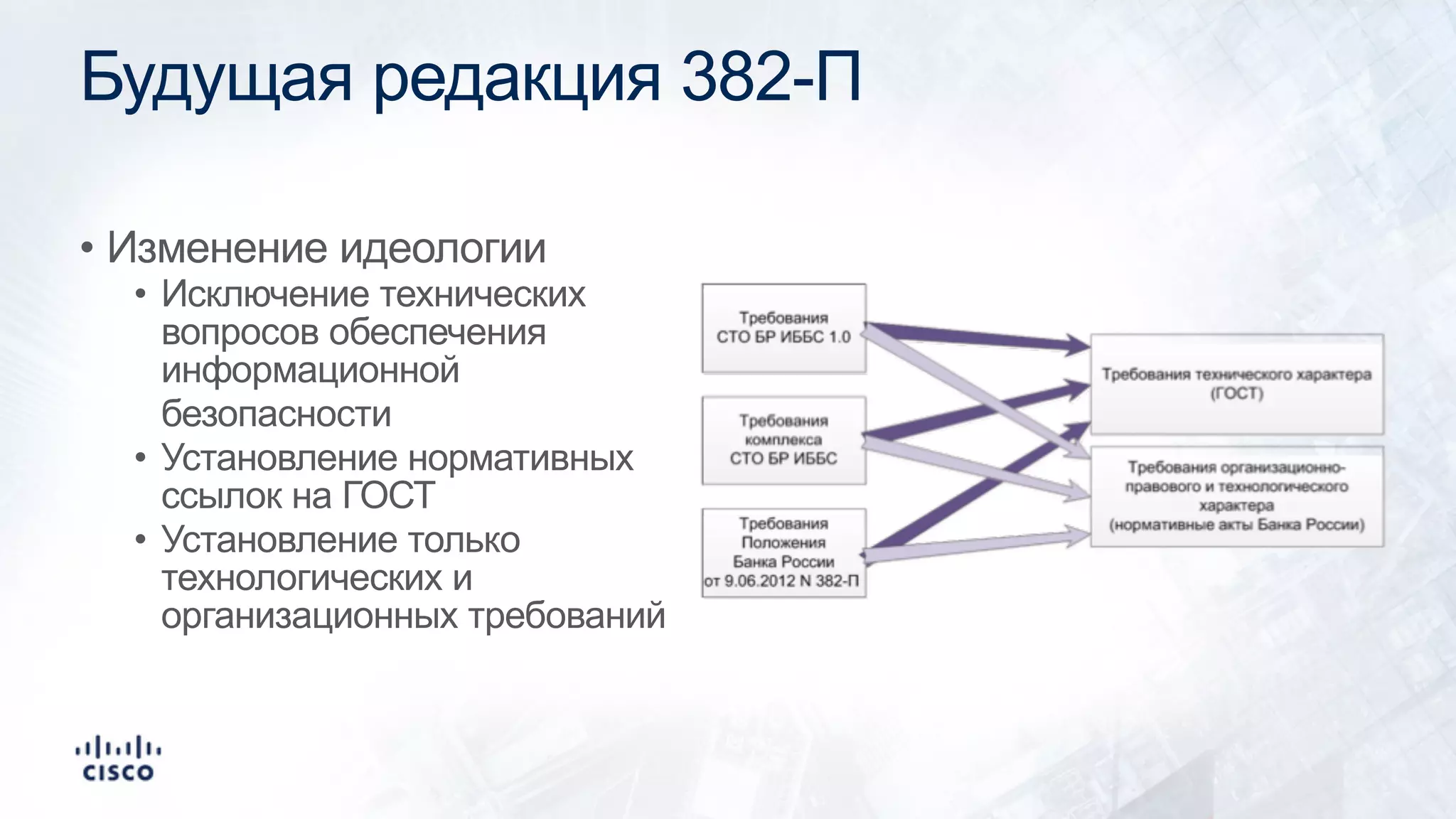

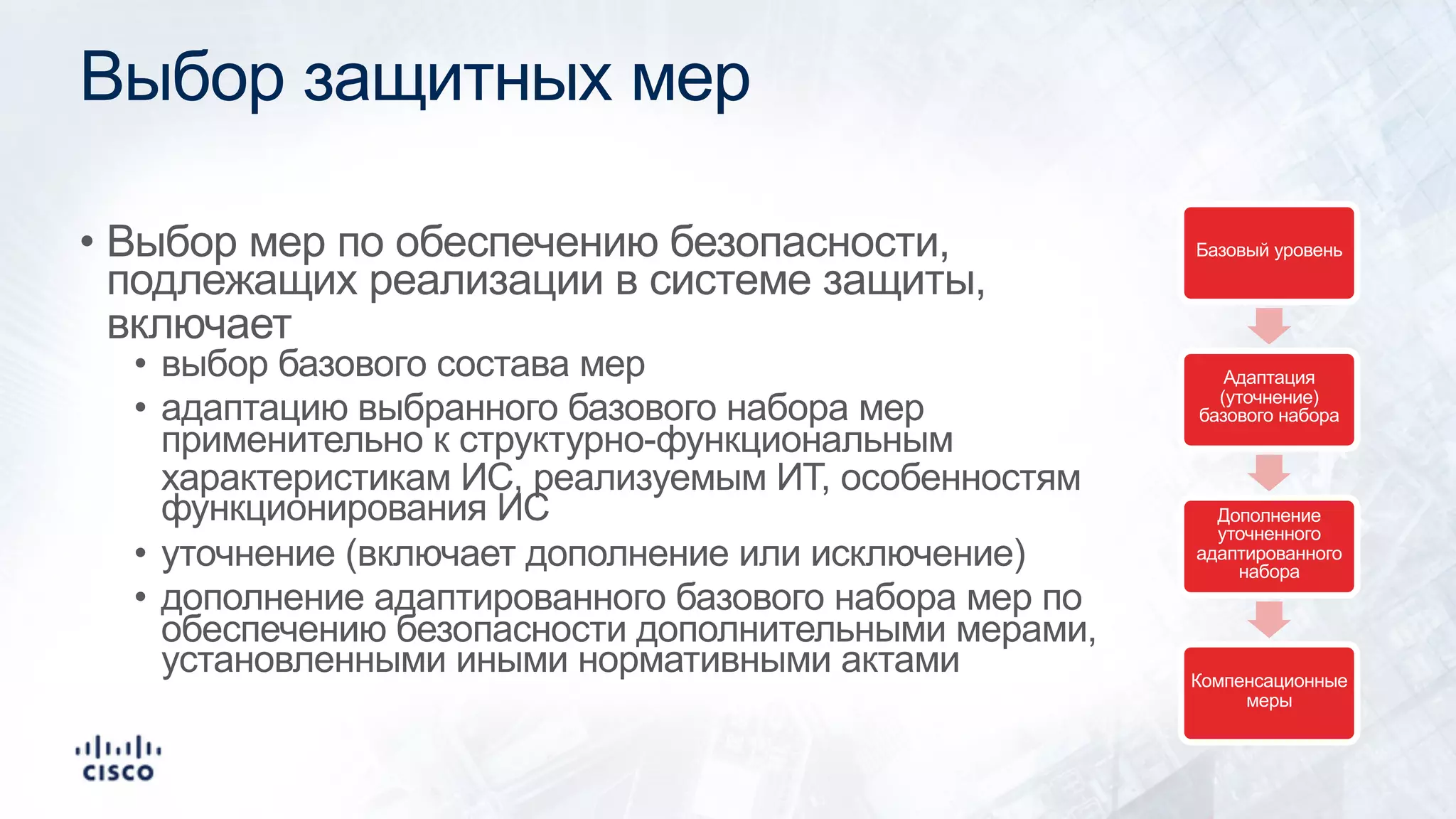

Документ обсуждает законодательные изменения и требования к критической информационной инфраструктуре (КИИ) в сфере финансовой кибербезопасности в России. Он охватывает процедурные аспекты categorization и уведомление о инцидентах, а также роль различных государственных органов и финансовых организаций. Указываются требования к техническим средствам и взаимодействию субъектов КИИ с государственными системами защиты информации.