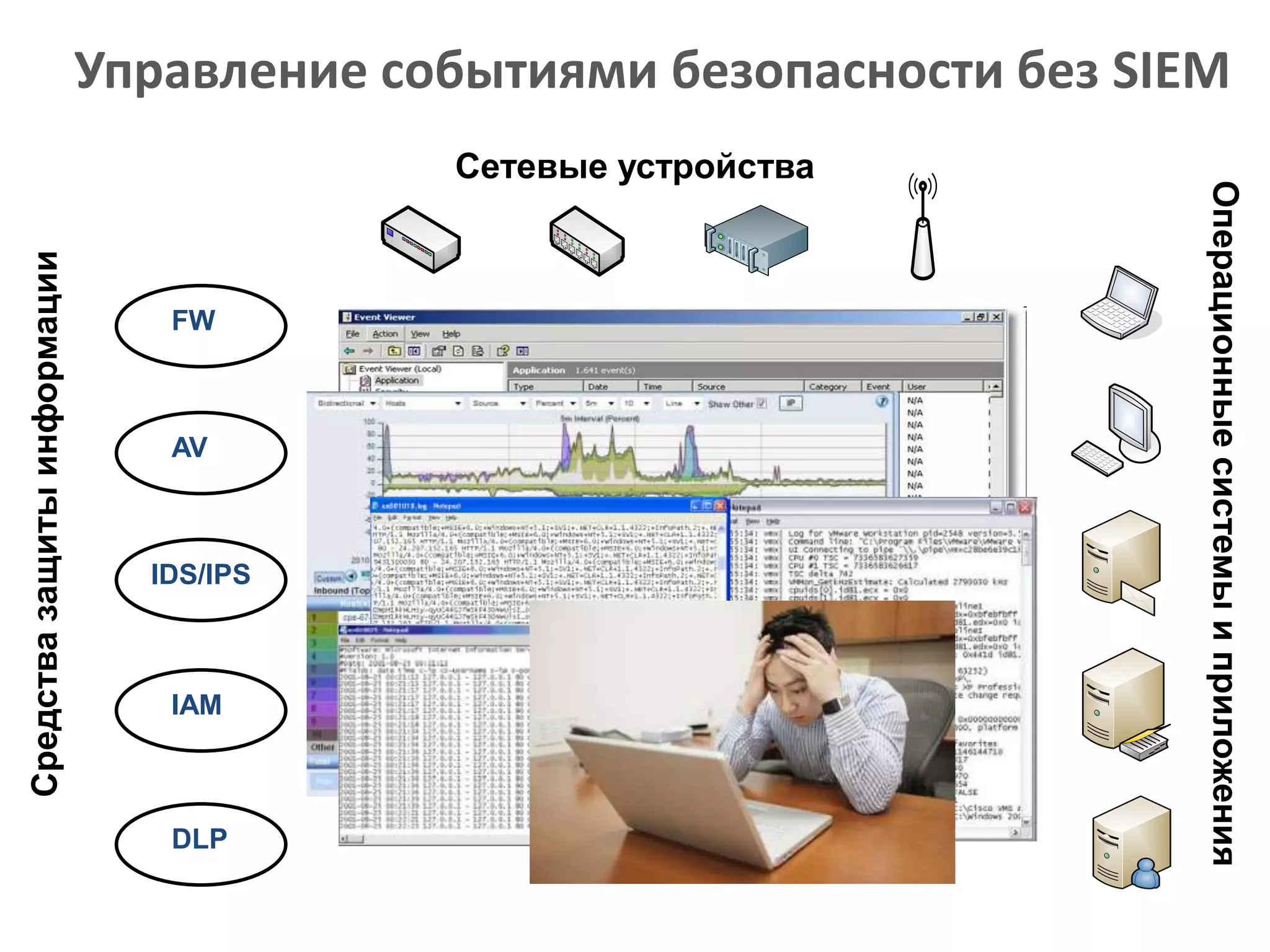

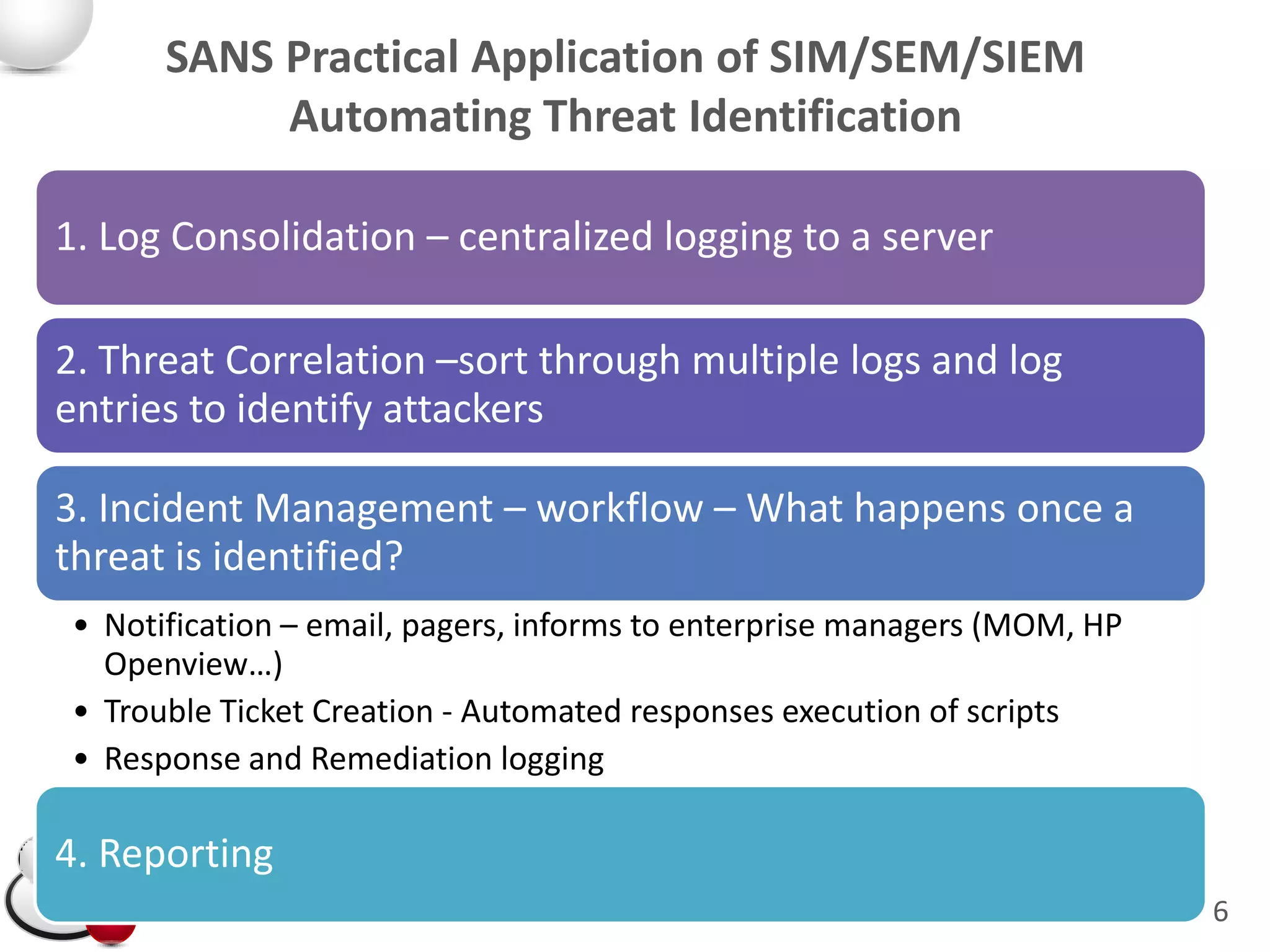

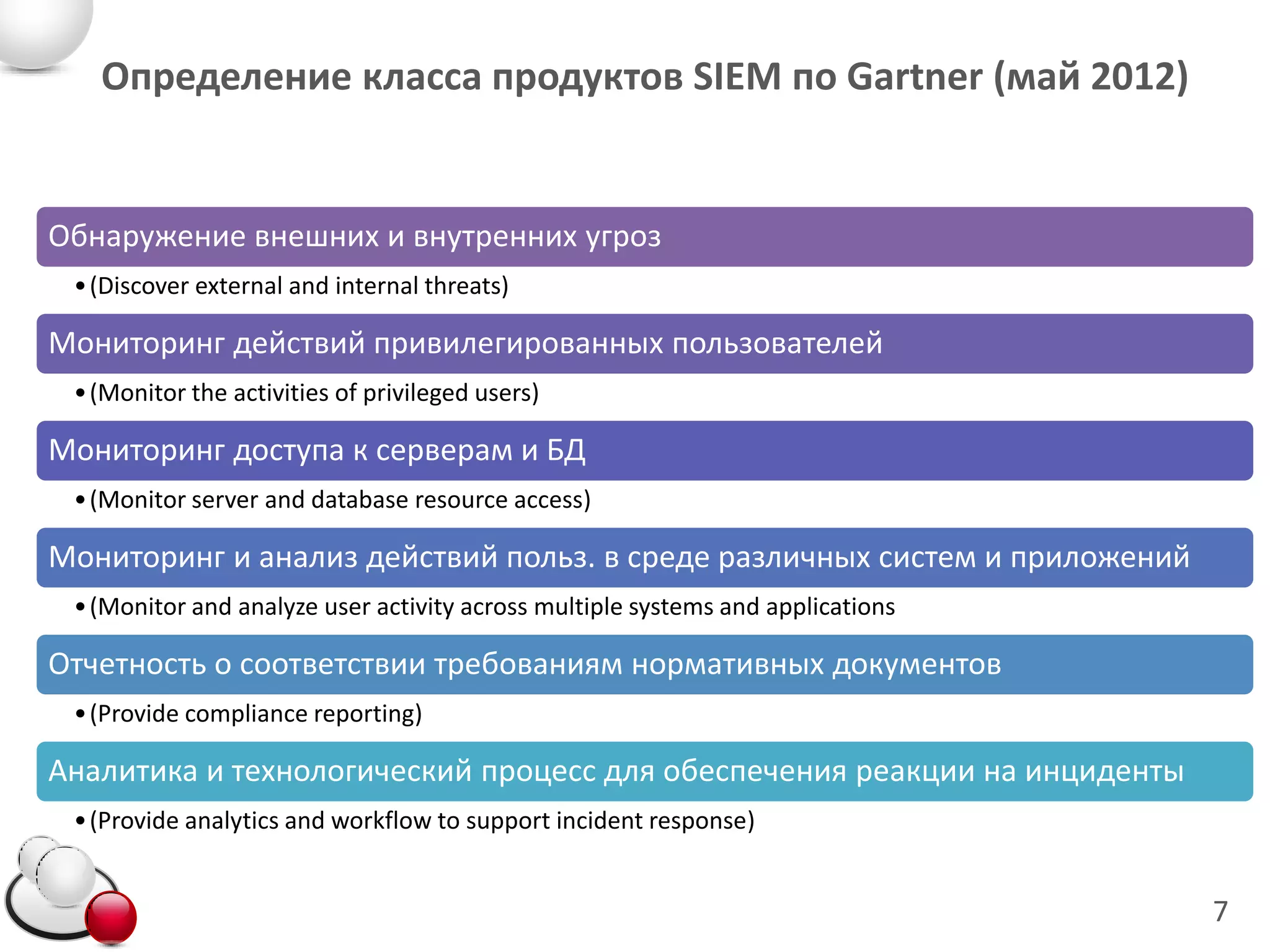

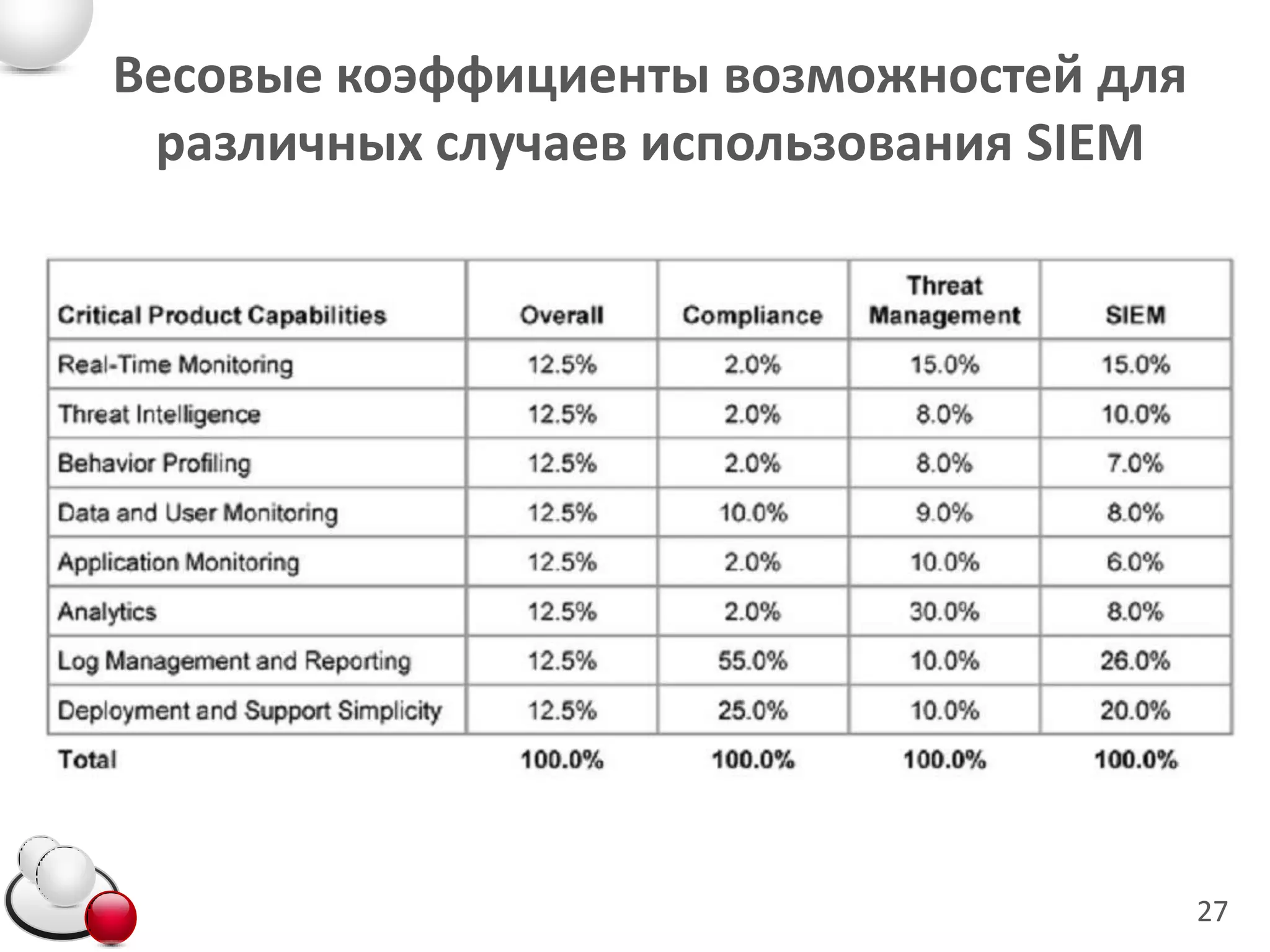

Документ посвящен управлению событиями безопасности с использованием SIEM систем и охватывает ключевые компоненты и технологии, включая сбор и анализ логов, мониторинг угроз и реагирование на инциденты. В нем также рассматривается эволюция SIEM, его распространение и требования к реализации, поддерживаемые продуктами на рынке. Упоминаются ведущие игроки в сфере SIEM и их функциональные возможности, что подчеркивает важность корректного выбора и использования таких систем.