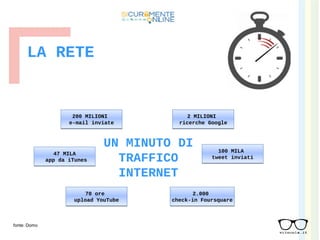

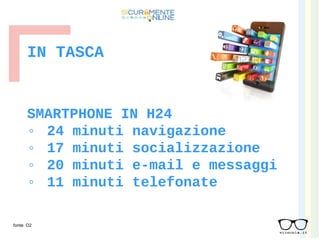

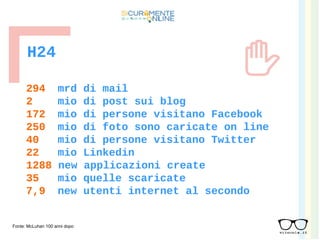

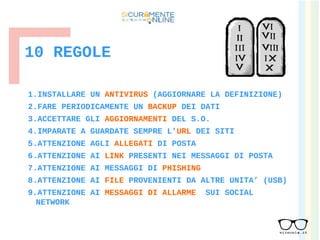

Il documento discute la sicurezza informatica, i rischi associati a Internet e le strategie per proteggere i dati personali, enfatizzando l'importanza di password complesse e dell'uso di antivirus. Viene presentato un ampio panorama dell'uso di Internet e dell'enorme quantità di dati prodotti quotidianamente. Infine, elenca dieci regole fondamentali per migliorare la sicurezza online e la privacy, specialmente per i minori.

![[10] REGOLA

FONDAMENTALE

USER STANDARD

ADMINISTRATOR](https://image.slidesharecdn.com/sicuramente-onlinepz-140626025247-phpapp02/85/SicuramenteOnline-23-320.jpg)