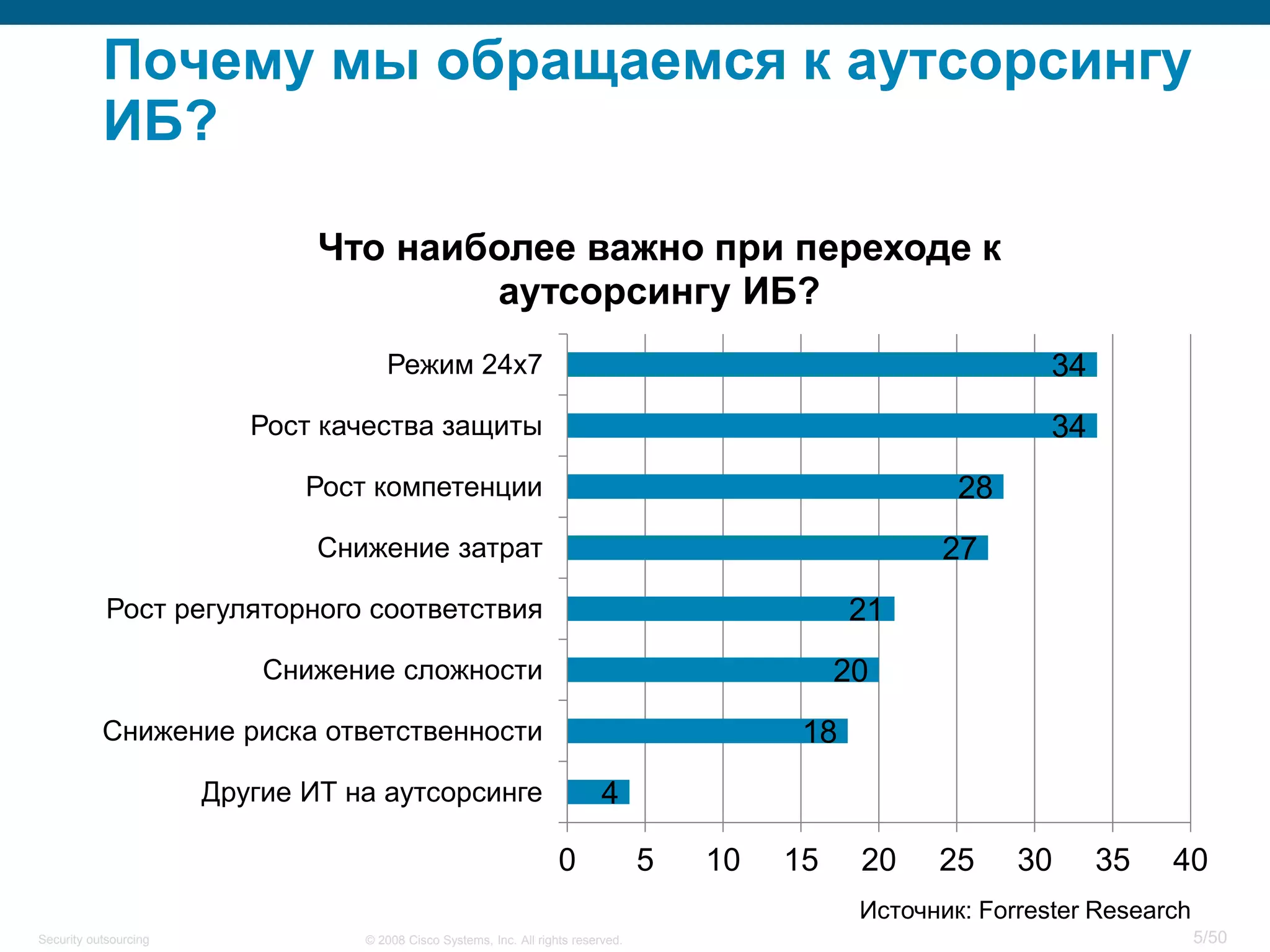

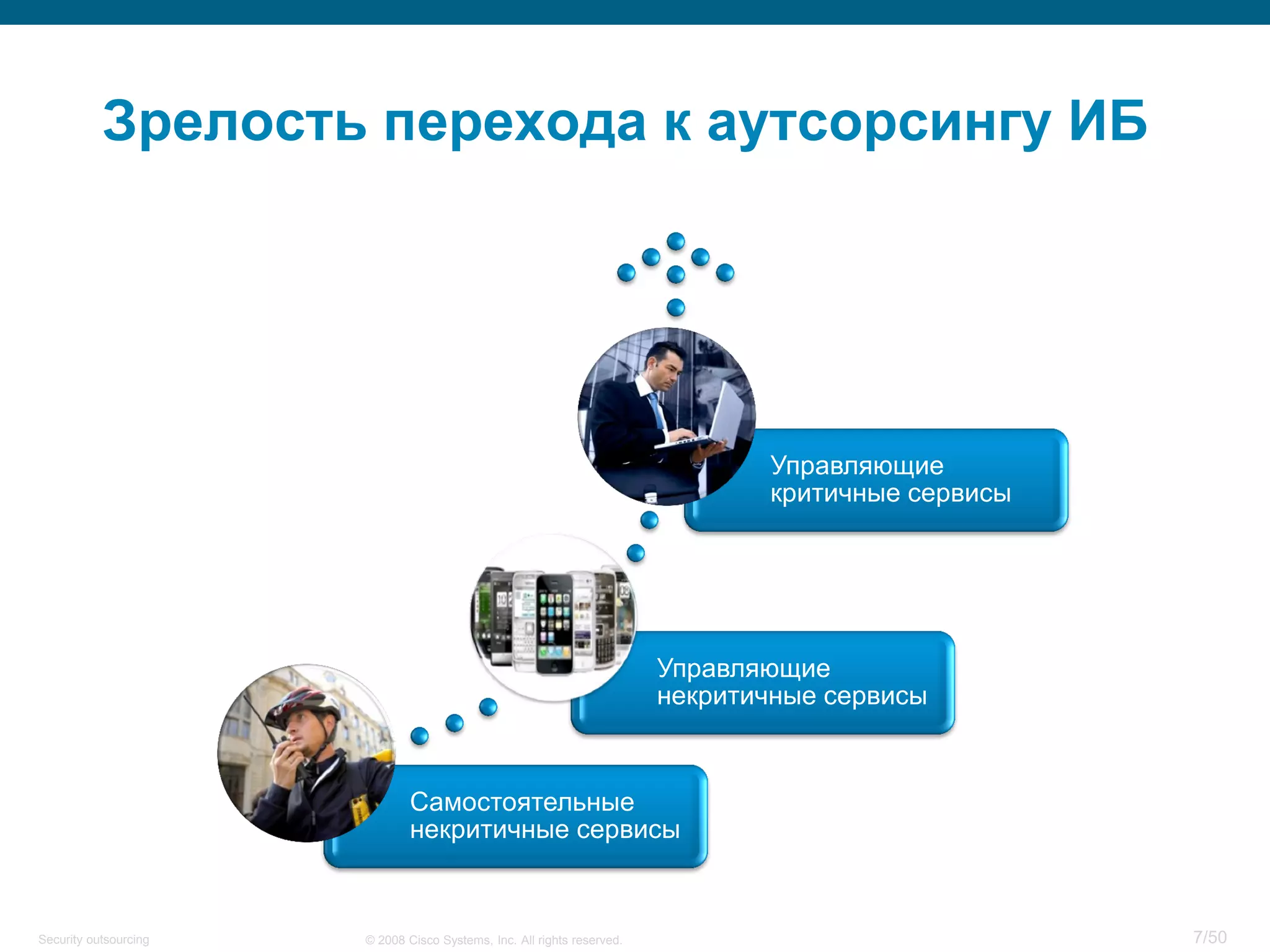

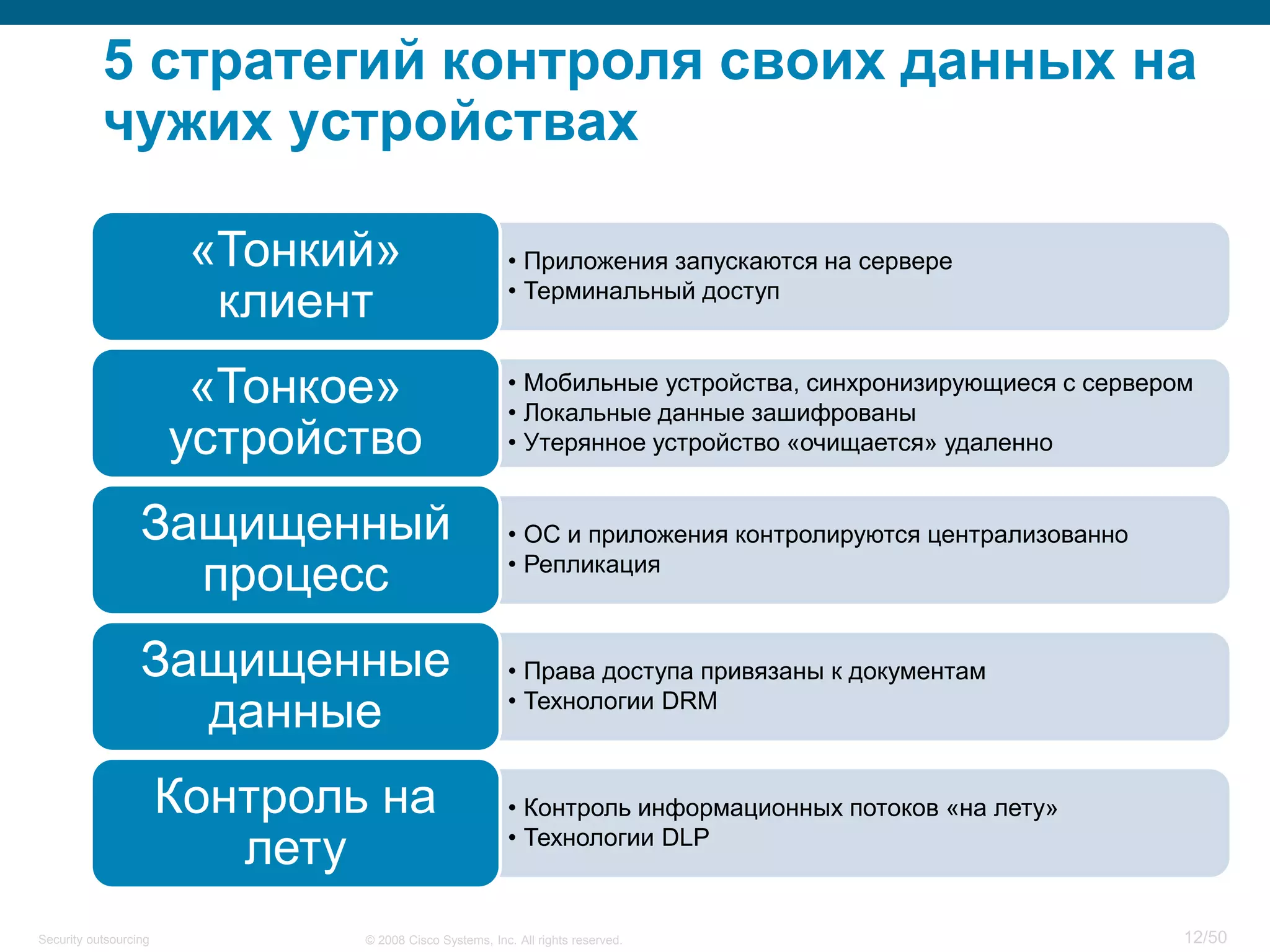

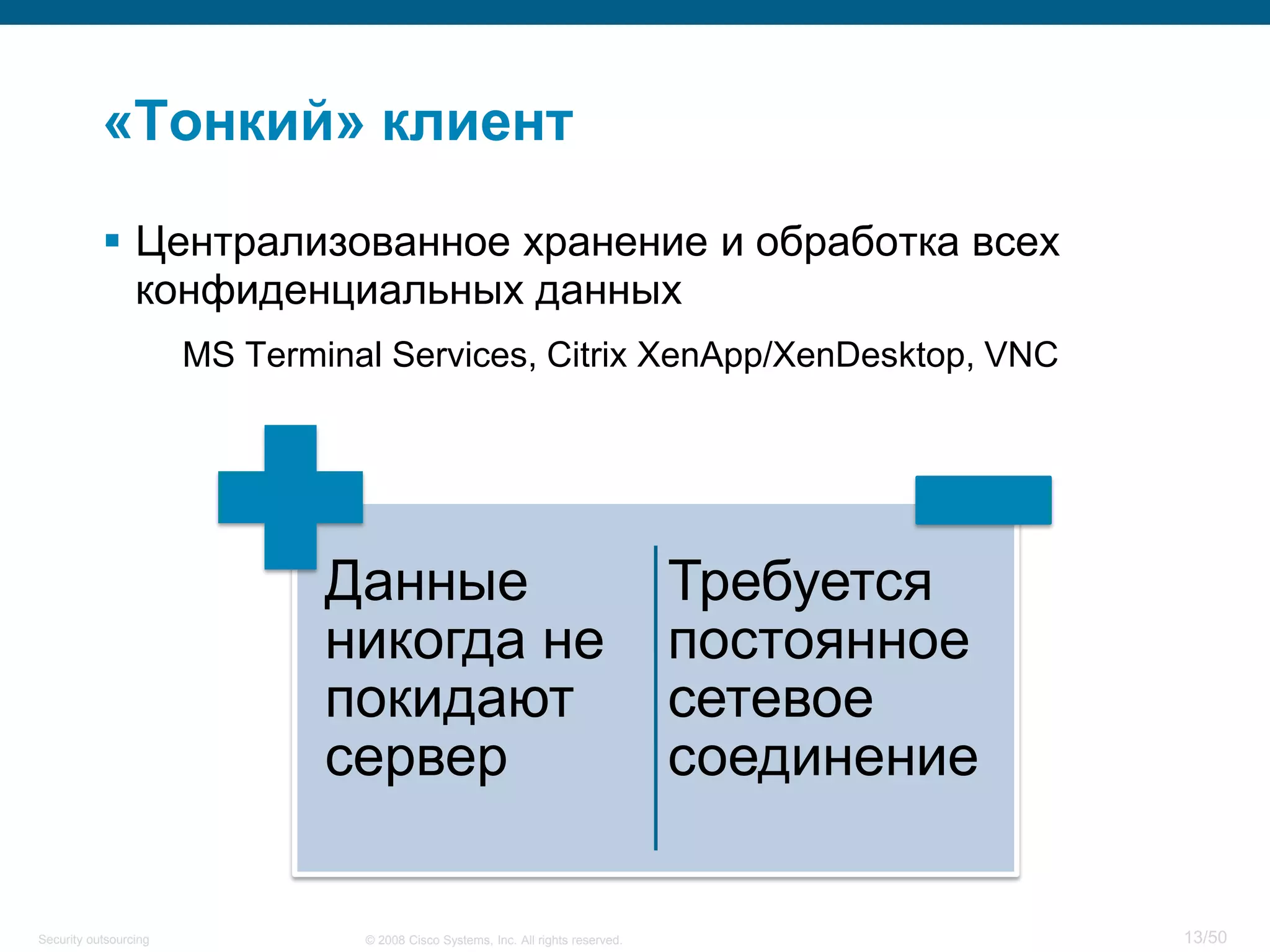

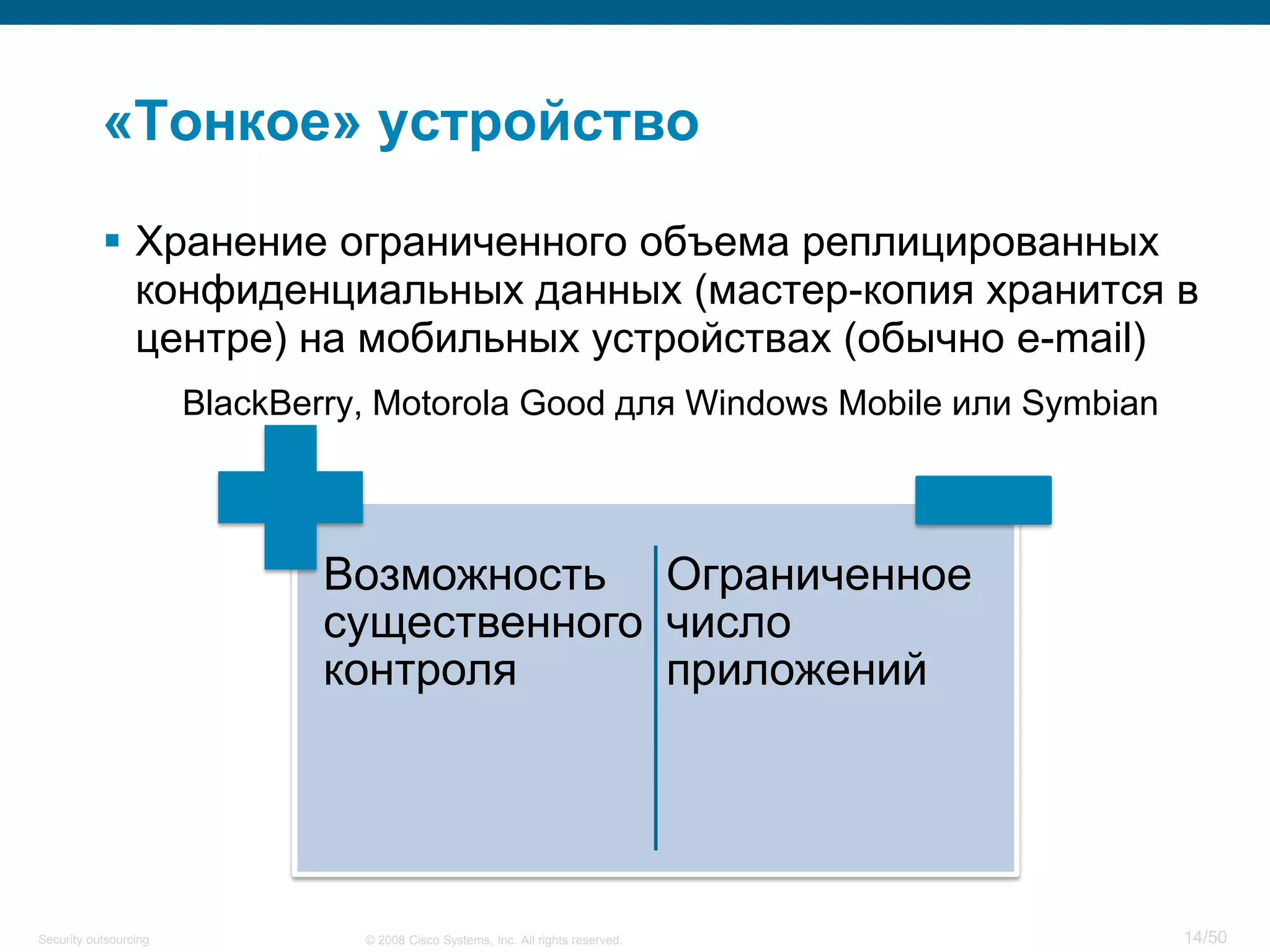

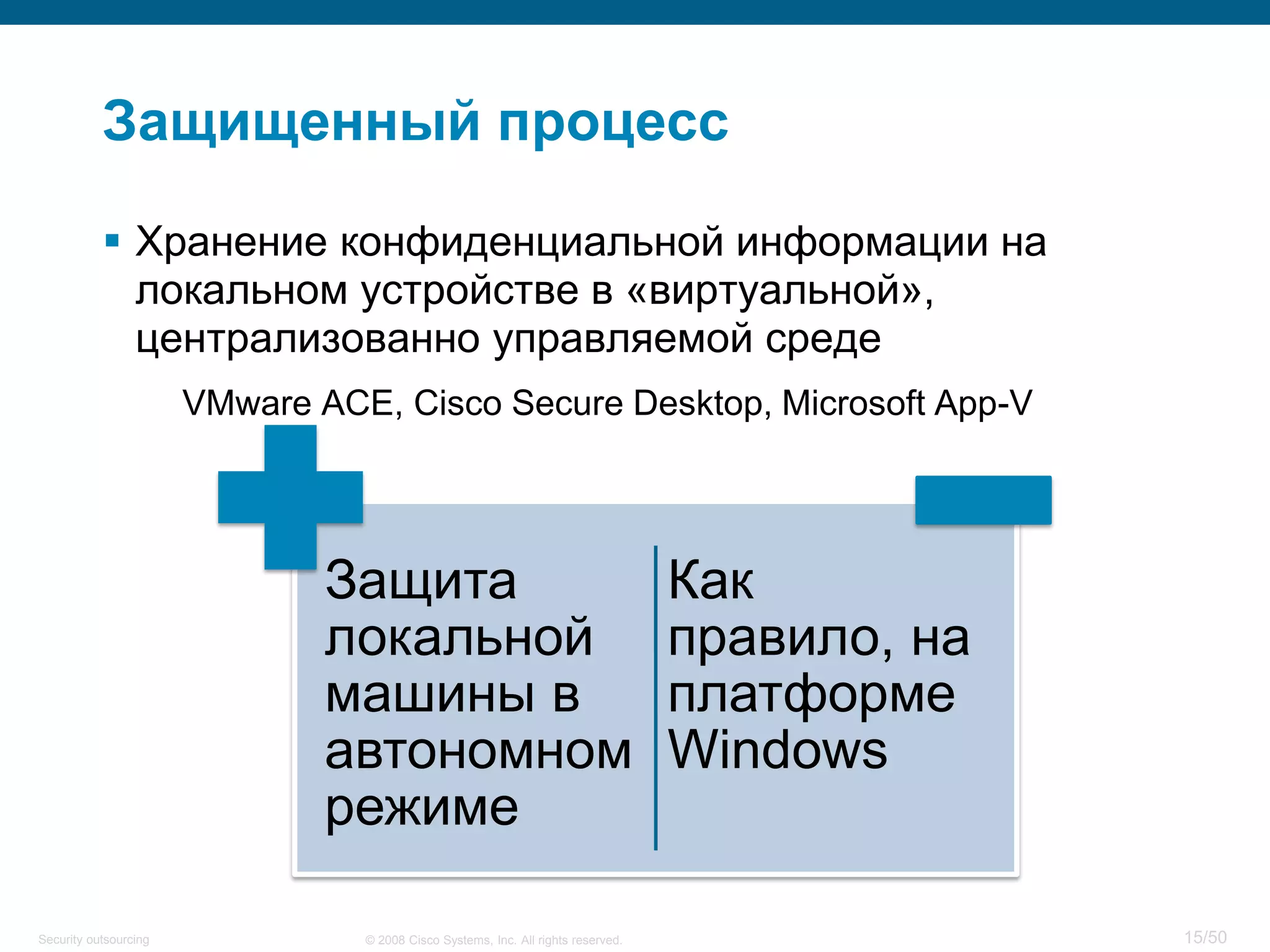

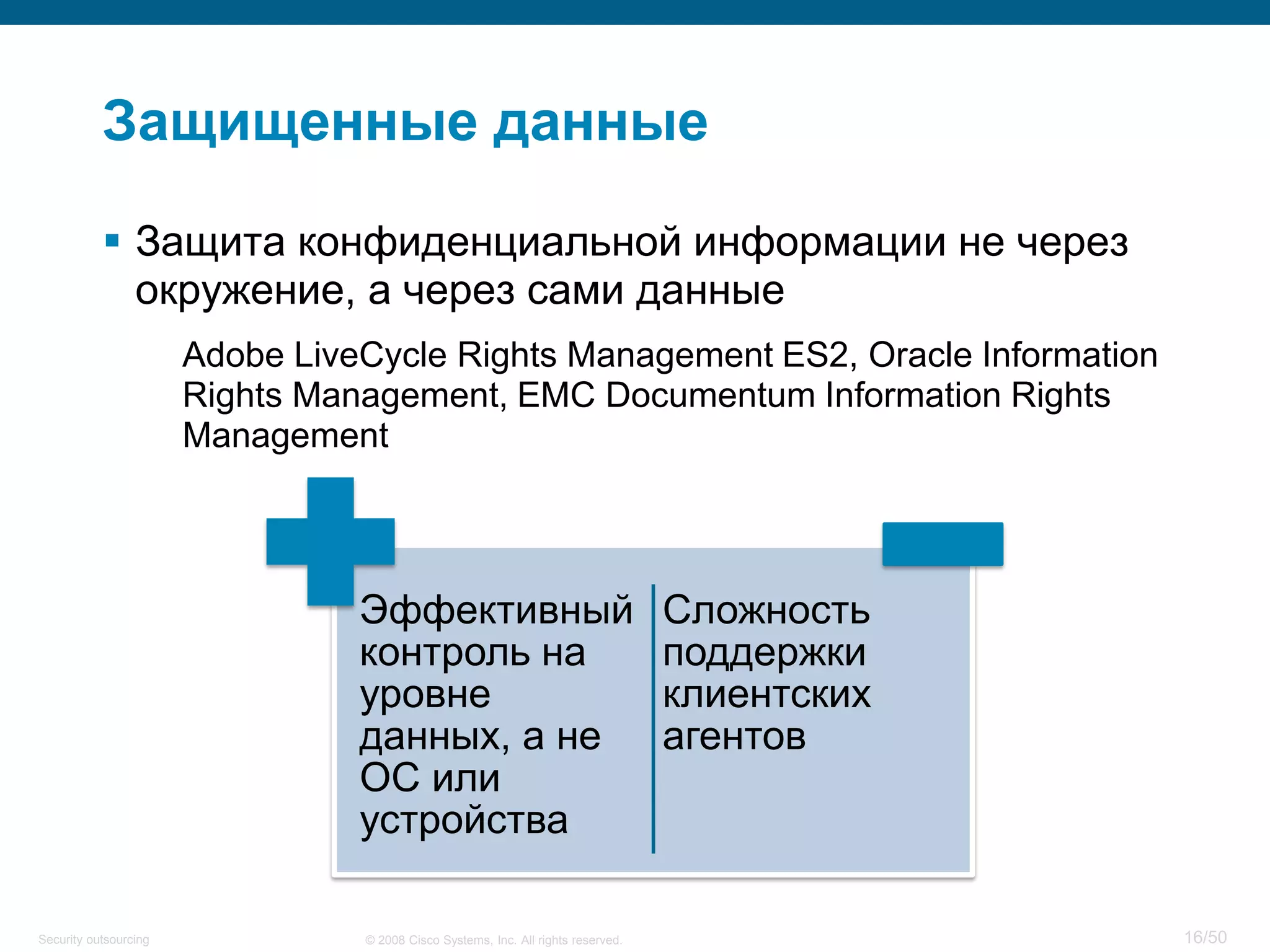

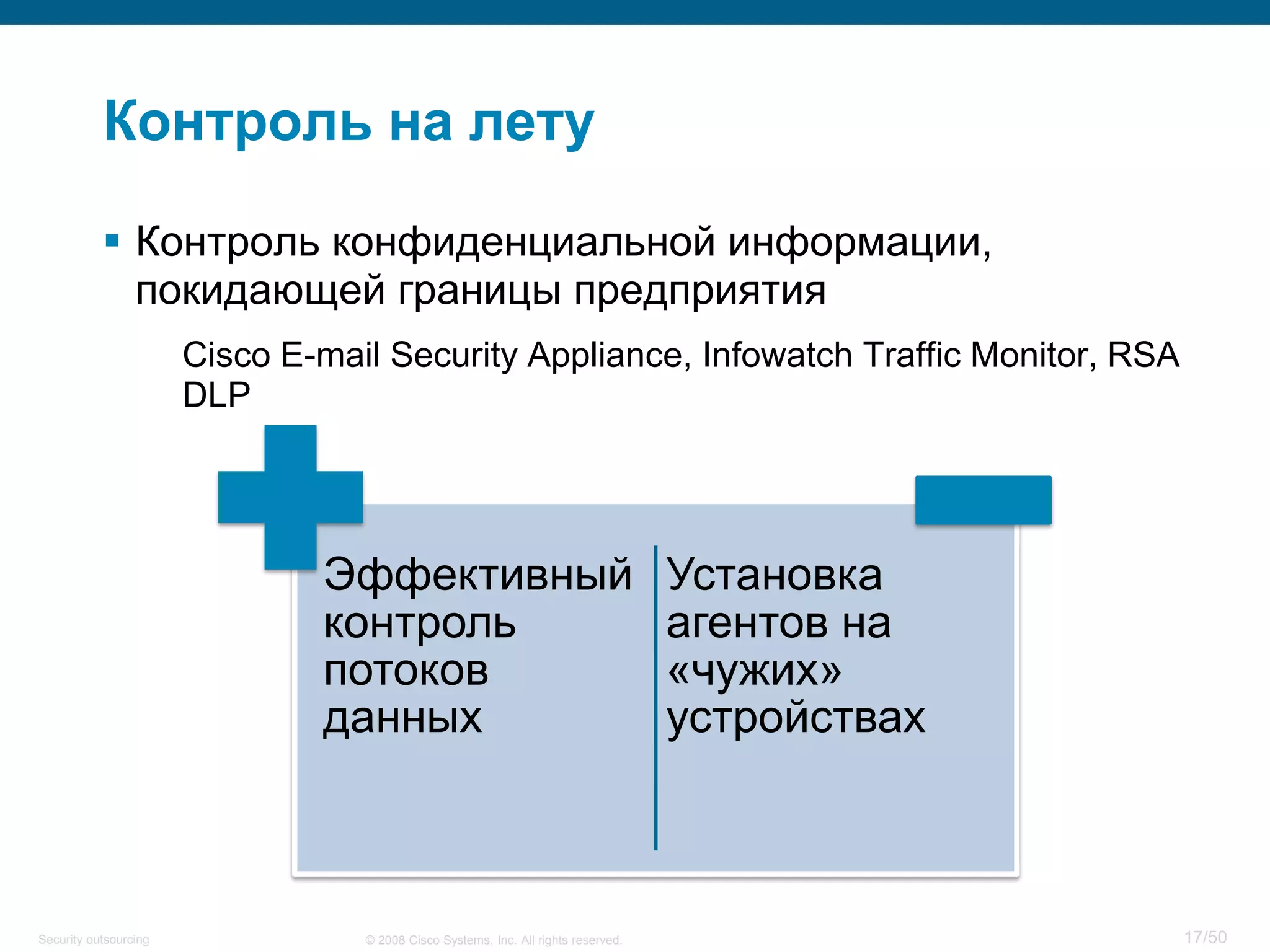

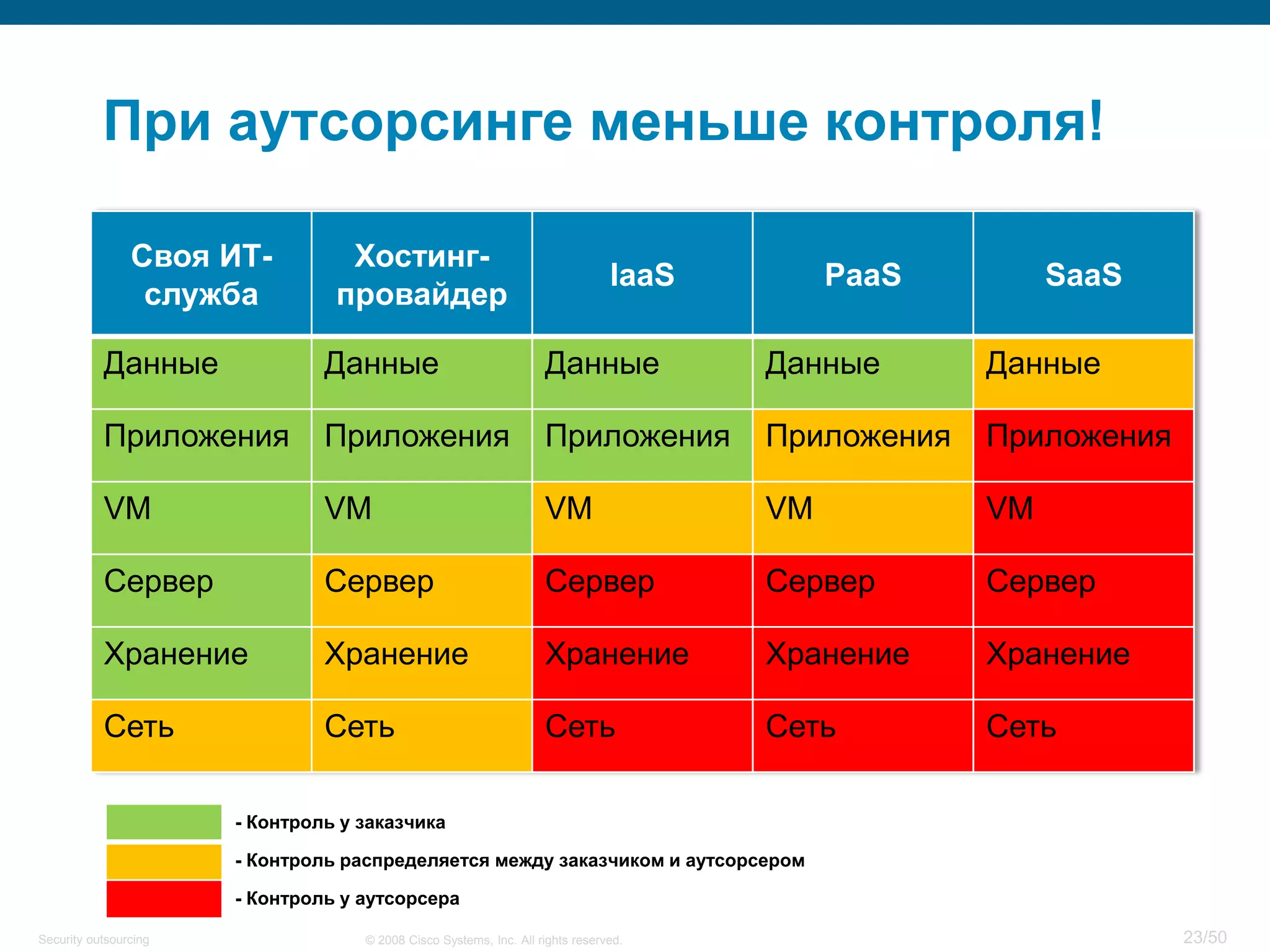

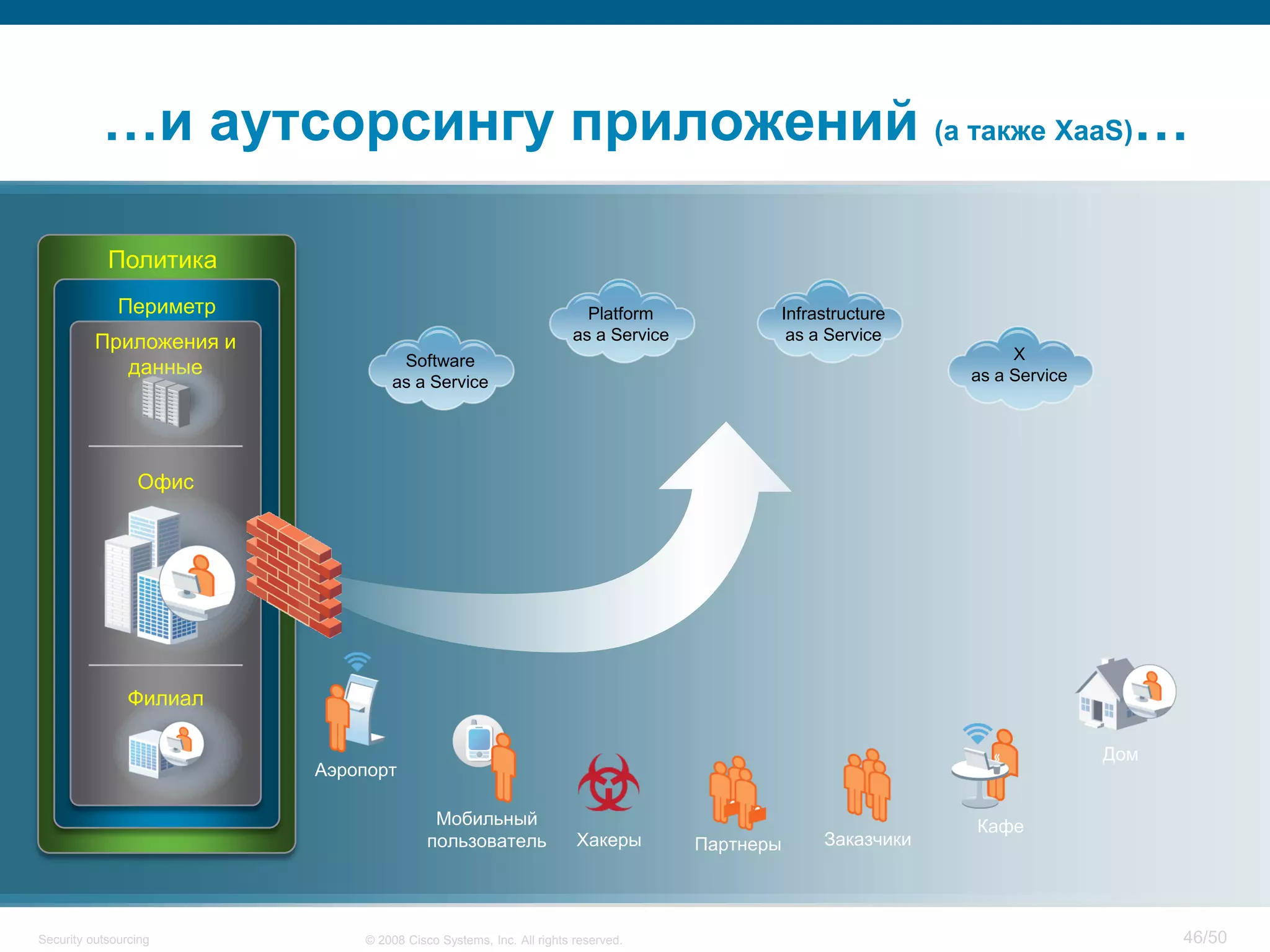

Документ рассматривает аутсорсинг информационной безопасности (ИБ) и его актуальность в России, подчеркивая важность экспертизы и качества сервисов. Освещаются ключевые стратегические аспекты и критерии выбора аутсорсера, а также проблемы, с которыми сталкиваются компании при переходе на аутсорсинг. Подробно исследуются вопросы защиты данных, управления уязвимостями и обеспечение конфиденциальности информации в контексте аутсорсинга.