إم إس دوس هو نظام تشغيل متكامل مصمم للحواسيب من طراز IBM وأجهزتها المتوافقة، ويتم تحميله على الأقراص المرنة والصلبة. يتضمن النظام عدة إصدارات كانت تتميز بتحسينات متعلقة بإدارة الأقراص والذاكرة، إضافةً إلى وظائف متعددة منها تشغيل الحاسوب وتنفيذ الأوامر. كما يشمل النظام حماية من الفيروسات التي تضر بملفات الحاسوب وتعتبر شائعة في عالم البرمجيات.

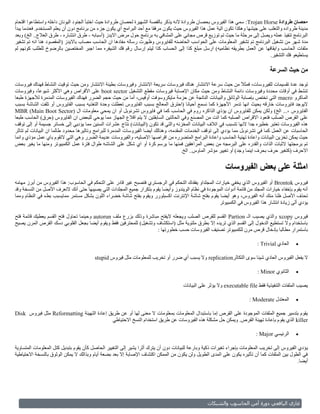

![أنواع الملفات التي يمكن ان يصيبها الفيروس

بشكل عام الفيروس تصيب الملفات التنفيذية أو الملفات المشفرة غير النصية مثل التالية

الملفات ذاتية التنفيذ مثل ملفات ذات امتداد (.).EXE ,.COMضمن أنظمة التشغيل دوس وميكروسوفت ويندوز ،أو ( )ELFفي أنظمة لينكس 1.

سجالت الملفات والبيانات( )VOLUME BOOT RECORDفي االقراص المرنة والصلبة والسجل رقم (0) في القرص الصلب MASTER 2.

BOOT

ملفات األغراض العامة مثل ملفات الباتش والسكريبت في ويندوز وملفات الشل في يونيكس 3.

ملفات االستخدام المكتبي في النوافذ WINDOWSالتي تحتوي ماكرو مثل الوورد واالكسل واكسس 4.

قواعد البيانات وملفات االوتولوك لها دور كبير في االصابة ونشر االصابة لغيرها لما تحويه من عناوين البريد االلكتروني 5.

ملفات االكروبات ( )PDFوبعض النصوص المهجنة HTMLاحتمال احتوائها على كود خبيث 6.

الملفات المضغوطة مثل RAR،ZIP 7.

طرق االنتقال

أهم طرق االنتقال اآلن هي الشبكة العنكبوتية اإلنترنت تكون وسيلة سهلة النتقال الفيروسات من جهاز الخر ما لم تستخدم أنظمة الحماية مثل الجدران النارية وبرامج

الحماية من الفيروسات ياتي ثانيا وسائط التخزين مثل ذواكر الفالش واالقراص الضوئية والمرنة سابقا وياتي أيضا ضمن رسائل البريد اإللكتروني وأيضا تنتقل

الفيروسات إلى نظامك عند استالمه ملفات اي كانت الملفات مخزنة على(اقراص مرنة أو اقراص مضغوطة أو اقراص )،zip

أعراض اإلصابة

تكرار رسائل الخطأ في أكثر من برنامج.

ظهور رسالة تعذر الحفظ لعدم كفاية المساحة.

تكرار اختفاء بعض الملفات التنفيذية.

حدوث بطء شديد في إقالع[نظام التشغيل]أو تنفيذ بعض التطبيقات. رفض بعض التطبيقات للتنفيذ.

فعند تشغيل البرنامج المصاب فإنه قد يصيب باقي الملفات الموجودة معه في قرص صلب أو المرن، لذا يحتاج الفيروس إلى تدخل من جانب المستخدم كي

ينتشر، بطبيعة الحال التدخل عبارة عن تشغيله بعد أن تم جلبه من االيميل أوإنترنت أو تبادل االقراص المرنة.

تعمل الفيروسات بطبي عتها على تعطيل عمل الحاسوب أو تدمير ملفاته وبرامجة هناك فيروسات تعمل على خلق رسائل مزعجة وأنواع تعمل على تشغيل برامج غير

مطلوبة وأنواع تعمل على اشغال المعالج بحيث تبطئ سرعة الحاسوب أو سرقة بيانات من حاسوب المستخدم مثل ارقام حسابات وكلمات السر أو ارقام بطاقات

االئتمان وبيانات مهمة أخرى وهذه أهم اهداف الفيروسات الحديثة وبرامج التجسس التي يتم تطويرها يوما بعد يوم

أنواع الفيروسات من حيث االنتشار

من حيث النوع

أنواع الفيروسات ثالثة :(الفيروس والدودة وحصان طروادة) ما الفرق بين الفيروس والدودة وحصان طروادة؟

•الفيروس: يمكن القول بأنه برنامج تنفيذي(ذات نوع ).scr,.pif,.bat,.exe ,.comيعمل بشكل منفصل ويهدف إلى أحداث خلل في نظام الحاسوب وتترواح

خطورتة حسب مهمته فمنه الخطير ومنه الخفيف وكالهما خبيث.وينتقل بواسطة نسخ الملفات من جهاز به ملفات مصابة إلى جهاز اخر عن طريق االقراص المدمجة

سي دي وذواكر الفالش.

•الدودةديدان الحواسيب : فيروس ينتشر فقط عبر الشبكات واإلنترنت ويعمل على االنتشار على الشبكات عن طريق دفتر عنواين البريد اإللكتروني مثال فعند اصابة

الجهاز يبحث البرنامج الخبيث عن عناوين االشخاص المسجلين في دفتر العناوين على سبيل المثال ويرسل نفسه إلى كل شخص وهكذا... مما يؤدي إلى انتشاره

بسرعه عبر الشبكه وقد اختلف الخبراء فمنهم اعتبره فايروس ومنهم من اعتبره برنامج خبيث وذلك كون الدوده التنفذ اي عمل مؤذي انما تنتشر فقط مما يؤدي إلى

اشغال موارد الشبك ه بشكل كبير ومع التطور الحاصل في ميدان الحوسبه أصبح بإمكان المبرمجين الخبيثين إضافة سطر برمجي لملف الدوده بحيث تؤدي عمل معين

بعد انتشارها (مثال بعد االنتشار إلى عدد 00005 جهاز يتم تخريب األنظمة في هذه األجهزة) أو اي شيء اخر (مثال في يوم معين أو ساعة أو تاريخ...الخ) وأصبحت

الديدان من أشهر الفيروسات على الشبكه العالميه واشهر عملياتها التخريبيه واخطرها تلك التي يكون هدفها حجب الخدمه تسمى (هجمات حجب الخدمه) حيث تنتشر

الدوده على عدد كبير من األجهزة ثم توجه طلبات وهميه لجاهز خادم معين (يكون المبرمج قد حدد الخادم المستهدف من خالل برمجته للدوده) فيغرق الخادم بكثرة

الطلبات الوهميه وال يستطيع معالجتها جميعا مما يسبب توقفه عن العمل وهذه الديدان استهدفت مواقع لكثير من الشركات العالميه اشهرها مايكروسوفت وغيرها

الكثير.

وبلشم ال أما بلحاسو غازي بليا عي و](https://image.slidesharecdn.com/pro1-110918233312-phpapp02/85/Pro1-5-320.jpg)