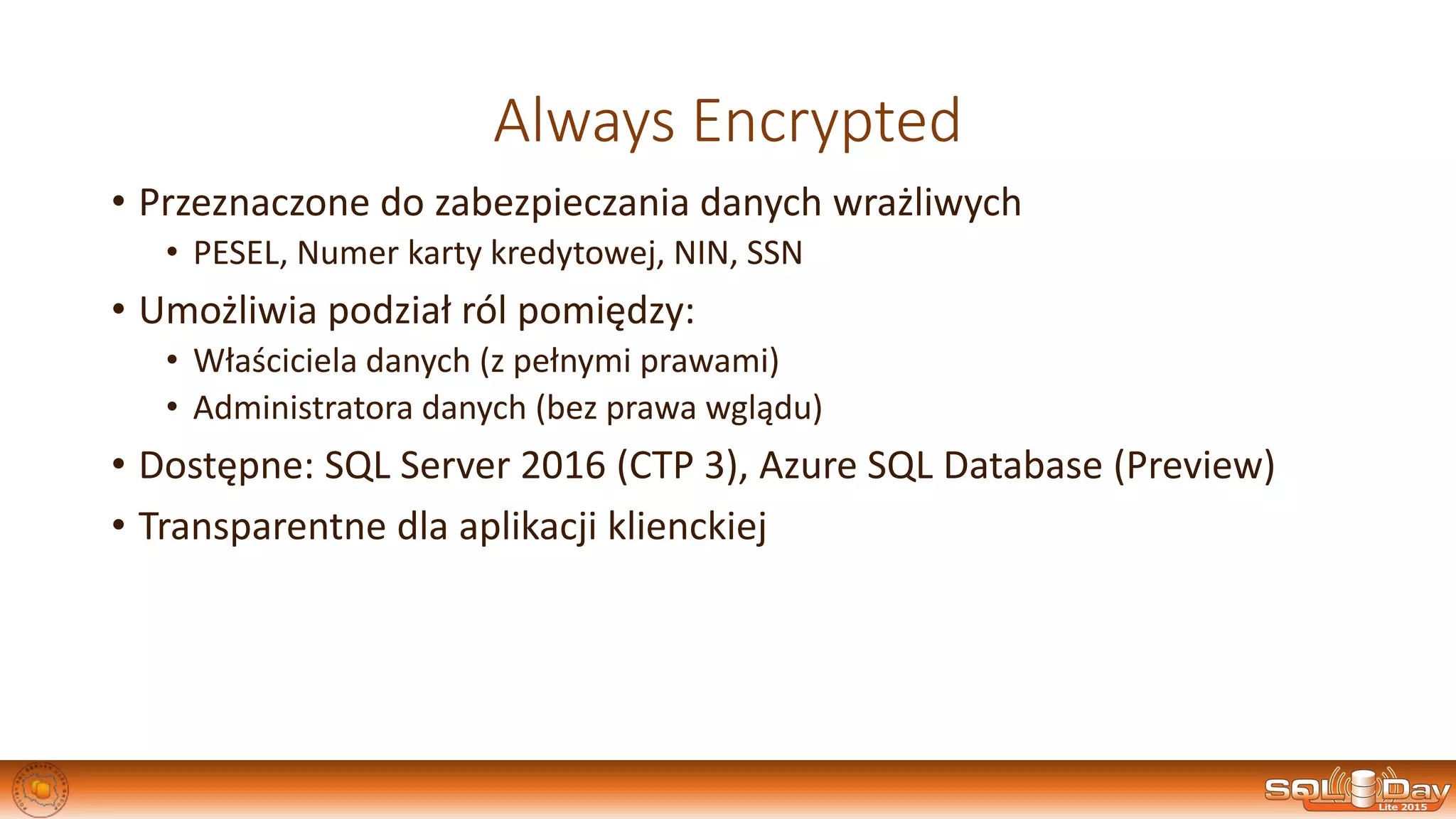

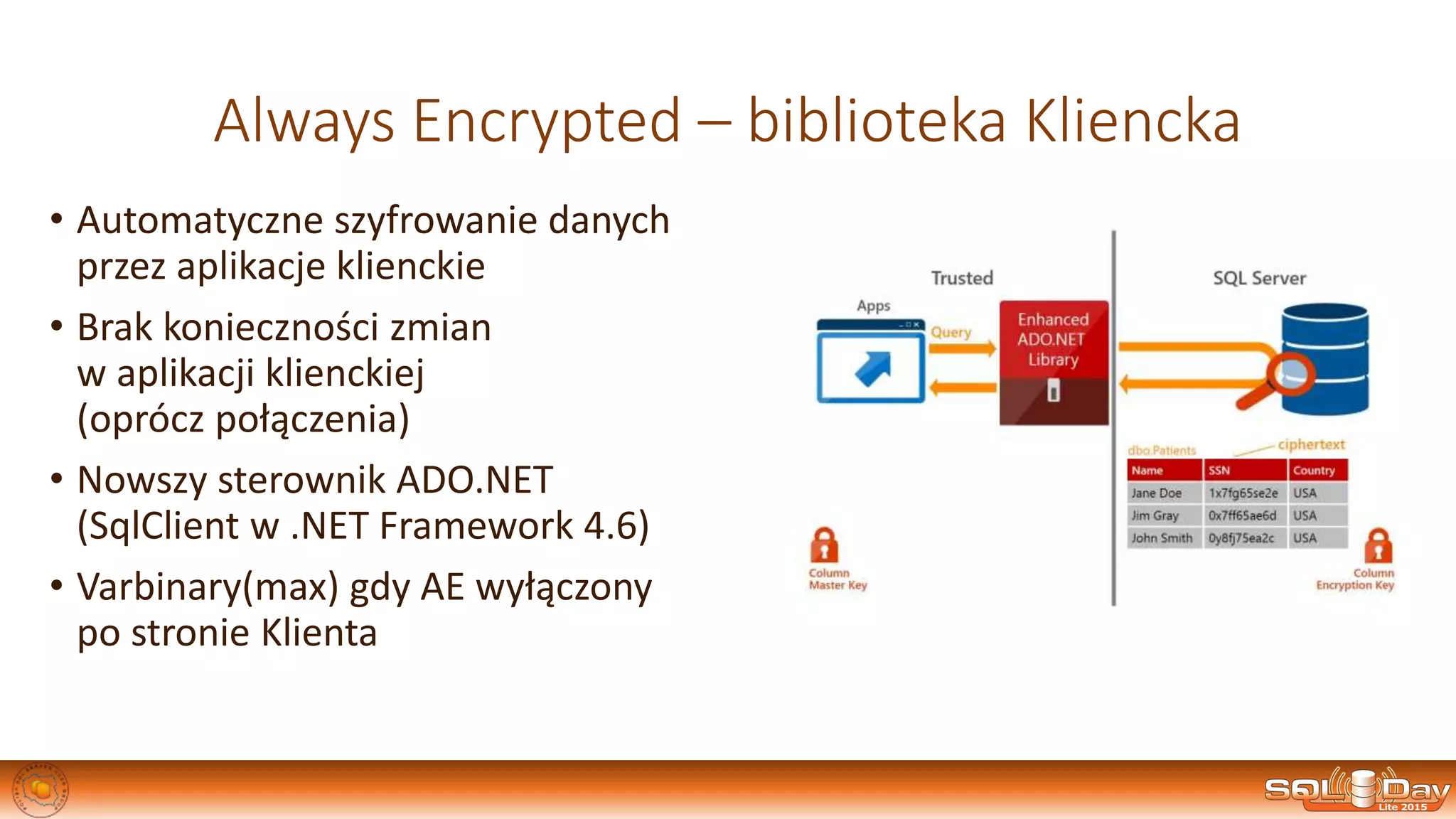

Przechowywanie wrażliwych danych w bazie często wzbudza wiele wątpliwości. Co w sytuacji kiedy użytkownik uzyska bezpośredni dostęp i będzie mógł wykonać zapytanie zwracające więcej danych niż zobaczyłby w aplikacji?

Spośród zapowiedzianych nowości – SQL Server 2016 przynosi również ulepszenia w obszarze zabezpieczeń, które przedstawimy podczas naszej sesji.

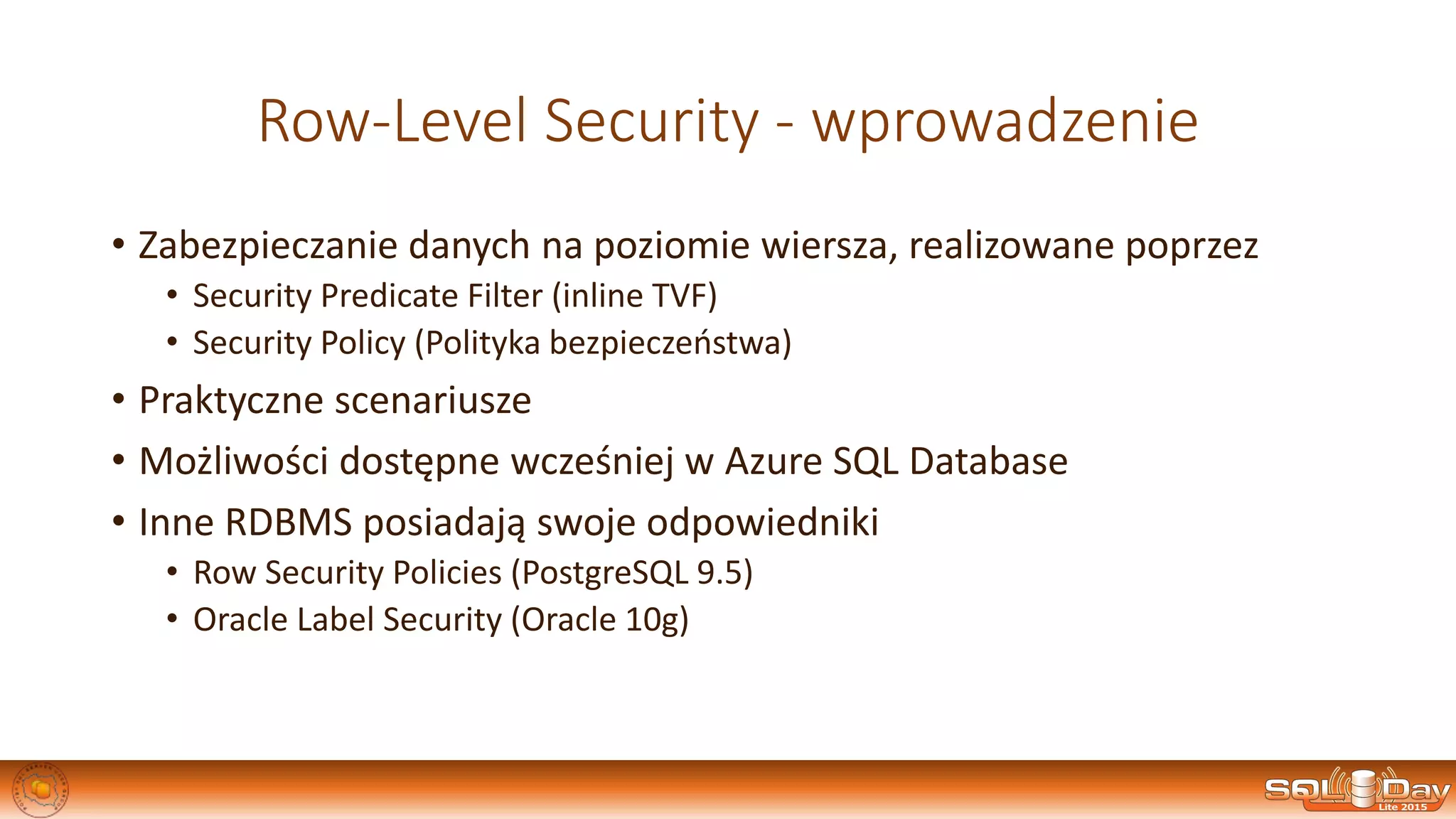

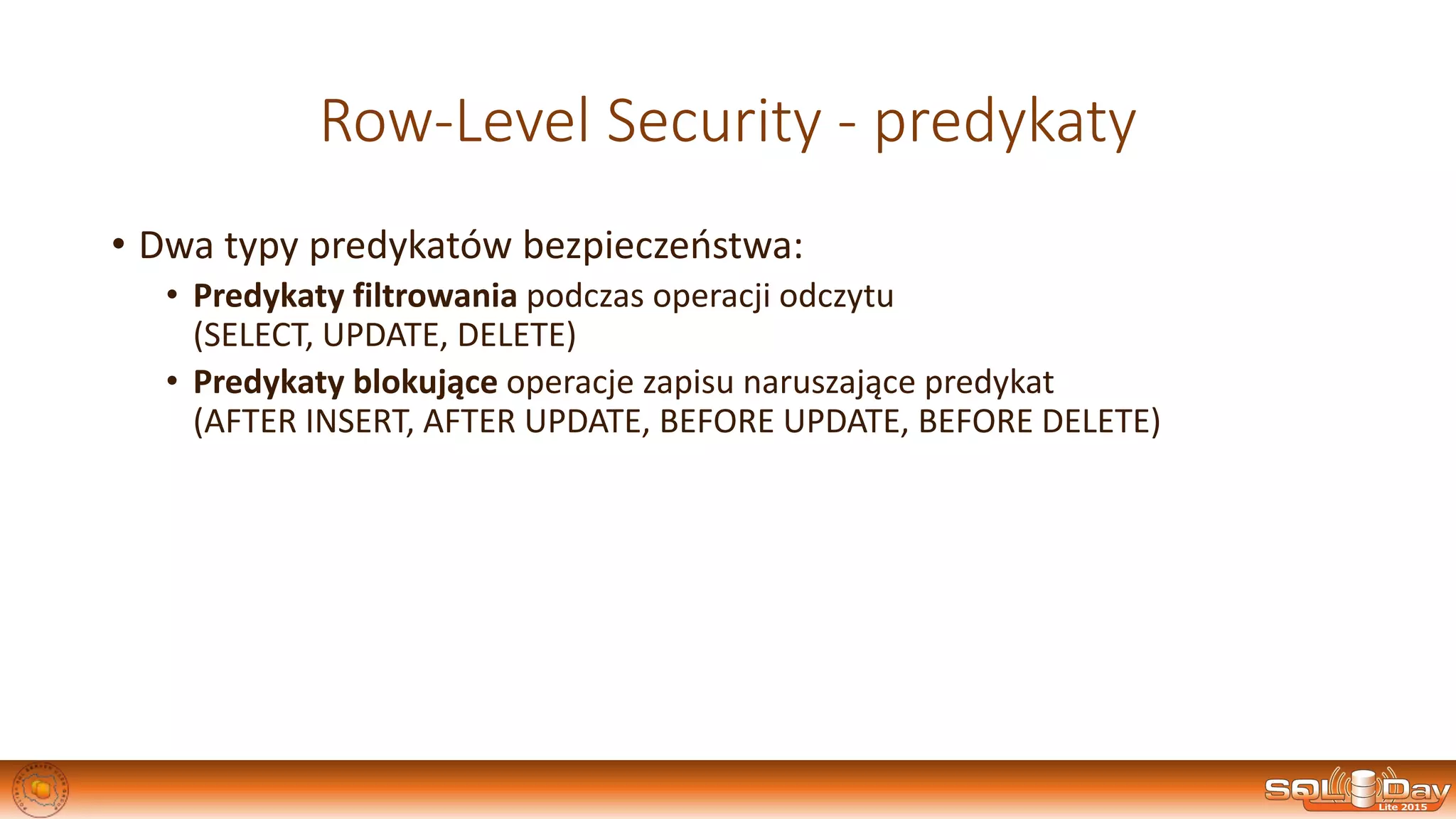

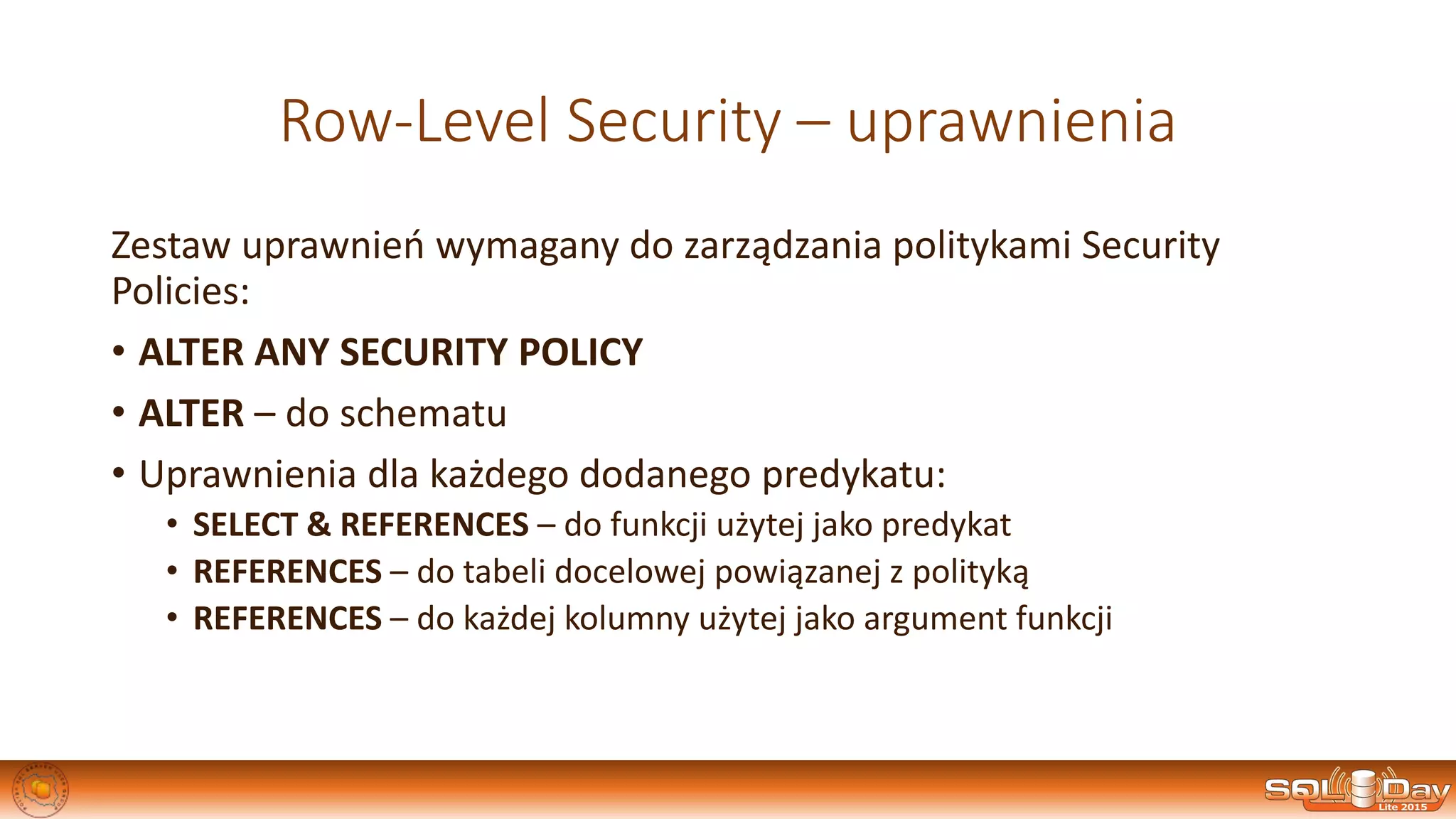

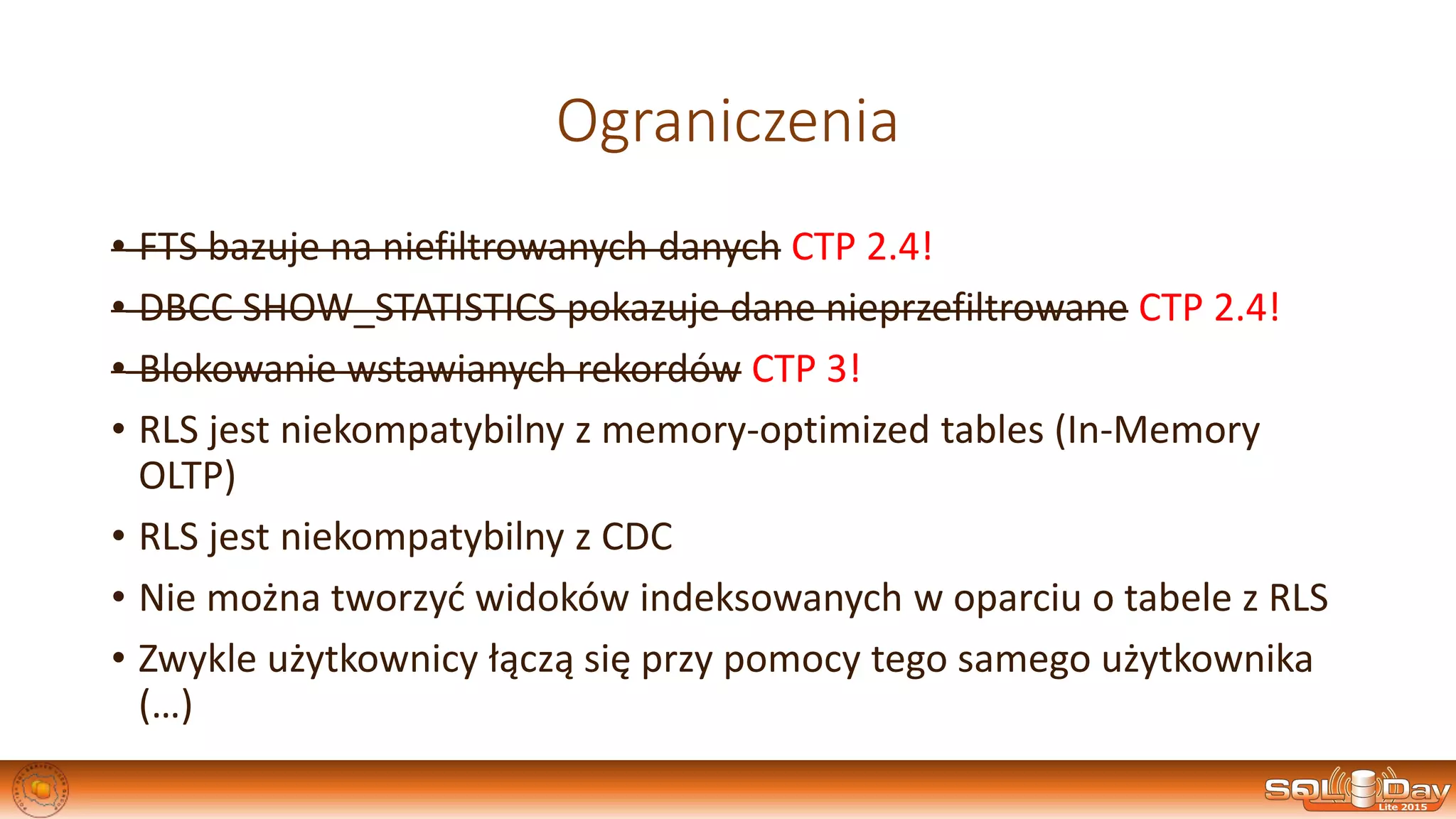

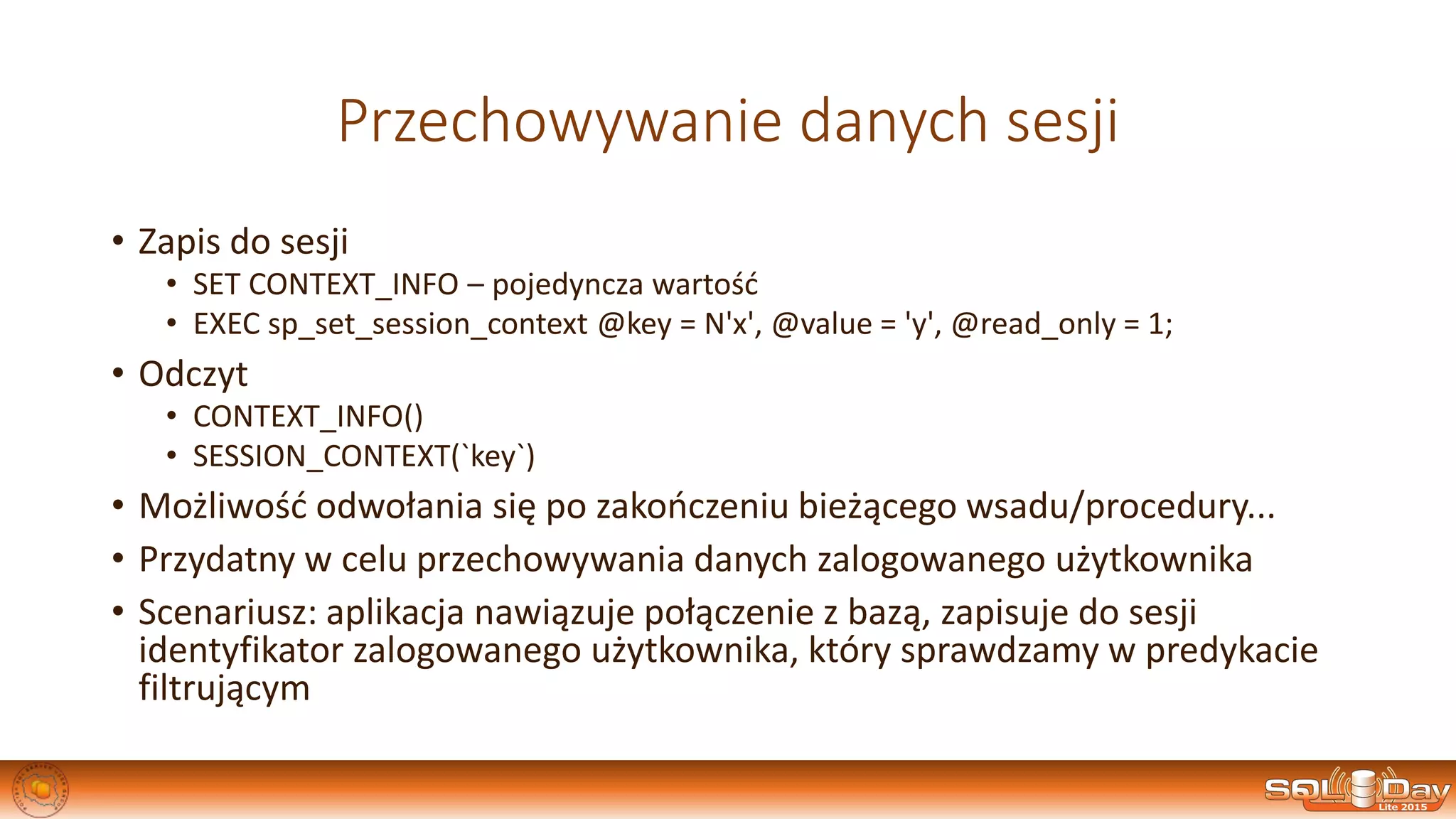

Row Level Security – zabezpieczanie danych na poziomie wierszy to funkcjonalność na którą czeka wielu deweloperów T-SQL. Do tej pory stali oni przed koniecznością ukrywania części danych za pomocą widoków filtrujących źródłowe dane. SQL Server 2016 pozwala na ukrycie części rekordów przed użytkownikiem nawet w sytuacji w której ma on bezpośredni dostęp do tabel.

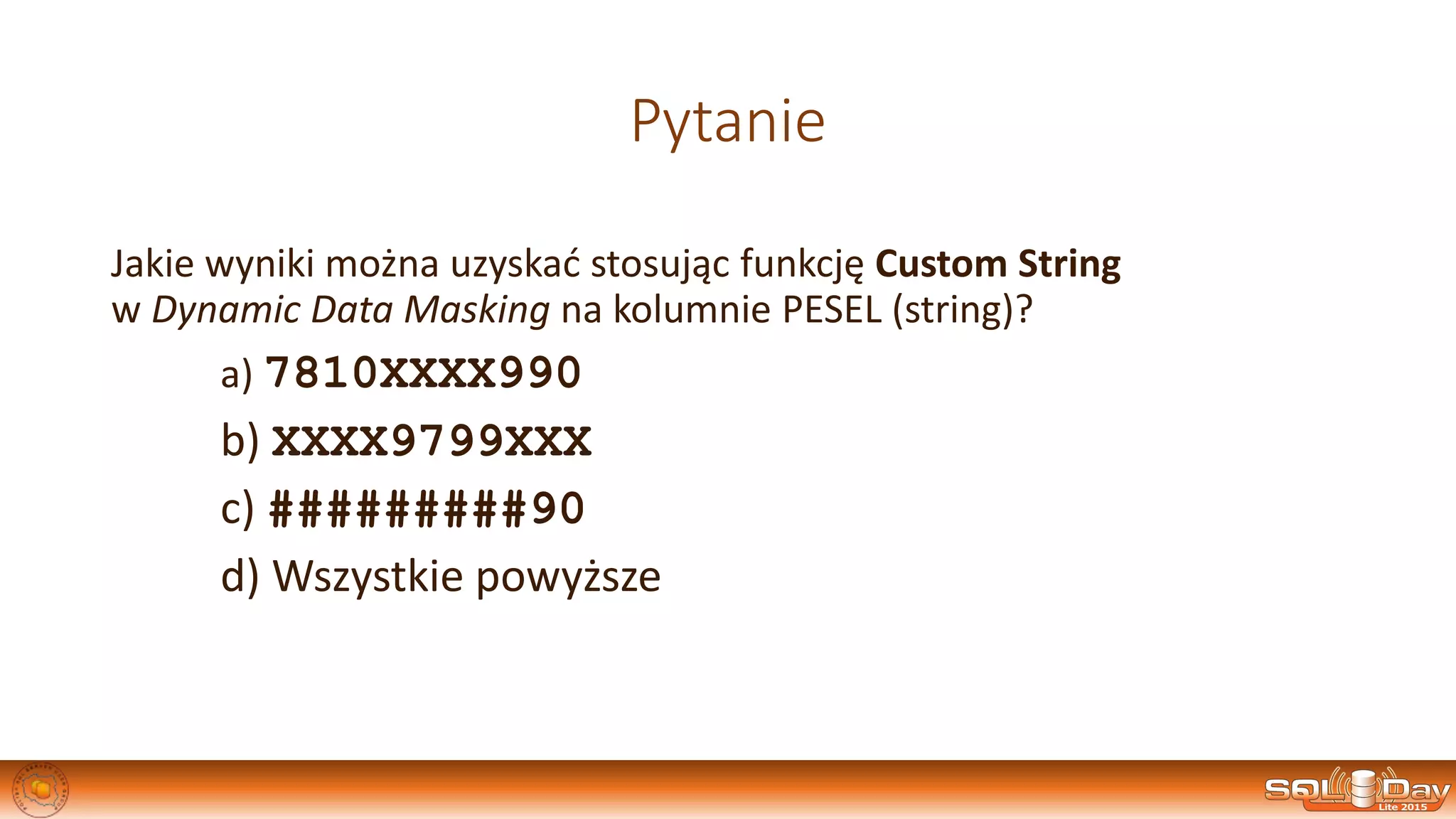

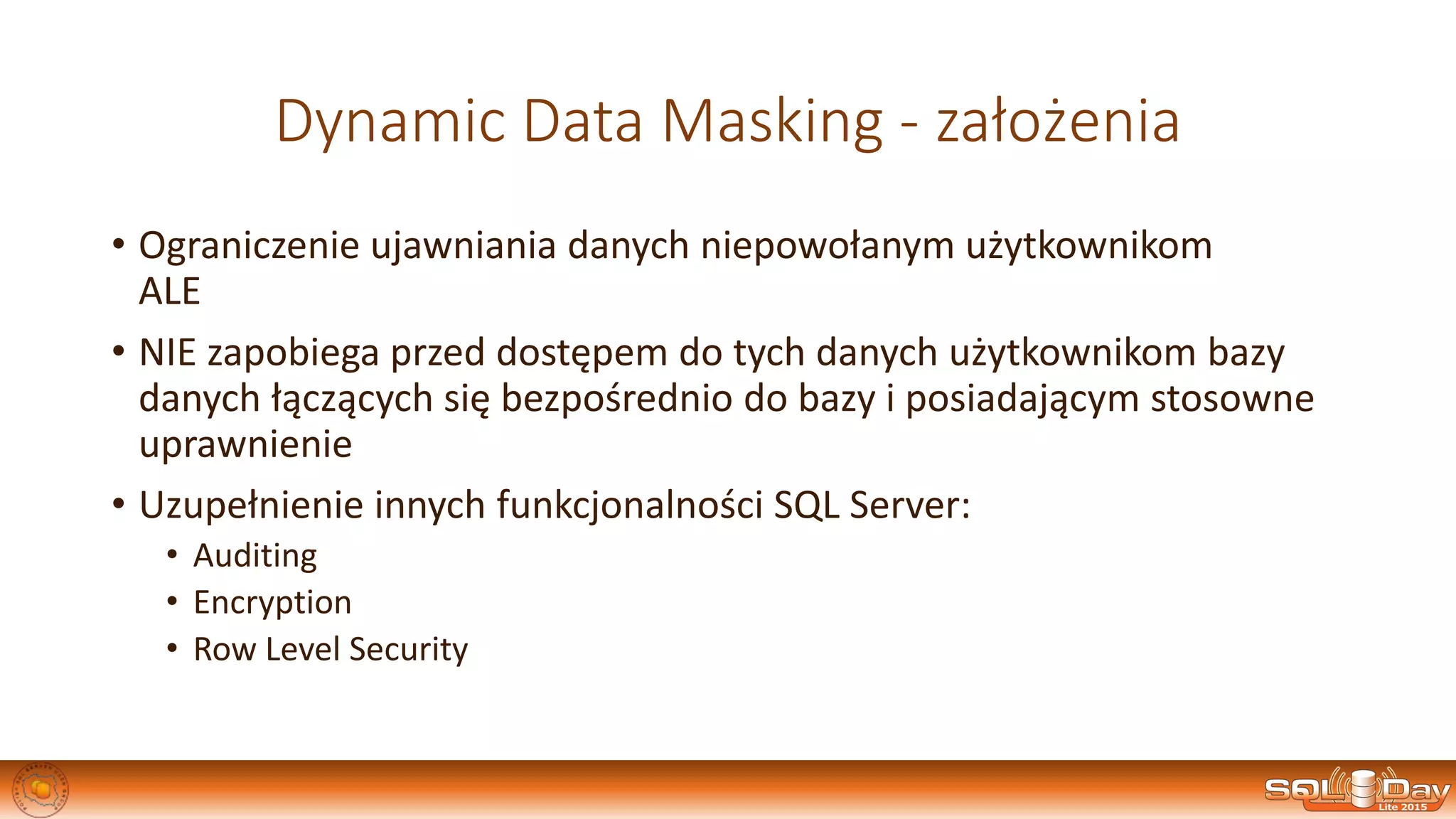

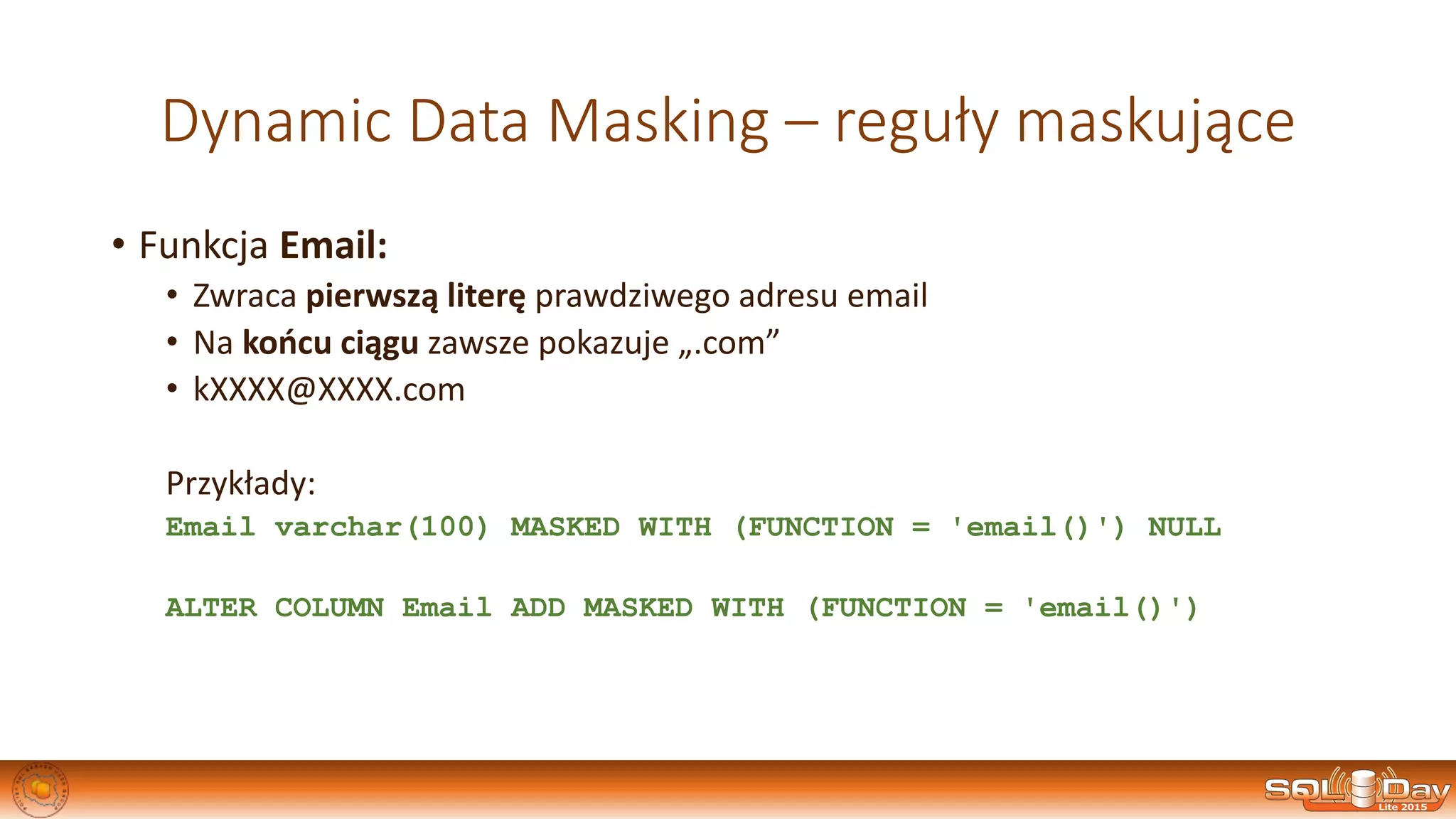

Chcesz pozwolić użytkownikom odczytywać wszystkie rekordy – ale w przypadku kolumn takich jak numer PESEL czy numer karty kredytowej chcesz aby mogli wyświetlić tylko kilka pierwszych cyfr? Umożliwi to kolejna nowa omawiana funkcjonalność – Dynamic Data Masking.

![Dynamic Data Masking – reguły maskujące

• Funkcja Custom String: maskowanie częściowe:

• Pozwala określić liczbę początkowych znaków ciągu (prefix)

• Fragment stały „pośrodku” ([padding])

• Liczba znaków odkrytych na końcu ciągu (suffix)

Przykłady:

ALTER COLUMN [PESEL]

ADD MASKED WITH (FUNCTION = 'partial(4,"####",3)')

ALTER COLUMN [Phone Number]

ADD MASKED WITH (FUNCTION = 'partial(5,"XXXXXXX",0)')

ALTER COLUMN [Social Security Number]

ADD MASKED WITH (FUNCTION = 'partial(0,"XXX-XX-",4)')](https://image.slidesharecdn.com/sql2016security-151211215716/75/Nowosci-w-zakresie-bezpieczenstwa-w-SQL-Server-2016-20-2048.jpg)

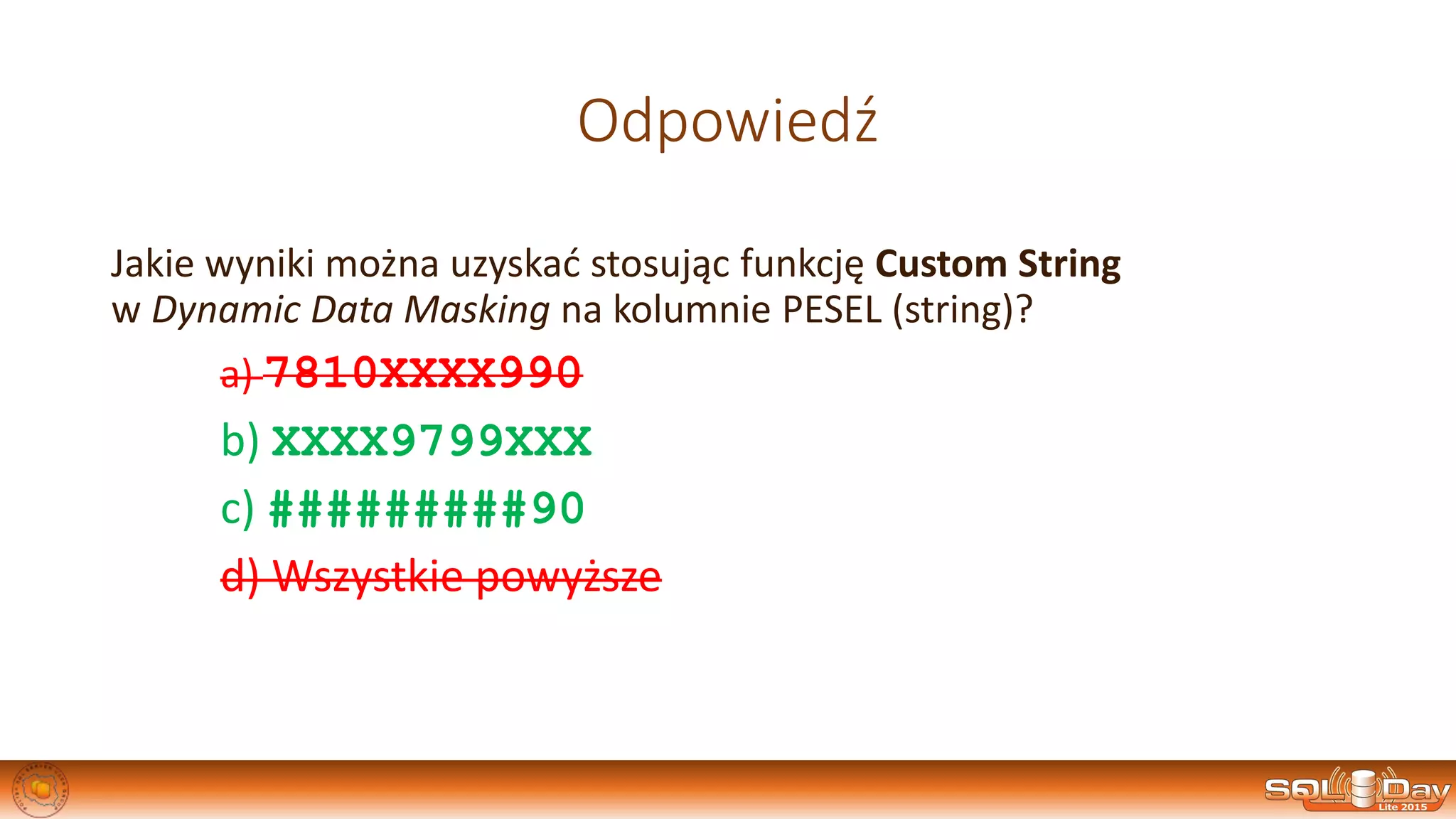

![Dynamic Data Masking – reguły maskujące

• Funkcja Random:

• Maskowanie wartości numerycznych

• Pozwala określić zakres, z którego będą losowane wartości maskujące

Przykłady:

Account_Number bigint

MASKED WITH (FUNCTION = 'random([start range], [end range])')

ALTER COLUMN [Month]

ADD MASKED WITH (FUNCTION = 'random(1, 12)')](https://image.slidesharecdn.com/sql2016security-151211215716/75/Nowosci-w-zakresie-bezpieczenstwa-w-SQL-Server-2016-21-2048.jpg)