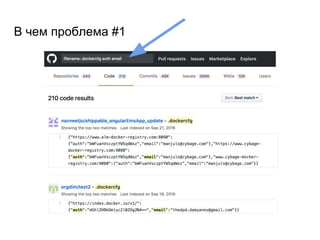

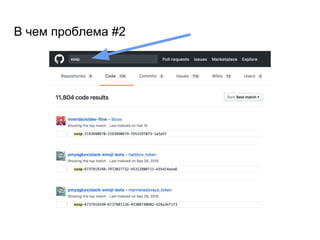

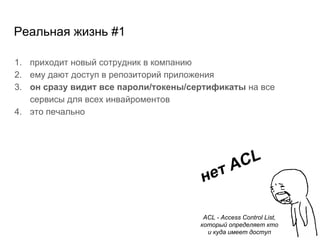

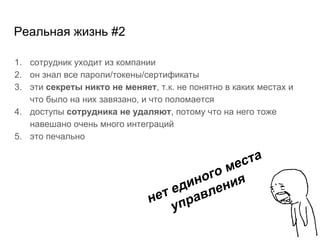

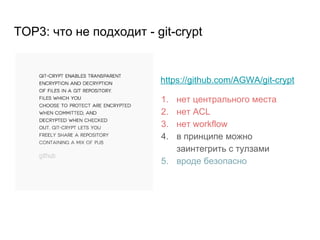

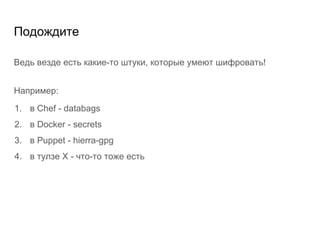

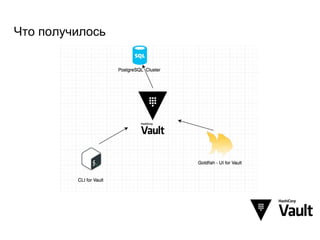

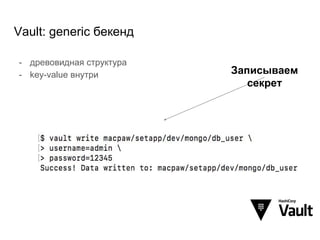

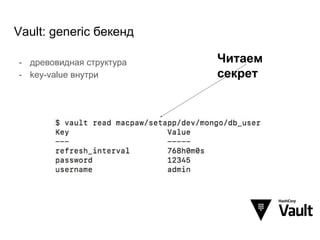

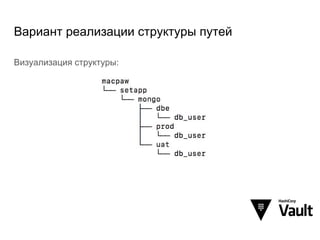

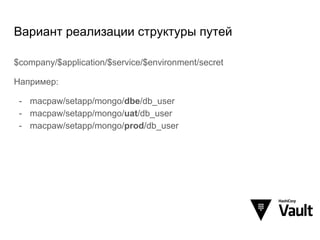

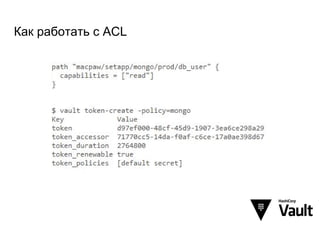

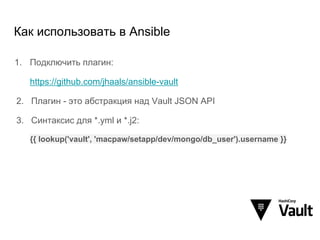

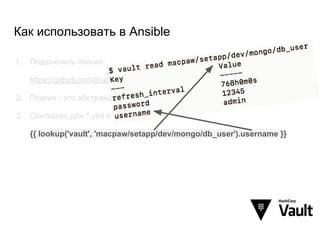

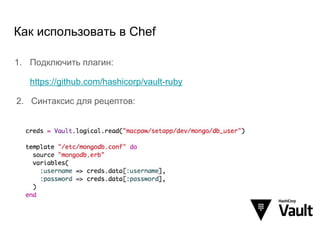

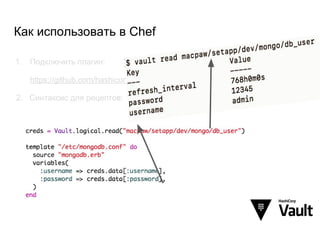

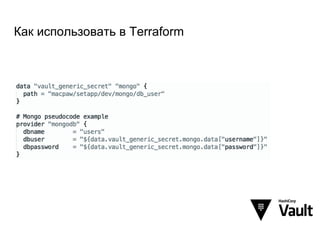

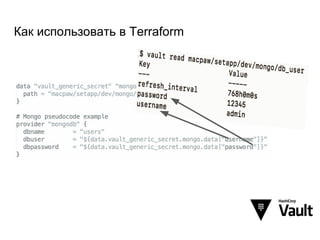

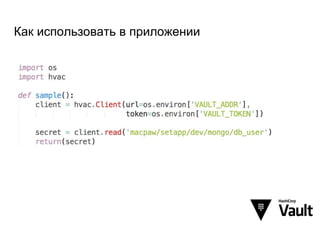

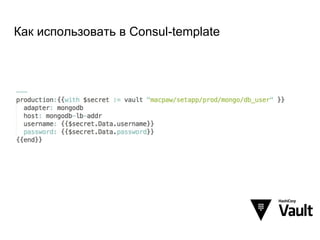

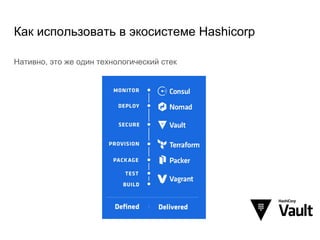

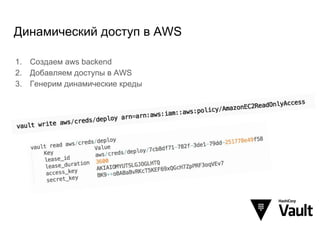

Доклад Олега Миколаиченко посвящен внедрению HashiCorp Vault для безопасного управления секретами в компании. Он рассматривает проблемы хранения паролей в репозиториях и предлагает решение с использованием Vault, которое обеспечивает централизацию, гибкий доступ и эффективные рабочие процессы. В докладе также обсуждаются интеграции с популярными инструментами, примеры реализации и практические рекомендации по использованию Vault в разных экосистемах.