Tài liệu mô tả các khía cạnh của đảm bảo chất lượng trong hệ thống phân tán, bao gồm sao lưu dữ liệu, tính nhất quán và dung lỗi. Nó trình bày các mô hình nhất quán khác nhau và phương pháp để quản lý rủi ro trong an toàn an ninh. Cuối cùng, nó nhấn mạnh tầm quan trọng của chi phí và lợi ích trong việc lựa chọn giải pháp bảo vệ hệ thống.

![8/13/2013

8

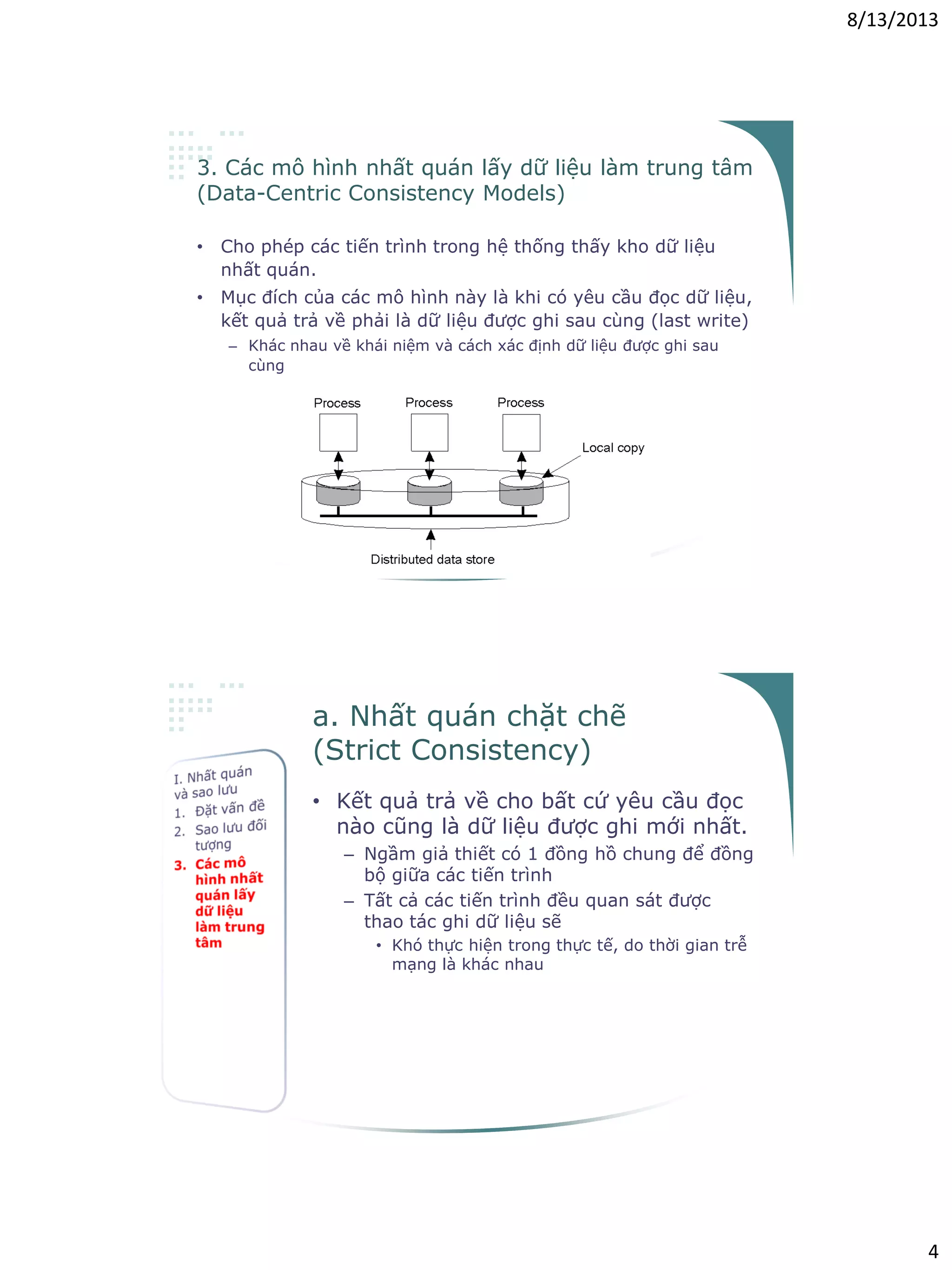

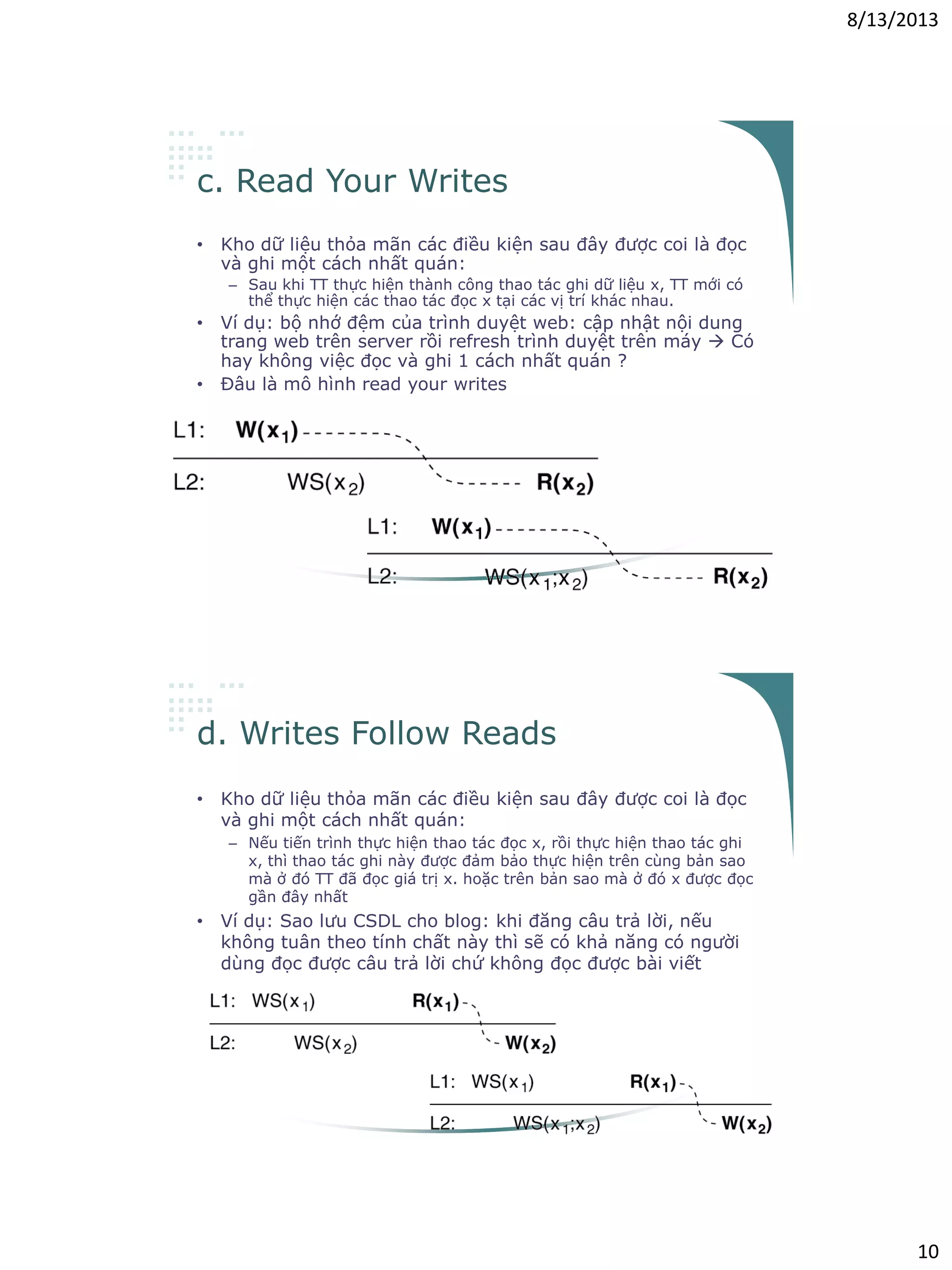

Nhất quán cho từng người dùng

• Giả thiết:

– Kho dữ liệu phân tán vật lý trên nhiều máy

– Khi 1 tiến trình truy cập vào kho dữ liệu, nó kết nối đến

phiên bản tại chỗ hoặc phiên bản trên máy gần nhất. Tất cả

các thao tác đều được thực hiện trên phiên bản này

• xi[t] : phiên bản của x tại vị trí Li vào thời điểm

t.

• WS(xi[t]) : chuỗi thao tác kể từ khi kết nối đến

Li ; chuỗi này tạo ra xi[t].

• WS(xi[t1];xj[t2]) : các thao tác trong chuỗi WS(xi[t]),

được thực hiện tại Lj vào thời điểm t2 (sau t).

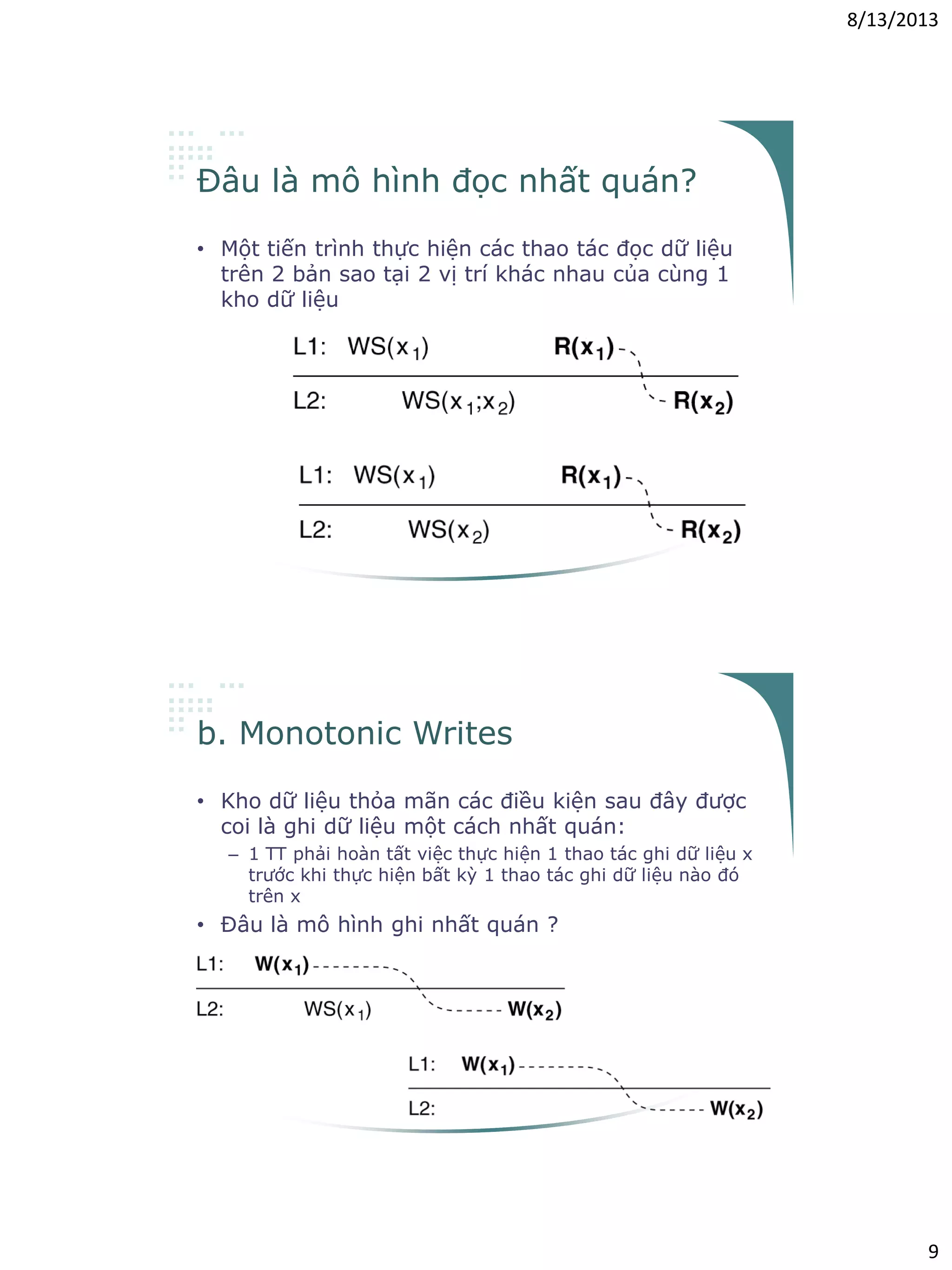

a. Monotonic Reads

• Kho dữ liệu thỏa mãn các điều kiện sau đây được

coi là đọc dữ liệu một cách nhất quán:

– Nếu 1 tiến trình đọc giá trị của một mục dữ liệu x, tất cả

các thao tác đọc x sau đó sẽ luôn trả về giá trị giống giá

trị đã đọc hoặc giá trị mới nhất

• Ví dụ: 1 khách hàng mở hộp thư điện tử tại San

Francisco, sau đó bay sang New York. Có khi nào

anh ta thấy phiên bản cũ hơn của mailbox hay

không?

– Nếu 1 tiến trình đọc được giá trị của x tại thời điểm t,

sau đó nó sẽ không bao giờ nhìn thấy giá trị nào cũ hơn

của x.](https://image.slidesharecdn.com/dsd04-st-141014073416-conversion-gate02/75/Dsd04-sta-8-2048.jpg)

![8/13/2013

30

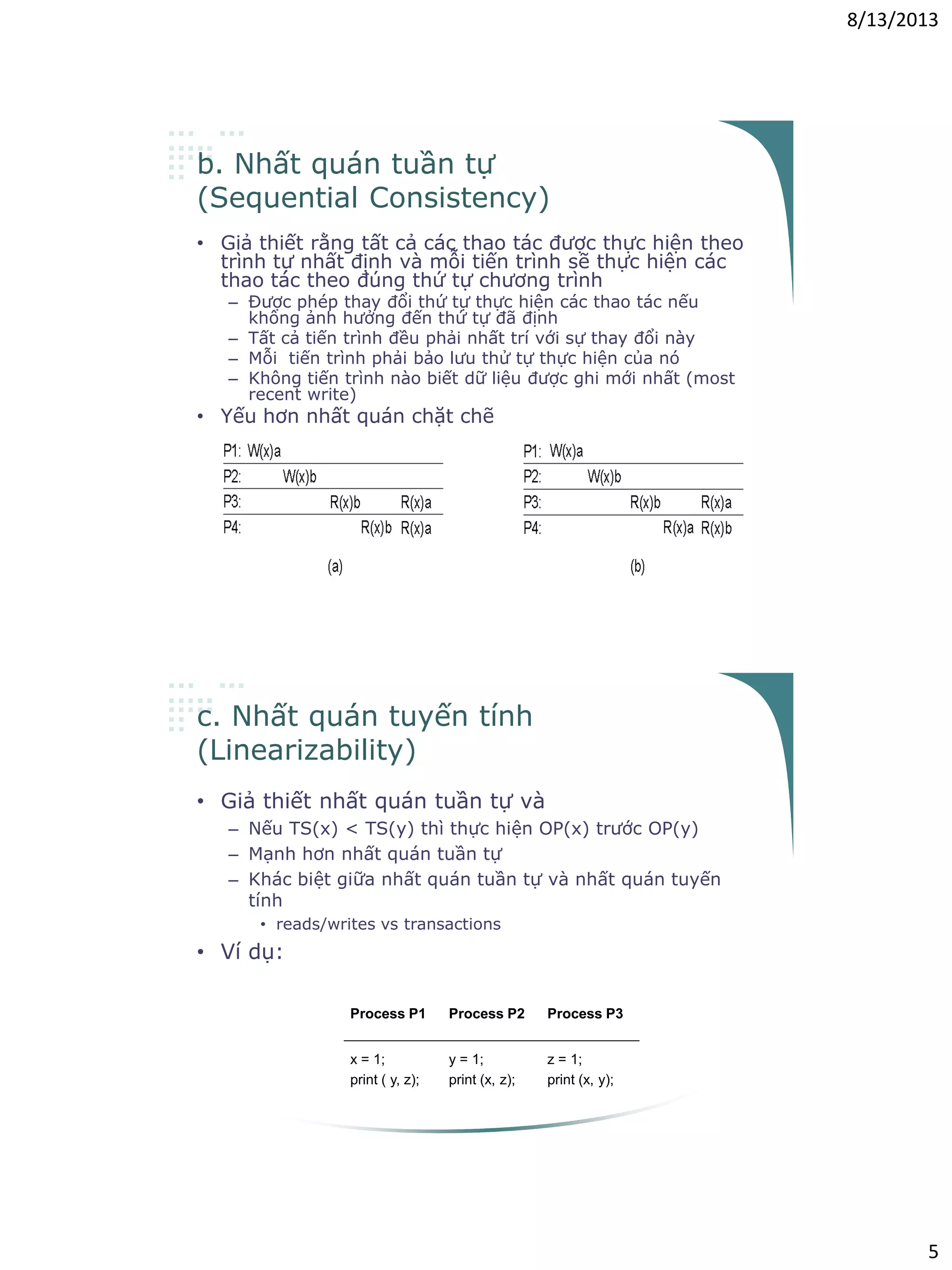

a. Mô hình chung

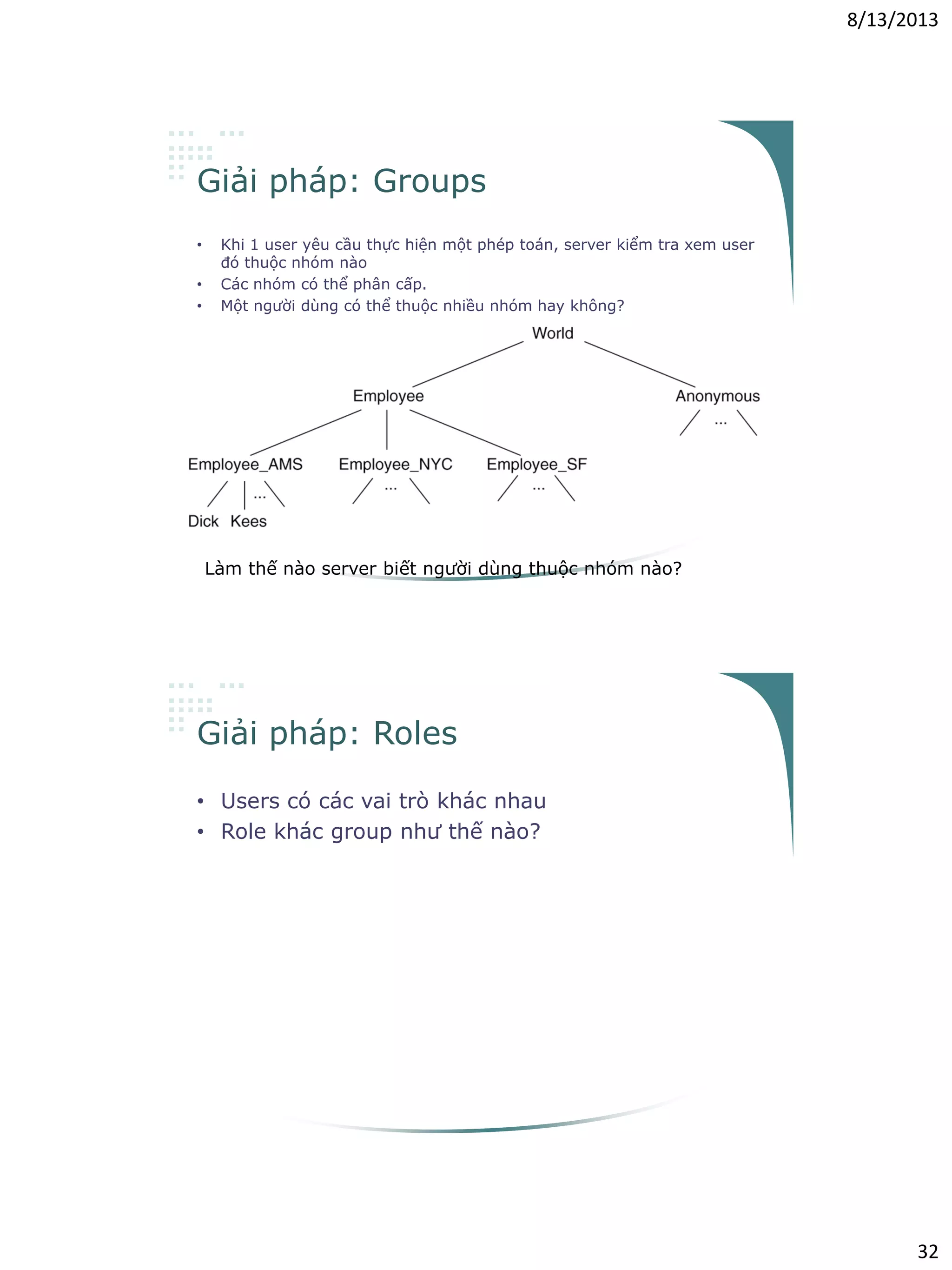

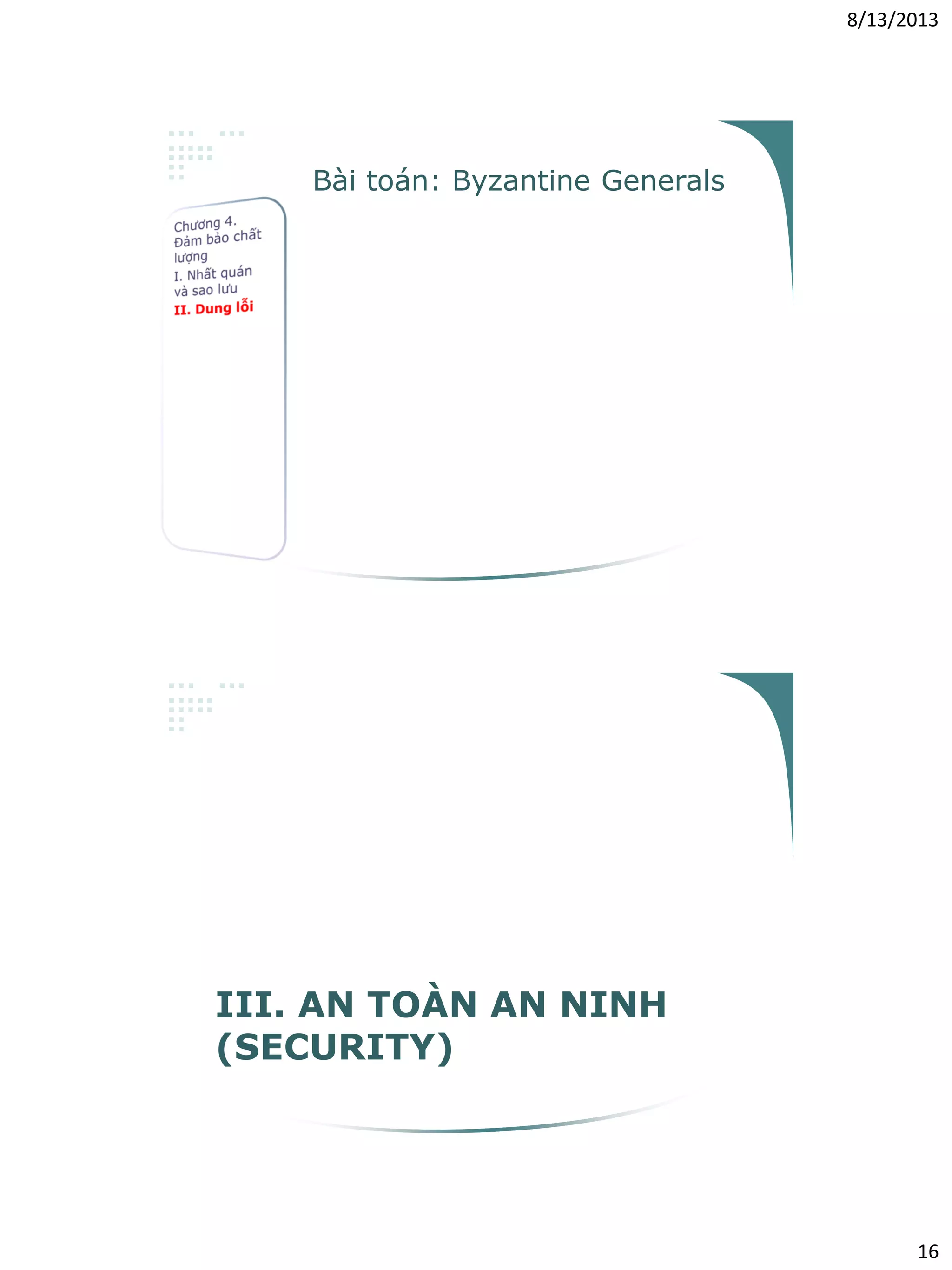

b. Access Control Matrix

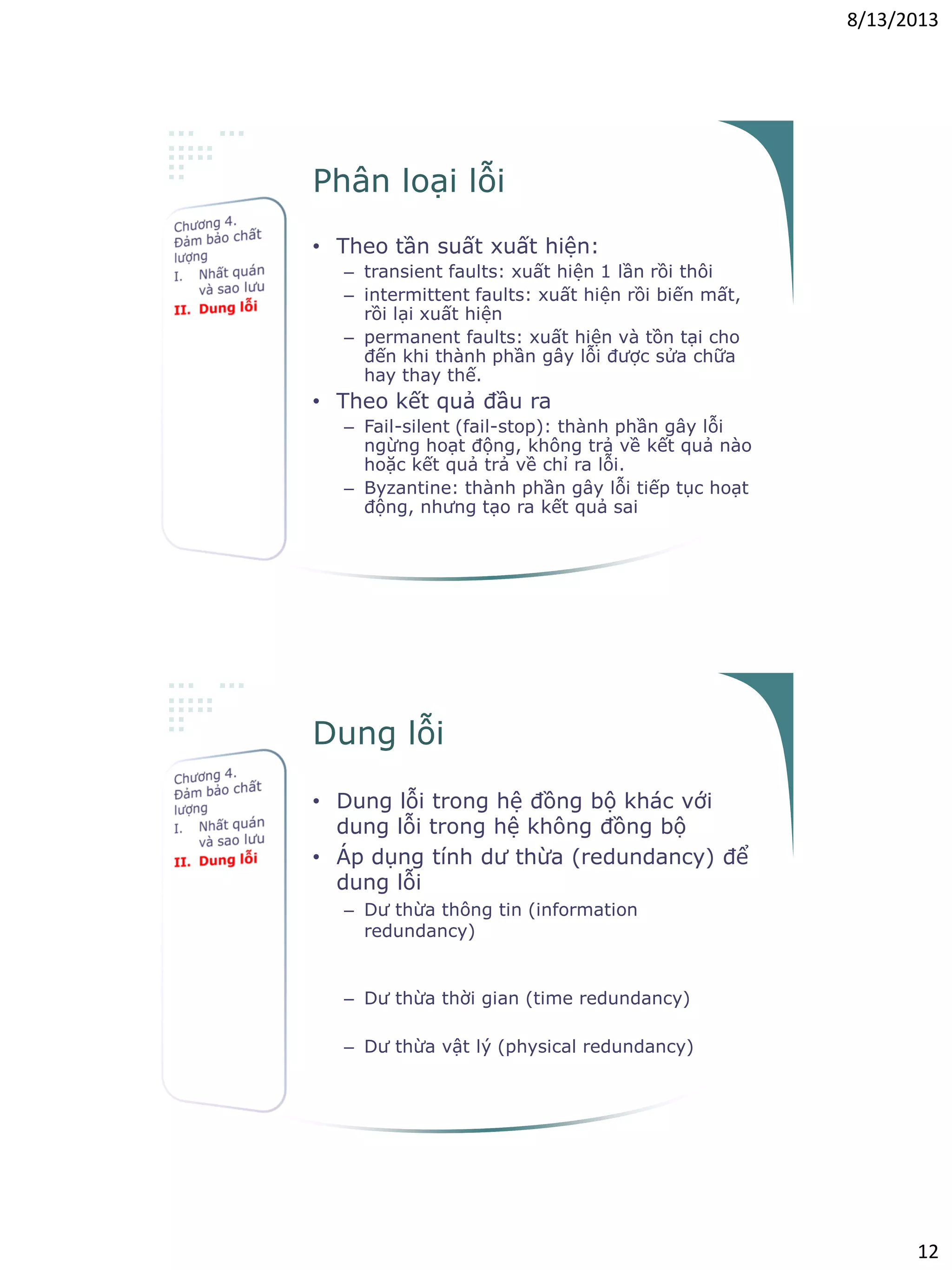

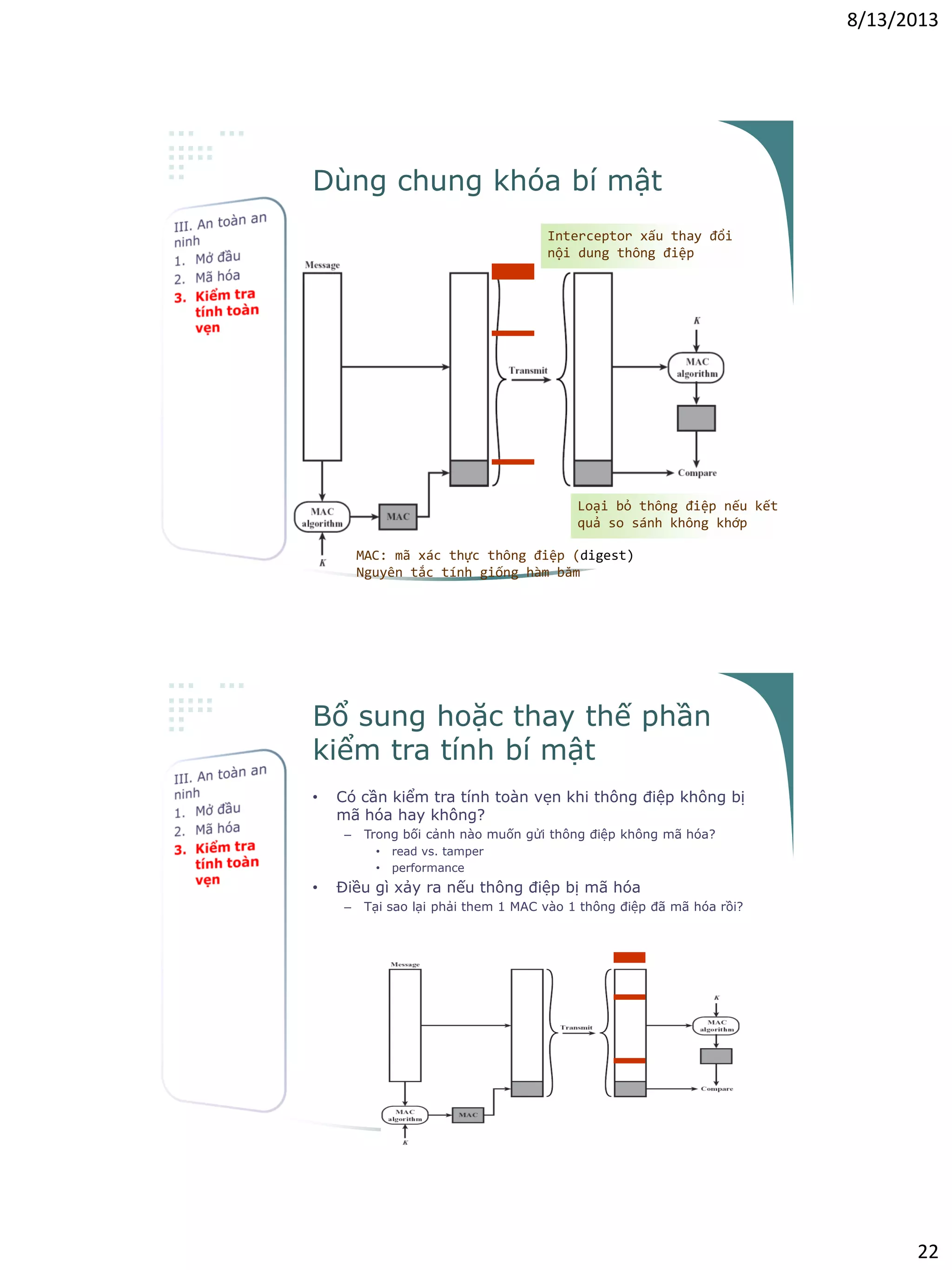

• Sử dụng ma trận để mô hình các quyền: M[s,o]

chứa các phương thức được phép truy nhập

• Nhược điểm: kích thước ma trận lớn, nhiều phần

tử rỗng

Objects

O1 O2

Subjects

S1 m1, m3 -

S2 m2 m3](https://image.slidesharecdn.com/dsd04-st-141014073416-conversion-gate02/75/Dsd04-sta-30-2048.jpg)