10 年にわたる精力的なセキュリティ研究と、数年にわたるリスク管理者としての経験を通じて、カールステン・ノールは情報セキュリティに関する議論を進める中で、もっといい結果が残せたのではないかと考えるようになった。

世間では、非の打ち所のない IT セキュリティ対策を講じることが、企業の規模に依らずその企業にとって最も重要なものであると確信されている。我々はシステムの可用性やブランドに対する高評価を確保するため、詐欺行為を回避するため、そして情報の機密性を保持するためにセキュリティを必要としている。

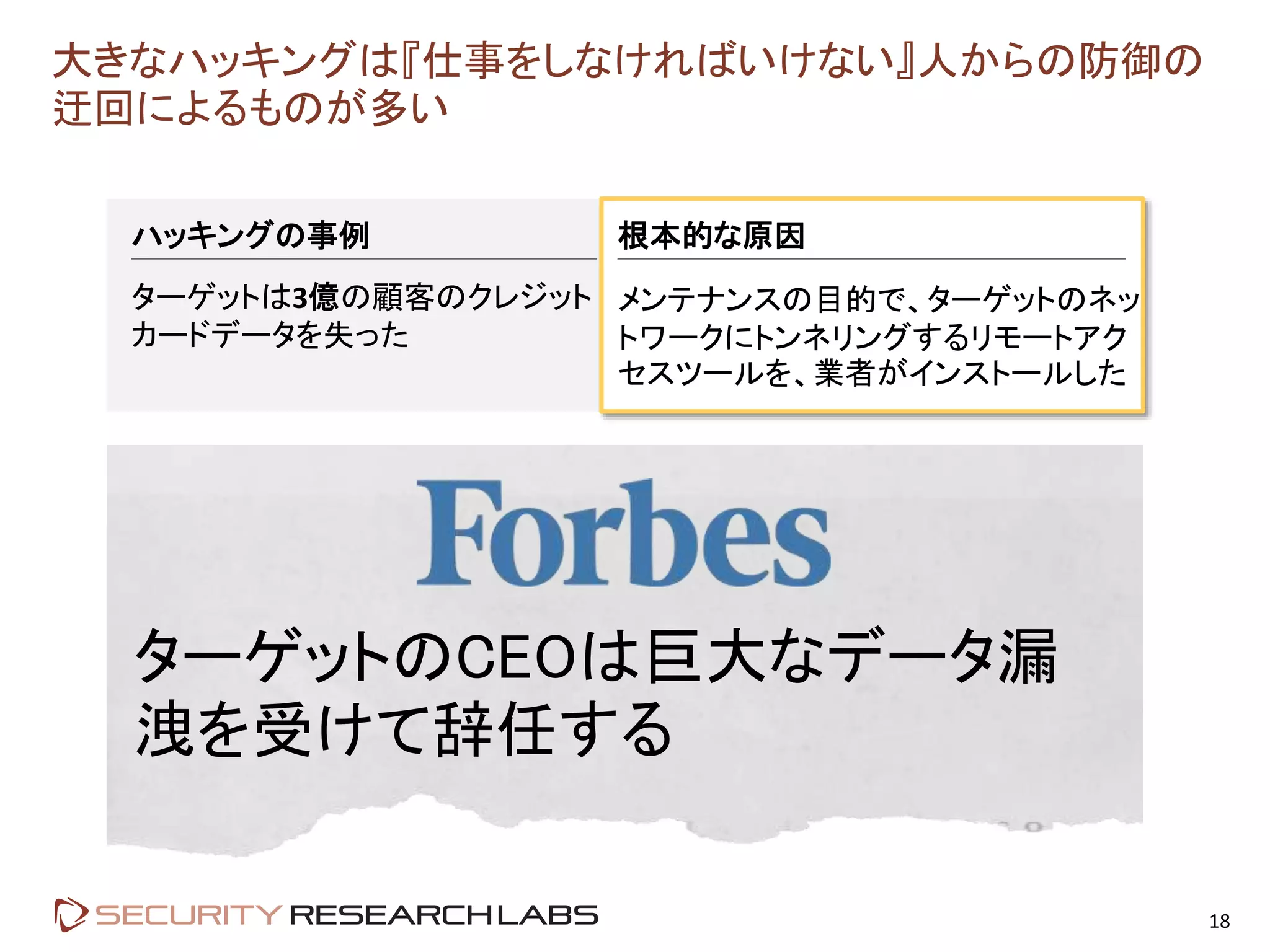

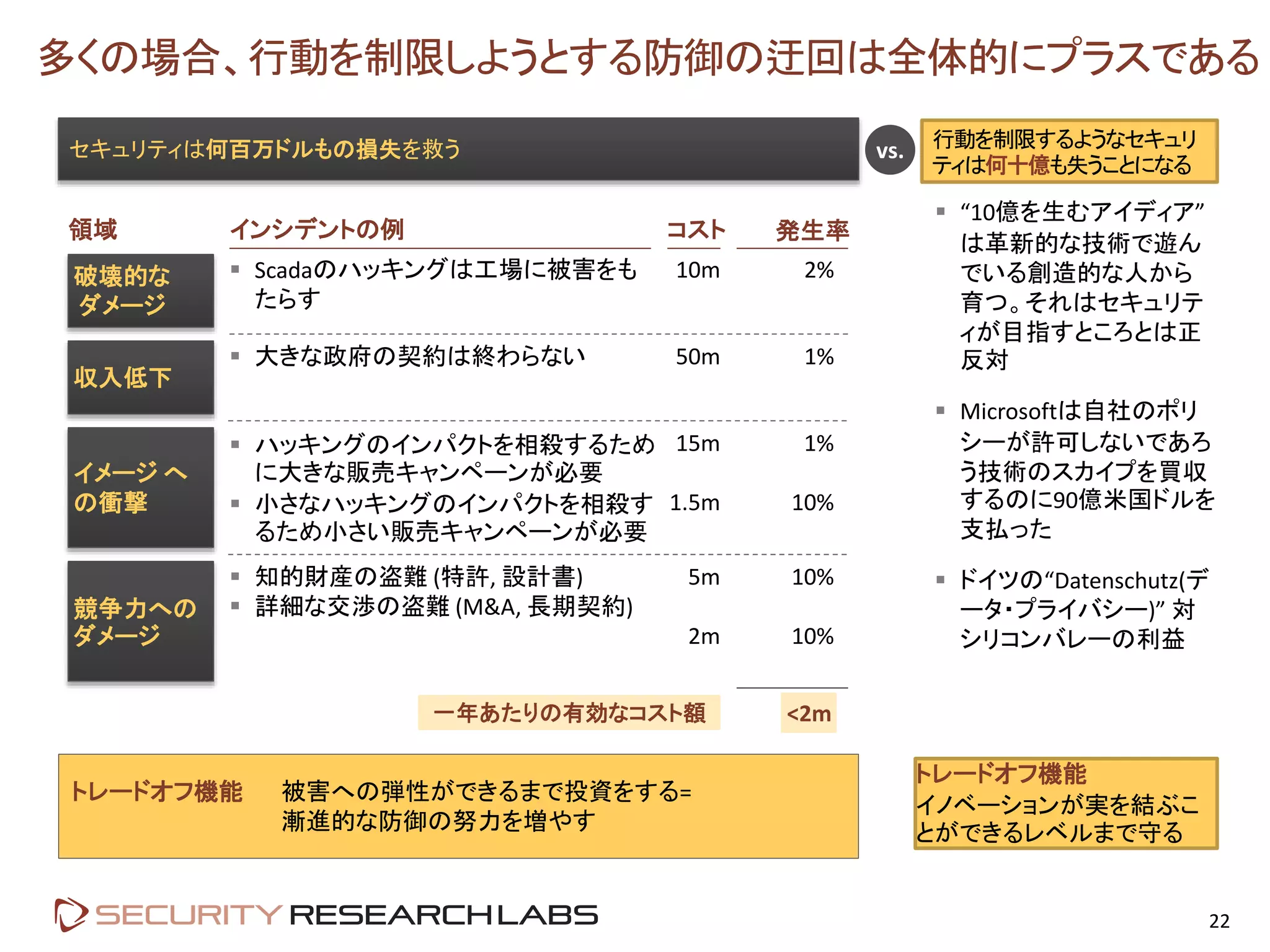

浅はかな考えで採用された防御策は、生産性、イノベーションの可能性、そして組織の幸福度にすら、それぞれ大きな外部性を持つ。行き過ぎたセキュリティ対策は、不充分なセキュリティ対策よりも悪いものなのだろうか?

今回の講演では、現代のセキュリティの研究での様々な実例を通じて、セキュリティとイノベーションの間に発生するドレードオフの関係について取り扱う。講演では、いくつかのハッキングの研究は、多くの人に最善にセキュリティを提供することによって、および、脅威を広く広め過ぎることによって、非生産的であることへの気づきを提供する。

--- カールステン・ノールKarsten Nohl

カールステン・ノールは 2006 年からセキュリティレベルの格差について幅広く講演している。彼は共同研究者と共に、モバイル通信や支払いに利用されるような世間で幅広く使用されている情報基盤における欠陥を発見してきた。アジアの 4G とデジタルサービスのプロバイダ、ベルリンの Security Research Labs の主任研究員、新たな IT 脅威の分析に特化したリスクマネジメントのシンクタンクにおける業務を通じて、カールステンは顧客の独自システムのセキュリティ評価に取り組み、セキュリティとイノベーションの間で発生するトレードオフの関係に強い興味を抱くようになった。ラインラントからあまり遠くないハイデルベルグで電気工学を学び、2008 年にヴァージニア大学で博士号を修めた。

![セキュリティの警告は安全性を遅らせ、最終的には人を殺すかも

しれない

15

0

1

2

3

4

5

1970 1980 1990 2000 2010 2020

1億マイル毎の自動車事故による死者数 [米国]

エアバッグ

アダプティブクルーズコントロール

ABS

ESC(横滑り防止装置)

車の構成要素すべてのハッキングリスクをテスト

していたら、導入を遅らせてしまう

セキュリティデザインやテストによる3ヶ月はより多

くの人を路上で殺すことを意味する

200,000 以上の人が今後10年間で亡くなる

自動運転?

Source: https://en.m.wikipedia.org/wiki/List_of_motor_vehicle_deaths_in_U.S._by_year](https://image.slidesharecdn.com/cb16nohlja-161109053915/75/CB16-How-much-security-is-too-much-by-Karsten-Nohl-15-2048.jpg)