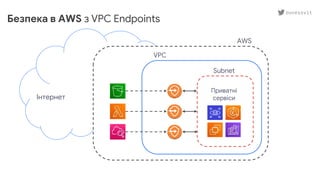

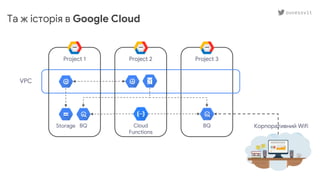

In today's world data is king. It is everywhere, collected seemingly by everyone, yet so many industries lack a good data platform. Cloud technologies enable us to build robust, scalable, and easy-to-use platforms fast, but one might wonder whether it is safe to store sensitive data in the cloud. In this talk, we will explore technical principles of securing a cloud data platform, look at examples in AWS and GCP, and discuss regulatory and compliance requirements.