Recommended

PDF

今改めて学ぶ Microsoft Azure 基礎知識

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PDF

20190129 AWS Black Belt Online Seminar AWS Identity and Access Management (AW...

PDF

20191001 AWS Black Belt Online Seminar AWS Lake Formation

PDF

20190326 AWS Black Belt Online Seminar Amazon CloudWatch

PDF

Microsoft Azure Storage 概要

PPTX

Azure AD とアプリケーションを SAML 連携する際に陥る事例と対処方法について

PDF

202106 AWS Black Belt Online Seminar 小売現場のデータを素早くビジネス に活用するAWSデータ基盤

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Windows Server

PDF

20210526 AWS Expert Online マルチアカウント管理の基本

PDF

PDF

ZOZOTOWNのマルチクラウドへの挑戦と挫折、そして未来

PDF

Infrastructure as Code (IaC) 談義 2022

PDF

20180704(20190520 Renewed) AWS Black Belt Online Seminar Amazon Elastic File ...

PPTX

Azure AD の新しいデバイス管理パターンを理解しよう

PDF

20210216 AWS Black Belt Online Seminar AWS Database Migration Service

PDF

AWS Black Belt Online Seminar 2018 AWS Certificate Manager

PDF

20200219 AWS Black Belt Online Seminar オンプレミスとAWS間の冗長化接続

PDF

Hadoop/Spark で Amazon S3 を徹底的に使いこなすワザ (Hadoop / Spark Conference Japan 2019)

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Lustre

PDF

20191029 AWS Black Belt Online Seminar Elastic Load Balancing (ELB)

PPTX

DeNA の AWS アカウント管理とセキュリティ監査自動化

PPTX

PDF

AWS Black Belt Online Seminar 2016 AWS CloudFormation

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

AWS Black Belt Online Seminar 2017 Amazon DynamoDB

PPTX

PDF

AWS初心者向けWebinar RDBのAWSへの移行方法(Oracleを例に)

PPTX

SplunkLive! Nutanix Session - Turnkey and scalable infrastructure for Splunk ...

PDF

AI = SE , giip system manage automation with A.I

More Related Content

PDF

今改めて学ぶ Microsoft Azure 基礎知識

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PDF

20190129 AWS Black Belt Online Seminar AWS Identity and Access Management (AW...

PDF

20191001 AWS Black Belt Online Seminar AWS Lake Formation

PDF

20190326 AWS Black Belt Online Seminar Amazon CloudWatch

PDF

Microsoft Azure Storage 概要

PPTX

Azure AD とアプリケーションを SAML 連携する際に陥る事例と対処方法について

PDF

202106 AWS Black Belt Online Seminar 小売現場のデータを素早くビジネス に活用するAWSデータ基盤

What's hot

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Windows Server

PDF

20210526 AWS Expert Online マルチアカウント管理の基本

PDF

PDF

ZOZOTOWNのマルチクラウドへの挑戦と挫折、そして未来

PDF

Infrastructure as Code (IaC) 談義 2022

PDF

20180704(20190520 Renewed) AWS Black Belt Online Seminar Amazon Elastic File ...

PPTX

Azure AD の新しいデバイス管理パターンを理解しよう

PDF

20210216 AWS Black Belt Online Seminar AWS Database Migration Service

PDF

AWS Black Belt Online Seminar 2018 AWS Certificate Manager

PDF

20200219 AWS Black Belt Online Seminar オンプレミスとAWS間の冗長化接続

PDF

Hadoop/Spark で Amazon S3 を徹底的に使いこなすワザ (Hadoop / Spark Conference Japan 2019)

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Lustre

PDF

20191029 AWS Black Belt Online Seminar Elastic Load Balancing (ELB)

PPTX

DeNA の AWS アカウント管理とセキュリティ監査自動化

PPTX

PDF

AWS Black Belt Online Seminar 2016 AWS CloudFormation

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

AWS Black Belt Online Seminar 2017 Amazon DynamoDB

PPTX

PDF

AWS初心者向けWebinar RDBのAWSへの移行方法(Oracleを例に)

Viewers also liked

PPTX

SplunkLive! Nutanix Session - Turnkey and scalable infrastructure for Splunk ...

PDF

AI = SE , giip system manage automation with A.I

PPTX

VMworld 2015: Take Virtualization to the Next Level vSphere with Operations M...

PDF

Giip bp-giip connectivity1703

PPTX

Hadoop and Genomics - What you need to know - Cambridge - Sanger Center and EBI

PPTX

PDF

How to Crunch Petabytes with Hadoop and Big Data using InfoSphere BigInsights...

PPTX

And the new System Center is here... what's actually new?

PDF

A4 drive dev_ops_agility_and_operational_efficiency

PDF

Data science unit introduction

PDF

PDF

Integrating the CDO Role Into Your Organization; Managing the Disruption (MIT...

PDF

How To: De Raspberry Pi als downloadmachine

PDF

PDF

Bennett raglinphotography

PPTX

Bim based process mining master thesis presentation

PDF

소셜 코딩 GitHub & branch & branch strategy

PDF

Emerging Technologies: Heroku for ISVs (October 13, 2014)

PDF

Lightweight Taxonomy Approaches - Taxonomy Bootcamp 2015

PDF

02 a holistic approach to big data

Similar to Azure Key Vault

PPTX

Azure SecOps! Azure Key Vaultを用いたクラウドのキー管理

PDF

PDF

AzureActiveDirectoryの認証の話(Azure周りの自動化編)

PDF

PDF

MS Interact 2019 - Azureサービスで実現するセキュリティ全体像

PDF

Dynamic Access Control 解説編

PDF

PDF

PPTX

PPTX

1ランク上のセキュリティレベルを実現 クラウドでもユーザ主動の鍵管理!?

PDF

AWS Black Belt Online Seminar AWS Key Management Service (KMS)

PDF

[SC05] 株式会社アシックス様における Azure AD 導入プロジェクトの実際

PDF

AWS Black Belt Online Seminar 2016 AWS Key Management Service

PDF

Sec012 windows 10_があなたの情報

PPTX

PDF

Webアプリでパスワード保護はどこまでやればいいか

PPTX

Cld016 windows 10_と_windows_server_2016_で何が変

PDF

Cld016 windows 10_と_windows_server_2016_で何が変

More from junichi anno

PPTX

V1.1 CD03 Azure Active Directory B2C/B2B コラボレーションによる Customer Identity and Ac...

PPTX

Azure AD によるリソースの保護 how to protect and govern resources under the Azure AD

PPTX

Azure AD による Web API の 保護

PPTX

Azure ad の導入を検討している方へ ~ active directory の構成パターンと正しい認証方式の選択~

PPTX

個人情報を守るための�アプリケーション設計(概要)

PDF

IoT のセキュリティアーキテクチャと実装モデル on Azure

PDF

DevSecOps: セキュリティ問題に迅速に対応するためのパイプライン設計

PPTX

PPTX

Azure Active Directory 1枚資料 20151125版

PPTX

PDF

File Server on Azure IaaS

PDF

Windows File Service 総復習-Windows Server 2012 R2編 第1版

PDF

Active Directory のクラウド武装化計画 V2~"AD on Azure IaaS" or "Windows Azure Active Di...

PDF

勉強会キット Windows Server 2012 R2 評価版 BYOD 編 v2 20131020 版

PDF

Hyper-V を Windows PowerShell から管理する

PDF

Vdi を より使いやすいインフラにするためのセキュリティ設計

PDF

最新Active DirectoryによるIDMaaSとハイブリッド認証基盤の実現

PDF

PDF

クラウドにおける Windows Azure Active Directory の役割

PDF

Dynamic Access Control 演習編

Recently uploaded

PDF

流行りに乗っかるClaris FileMaker 〜AI関連機能の紹介〜 by 合同会社イボルブ

PDF

Machine Tests Benchmark Suite. Explain github.com/alexziskind1/machine_tests #1

PPTX

楽々ナレッジベース「楽ナレ」3種比較 - Dify / AWS S3 Vector / Google File Search Tool

PDF

エンジニアが選ぶべきAIエディタ & Antigravity 活用例@ウェビナー「触ってみてどうだった?Google Antigravity 既存IDEと...

PDF

Machine Tests Benchmark Suite. Explain github.com/alexziskind1/machine_tests #2

PDF

20251210_MultiDevinForEnterprise on Devin 1st Anniv Meetup

Azure Key Vault 1. 2. 3. 4. 4

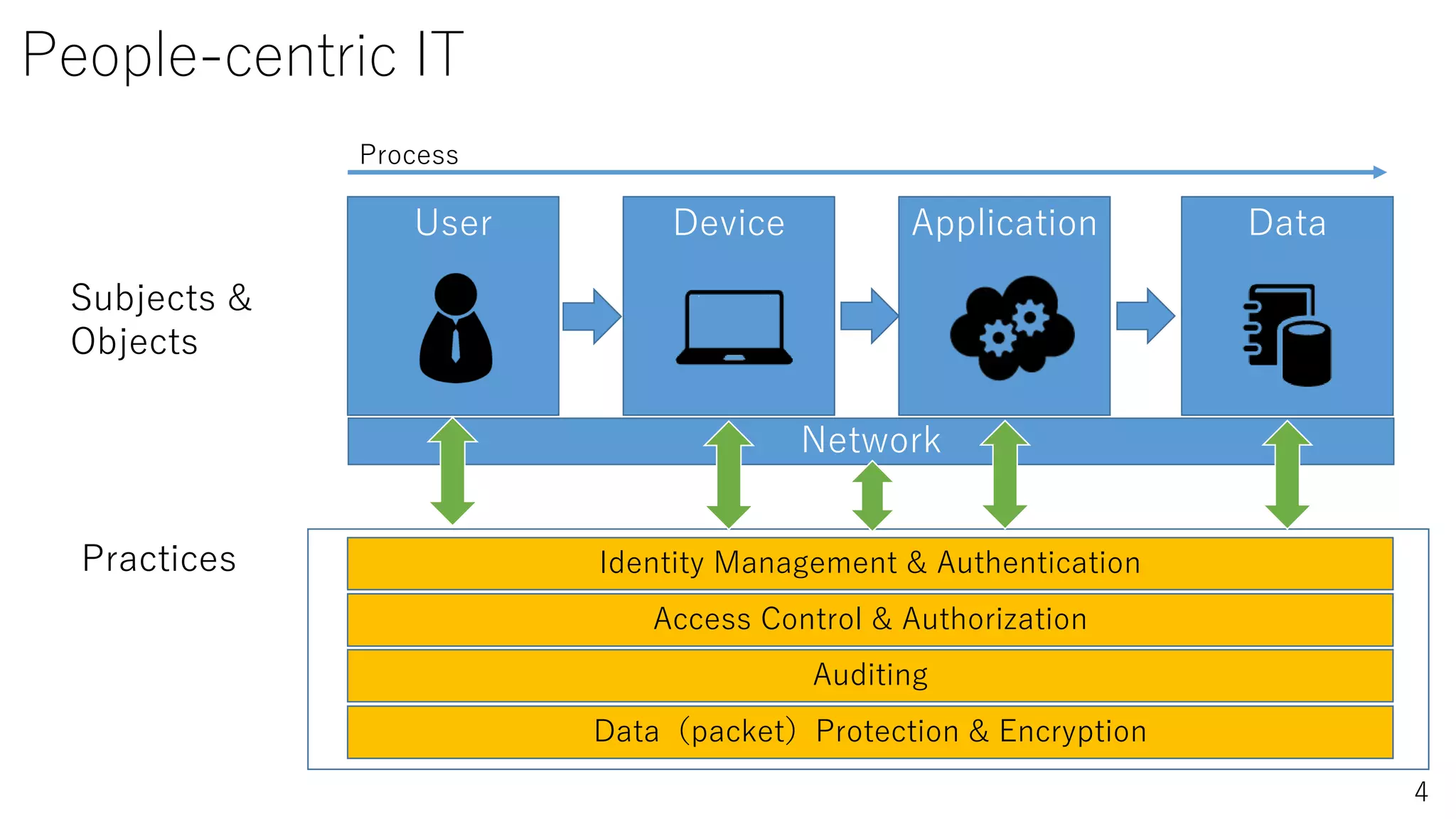

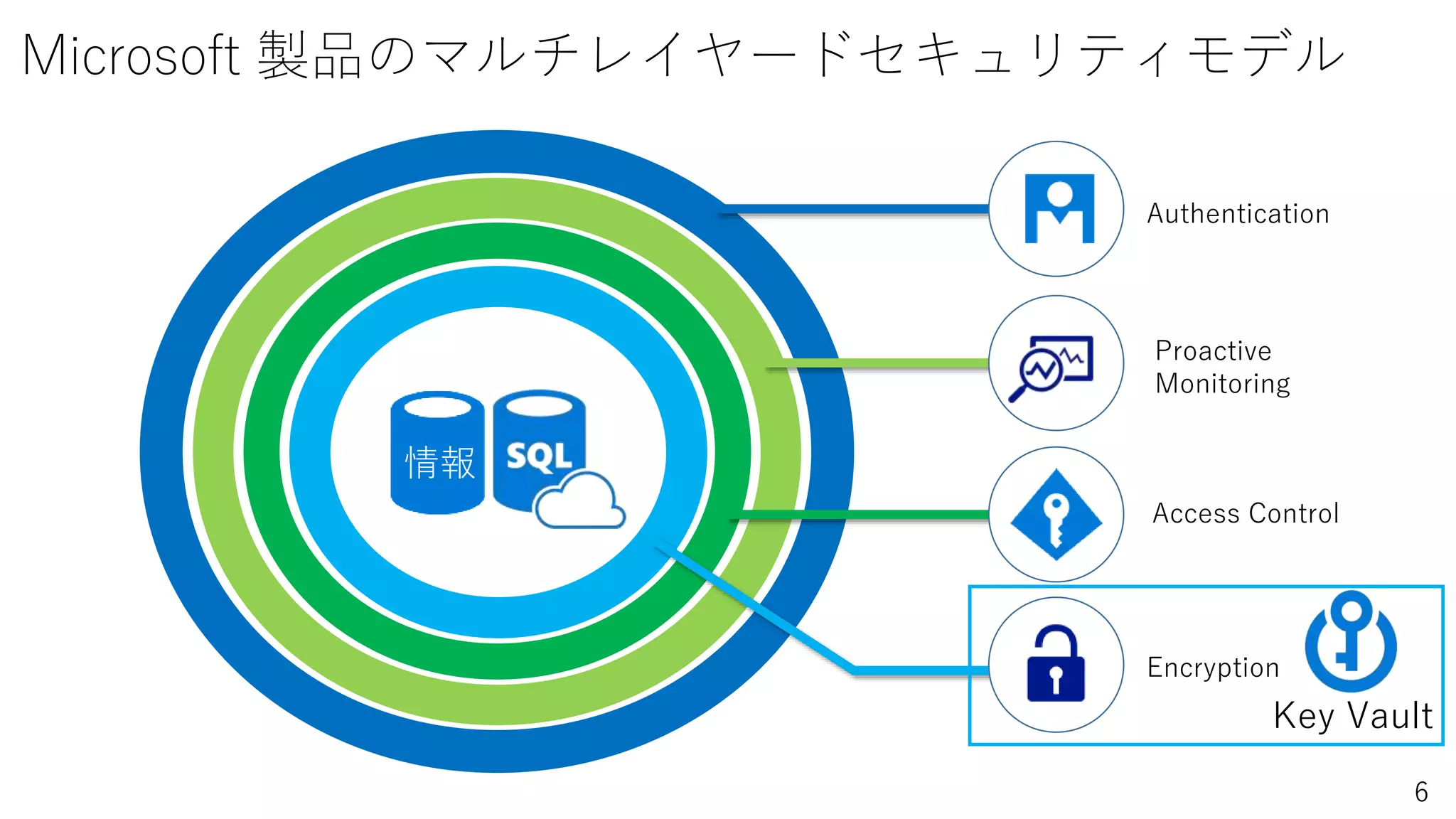

People-centric IT

User Device Application Data

Network

Identity Management & Authentication

Access Control & Authorization

Data(packet)Protection & Encryption

Auditing

Subjects &

Objects

Practices

Process

5. 6. 7. 8. 8

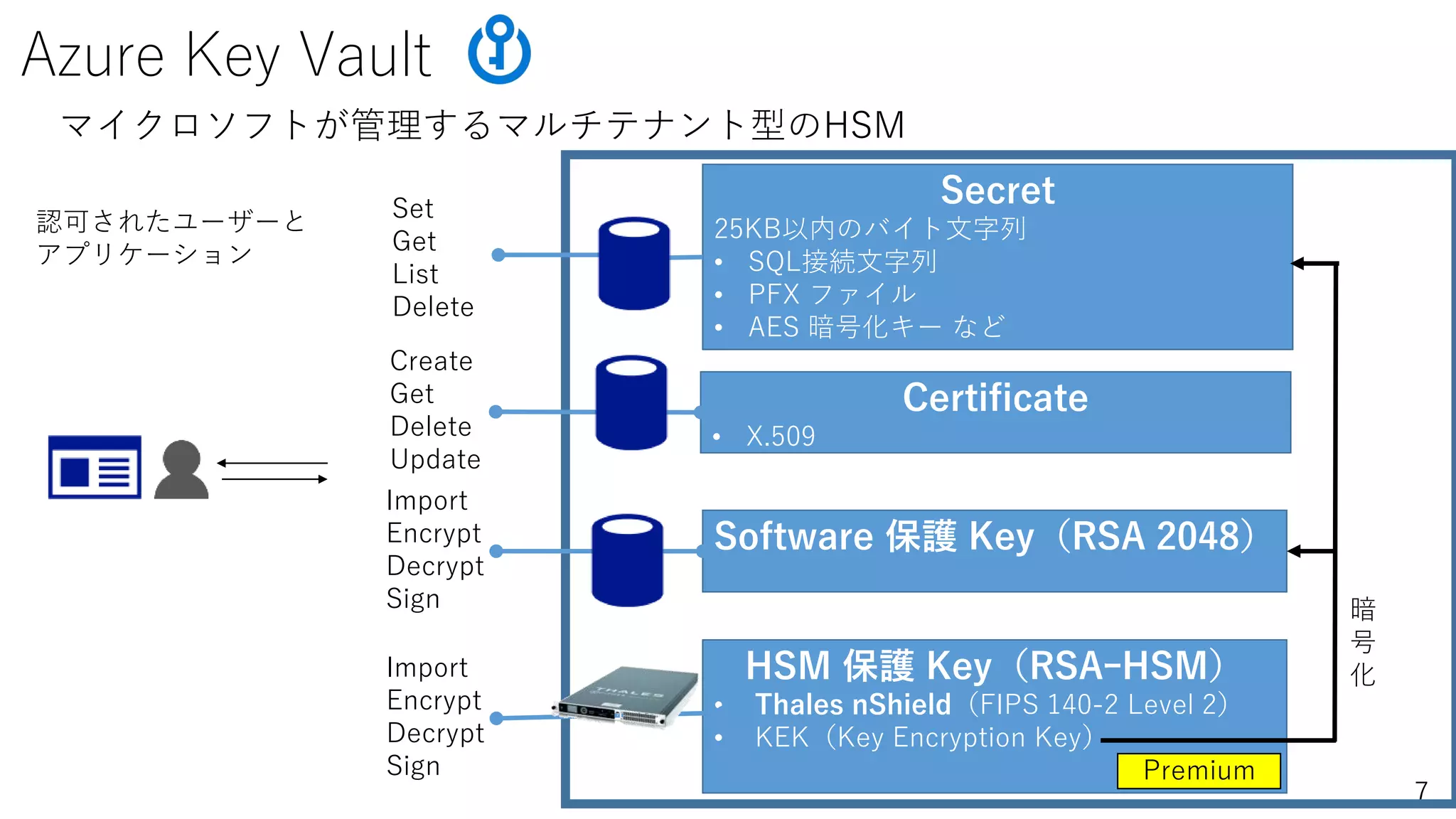

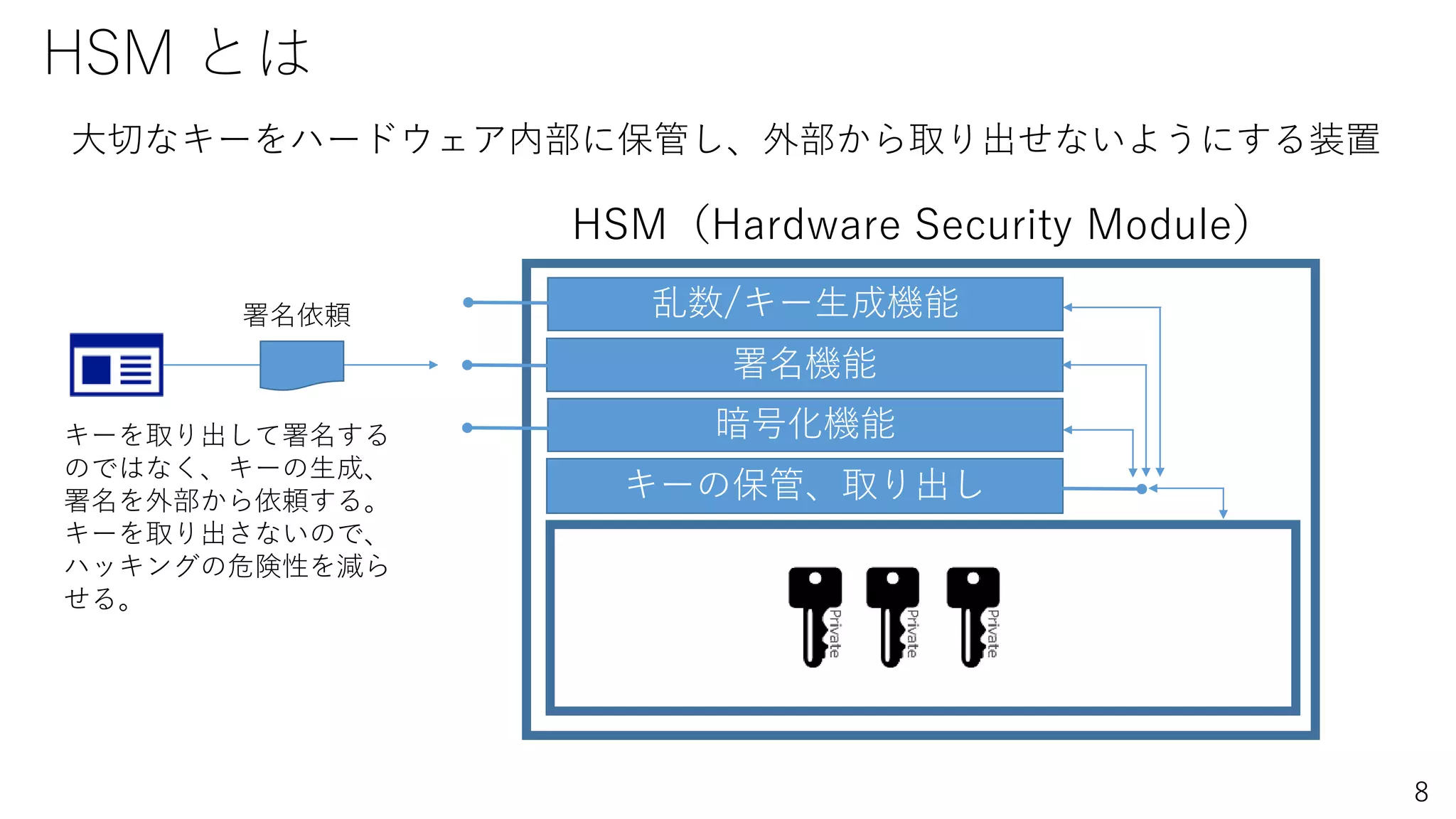

HSM とは

HSM(Hardware Security Module)

乱数/キー生成機能

暗号化機能

署名機能

キーの保管、取り出し

大切なキーをハードウェア内部に保管し、外部から取り出せないようにする装置

署名依頼

キーを取り出して署名する

のではなく、キーの生成、

署名を外部から依頼する。

キーを取り出さないので、

ハッキングの危険性を減ら

せる。

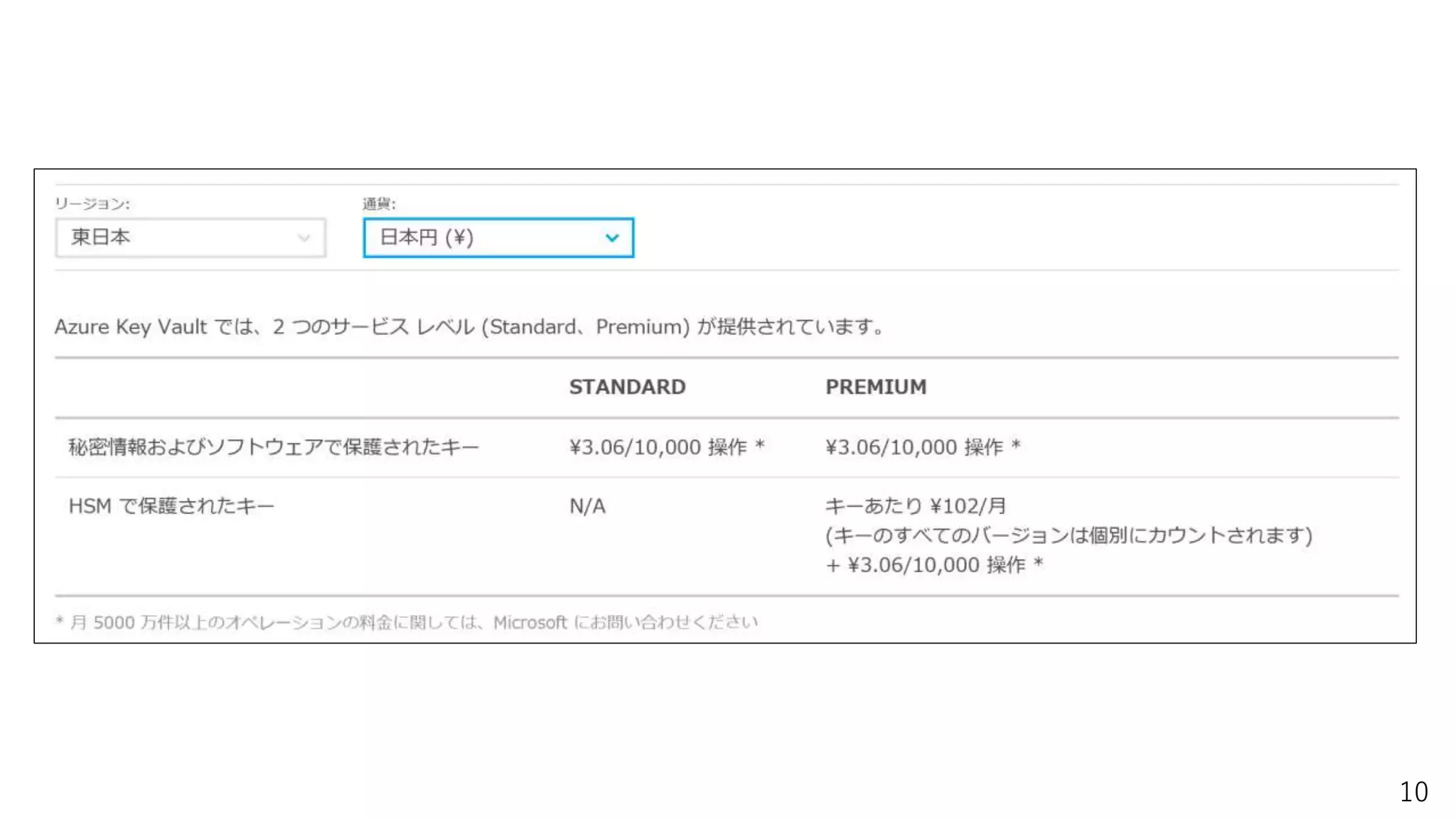

9. 10. 11. 11

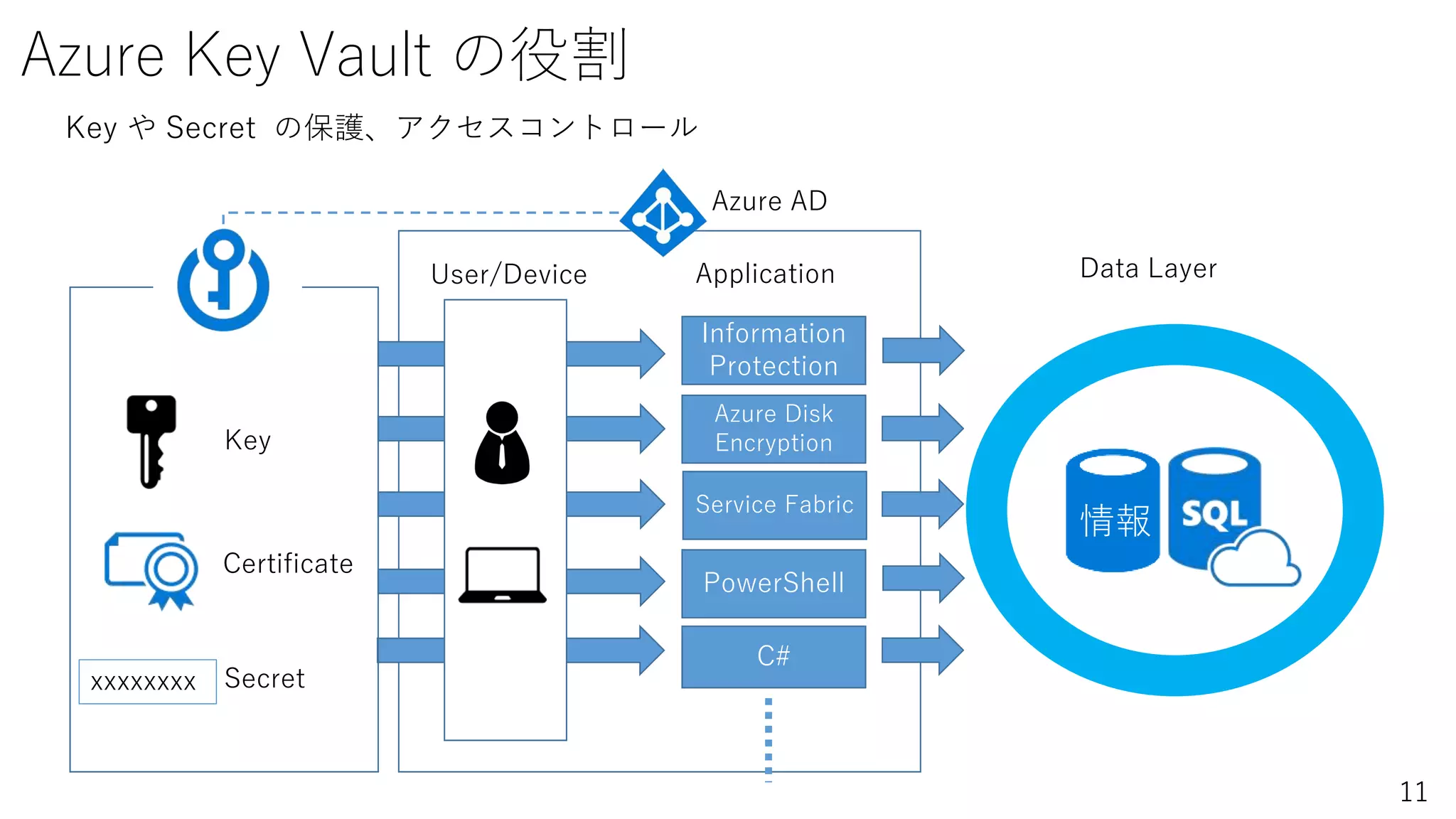

Azure Key Vault の役割

xxxxxxxx

Key

Certificate

Secret

情報

Information

Protection

Azure Disk

Encryption

PowerShell

C#

Key や Secret の保護、アクセスコントロール

Application Data LayerUser/Device

Azure AD

Service Fabric

12. 12

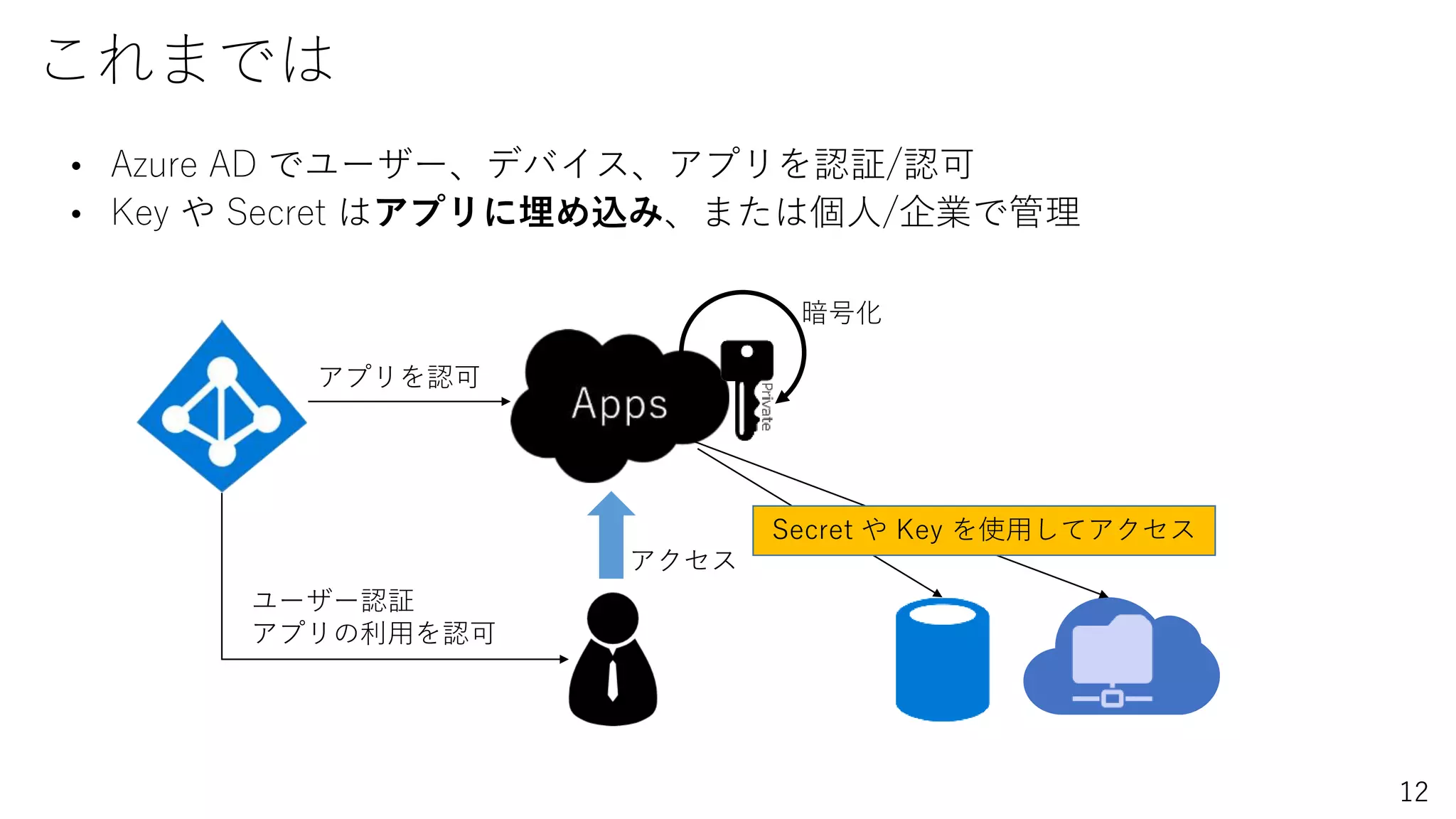

これまでは

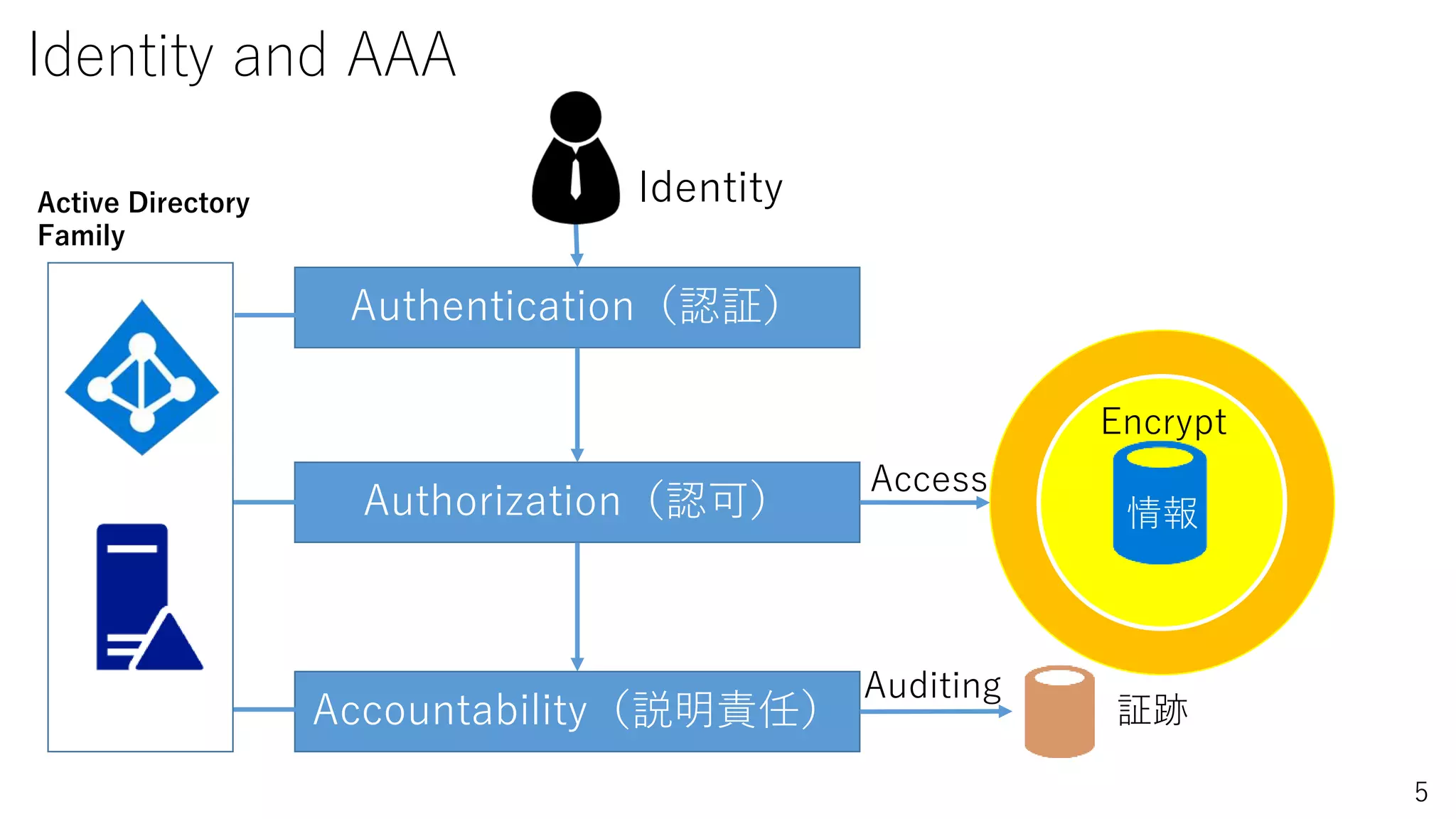

• Azure AD でユーザー、デバイス、アプリを認証/認可

• Key や Secret はアプリに埋め込み、または個人/企業で管理

アプリを認可

ユーザー認証

アプリの利用を認可

アクセス

Secret や Key を使用してアクセス

暗号化

13. 13

さらに深いアクセス制御へ

• Azure AD は アプリの Key Vault へのアクセスをコントロール

• Key Vault はアプリケーションのリソースへのアクセスをコントロール

アプリを認可

Secret取り出し

リソースとしてアクセス権を管理

アクセス

Key Vault の

使用を認可

Secret や Key を使用してアクセス

ユーザー認証

アプリの利用を認可

Key Vault の使用を認可

暗号化依頼

14. 15. 15

ロール別ソリューション

Azure アプリケー

ションの開発者

"署名と暗号化のキーを使用する Azure のアプリ

ケーションを作成したいが、ソリューションが地

理的に分散したアプリケーションに合うように、

これらをアプリケーションの外部に設定したい。

また、これらのキーとシークレットは、自分で

コードを記述せずに保護し、簡単にアプリケー

ションから最適なパフォーマンスで使用できるよ

うにしたい。”

• キーは、資格情報コンテナーに格納され、必要なときに、URI

によって呼び出されます。

• キーは、業界標準のアルゴリズム、キーの長さ、およびハード

ウェア セキュリティ モジュール (HSM) を使用して、Azure に

よって保護されています。

• キーは、アプリケーションと同じ Azure データ センター内にあ

る HSM で処理されるため、信頼性が向上し、オンプレミスの

場所などの別の場所にキーが存在する場合より待機時間が削減

されます。

サービスとしての

ソフトウェア

(SaaS) の開発者

"顧客のテナント キーやシークレットに対して義務

や潜在的責任を負いたくない。

顧客はキーを自分で所有して管理してほしい。そ

うすることで、私は自分の専門分野である、中心

的なソフトウェア機能を提供することに集中でき

る。"

• 顧客は Azure に自分のキーをインポートして管理でき

ます。SaaS アプリケーションが顧客のキーを使用して

暗号化操作を実行する必要がある場合は、Key Vault が

アプリケーションに代わって、これを行います。アプリ

ケーションには、顧客のキーは表示されません。

最高セキュリティ

責任者 (CSO)

"アプリケーションが、セキュリティで保護された

キー管理のために FIPS 140-2 レベル 2 HSM に準

拠していることを確認したい。

組織が、キーのライフ サイクルを管理し、キーの

使用状況を確実に監視できるようにしたい。

複数の Azure サービスとリソースを使用している

が、Azure の 1 つの場所からキーを管理したい。"

• HSM は FIPS 140-2 レベル 2 で検証済みです。

• Key Vault は、Microsoft によってご使用のキーが参照

されたり抽出されたりしないように設計されています。

• キー使用法 (現在使用できません) のリアルタイムのロ

グ記録。

• 資格情報コンテナーは、Azure にある資格情報コンテ

ナーの数、それらがサポートするリージョン、およびそ

れらを使用するアプリケーションに関係なく、1 つのイ

ンターフェイスを提供します。

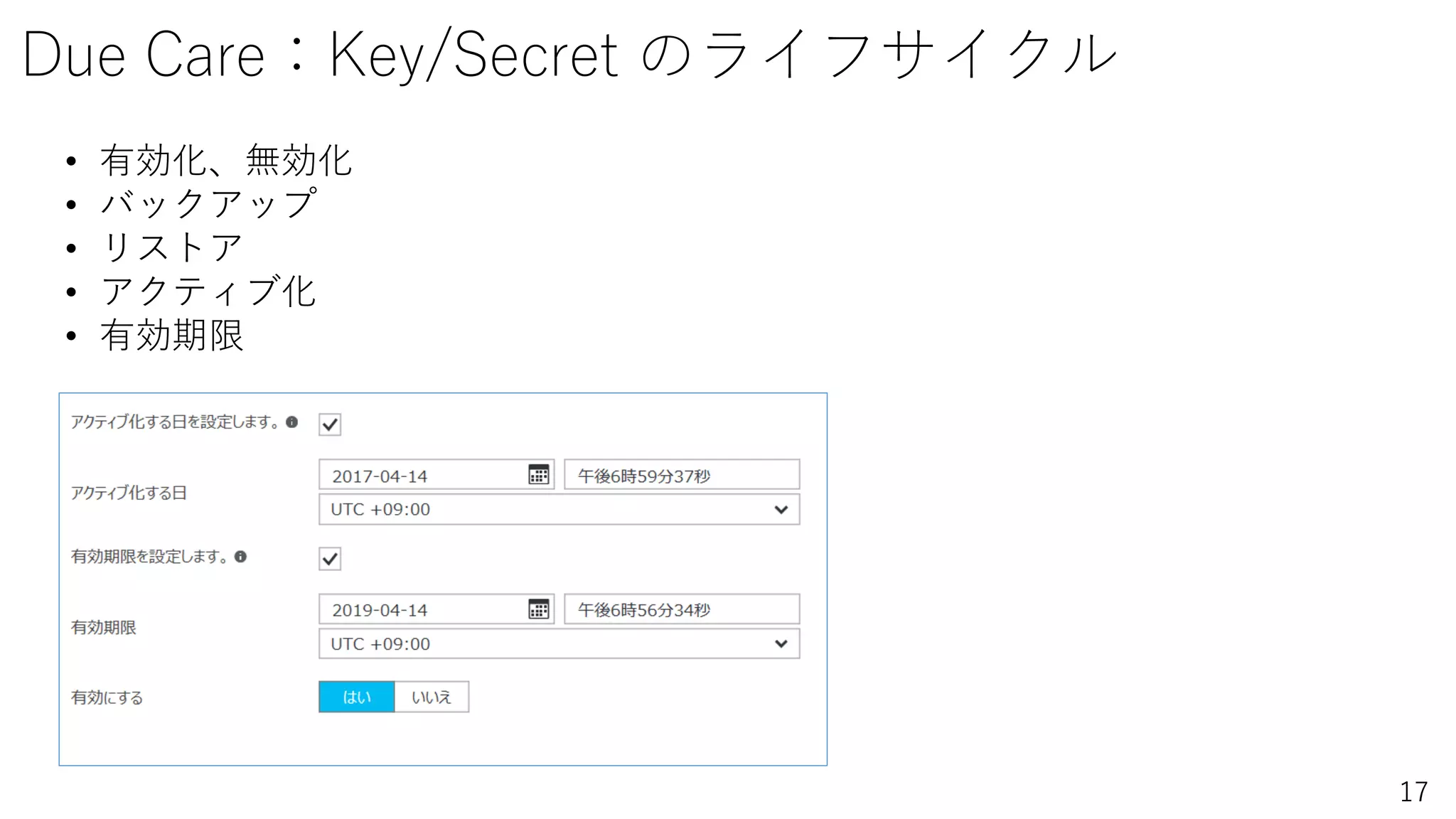

16. 17. 18. 19. 19

Key Vault の監視、ログ

• Activity Log

• Audit Log

Azure Storage

Event Hub

Log Analytics

Stream Analytics

PowerBI

.JSON

20. 20

Key Vault の制限

HSM- CREATE KEY

HSM - その他のトランザクション

ソフトキーの CREATE KEY

ソフトキーのその他のトランザクション

すべてのシークレット、

資格情報コンテナーに関連するトランザクション

トランザクションの種類 リージョンあたりのコンテナーごとに、

10 秒間に許可される最大トランザクション数

キー コンテナーごとに許可される上限は 5 倍までです。

たとえば、1 つのサブスクリプションで許可される 「HSM - その他のトランザクションの最大数」は、10

秒間に 5000 トランザクションです。

5

1,000

10

1,500

2,000

21. 21

よくある質問

• 既存アプリで Key Vault を使用できるか?

• NO. アプリケーションは Key Vault を前提に設計されていないとならない.

• ただし、証明書を使用するだけならば Yes.

• マイクロソフトは Key を参照できるのか?

• NO

• マイクロソフトは政府にキーを渡すことがあるか?

Microsoft VP of LCA Brad Smith

http://blogs.microsoft.com/on-the-issues/2013/07/16/responding-to-government-

legal-demands-for-customer-data/

If we receive a government demand for data held by a business customer, we take

steps to redirect the government to the customer directly, and we notify the customer

unless we are legally prohibited from doing so.

22. 23. 24. 24

Azure Disk Encryption

Windows Server Linux

BitLocker 外部保護キー DM-Crypt

Windows OS Windows Data Linux OS Linux Data

Basic VM × × × ×

Standard VM 〇 〇 〇 〇

暗号化方式 BitLocker BitLocker DM-Crypt DM-Crypt

暗号化 〇 〇 〇 〇

非暗号化 〇 〇 × 〇

Premium storage 既に暗号化されたストレージの設定を更新することはできない

Managed storage 〇 〇 〇 〇

Backup/restore KEK 必須 KEK 必須 KEK 必須 KEK 必須

Striping/Storage Space 〇 〇 〇 〇

Classic VM × × × ×

以下のファイルシステムは未サポート

Azure Files (shared file system), Network File System (NFS), dynamic volumes, ソフトウェアRAIDで構成された Windows VM

※GPの「TPM保護」を

有効化しないこと

25. 25

KEK(Key encryption key)

KEK

(Key Encryption Key)

DEK

(Data Encryption Key)

encryptencrypt

ケルクホフス(Kerchoffs)の原理

1. 暗号方式は、現実的に(数学的にではなく)逆変換不能であること

2. 暗号方式は、秘密であることを必要としてはならず、敵の手に落ちても不都合が無いようにできること

3. 鍵は伝達可能で、文書を見なくても維持することができ、通信員が変更できること

4. 電気通信に適したものであること

5. 携帯可能であり、その利用や動作には大勢の人を必要としてはならない

6. 最後に、利用状況のことを考えて、精神的緊張や長々とした注意書きを知っていることは不要など、取り扱い易いことが必要である

From Wikipedia “ケルクホフスの原理”

HSM Secret

※SoftwareでもOK

26. 26

Supported OS

Windows Server 2008 R2(.NET Framework 4.5)

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

Windows 8

Windows 10

Ubuntu 16.04-DAILY-LTS OS and Data disk

Ubuntu 14.04.5-DAILY-LTS OS and Data disk

Ubuntu 12.10 Data disk

Ubuntu 12.04 Data disk

RHEL 7.3 OS and Data disk

RHEL 7.2 OS and Data disk

RHEL 6.8 OS and Data disk

RHEL 6.7 Data disk

CentOS 7.3 OS and Data disk

CentOS 7.2n OS and Data disk

CentOS 6.8 OS and Data disk

CentOS 7.1 Data disk

CentOS 7.0 Data disk

CentOS 6.7 Data disk

CentOS 6.6 Data disk

CentOS 6.5 Data disk

openSUSE 13.2 Data disk

SLES 12 SP1 Data disk

SLES 12-SP1 (Premium) Data disk

SLES HPC 12 Data disk

SLES 11-SP4 (Premium) Data disk

SLES 11 SP4 Data disk

Key Vault と VM は同じリージョン/サブ

スクリプションである必要がある

27. 28. 29. 30. 31. 31

“正しいアプリケーション”であることの証明

Azure Disk

Encryption Service

• ARM template

• PowerShell

• CLI

userdevice

application

Service Principal

Application id

Application secret

New-MsolServicePrincipalCredential

-AppPrincipalId <Application Id>

-Type password

-Value <Application secret>

Application(Client) Secret を使用する場合

Token

connect-msolservice

Application id

Role: Key Wrap

Role: Secret Set

32. 32

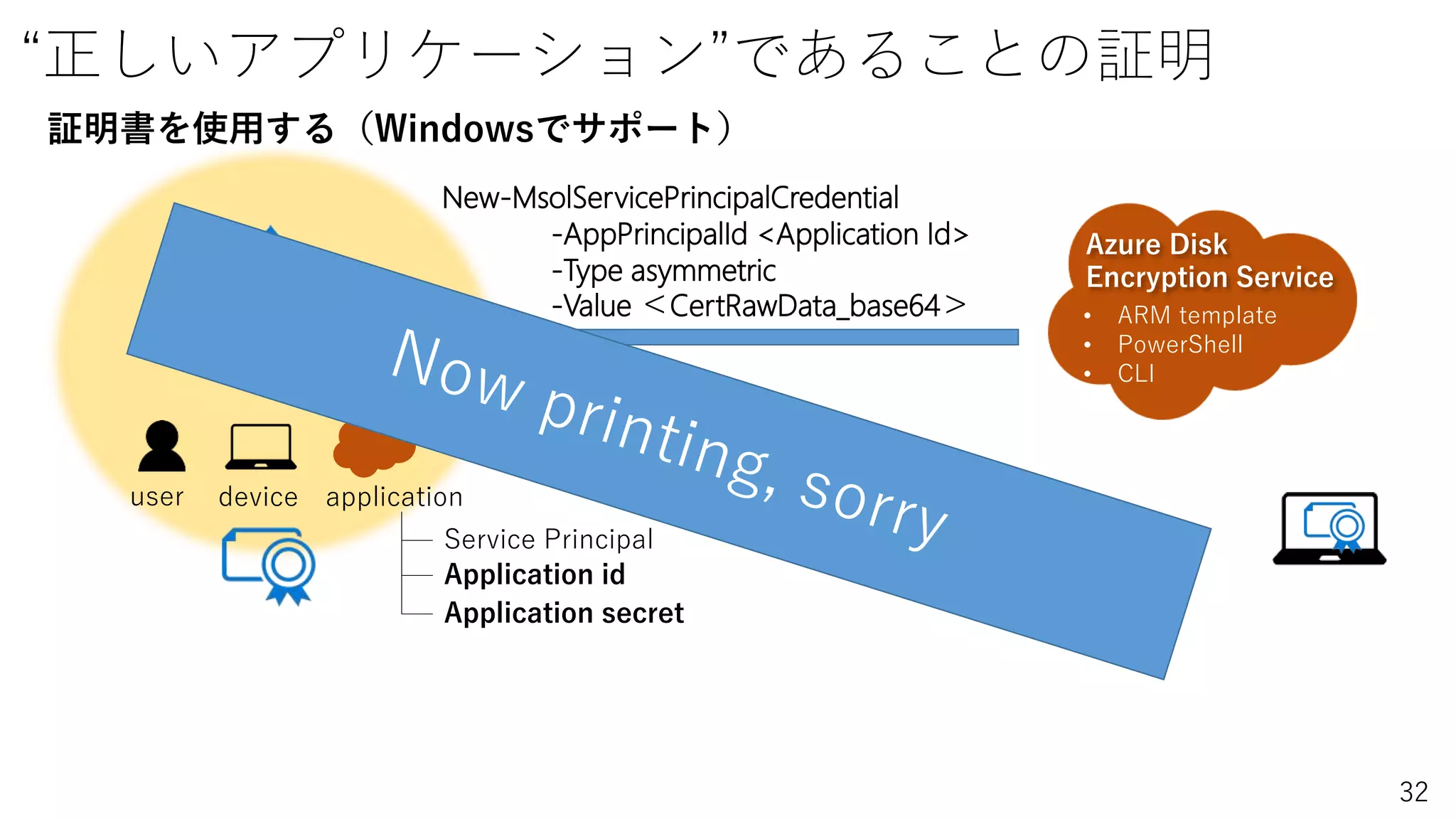

“正しいアプリケーション”であることの証明

Azure Disk

Encryption Service

• ARM template

• PowerShell

• CLI

user device application

Service Principal

Application id

Application secret

New-MsolServicePrincipalCredential

-AppPrincipalId <Application Id>

-Type asymmetric

-Value <CertRawData_base64>

証明書を使用する(Windowsでサポート)

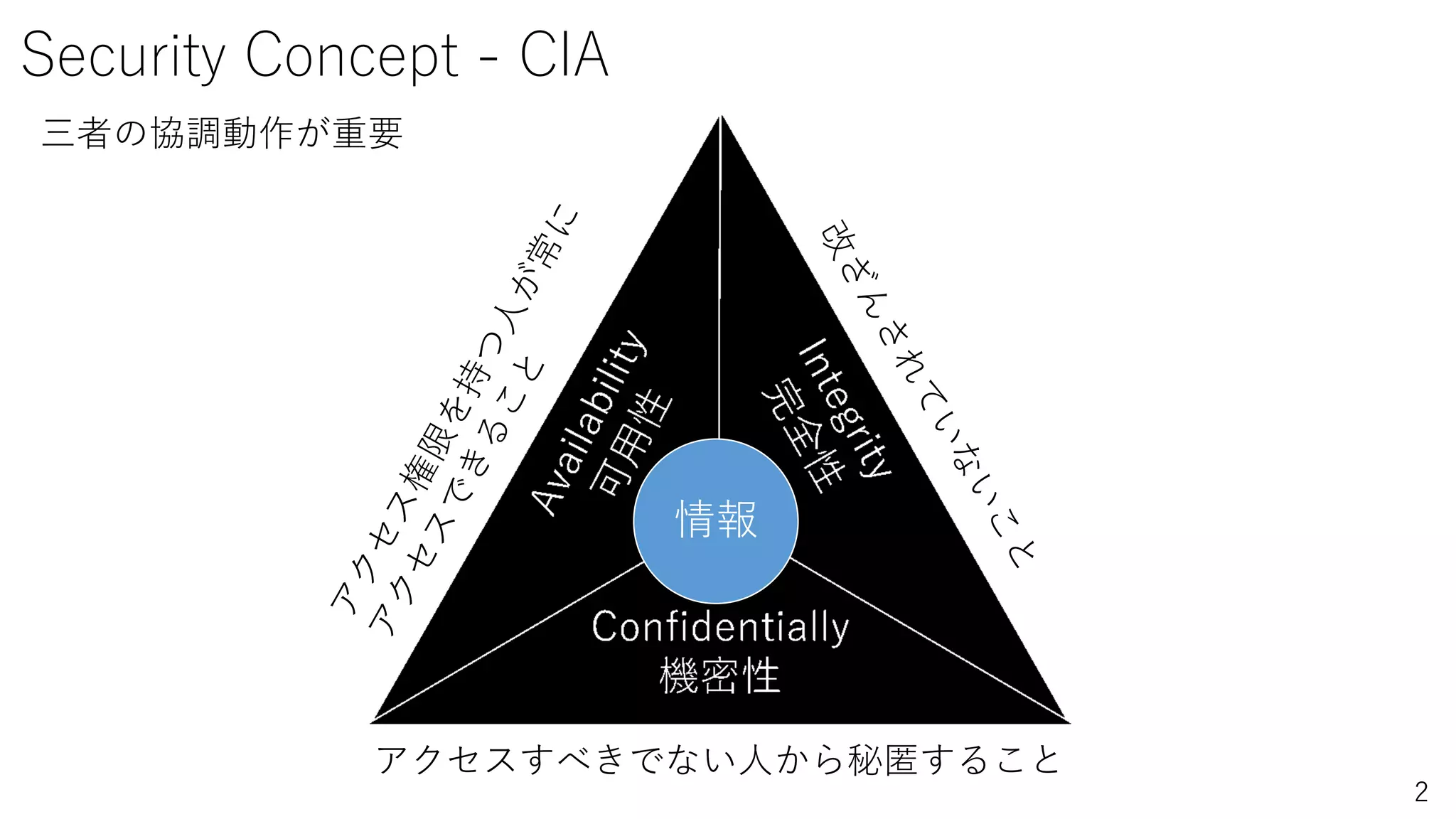

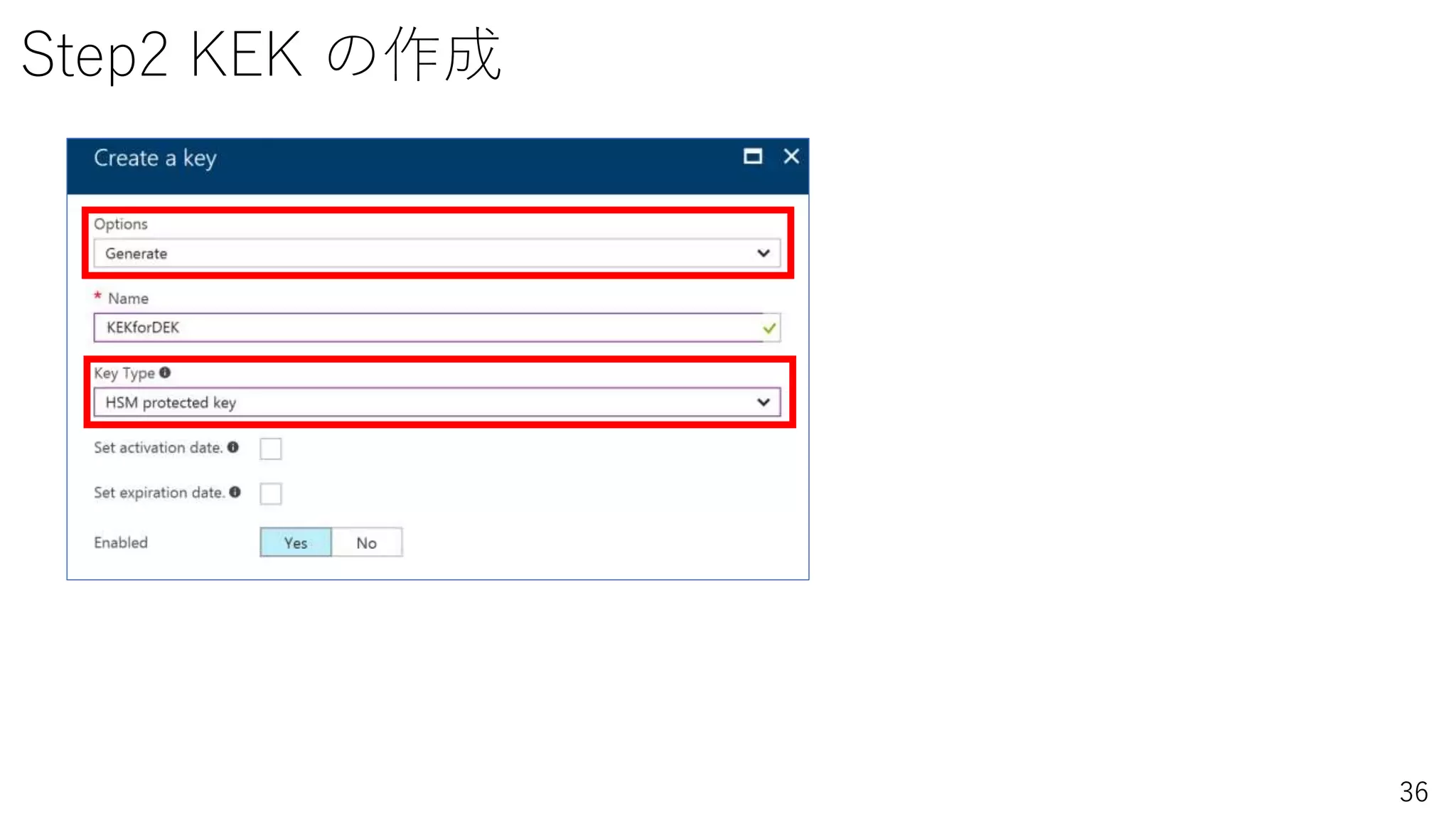

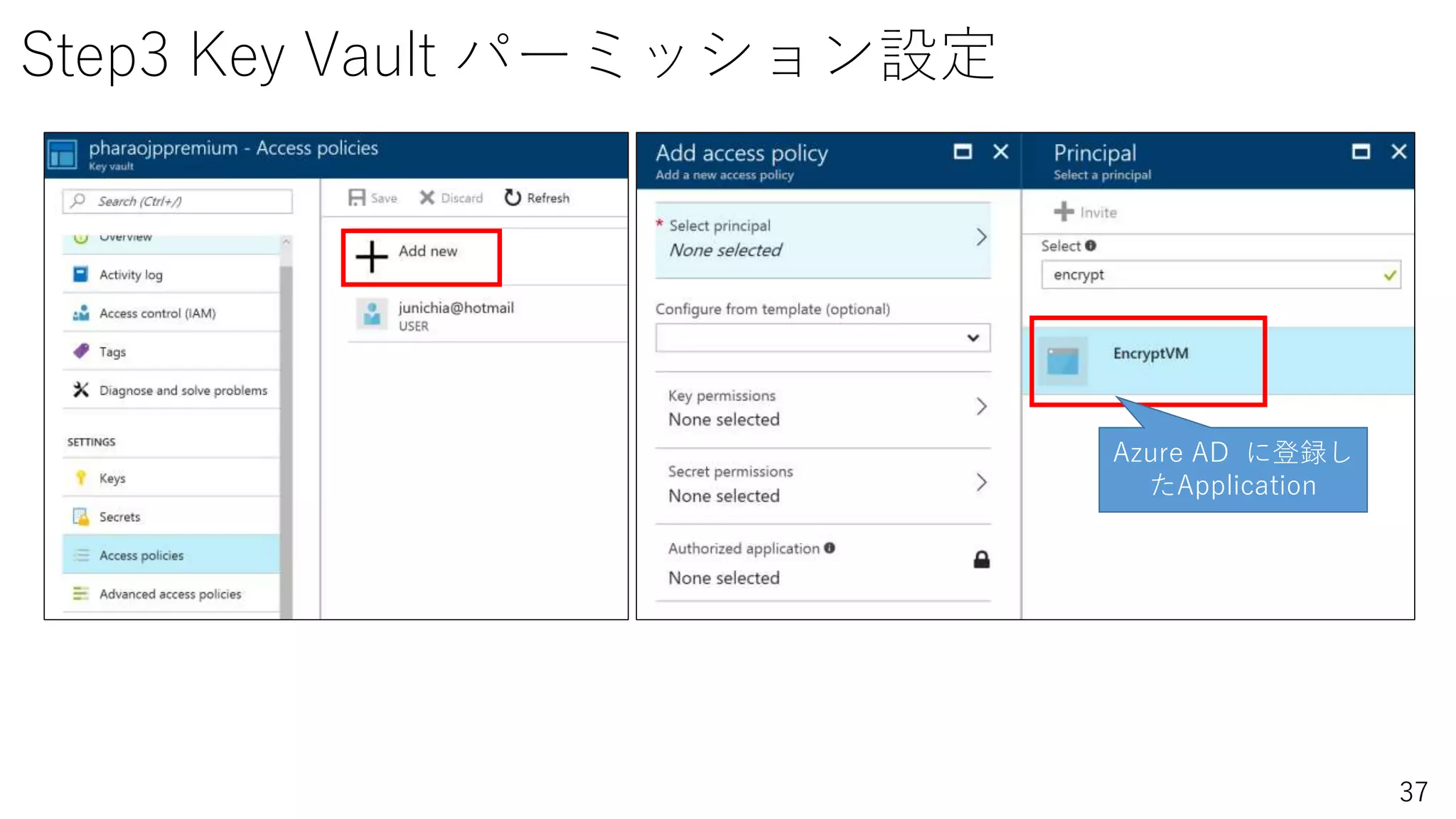

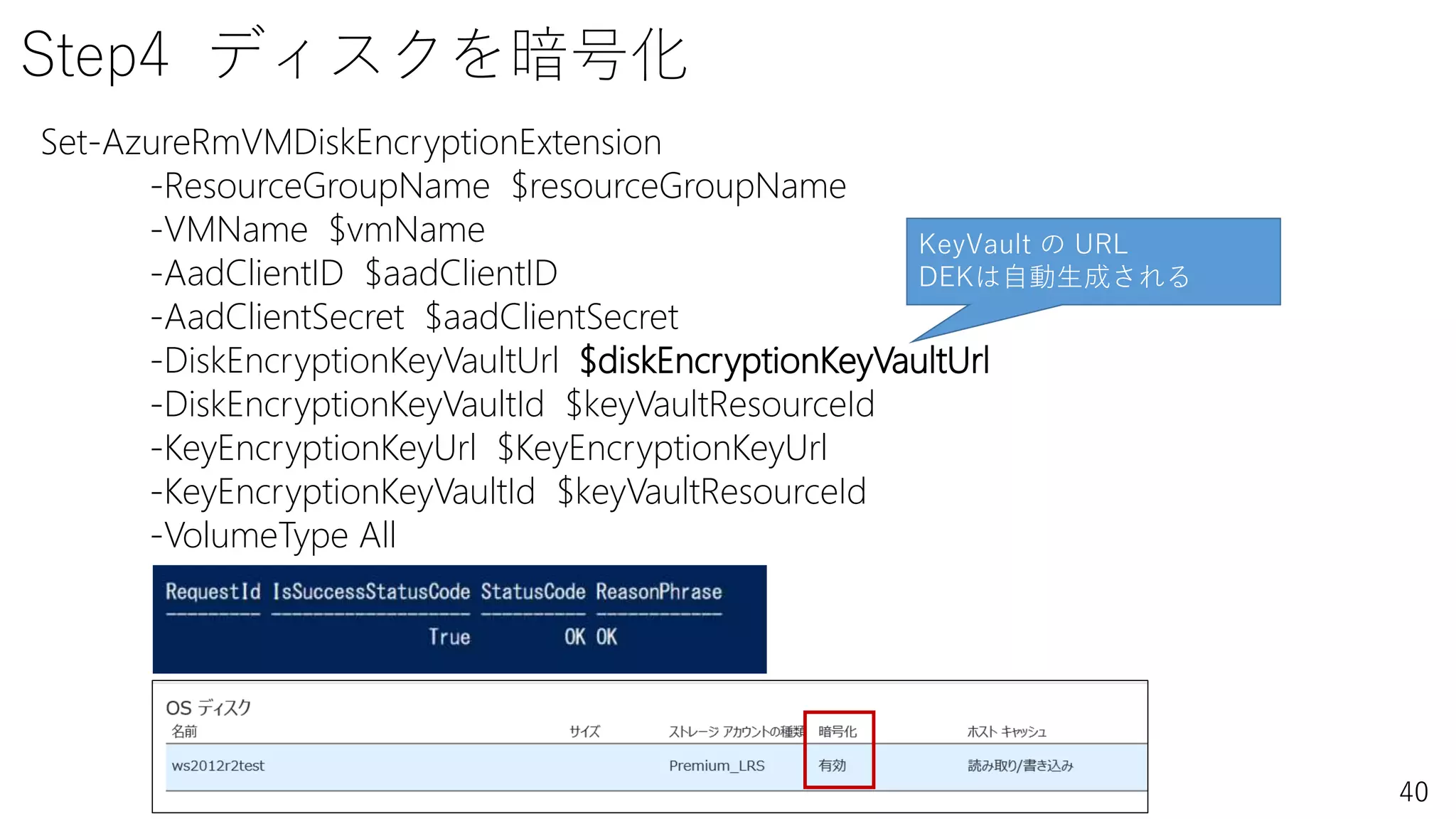

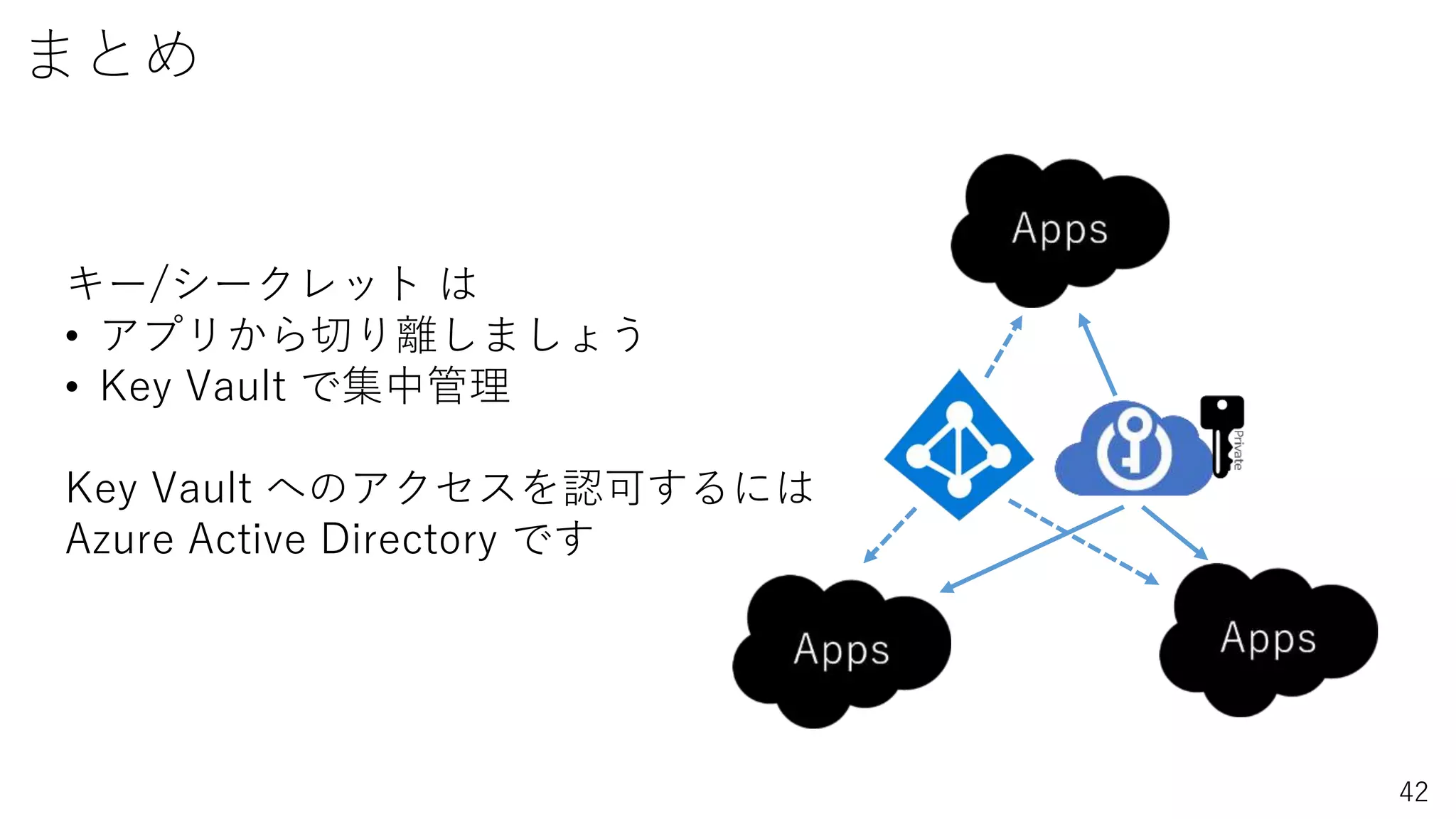

33. 34. 35. 36. 37. 38. 39. 40. 41. 42. Editor's Notes #3 三者の協調動作が重要

たとえば、暗号鍵を捨ててしまった場合、機密性と完全性は担保されるが、可用性は失われる。これではダメ。 #4 三者は協調している

どれか一つが重要ということではない。システムによってプライオリティは変わってくる。

#22 もし顧客が持つデータを要求されたら、顧客側に問い合わせるよう措置をとる。そして、そのことを顧客に知らせる。ただし、これが違法でない限り。