ANET SURELOG Int. Ed. ürününün log toplama hızı, big data altyapısı, uyumluluk raporları, hızı, kolay kullanımı ve ara yüzü, desteklediği cihaz sayısı, dağıtık mimarisi, taxonomy ve korelasyon özellikleri bakımından rakiplerine göre avantajları vardır.

SIEM ürünlerinin en önemli özelliği korelasyon özelliğidir. korelasyon, fazlaca oluşan “false positive” leri ( yanlış bulgu) ortadan kaldırır. Kesin sonuca ulaşmak için pek çok farklı log’a bakar ve korelasyon sağlayarak doğru sonuca ulaşır.

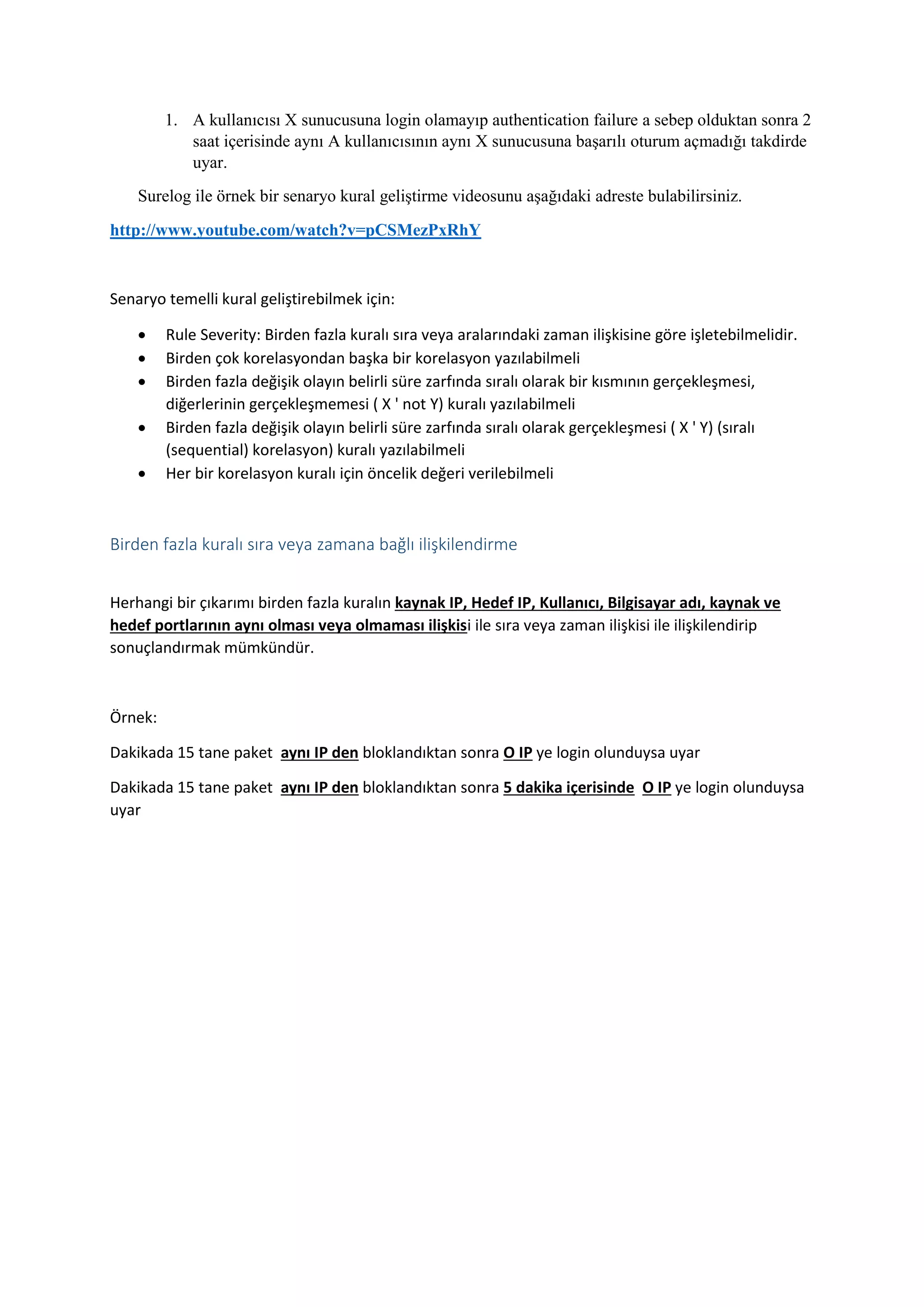

![Taxonomy, logun içinde olmayan veriyi logun kaynağının imza veritabanı (signature DB), logdaki

işaretçiler (system-alert-00016: gibi) ve logun barındırdığı direkt anlamların (zone Untrust, int

untrust gibi) birlikte değerlendirilmesi logda olmayan değerli taxonomy bilgisinin oluşturulup loga

eklenmesi işlemidir.

SureLog da mevcut 1537 gruptan bazıları

Reconnaissance->Scan->Host

• TCPTrafficAudit->TCP SYN Flag

• ICMPTrafficAudit

• NamingTrafficAudit

• Malicious->Web->SQL

• Flow->Fragmentation

• httpproxy->TrafficAudit accept

• HTTPDynamicContentAccess

• WebTrafficAudit.Web Content

• HealthStatus.Informational.Traffic.Start

• Malicious.BufferOverflow

• Malicious.Trojan

• PolicyViolation

• Malicious.Web.Attack

Loglar ve Tespit Edilen Taxonomy Örnekleri

Fortigate

o Log: date=2014-05-11 time=18:52:15 devname=JLL_FW devid=FG200B3910602686

logid=0419016384 type=utm subtype=ips eventtype=signature level=alert vd="root"

severity=low srcip=192.168.100.45 dstip=192.168.100.45 srcintf="port2" dstintf="Vlan_3"

policyid=49 identidx=0 sessionid=388914 status=detected proto=6 service=http count=1

attackname="ZmEu.Vulnerability.Scanner" srcport=38281 dstport=80 attackid=30024

sensor="all_default_pass" ref="http://www.fortinet.com/ids/VID30024"

incidentserialno=1432164121 msg="web_app3: ZmEu.Vulnerability.Scanner,"

o Taxonamy :HTTPDynamicContentAccess

Netscreen

o Log: 2010-05-27 10:52:57 Local0.Notice 192.168.0.251 Prolink_SSG20:

NetScreen device_id=Prolink_SSG20 [Root]system-notification-00257(traffic):

start_time="2010-05-27 09:53:44" duration=304 policy_id=190 service=http proto=6 src

zone=DMZ dst zone=Untrust action=Permit sent=788 rcvd=558 src=172.16.0.200

dst=91.191.162.21 src_port=57693 dst_port=80 src-xlated ip=85.99.239.110 port=2976 dst-

xlated ip=91.191.162.21 port=80 session_id=7456 reason=Close - AGE OUT<000>

o Taxonamy :TCPTrafficAudit.](https://image.slidesharecdn.com/anetsureloginternationaleditionsiemurunununkorelasyonuleulgiliustunlukleri-151212225842/75/ANET-SURELOG-INTERNATIONAL-EDITION-SIEM-URUNUNUN-KORELASYON-ILE-ILGILI-USTUNLUKLERI-4-2048.jpg)

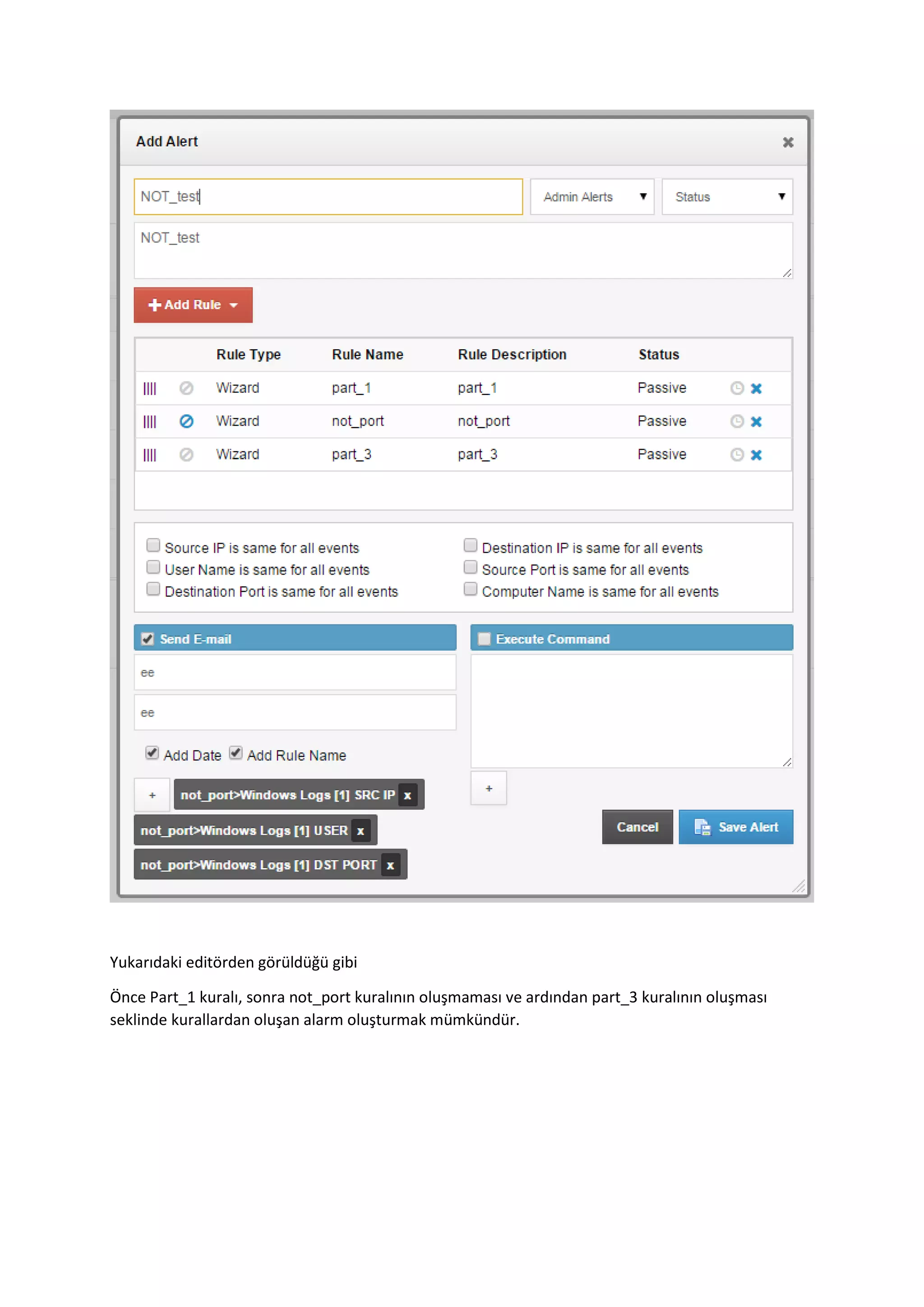

![Paloalto

o Log: Jan 6 18:26:27 1,2012/01/06 18:26:27,0004C100842,THREAT,url,1,2012/01/06

18:26:25,10.141.0.96,84.51.27.173,0.0.0.0,0.0.0.0,Default Out,superfreshmun001tr,,web-

browsing,vsys1,Trust,Untrust,ethernet1/2,ethernet1/1,anet,2012/01/06

18:26:26,51273,1,1924,80,0,0,0x8000,tcp,alert,"mobis.ulker.com.tr/dss/raporlar/rap_anlik_sat

is.aspx",(9999),Kerevitas_WhiteList,informational,client-to-server,0,0x0,10.0.0.0-

10.255.255.255,Turkey,0,text/html

o Taxonamy :WebTrafficAudit.Web Content

Sonicwall

o Log: <134>id=firewall sn=0017C5598622 time="2011-02-13 16:20:31" fw=81.214.84.237

pri=6 c=1024 m=537 msg="Connection Closed" n=0 src=81.214.84.237:4854:X1:

dst=195.175.39.40:53:X1:ttdns40.ttnet.net.tr proto=udp/dns sent=75 rcvd=414

o Taxonamy :NamingTrafficAudit

Cisco Pix

o Log: Aug 17 2011 15:04:42 212.109.105.1 : %PIX-6-302013: Built inbound TCP connection

2493108 for outside:78.187.203.198/16884 (78.187.203.198/16884) to

inside:192.168.147.2/80 (212.109.105.3/80}

o Taxonamy :HealthStatus.Informational.Traffic.Start

Snort

o Log:09/22-21:03:36.341625 [**] [1:12798:4] SHELLCODE base64 x86 NOOP [**]

[Classification: Executable code was detected] [Priority: 1] {TCP} 188.72.243.72:80 ->

192.168.3.65:1035

o Taxonamy : Malicious.BufferOverflow

o Log:09/22-21:03:36.341958 [**] [1:2013976:10] ET TROJAN Zeus POST Request to CnC -

URL agnostic [**] [Classification: A Network Trojan was detected] [Priority: 1] {TCP}

192.168.3.65:1036 -> 188.72.243.72:80

o Taxonamy : Malicious.Trojan

o Log:09/22-21:03:36.306197 [**] [1:2014819:1] ET INFO Packed Executable Download [**]

[Classification: Misc activity] [Priority: 3] {TCP} 188.72.243.72:80 -> 192.168.3.65:1033

o Taxonamy : PolicyViolation

o Log:09/22-21:03:36.306197 [**] [1:15306:12] FILE-IDENTIFY Portable Executable binary

file magic detection [**] [Classification: Misc activity] [Priority: 3] {TCP} 188.72.243.72:80 -

> 192.168.3.65:1033

o Taxonamy : Malicious.Web.Attack

Aşağıdaki resimde Korelasyon sihirbazı içerisindeki taxonomy modülü göstermektedir.](https://image.slidesharecdn.com/anetsureloginternationaleditionsiemurunununkorelasyonuleulgiliustunlukleri-151212225842/75/ANET-SURELOG-INTERNATIONAL-EDITION-SIEM-URUNUNUN-KORELASYON-ILE-ILGILI-USTUNLUKLERI-5-2048.jpg)