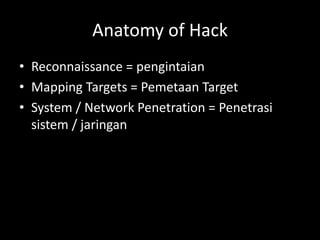

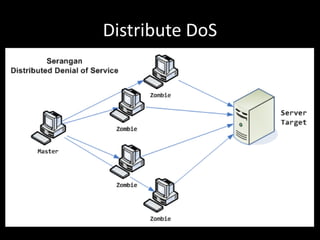

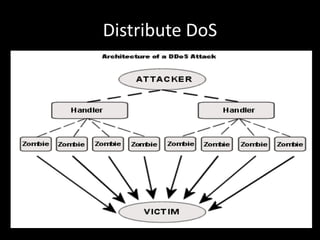

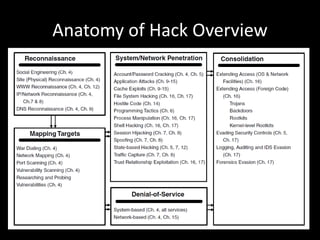

Dokumen ini membahas tentang aspek keamanan jaringan dan teknik hacking, mencakup tahapan seperti pengintaian, pemetaan target, dan penetrasi sistem. Menggunakan berbagai alat dan metode, dokumen ini menjelaskan serangan seperti denial of service dan teknik konsolidasi untuk menghindari deteksi. Pesan moral dari dokumen ini menekankan pentingnya etika dalam penelitian keamanan komputer.