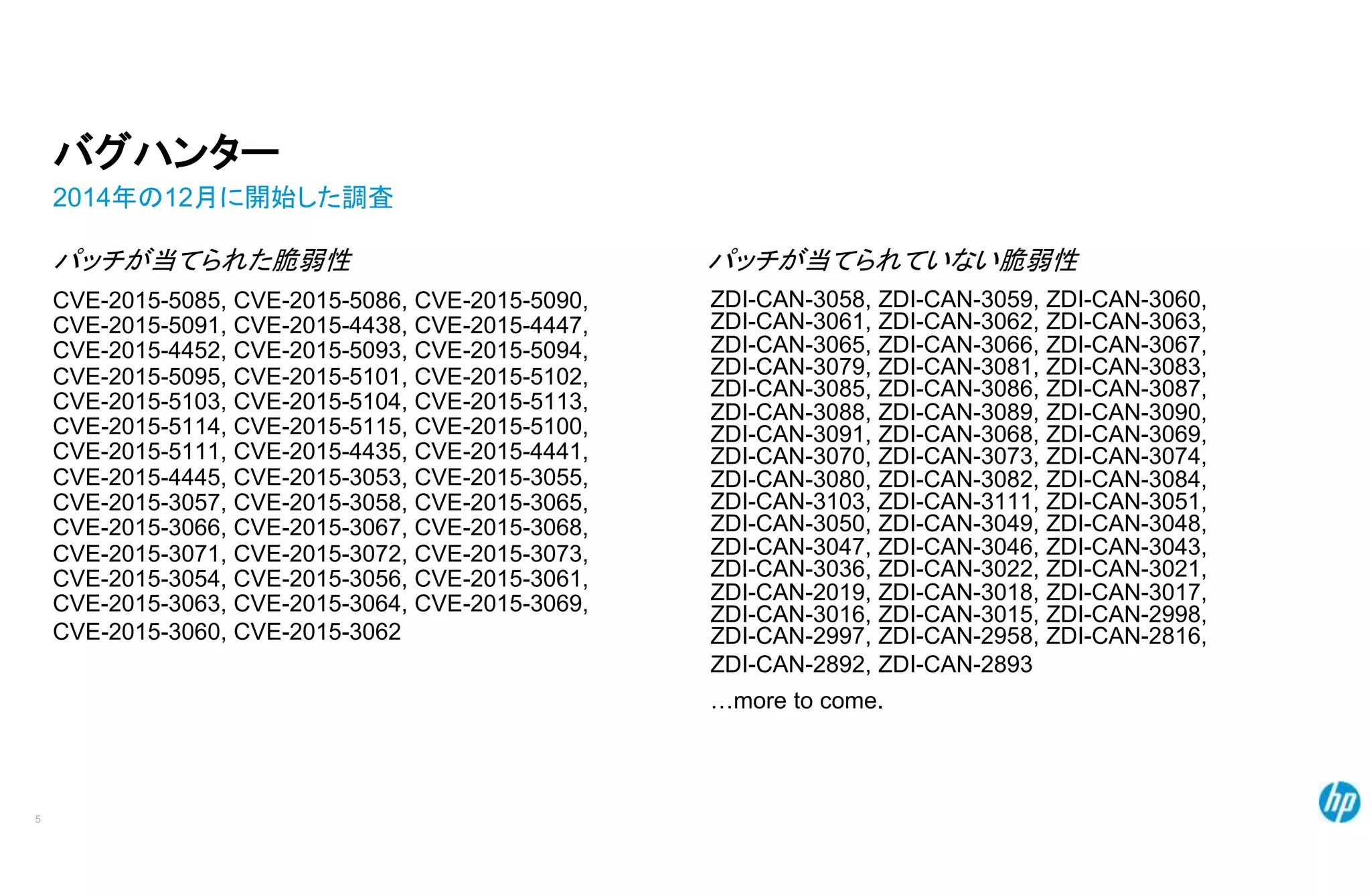

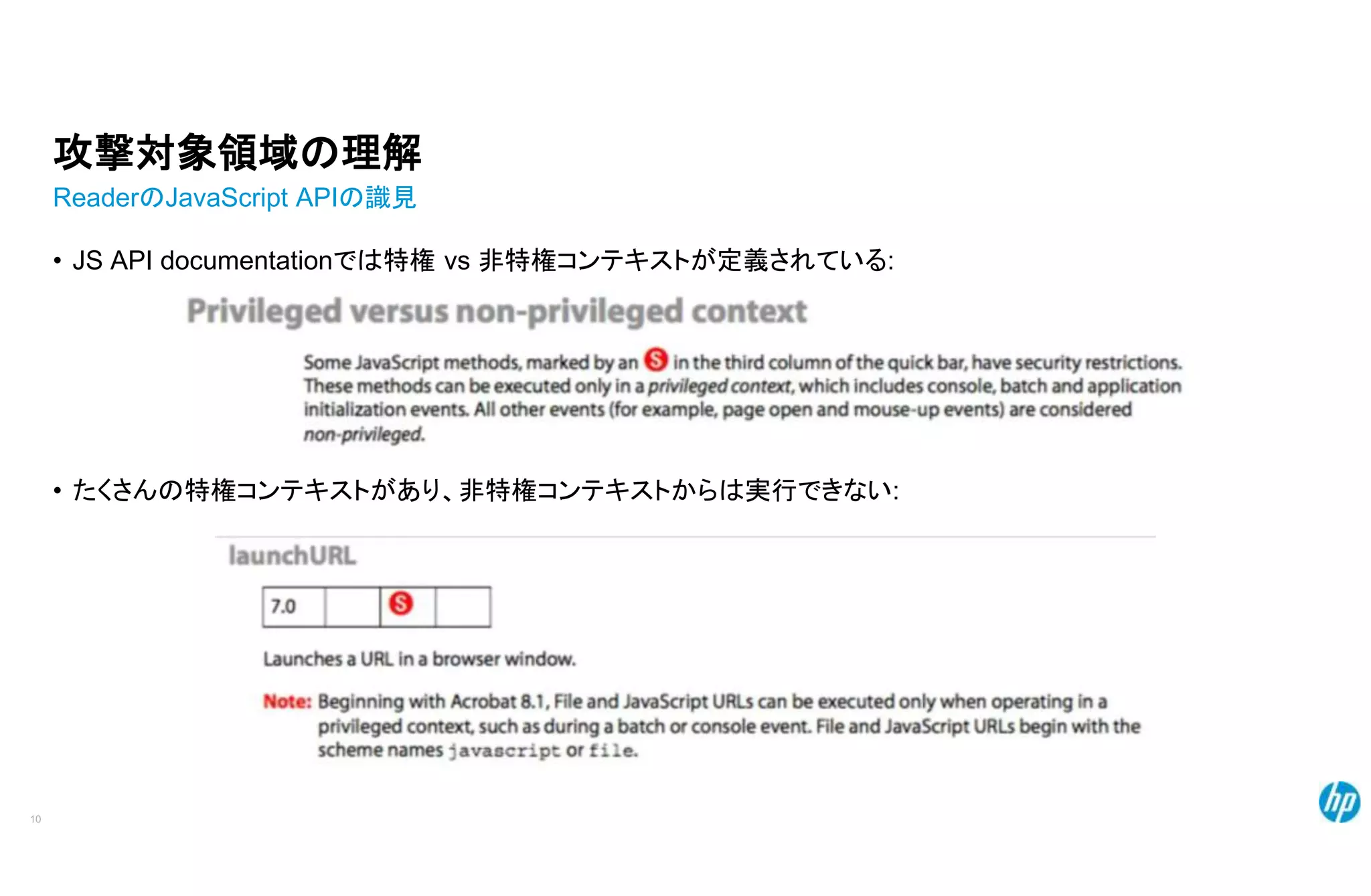

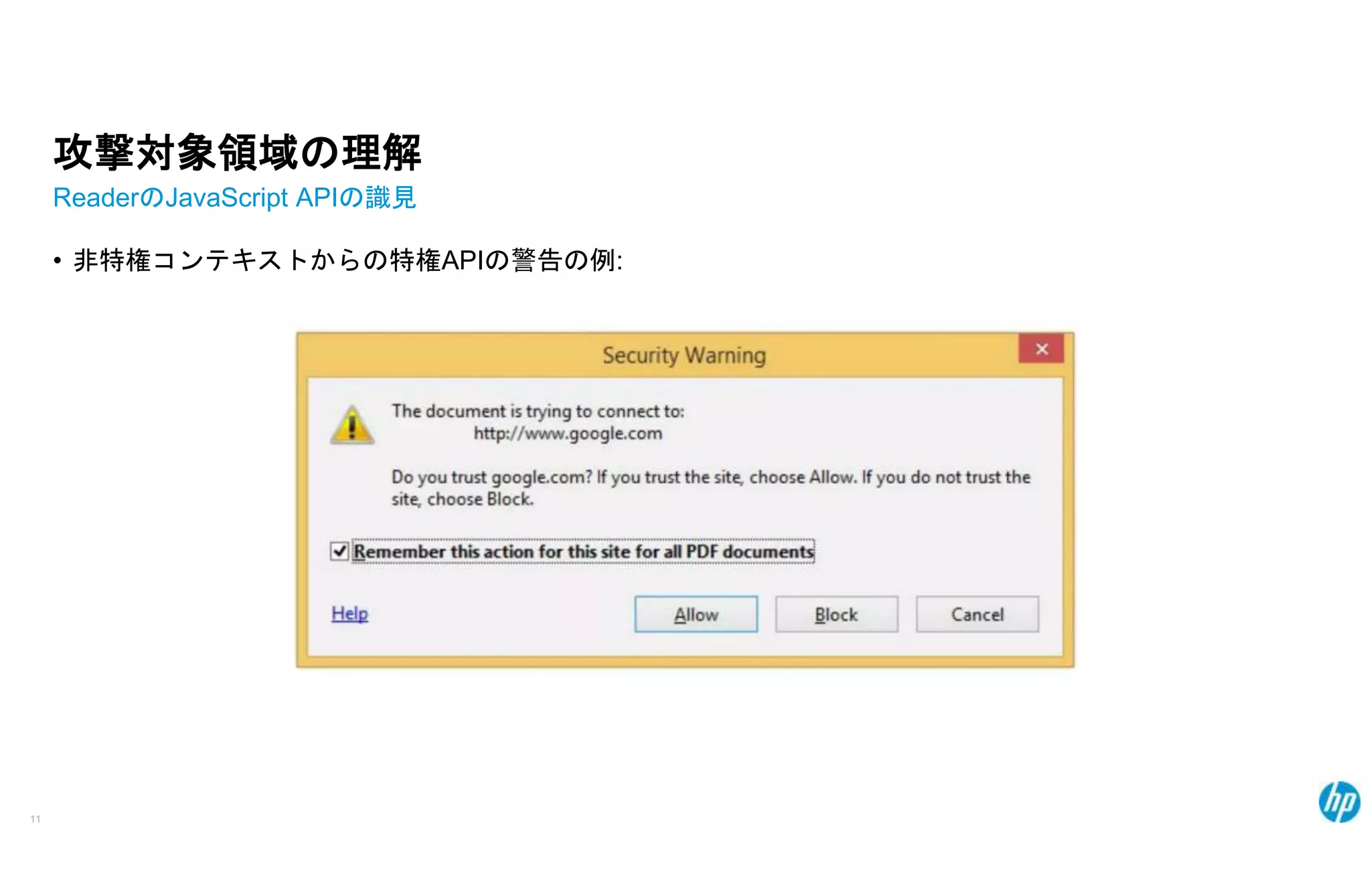

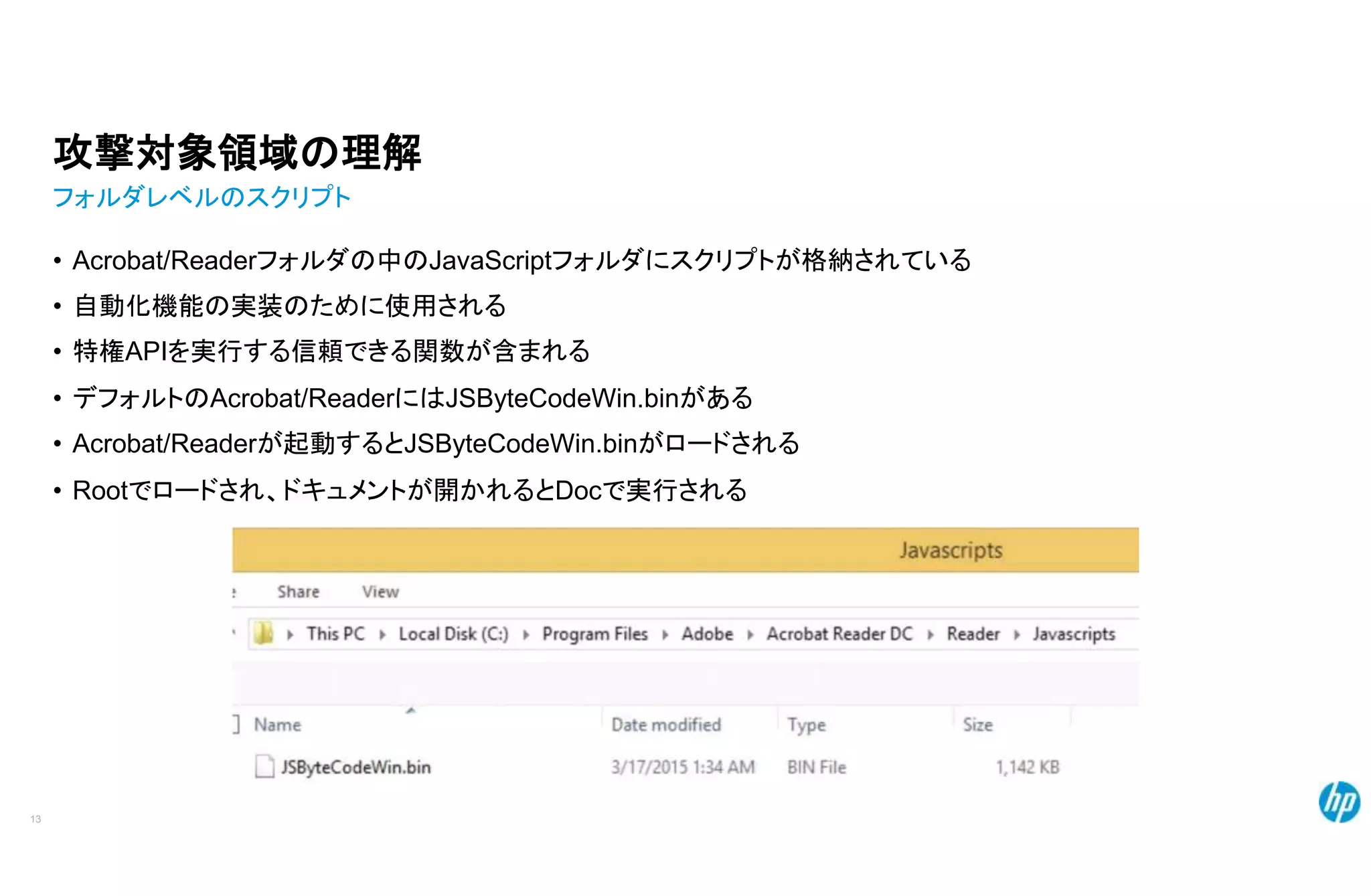

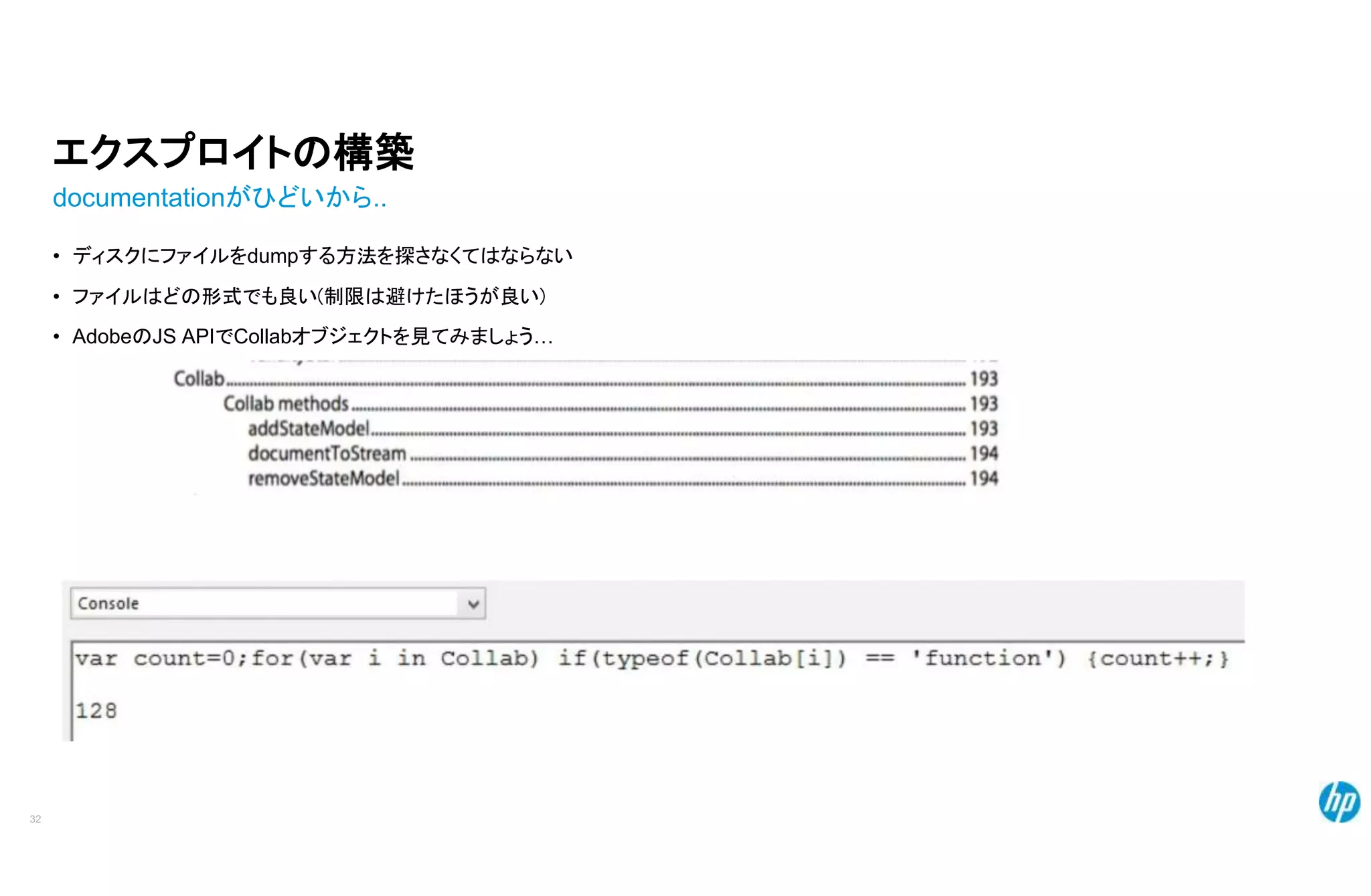

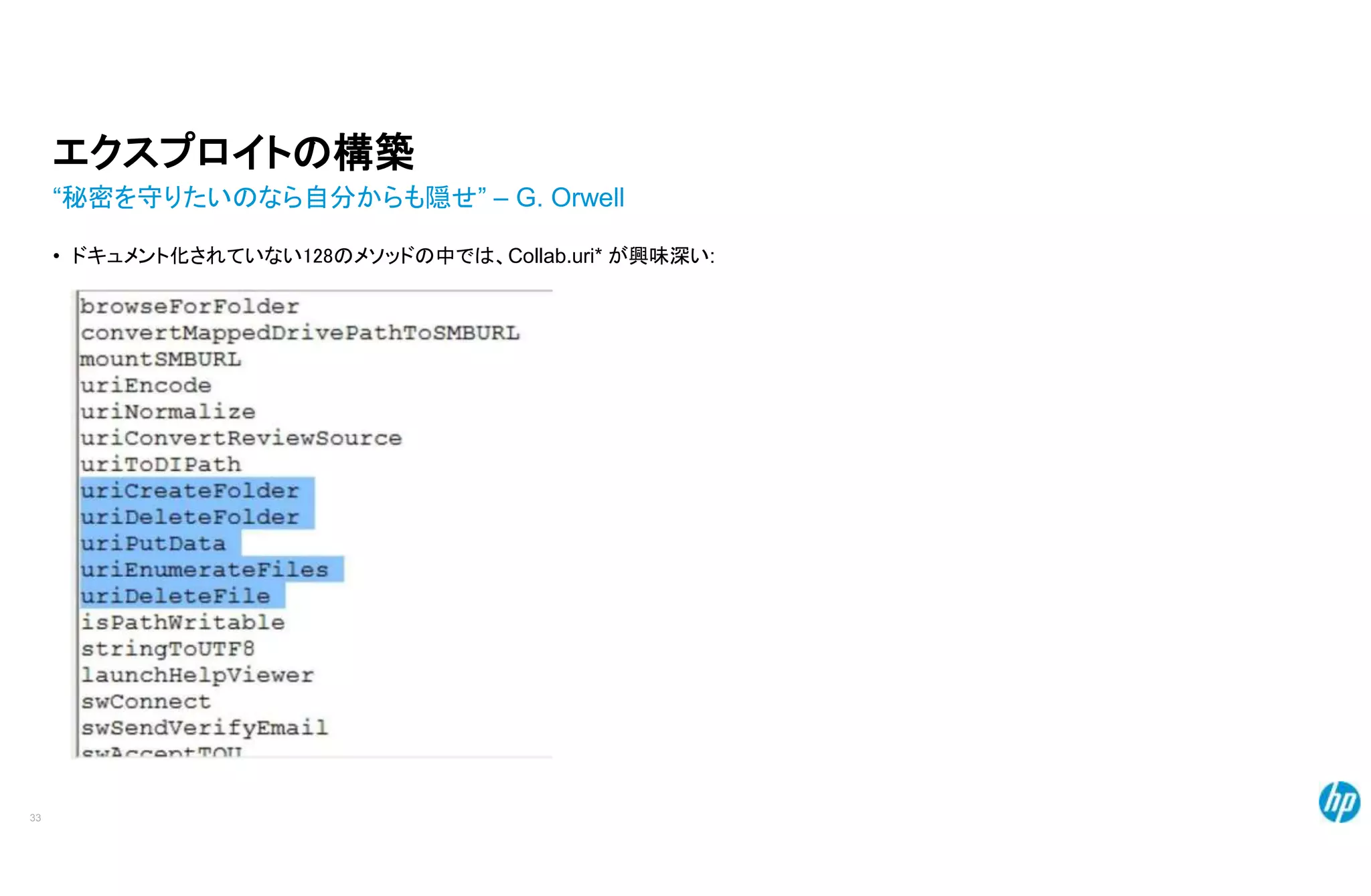

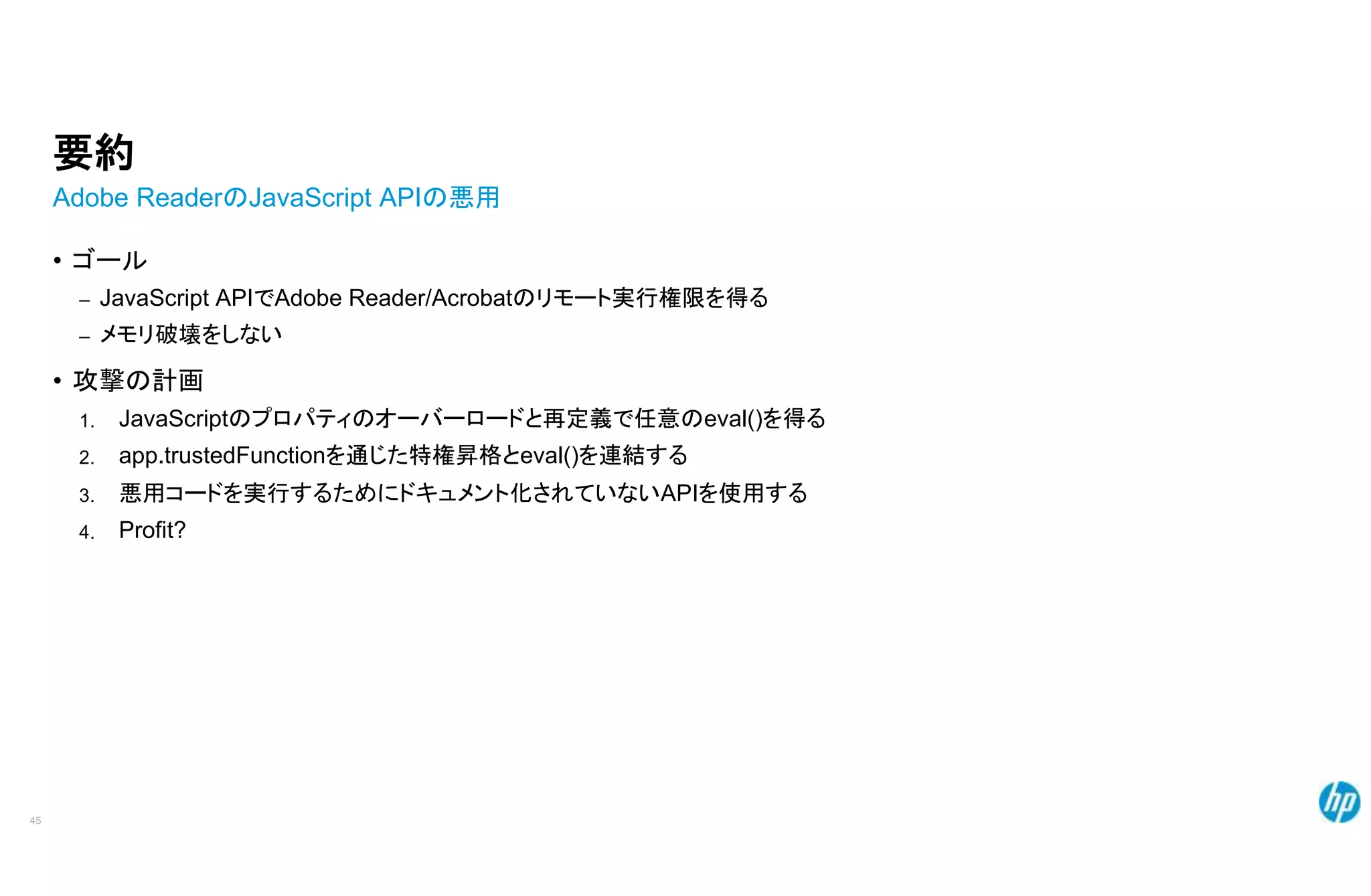

Adobe ReaderのJavaScript APIはドキュメントの作成者にとって豊富な機能を提供します。 例えばフォームの変換や、マルチメディアのイベント管理、データベースの照会などを可能にし、これら全てはエンドユーザーにとって多機能なドキュメント作成の手段となります。しかしこうした豊富な機能は、攻撃者がAdobe ReaderのJavaScript APIに存在している弱点を利用する有効な手段にもなりえます。この講談ではAdobe Readerで扱える公式、非公式のAPIの両方の識見を提供します。

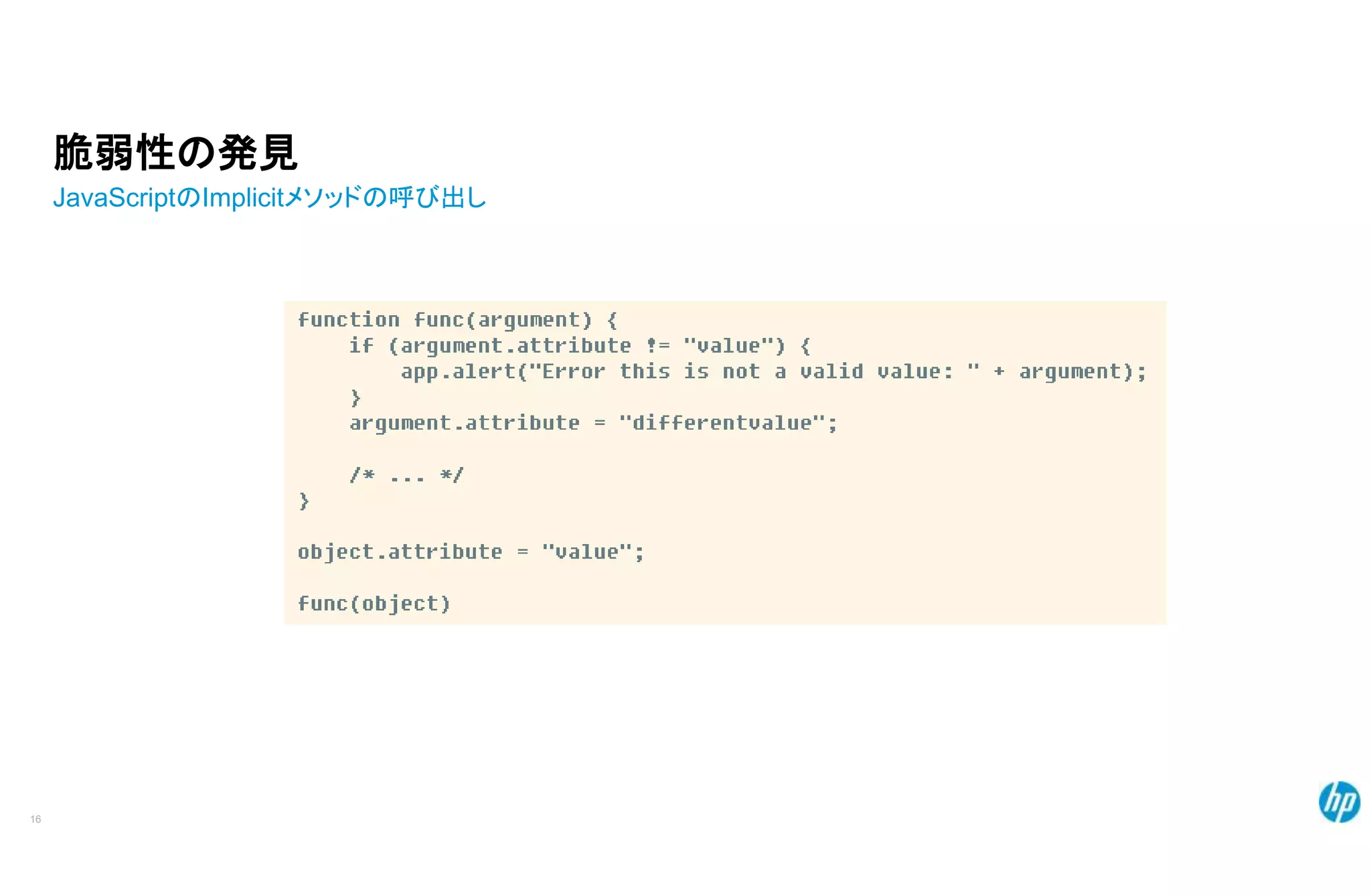

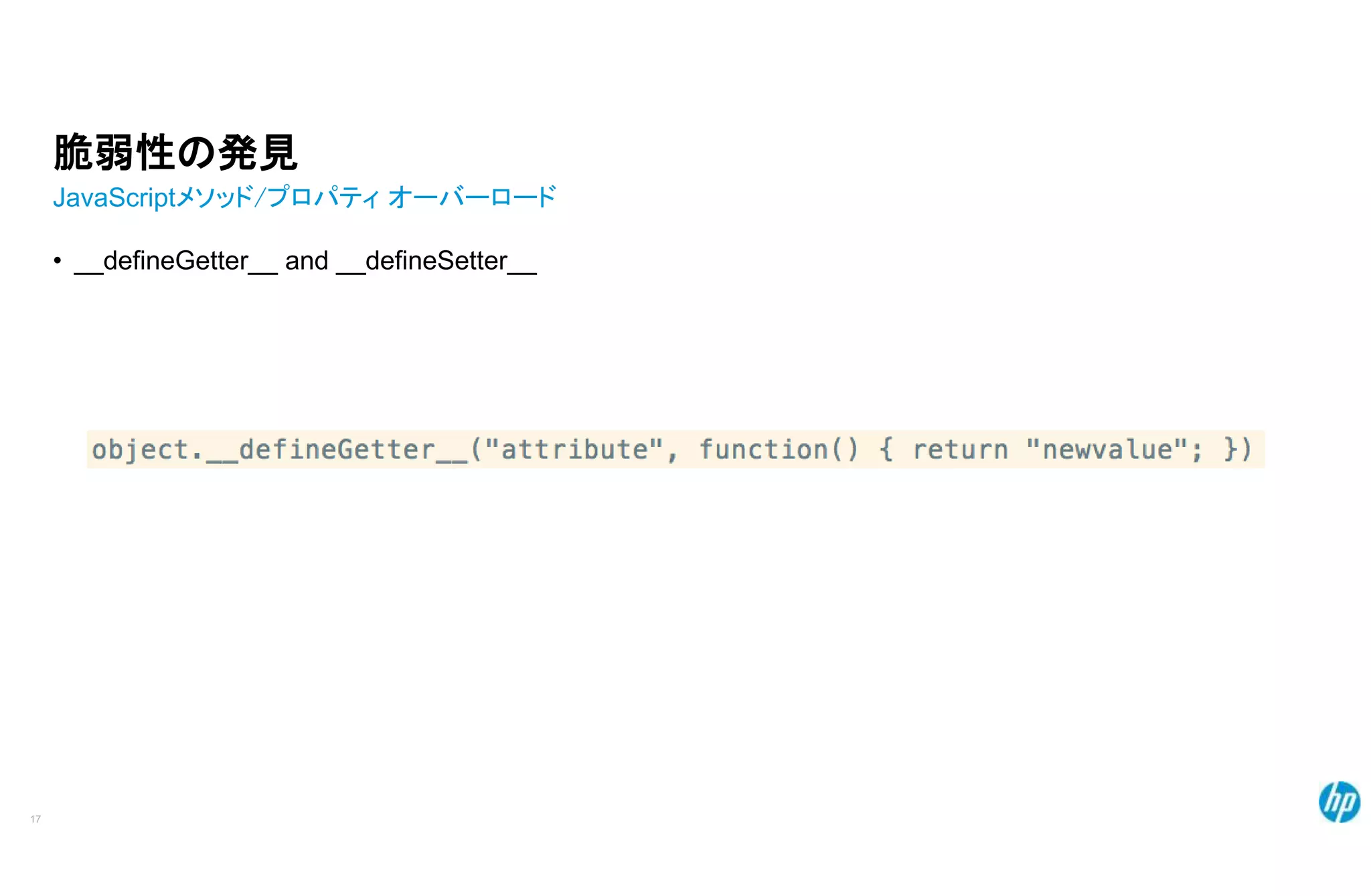

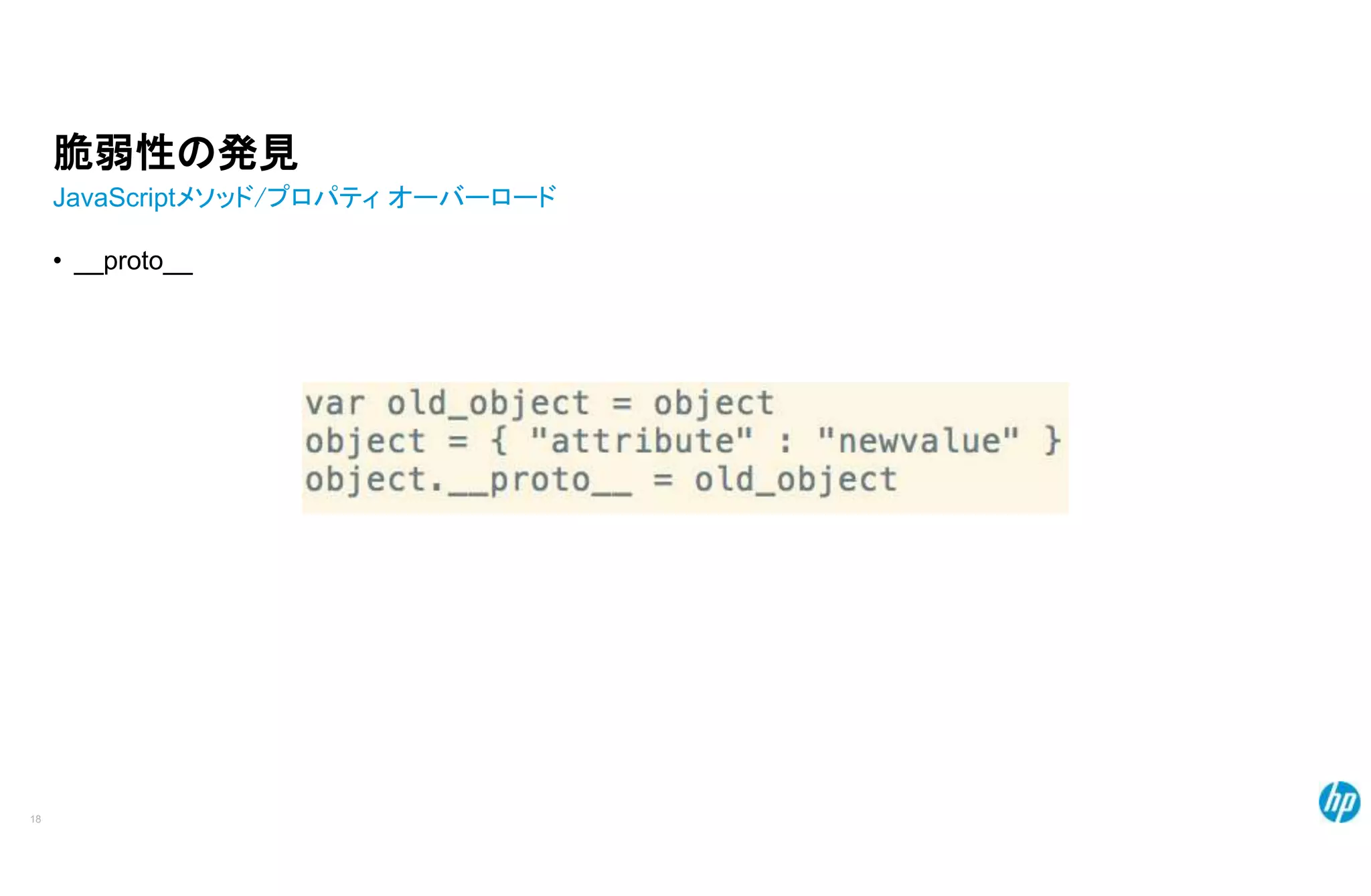

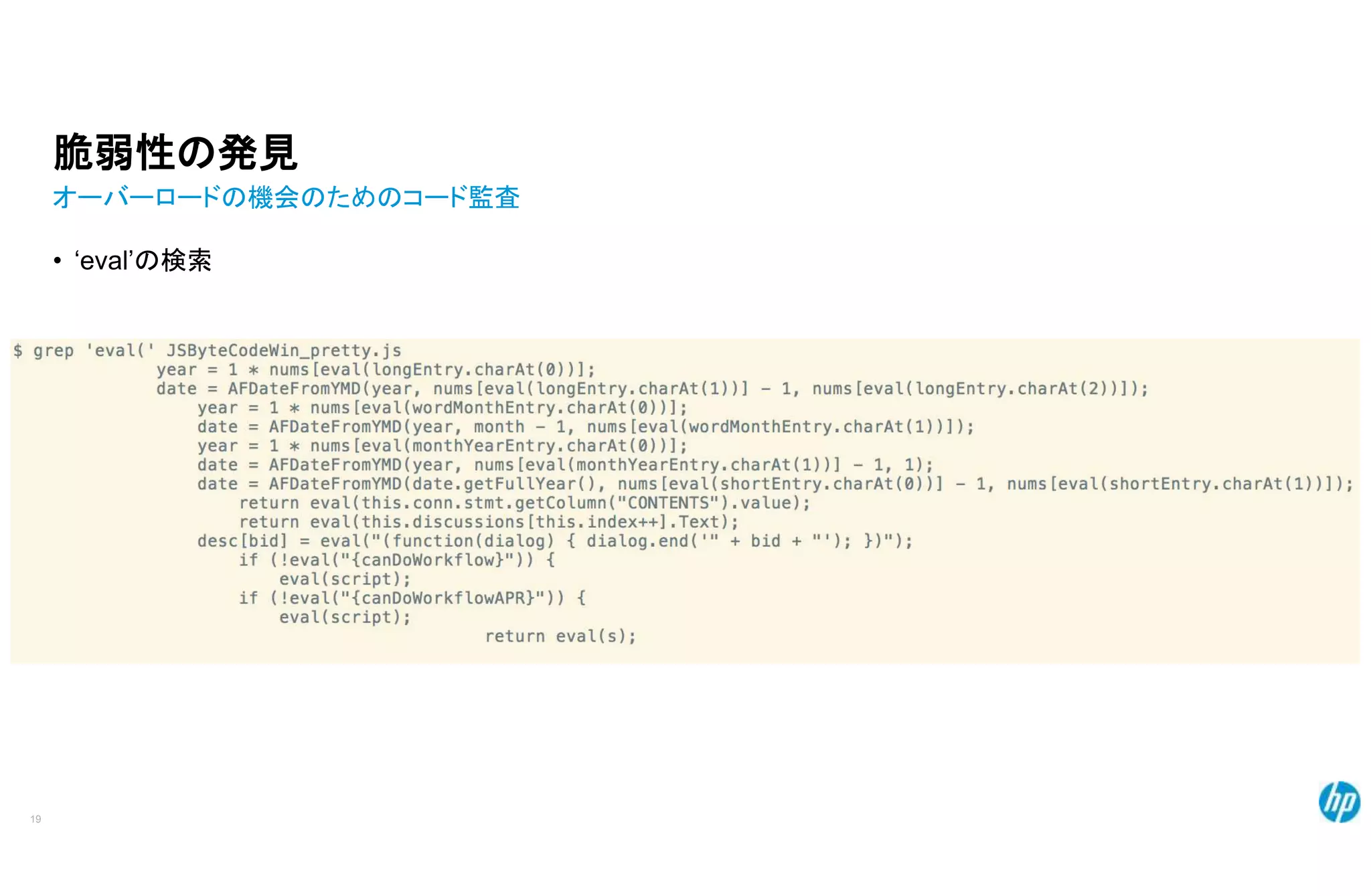

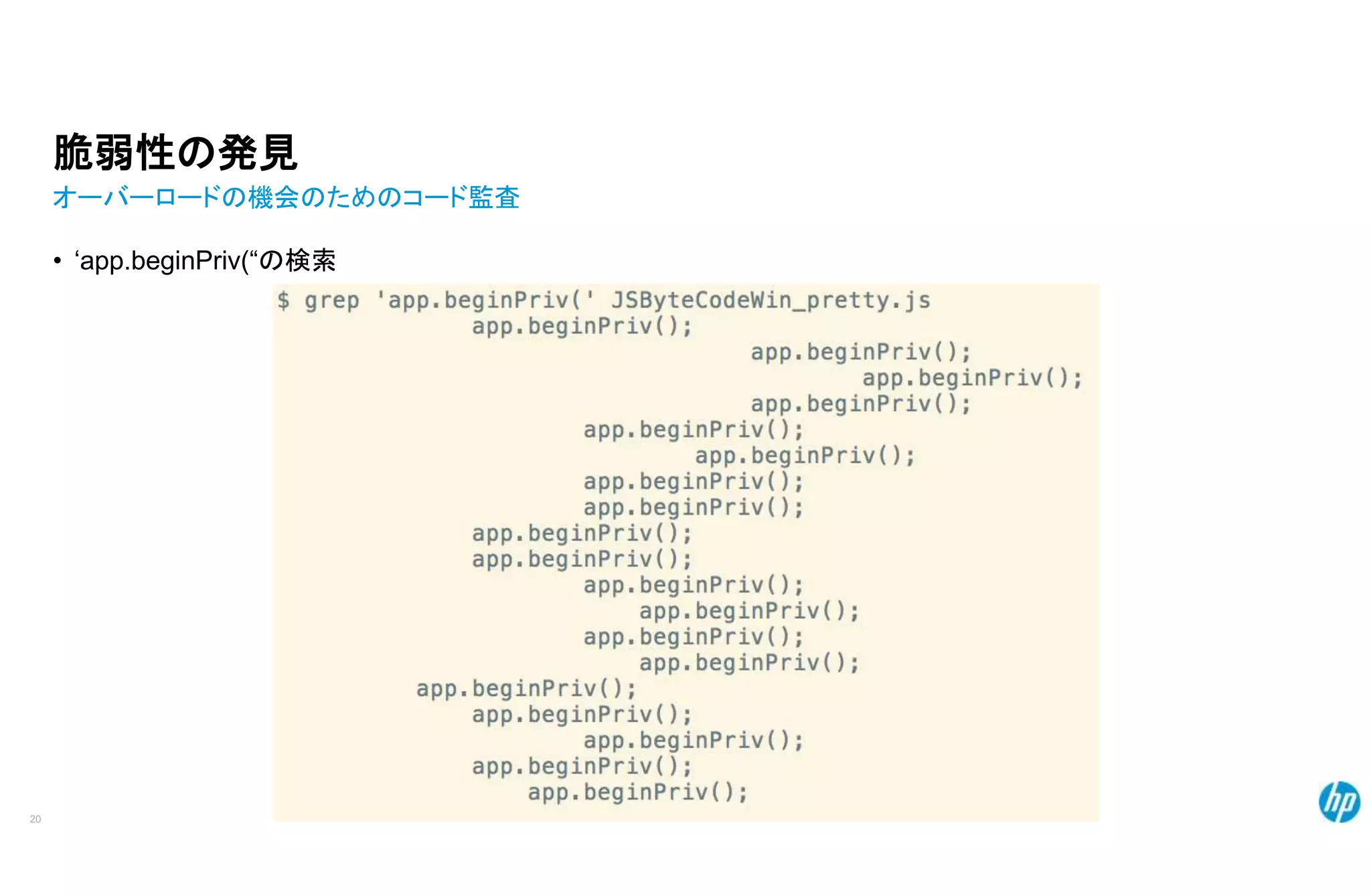

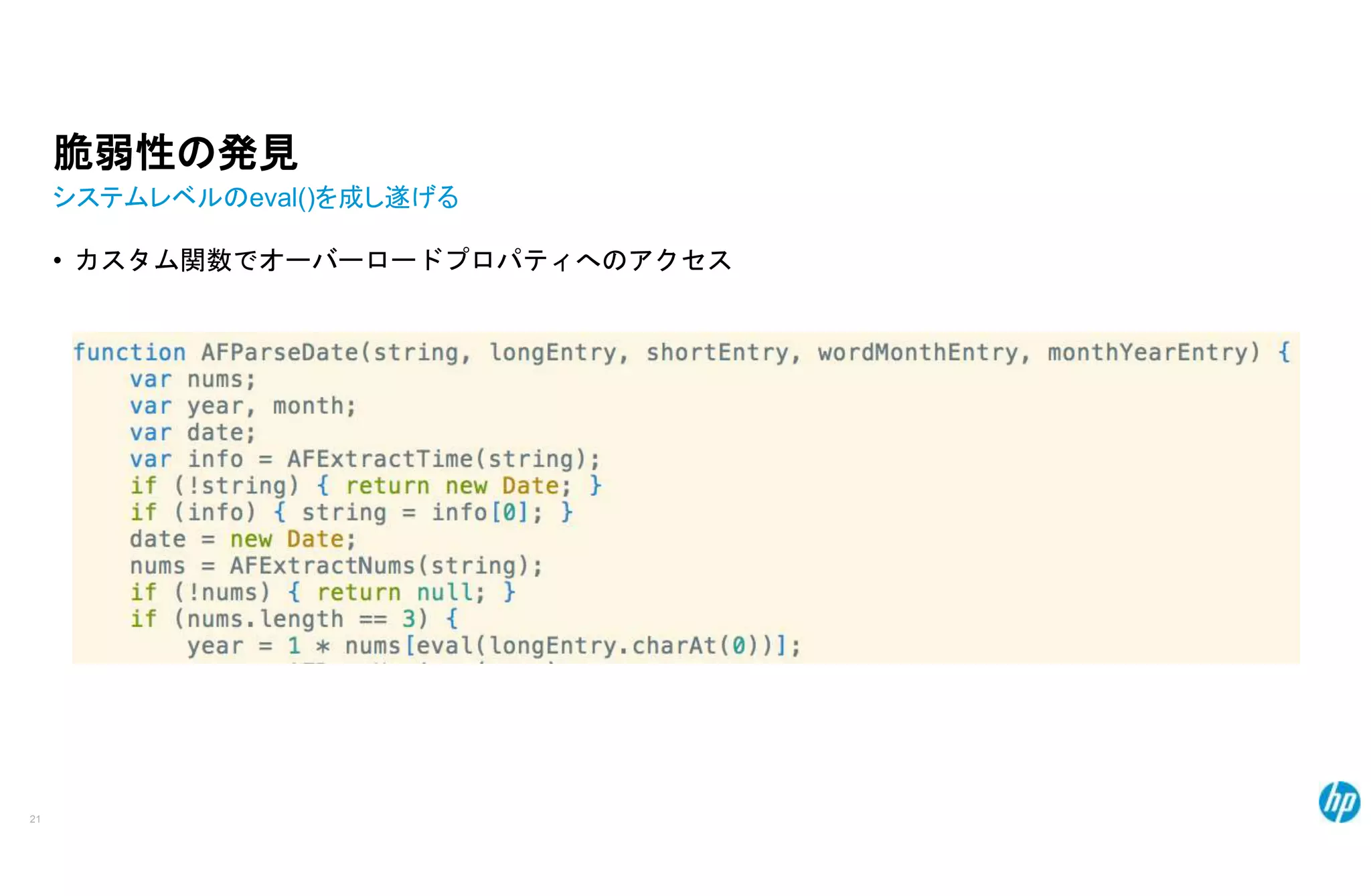

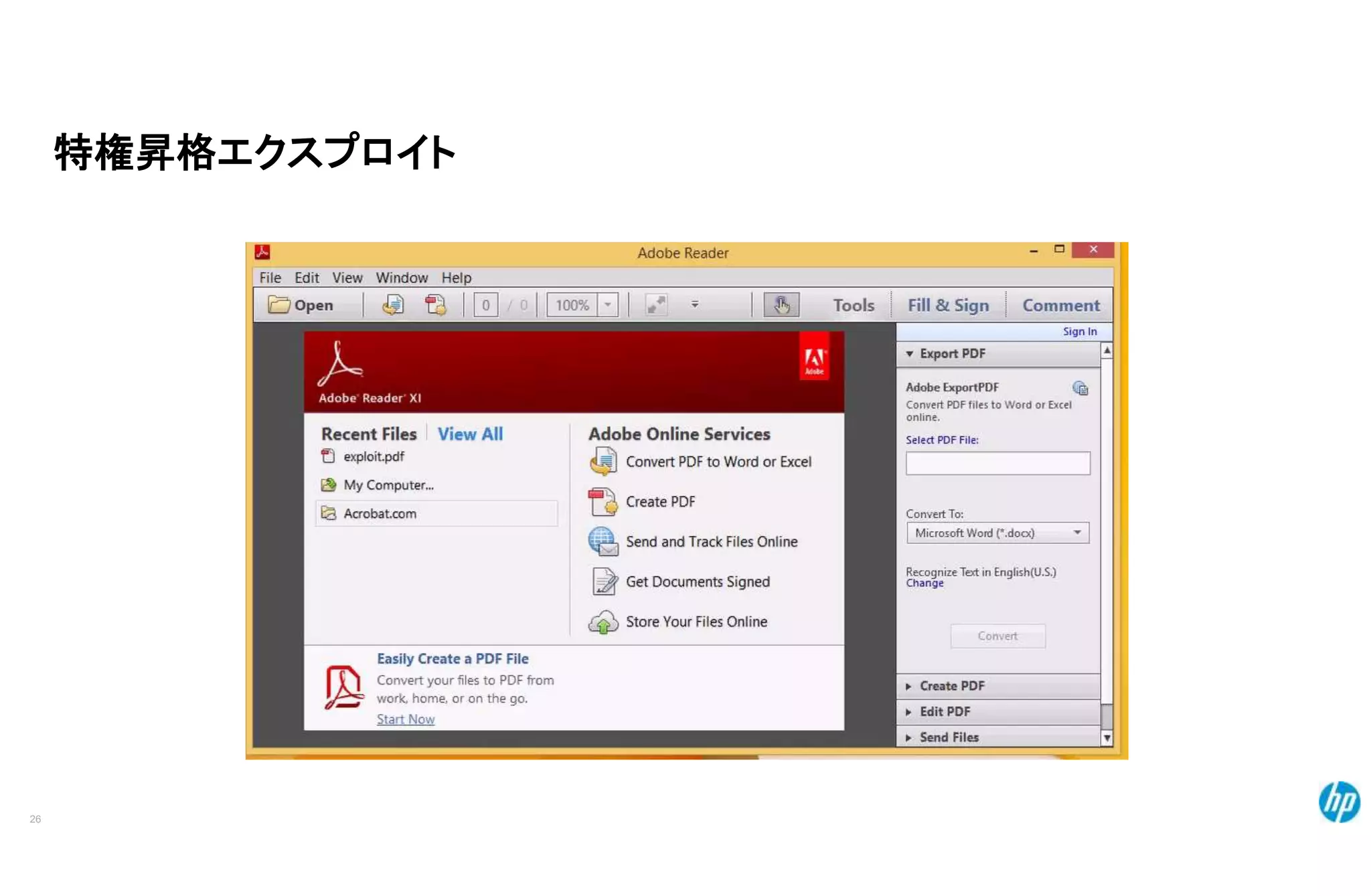

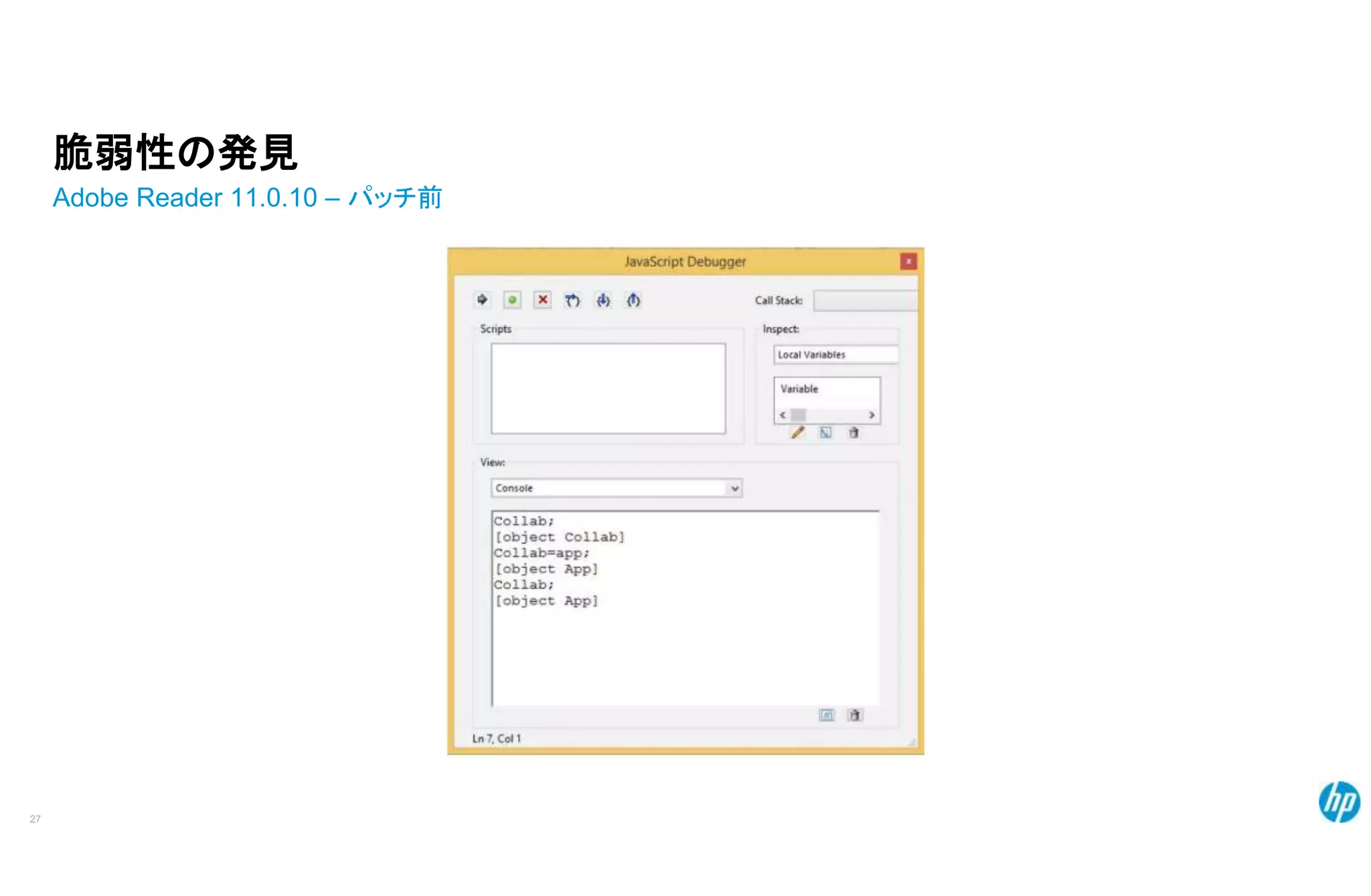

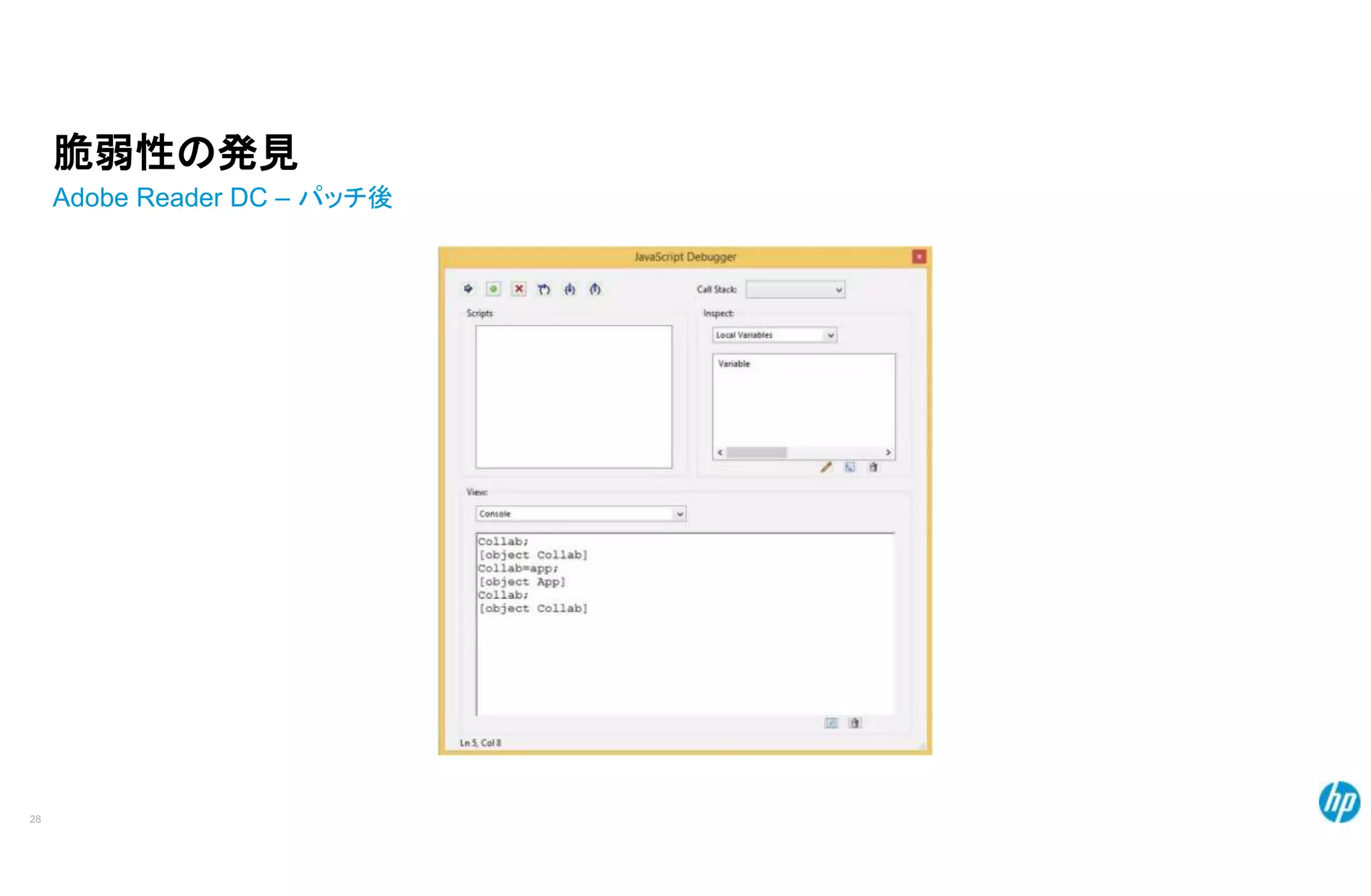

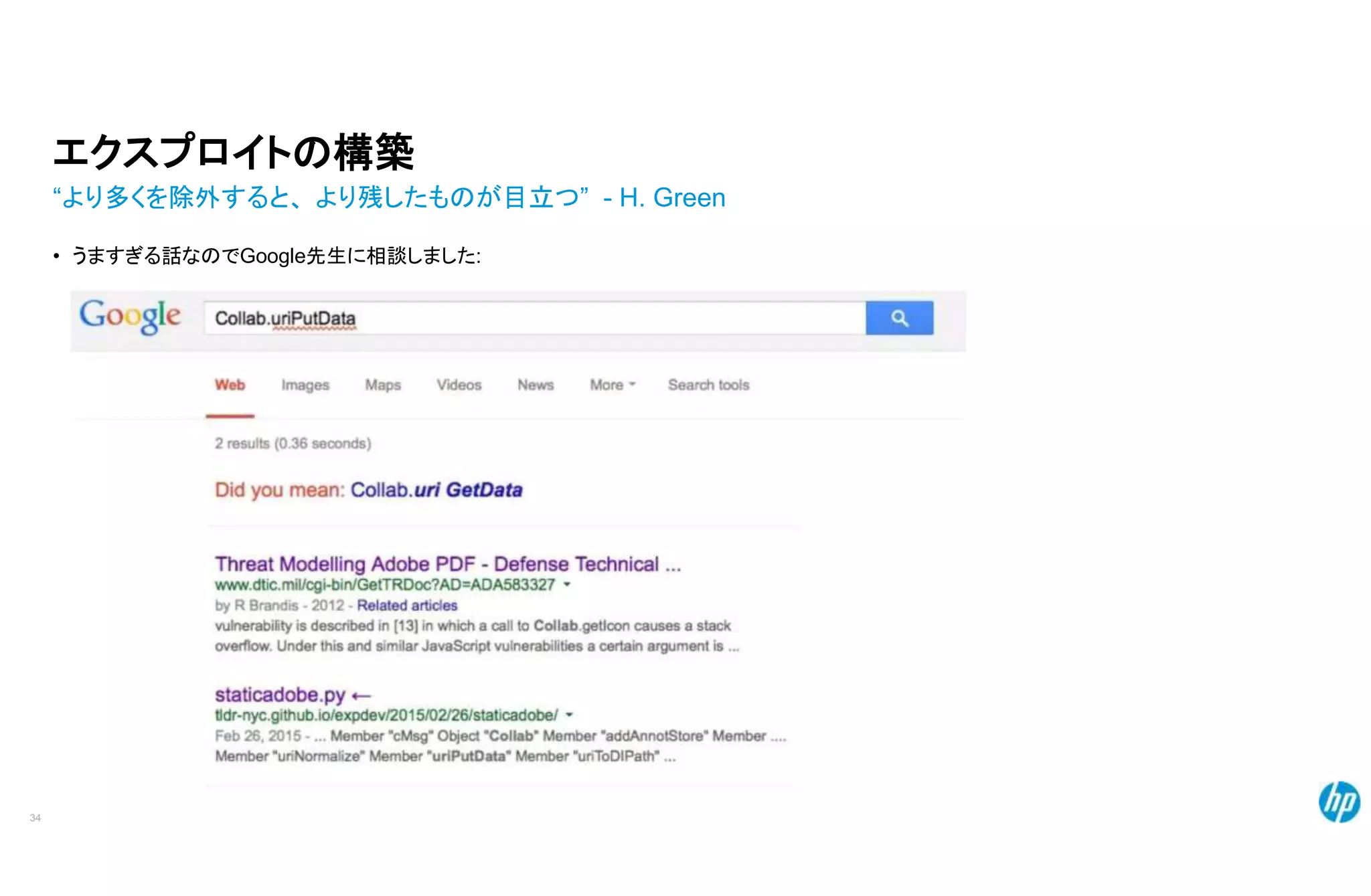

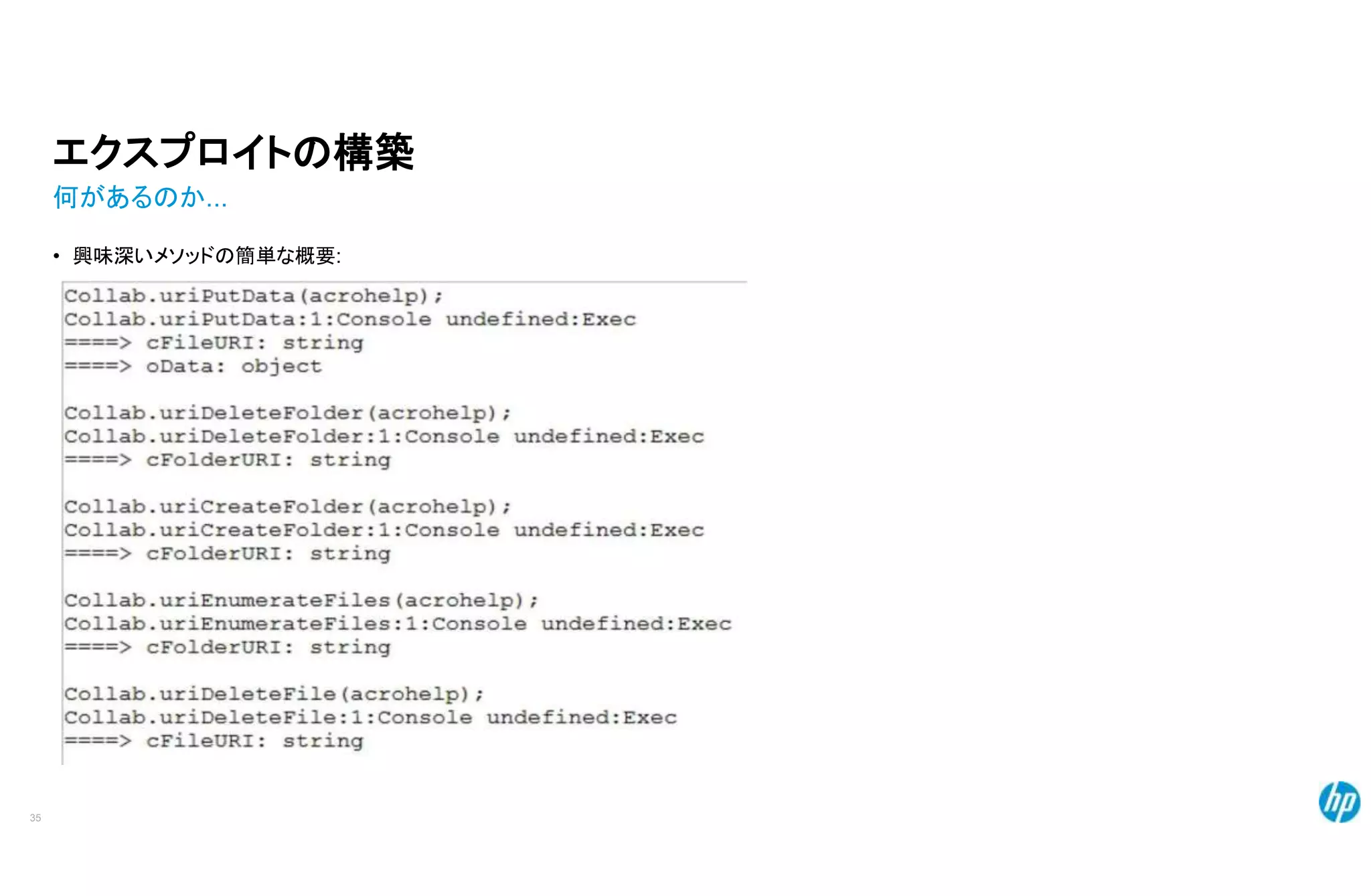

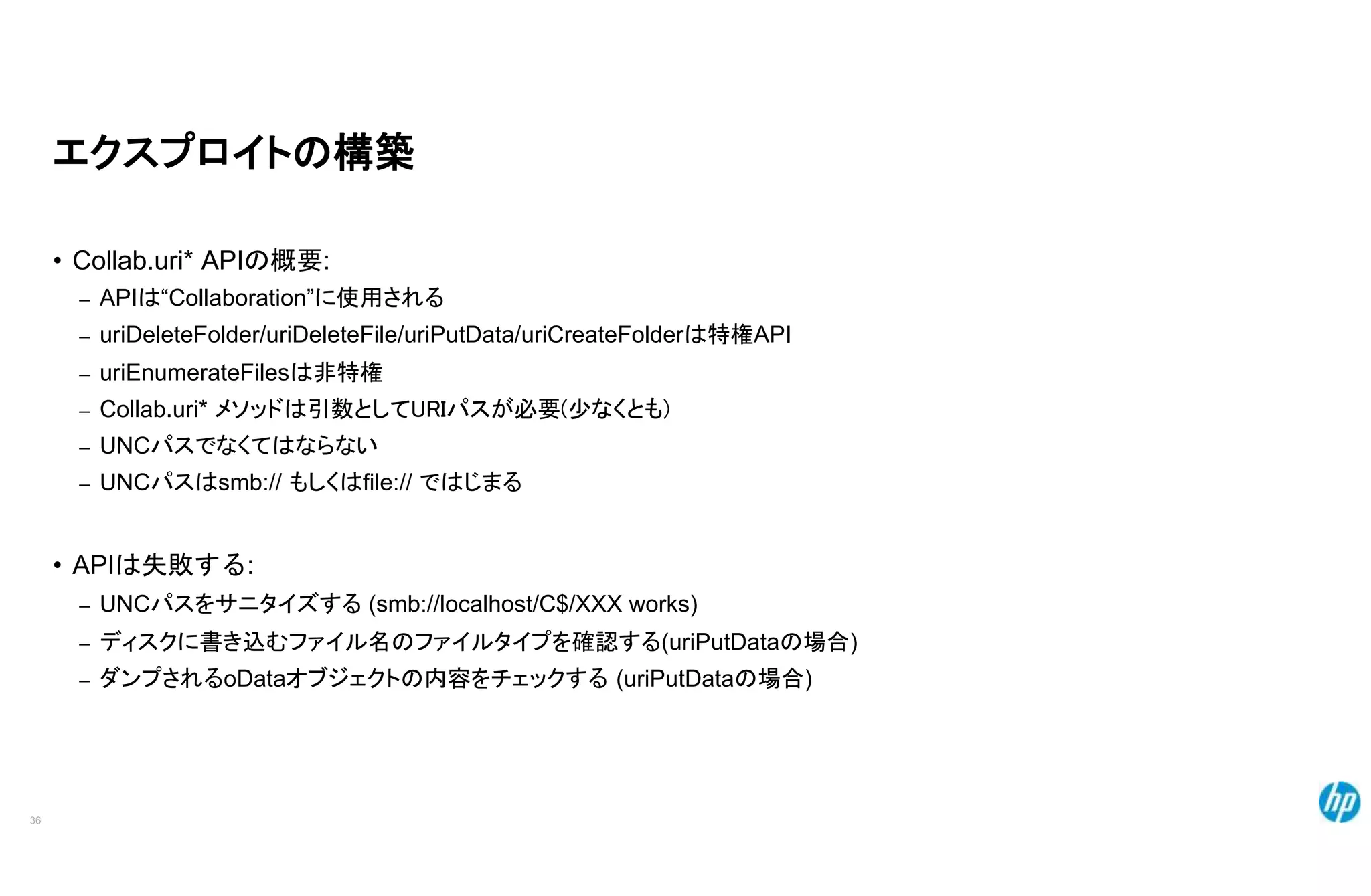

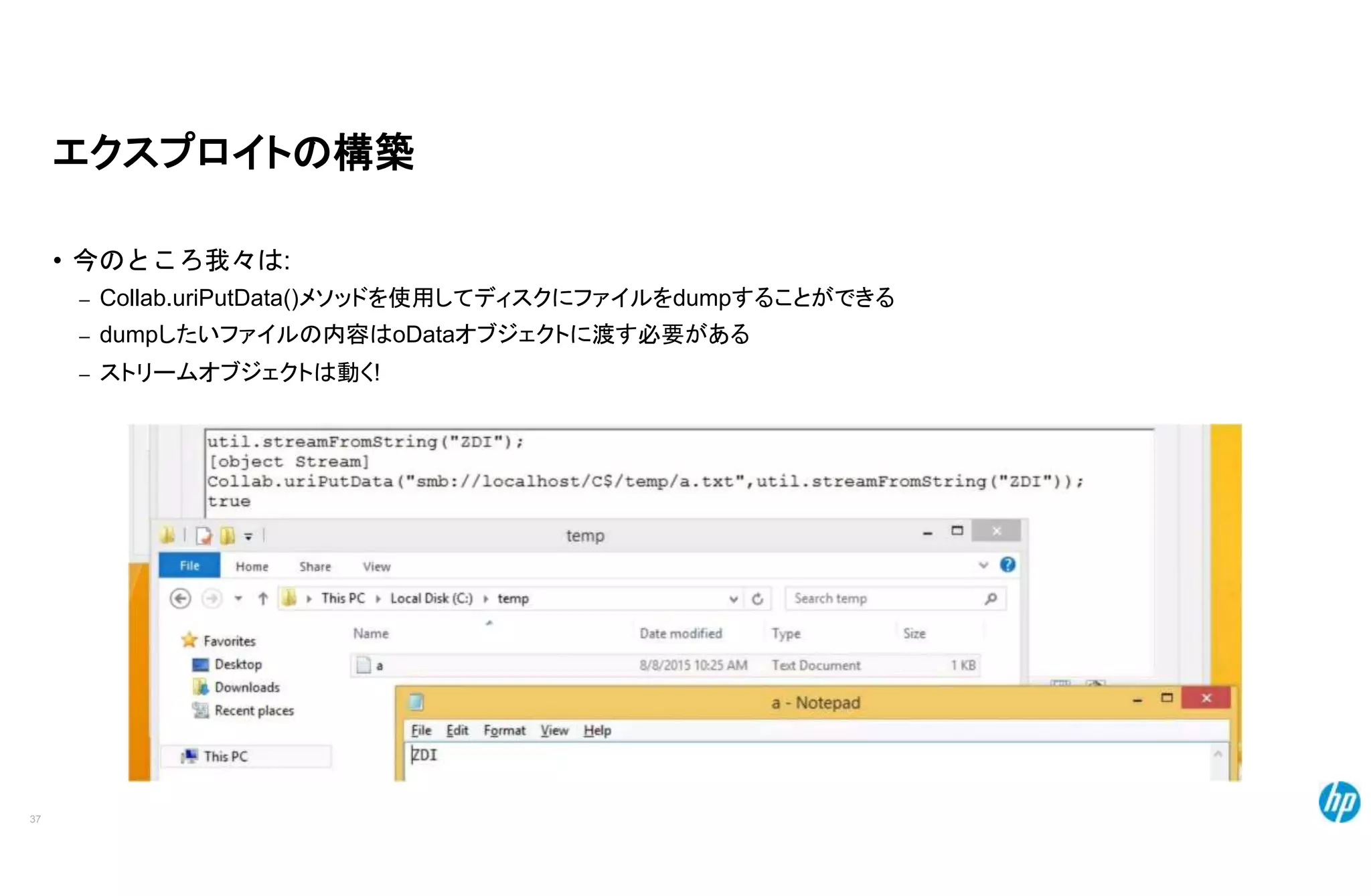

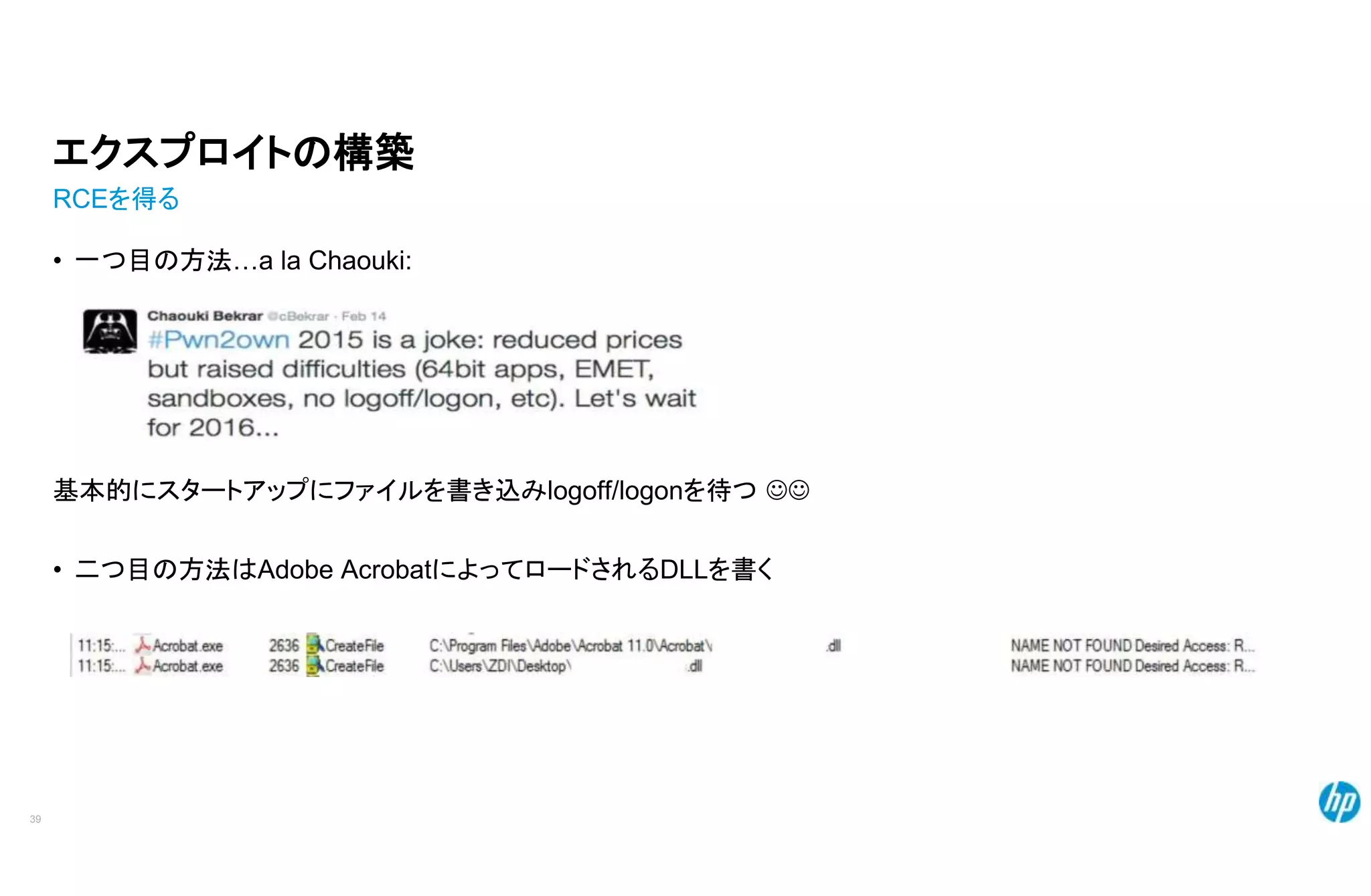

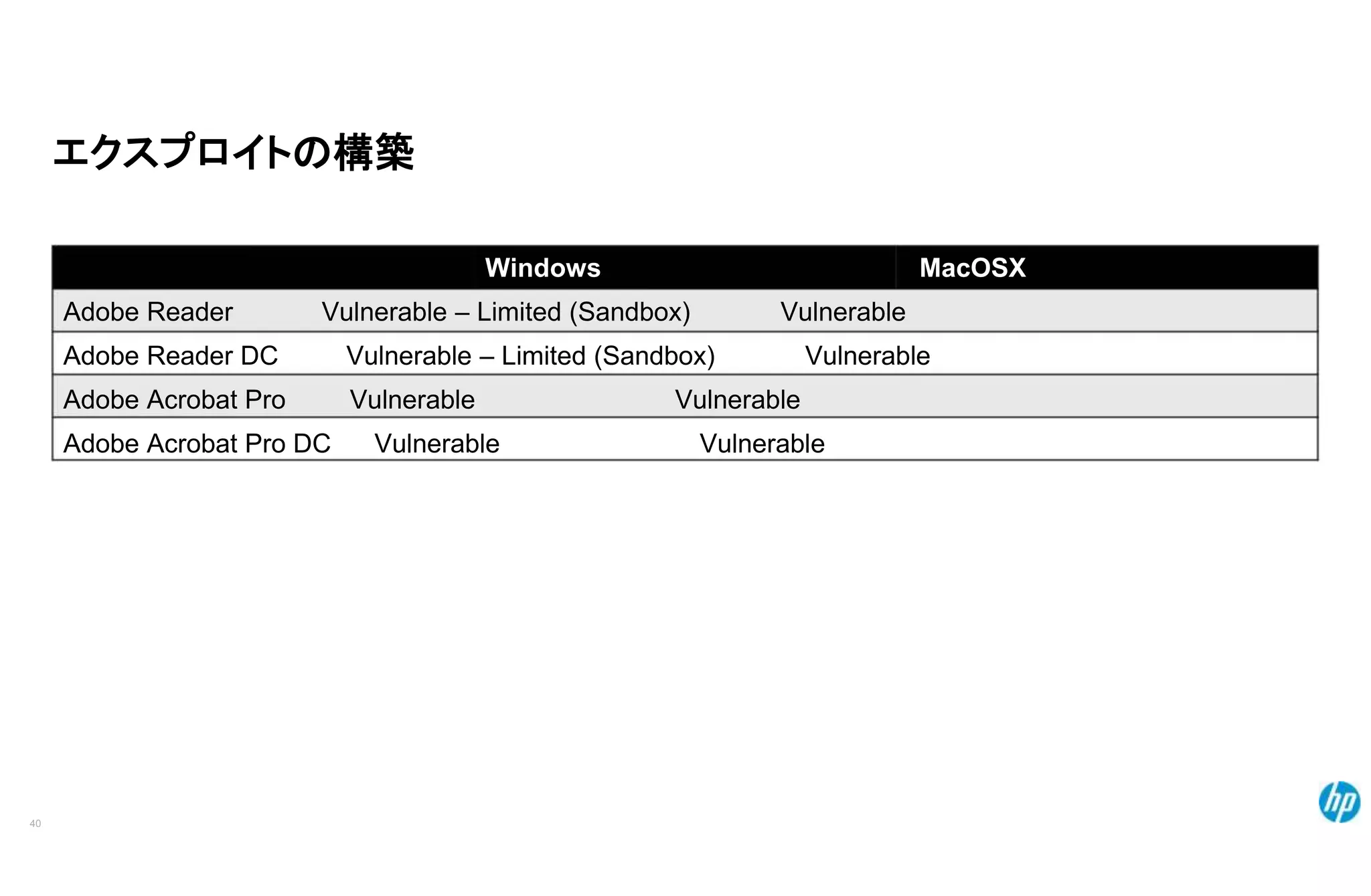

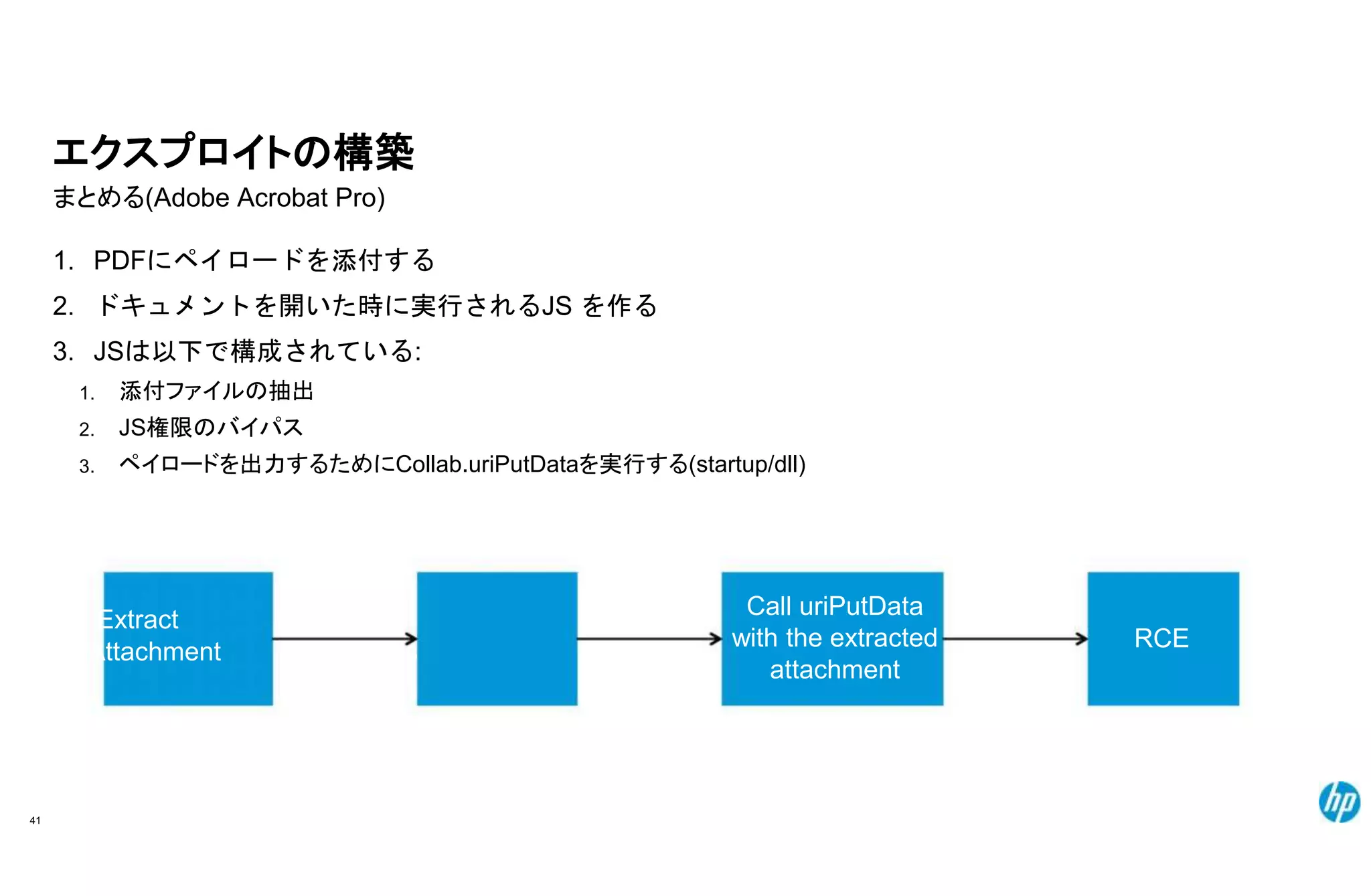

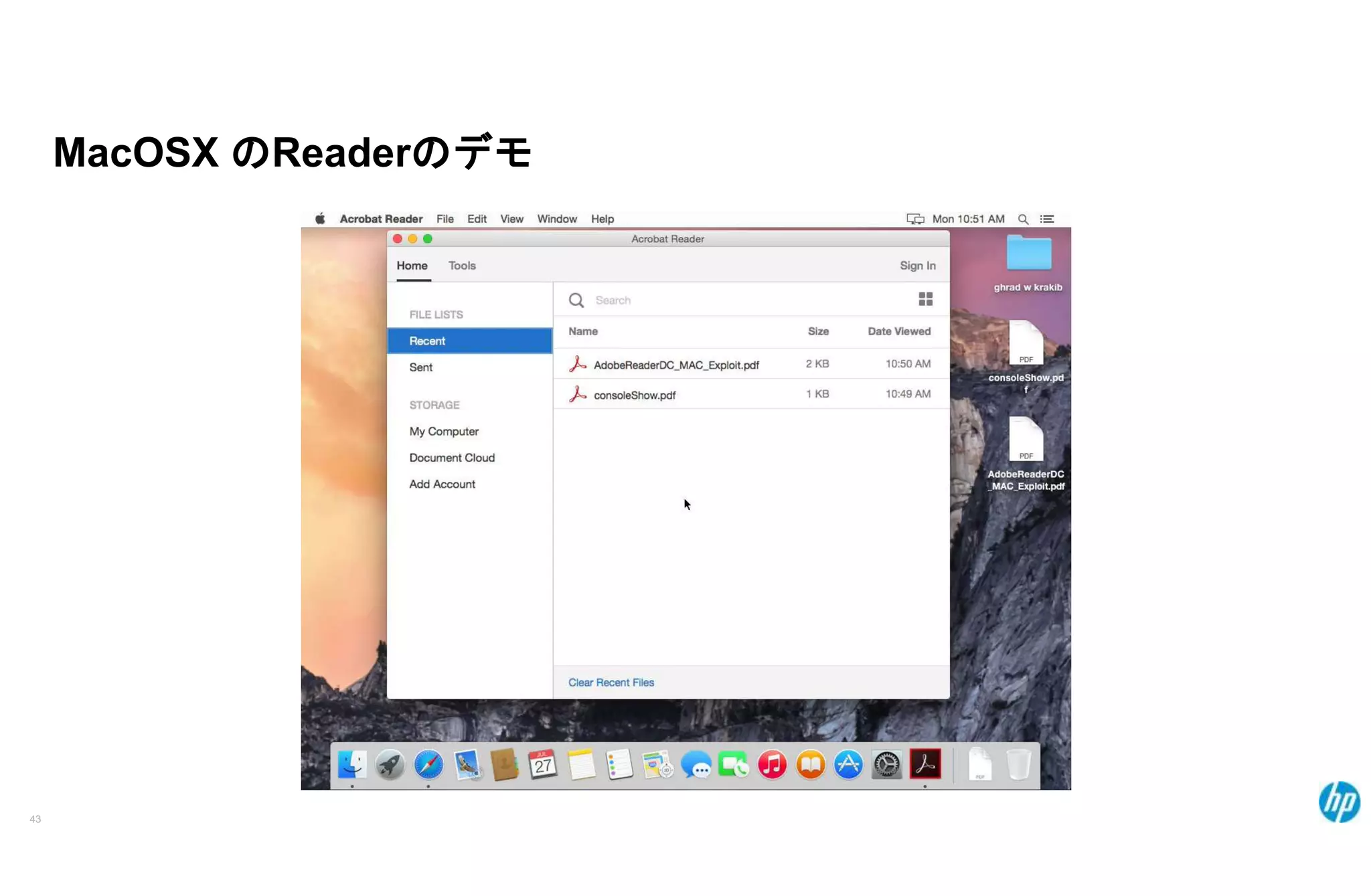

脆弱性の発見を助けるためにいくつかのコード監査技術を、現実の例を強調するようなたくさんの概念実証と共に紹介し、どのように複数の独特な課題を繋げて特権環境での実行を可能にするかを説明します。最後に、メモリ破壊を行わずにリモートからのコードを実行させるエクスプロイトの作り方を説明します。