More Related Content

PDF

PDF

PDF

217197385 application-security-2009 PDF

12 istm information security management-amn PDF

262442355 secure-development-2014 PDF

262442355 secure-development-2014 (1) PDF

ESET_Cybersecurity_Awareness_Training.pdf PDF

Top 10 mistakes running a windows network Similar to 2012 סדנת מנהלים באבטחת מידע

PDF

סדנת מבוא: הגנת סייבר למבקרי מערכות מידע PDF

אבטחת מידע לעובדים בארגון PPTX

חשיבות ההגנה על המחשב האישי שלכם PDF

CONNECT EVERYWHERE ISRAEL CYBERSECURITY BULLETIN – יולי 2017 PDF

335653790 cyber-decisions-2016 PPTX

PDF

217197388 rt-development-security-2011 PDF

PDF

Podcast - Ask Me Cyber - Session 5 - Professional Training as a Network Eecur... PDF

Ciso back to the future - network vulnerabilities PDF

תואר שני במנהל עסקים מכללה אקדמית נתניה - התמחות סייבר, ביטחון, מודיעין ומשברים PDF

MBA studies in Netanya Academic College: corporate security, Cyber, competiti... PDF

217197389 rt-mobile-security-poc-2010 PDF

PDF

217196516 rt-siem-soc-2010 PDF

213071739 rt-zero-day-attacks-may-2013 PDF

PDF

251802547 esm-cmdb-2014 (1) PDF

217215863 change-management-basic-2008 PDF

2012 סדנת מנהלים באבטחת מידע

- 1.

- 2.

אודותינו

Business Classטכנולוגית הדרכהחברת .הינה

של ותק בעל מייסדה20של הסמכות ובעל ההדרכה בתחום שנה

של הטכנולוגי ההדרכה מרכז את ונהל הקים ,בעולם המובילים היצרנים

.ובחו"ל בארץ פוינט צ'ק של צוותים ומכשיר מלם-תים

המרצים את מעסיקהביותר הטובים.ומחו"ל מהארץ ,תחום בכל

.החוץ ללימודי ביחידה הטכניון של למחשבים ביה"ס את מנהלת

לחברות הדרכה פתרונות מספקתEnterprise:

NETVISION, HP,CP , VISA , RETALIX.ועוד

- 3.

- 4.

- 5.

המידע אבטחת במערךפגיעה

המידע בחיסיון פגיעה

אישיים פרטים או אשראי כרטיס מספרי השגת

קפה בית או מלון בבית אלחוטי לשדר ציטוט

המידע בשלמות פגיעה

סיסמת השגתadminתקשורת בציוד או הפעלה במערכת

והחלפתה בה שימוש

הפריצה לאחר עקבות לטשטוש לוג קבצי שינוי

המידע בזמינות פגיעה

פנים אתר , החברה של חיצוני אינטרנט אתר שרות השבתת

אלקטרוני דואר שרות או שרות המספק ארגוני

החיצוני הפס רוחב על עומס יצירת

- 6.

- 7.

האבטחה להערכת מתודולוגיות

Blackbox

קיימת המותקפת שהמערכת חלקי מידע מקבל התוקף

מראש מוגדרים המותקפת המערכת של הגזרה גבולות

לפספס ועלול ארוך המודיעיני המידע איסוף ,אך מצוינת סימולציה

משניות מטרות על בהתמקדות ראשיות מטרות

White box

המותקפת המערכת על מלא מידע מקבל התוקף

באופן מדמה לא ,אך מידע איסוף זמן החוסכת יעילה סימולציה

התקיפה את אמיתי

- 8.

המידע אבטחת מדידת

.בזמןנמדדת מידע אבטחת

:ל פרופורציונאלי זמן

המגן הצוות מיומנות/הכשרת

האבטחה מערך של מוקדם תכנון

שימוש בה שנעשה טכנולוגיה

...הקודמים הסעיפים כל את שמאפשר תקציב

ה של האיזון נקודת את למצוא ישאבטחהה עםנוחות.למשתמש

- 9.

המידע לוחמי עםהכרות

פורצימחשביםחובבים

מקצועיים האקרים

מדינות

פשע

טרור

עסקי

לחסל או לשבש ,לנצל ,לגנוב שתכליתה פעולה כל הינה מידע לוחמת

.מידע

?המידע לוחמי הם מי

- 10.

- 11.

המידע לוחמת שלהחיים מעגל

מחקר

מודיעיני מידע איסוף

לכך מצויין פתרון מהווה גוגל

חודשים עד ימים לקחת יכול

ובתקציב במוטיבצייה תלוי

חדירה

מחקר

טשטוש

עקבות חדירה

רבה מיומנות המצריך תהליך

במהירות להסתיים חייב

האבטחה במערך חולשות בדר"כ מנצל

האנושי בגורם להשתמש לעיתים מצריך

עקבות טשטוש

באזור נכח אכן התוקף כי ראיות העלמת

במועד התקיפה לאתר חזרה לשם "אחורית "דלת יצירת

יותר מאוחר

- 12.

המידע על השומריםהממשלתיים הגופים

בישראל

הכללי הביטחון שרות

רא"ם – מידע לאבטחת הממלכתית הרשות

הבנקים על המפקח

הביטוח על המפקח

האינטרנט לעידן הממשלה תשתית תהילה – האוצר משרד

CERT Computer Emergency Response Team

- 13.

?עיסקי בארגון המידעעל שומר מי

:מקצוע אנשי בשלושה צורך יש המידע על להגן יהיה שניתן כדי

תשתיתי

אפליקטיבי

ניהולי

הCISOהפונקציה הוא

, תכנון על האחראי הבכירה

המידע אבטחת של ובקרה ביצוע

בארגון

- 14.

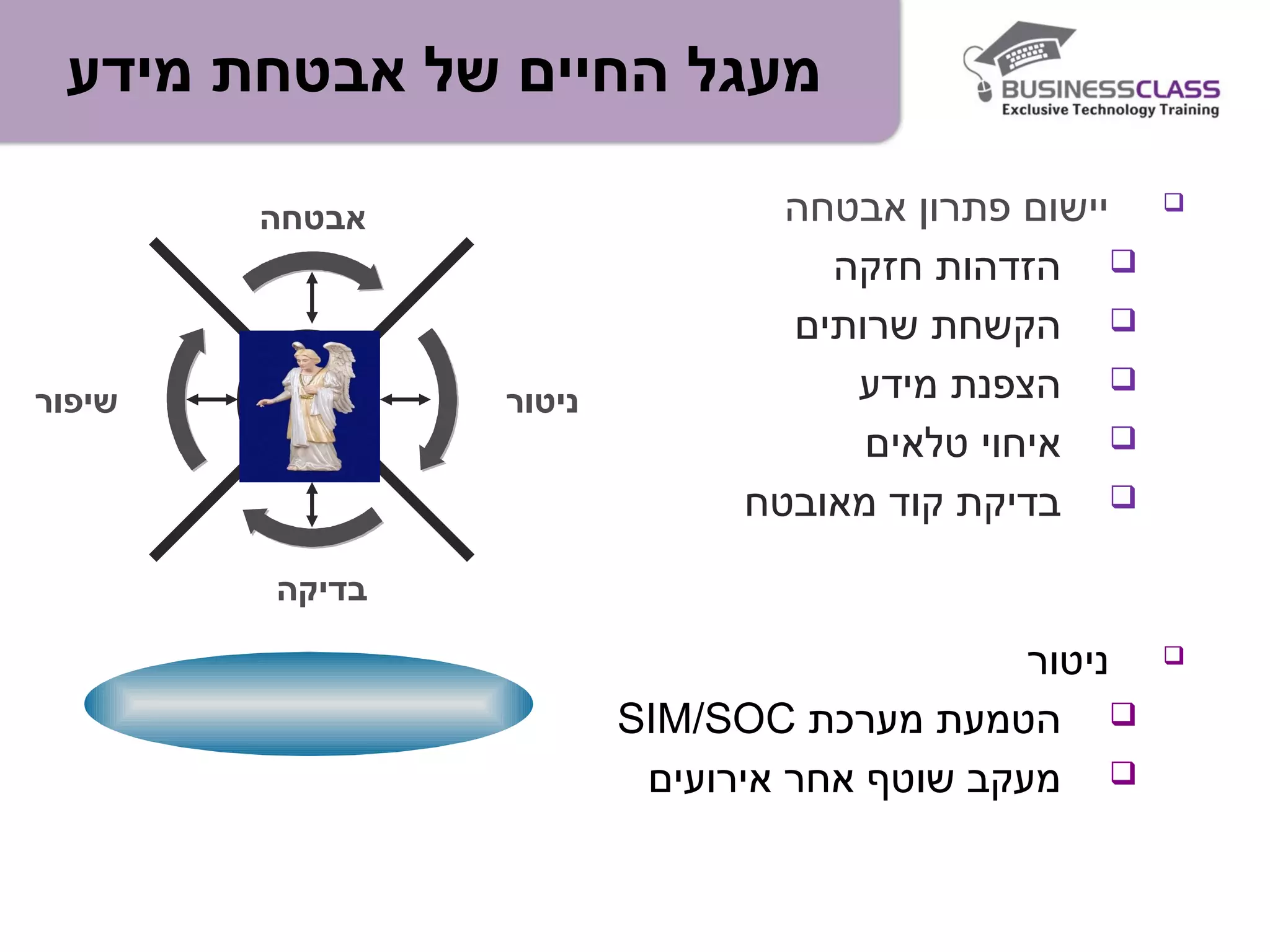

מידע אבטחת שלהחיים מעגל

אבטחה פתרון יישום

חזקה הזדהות

שרותים הקשחת

מידע הצפנת

טלאים איחוי

מאובטח קוד בדיקת

ניטור

מערכת הטמעתSIM/SOC

אירועים אחר שוטף מעקב

אבטחה

ניטור

בדיקה

שיפור

- 15.

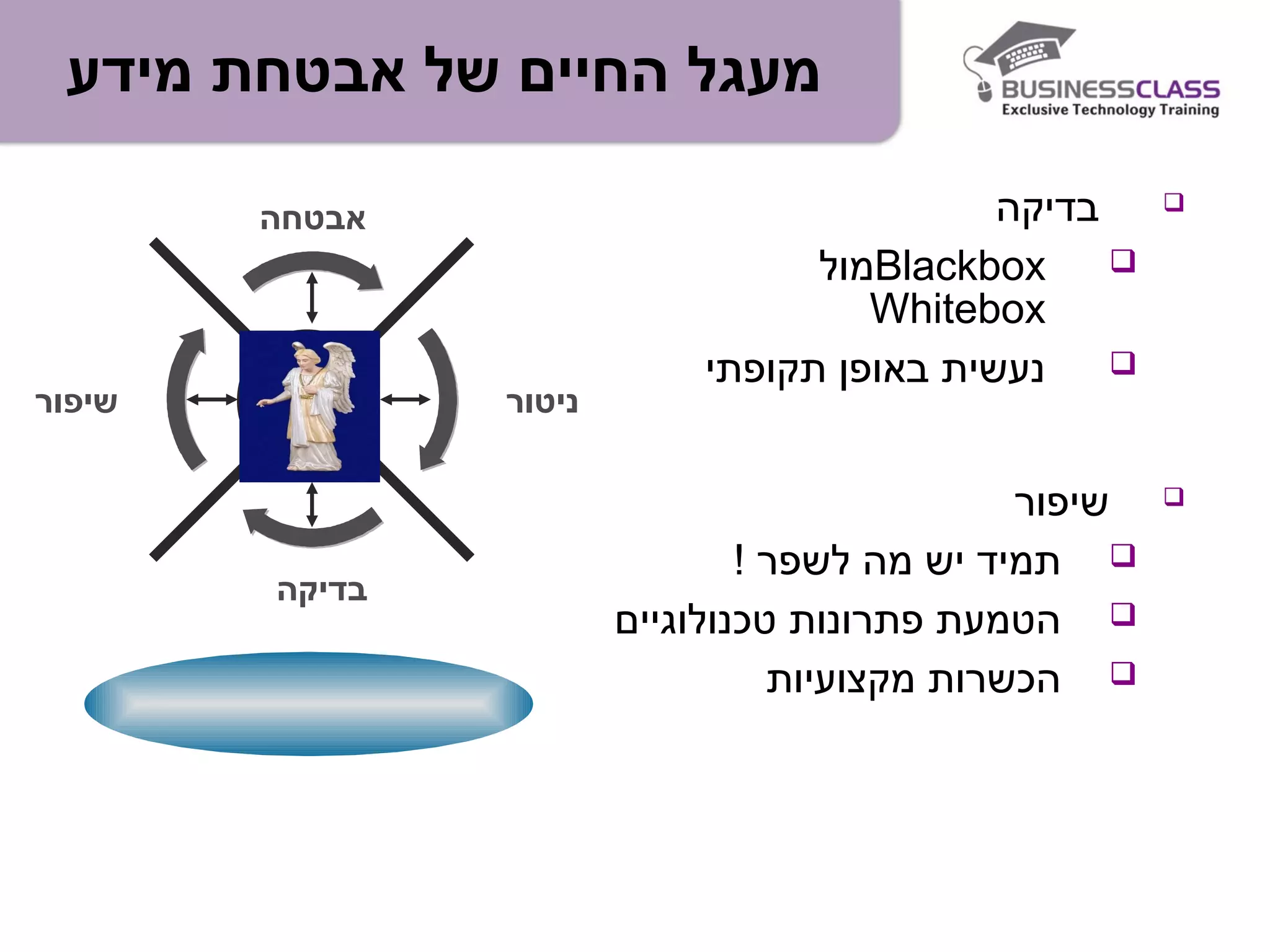

מידע אבטחת שלהחיים מעגל

בדיקה

Blackboxמול

Whitebox

תקופתי באופן נעשית

שיפור

! לשפר מה יש תמיד

טכנולוגיים פתרונות הטמעת

מקצועיות הכשרות

אבטחה

ניטור

בדיקה

שיפור

- 16.

- 17.

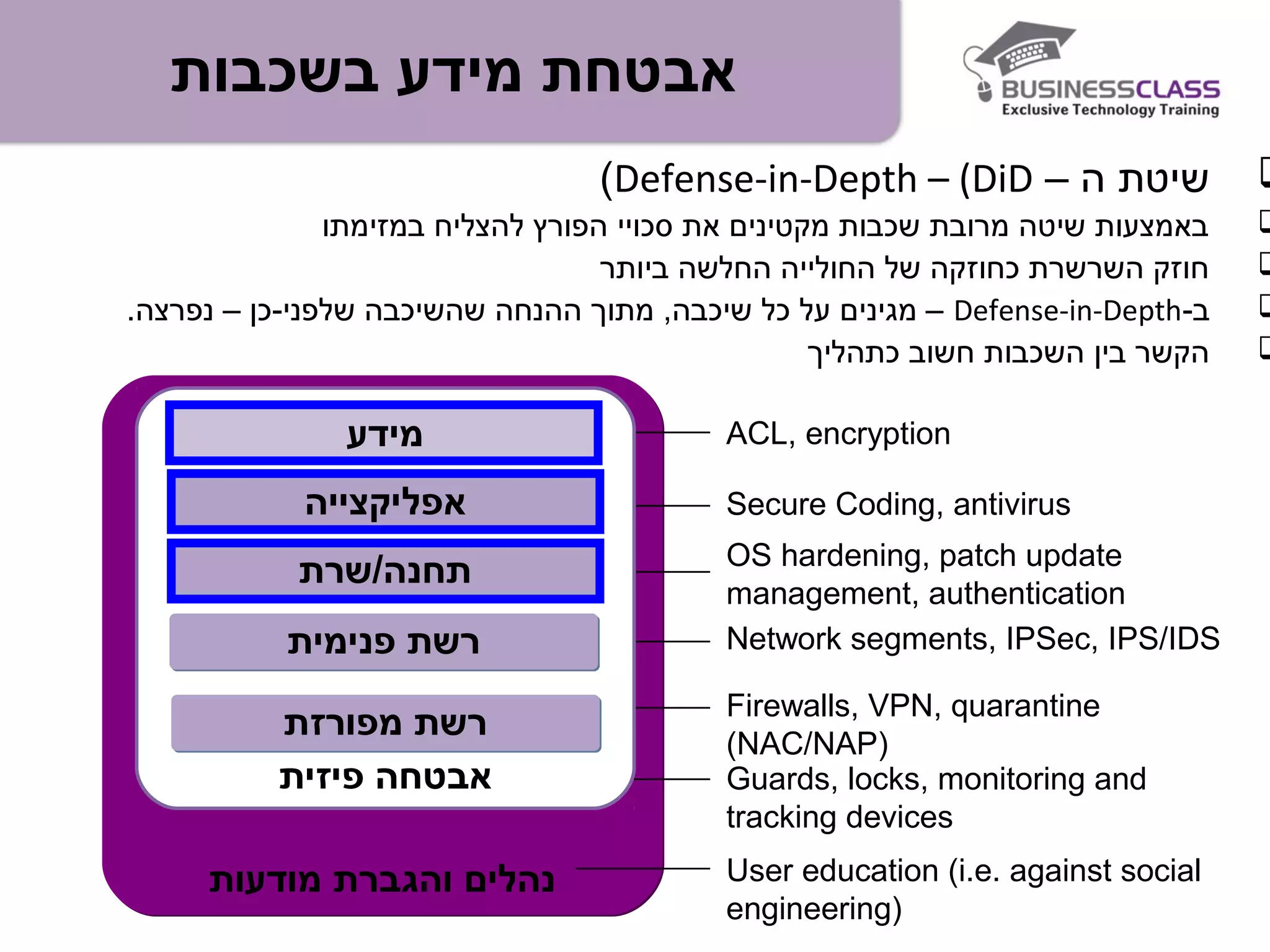

בשכבות מידע אבטחת

–ה שיטתDefense-in-Depth – (DiD(

במזימתו להצליח הפורץ סכויי את מקטינים שכבות מרובת שיטה באמצעות

ביותר החלשה החולייה של כחוזקה השרשרת חוזק

-בDefense-in-Depth.נפרצה – שלפני-כן שהשיכבה ההנחה מתוך ,שיכבה כל על מגינים –

חשוב השכבות בין הקשרכתהליך

מודעות והגברת נהליםמודעות והגברת נהלים

OS hardening, patch update

management, authentication

Firewalls, VPN, quarantine

(NAC/NAP)

Guards, locks, monitoring and

tracking devices

Network segments, IPSec, IPS/IDS

Secure Coding, antivirus

ACL, encryption

User education (i.e. against social

engineering)

פיזית אבטחה

תחנה/שרתתחנה/שרת

אפליקצייהאפליקצייה

מידעמידע

פנימית רשתפנימית רשת

מפורזת רשתמפורזת רשת

- 18.

- 19.

- 20.

מאובטחת טופולוגיה בניית

:טופולוגיותסוגי

Bastion host (two interfaces(

Three homed firewall (three interfaces(

Back to Back (two firewalls(

:הטופולוגיה על משפיע הרשת גודל

פתרונות קטנה ברשתAll In Oneהוא נרדף .שםUTM- unified

treat management

גדולה ברשתBest of Breedדיווחי אחר ומעקב לניהול קושי .

שוטפים אבטחה

- 21.

- 22.

- 23.