PoSeidon - POS Malaware

•

0 likes•302 views

PoSeidon POS Malaware - brief description

Report

Share

Report

Share

Download to read offline

Recommended

Recommended

More Related Content

Similar to PoSeidon - POS Malaware

Similar to PoSeidon - POS Malaware (20)

Ransomware Attack nel 2019 Dal file system ai database e non solo...

Ransomware Attack nel 2019 Dal file system ai database e non solo...

La complessità del malware: analisi strutturale ed ambienti di sviluppo

La complessità del malware: analisi strutturale ed ambienti di sviluppo

Conto corrente sotto attacco: come l’evoluzione dei Trojan Banker minacciano ...

Conto corrente sotto attacco: come l’evoluzione dei Trojan Banker minacciano ...

Come Funziona Il Ransomware LockBit? Decrittazione E Recupero Dati.pdf

Come Funziona Il Ransomware LockBit? Decrittazione E Recupero Dati.pdf

Come Decriptare File Ransomware E Recuperare I Tuoi Dati [2022].pdf![Come Decriptare File Ransomware E Recuperare I Tuoi Dati [2022].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Come Decriptare File Ransomware E Recuperare I Tuoi Dati [2022].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Come Decriptare File Ransomware E Recuperare I Tuoi Dati [2022].pdf

Dodici Versioni Di CryptoLocker E Strumenti Per La Loro Eliminazione.pdf

Dodici Versioni Di CryptoLocker E Strumenti Per La Loro Eliminazione.pdf

Come Ripristinare File Criptati Da Un Ransomware.pdf

Come Ripristinare File Criptati Da Un Ransomware.pdf

Evento 18 giugno - Ibm sicurezza - parte a - problematiche

Evento 18 giugno - Ibm sicurezza - parte a - problematiche

Come recuperare file crittografati da diversi dispositivi [2022].pdf![Come recuperare file crittografati da diversi dispositivi [2022].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Come recuperare file crittografati da diversi dispositivi [2022].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Come recuperare file crittografati da diversi dispositivi [2022].pdf

PoSeidon - POS Malaware

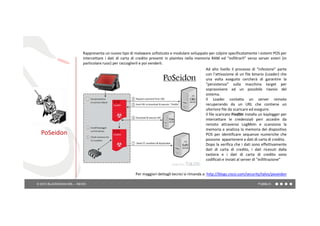

- 1. Rappresenta un nuovo tipo di malaware sofisticato e modulare sviluppato per colpire specificatamente i sistemi POS per intercettare i dati di carta di credito presenti in plaintex nella memoria RAM ed “esfiltrarli” verso server esteri (in particolare russi) per raccoglierli e poi venderli. Ad alto livello il processo di “infezione” parte con l’attivazione di un file binario (Loader) che una volta eseguito cercherà di garantire la “persistenza” sulla macchina target per sopravvivere ad un possibile riavvio del sistema. Il Loader contatta un server remoto recuperando da un URL che contiene un ulteriore file da scaricare ed eseguire. Il file scaricato FindStr installa un kaylogger per © 2015 BL4CKSWAN SRL – NEWS PUBBLIC PoSeidon Il file scaricato FindStr installa un kaylogger per intercettare le credenziali perr accedre da remoto attraverso LogMeIn e scansiona la memoria e analizza la memoria del dispositivo POS per identificare sequenze numeriche che possono appartenere a dati di carta di credito. Dopo la verifica che i dati sono effettivamente dati di carta di credito, i dati ricevuti dalla tastiera e i dati di carta di credito sono codificati e inviati al server di “esfiltrazione” Per maggiori dettagli tecnici si rimanda a: http://blogs.cisco.com/security/talos/poseidon