Análisis de los riesgos presentados en Internet.

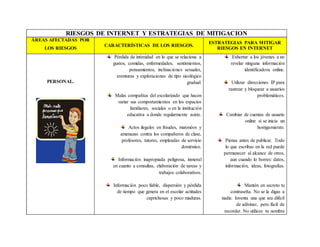

- 1. RIESGOS DE INTERNET Y ESTRATEGIAS DE MITIGACION ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET PERSONAL. Pérdida de intimidad en lo que se relaciona a gustos, comidas, enfermedades, sentimientos, pensamientos, inclinaciones sexuales, aventuras y exploraciones de tipo sicológico gradual. Malas compañías del escolarizado que hacen variar sus comportamientos en los espacios familiares, sociales o en la institución educativa a donde regularmente asiste. Actos ilegales en fraudes, matonéos y amenazas contra los compañeros de clase, profesores, tutores, empleadas de servicio doméstico. Información inapropiada peligrosa, inmoral en cuanto a consultas, elaboración de tareas y trabajos colaborativos. Información poco fiable, dispersión y pérdida de tiempo que genera en el escolar actitudes caprichosas y poco maduras. Exhortar a los jóvenes a no revelar ninguna información identificadora online. Utilizar direcciones IP para rastrear y bloquear a usuarios problemáticos. Cambiar de cuentas de usuario online si se inicia un hostigamiento. Piensa antes de publicar. Todo lo que escribas en la red puede permanecer al alcance de otros, aun cuando lo borres: datos, información, ideas, fotografías. Mantén en secreto tu contraseña. No se la digas a nadie. Inventa una que sea difícil de adivinar, pero fácil de recordar. No utilices tu nombre

- 2. Adicción compulsiva de conectividad permanente revelando información personal e íntima, incluyendo a la familia. Suplantación de identidad que otra persona o el mismo puede hacer frente a los otros para manipular información. La ludopatía manifestada en juegos asincrónicos incontrolables e insaciables, afectando negativamente la vida personal. ni tu fecha de nacimiento. Cuida tu imagen y la de los demás. No subas fotos tuyas o de otros de las que después te puedas arrepentir. Una vez en internet su difusión es incontrolable. Su publicación puede dañar a alguien. Verifica qué saben de ti. Busca tu nombre en internet y verifica qué información aparece de ti. Cierra tu sesión. Si te conectas en una computadora que no es la tuya, siempre cierra tu cuenta para que otros no tengan acceso a tu información o se hagan pasar por ti. Respeta a los demás. Tú eres responsable de lo que publicas. Cuida las palabras que pones en los foros y redes sociales. No hagas lo que no quieras que te hagan.

- 3. Usa un apodo o alias. Así te proteges y sólo tus amigos y familiares sabrán que eres tú. No digas todo de ti. Da la mínima información posible. No te expongas ni expongas a los tuyos. Asegura y cuida tus cuentas. Decide qué información es conveniente publicar y compartir en las redes sociales, así como quiénes pueden acceder a ellas. Crea varios e-mails. Puedes tener uno para los amigos, otro para juegos y redes sociales.

- 4. ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET FAMILIAR. Apatía al seguimiento de normas. Indiferencia frente a orientaciones y consensos familiares. Actitudes poco amables para con los miembros de la casa. Pasividad frente a actividades de tipo familiar. Si eres víctima de un delincuente virtual, cuéntale a una persona mayor con la que tengas más confianza, para que analice el caso y lo remita a las autoridades competentes. No le pidas a tu hijo que resuelva solo el problema y mucho menos con violencia, porque esto, lejos de solucionar el problema, puede ocasionar más estrés en los niños o adolescentes. Fomenta valores como responsabilidad, solidaridad, entre otros, con tus hijos. Evita que en casa haya gritos, golpes o insultos, recuerda que los niños son un reflejo de los que viven en casa. Enseña a tus hijos a controlar sus emociones e impulsos. Determina límites en su conducta.

- 5. Relaciónate y conoce a los amigos de tus hijos. Enseña a tu hijo a reconocer sus errores y a pedir disculpas si es necesario. Si comprobaste que tu hijo es un acosador, no ignores la situación porque seguramente se agravará, calmadamente busca la forma de ayudarlo. Cuando se detecta un caso de bullying, los padres del niño o adolescente deben trabajar conjuntamente con la escuela para resolver el problema de una forma inmediata. Habla con los profesores, pídeles ayuda y escucha todas las críticas que te den sobre tu hijo. Mantente informado de cómo la escuela está tratando el caso y los resultados que se están obteniendo. Nunca dejes de demostrarle amor a tu hijo, pero también debes hacerle saber que no permitirás esas conductas agresivas e intimidatorias; además, deja

- 6. muy claras las medidas que se tomarán a causa de su comportamiento. Si efectivamente comprobaste que lo están acosando, mantén la calma y no demuestres preocupación, el niño tiene que ver en tu rostro determinación y positivismo.

- 7. ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET SOCIAL. Ciberbullying que conlleva al pandillismo, la presión social, la represión de identidad, generador de estafas y chantajes escolares. Espacio para fomentar el irrespeto por el otro; formas de sentir y de asumir la vida. Además la falta de consideración y tolerancia hacia los otros. Bloqueo del correo, mensajes basura y además material ofensivo que No contestar a las provocaciones, ignorarlas. Comportarse con educación en la Red. Usar la netiqueta. Abandonar la conexión y pedir ayuda. No facilites datos personales sentirás más protegido/a. No hagas en la Red lo que no harías a la cara. Si te acosan, guarda las pruebas. Cuando te molesten al usar un servicio online, pide ayuda a su gestor/a. No pienses que estás del todo seguro/a al otro lado de la pantalla. Advierte a quien abusa de que está cometiendo un delito. Si hay amenazas graves pide ayuda con urgencia.

- 8. desestabilizan la seguridad del niño o del joven. Búsqueda de información obsesiva manifestada en dependencia y nerviosidad constante. Frecuentar entornos sociales poco adecuados a sus edades. Grooming: inclinación compulsiva por atrapar los niños con el objetivo de ganarse la amistad de un menor y poder abusar sexualmente de él. No proporcionar, o hacer fácilmente accesible a extraños, imágenes o información personal que pueda ser utilizada para otros fines. Preservar la seguridad y confidencialidad de cuentas de usuario y contraseñas, así como la del propio ordenador. No ceder ante el chantaje bajo ninguna circunstancia, puesto que ello supone aumentar la posición de fuerza del Groomer.

- 9. No dudes en pedir ayuda si te encuentras ante una situación nueva y delicada que conlleva gran estrés emocional. Contar con el apoyo de una persona adulta de confianza es fundamental. Analizar en qué delitos o irregularidades ha incurrido el acosador y cuáles pueden ser probadas para denunciar el abuso. Buscar y recopilar las pruebas de la actividad delictiva: capturas de pantalla, conversaciones, mensajes y todo aquello que pueda demostrar las acciones del groomer o dar pistas sobre su paradero o modo de actuar. Formular una denuncia con un adecuado análisis de la situación y elementos de prueba que ayuden a la investigación. Además, es conveniente que, como adultos: Controlemos y supervisemos el acceso de los niños a Internet. Concienticemos a los menores sobre los peligros que existen en la Red. Mantengamos un diálogo abierto entre padres e hijos para crear un ambiente de confianza. Instalemos un antivirus o software de control parental en

- 10. Secuestro virtual extorsivo generado por los captores que manejan contraseñas, cuentas hackeadas passwords o logins de los correos o redes sociales de los niños y jóvenes. el ordenador que utiliza el menor para protegerlo ante una situación no prevista. Evitar entregar datos a través de las líneas telefónicas. Cuando le indaguen acerca de la vida de un familiar inmediatamente no entregar información alguna y conectarse con esa persona para comentar lo que está sucediendo. No quemar las Sim- tarjetas de los teléfonos con el fin de denunciar y rastrear al malicioso. Denunciar ante las autoridades competentes los casos presentados.

- 11. ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET ECONÓMICO. Compras inducidas ya sea publicidad o de niños manifestado en adquisición de productos innecesarios en la vida familiar. La compra de niños para la explotación sexual, tráfico de órganos, niños en adopción a parejas extranjeras. Gastos de teléfono en cuanto a equipos de alta gama, servicios, usuarios. Observa que la dirección comienza por https que indica que se trata de una conexión segura porque la información viaja cifrada. Asegúrate de la legitimidad de la página; con la barra de navegación en verde total confianza, con la barra en azul debemos conocer previamente que esa página coincide con la entidad solicitada. Ten en cuenta que tu banco nunca se pondrá en contacto contigo para pedirte información confidencial. Evita el uso de equipos públicos (cibercafés, estaciones o aeropuertos, etc.) para realizar transacciones comerciales. Desactiva la opción “autocompletar” del navegador si accedes desde un equipo distinto al habitual o compartes tu equipo con otras personas. Cierra tu sesión cuando acabes, para evitar que alguien pueda suplantarte.

- 12. Estafas, robos, delitos contra la propiedad intelectual. Compras compulsivas de productos, bienes y servicios de tipo comercial, financiero. Configura tu navegador para que puedas realizar cualquier transacción económica de forma segura.

- 13. ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET FUNCIONAMIENTO DE LA RED Malware: Virus que afectan la calidad de los equipos y de los servicios de red. Su objetivo es dañar el Pc. Spam: Correo basura. o Scam: mensajes falsos solicitando contraseñas y claves para acceder a información confidencial. Utilizar antivirus. Antispyware, Prevención en aceptar códigos o entradas al Pc. Buenas prácticas en el uso de la red. Ante todo precaución. Captar la verdadera naturaleza del problema. Evitar llenar cuentas de correos, blogs, foros, grupos de noticias puesto que es un negocio manejado por criminales que sacan sus ganancias de ello. Evitar el llenado de información en ventanas emergentes que aparecen en el monitor. o Dudar de todo ofrecimiento de servicio en red y sobre todo que pretenda buscar información confidencial del usuario o de la familia.

- 14. Ciberacoso: conducta hostil cuyo objetivo es atormentar a la persona y llevarla a un quiebre emocional. Pedir ayuda, si es un menor debe recurrir a su padre, madre o persona adulta de confianza. No responder a las provocaciones. Es preferible mantenerse en calma y no actuar por impulsos. No hacer presunciones, a lo mejor las personas que parecen implicadas no sean como aparentan. Evitar lugares en los que seáis asediados. En redes sociales será sencillo, si es a través del móvil cambiar de número. Cuanto más publiques de ti, más vulnerable serás. Cerrar información de vuestra vida online a las personas que no sean de vuestra plena confianza. Guardar las pruebas del acoso y asegurar la identidad de los autores. Comunicar a los que acosan que lo que están haciendo les molesta y pedirles, sin agresividad, que dejen de hacerlo. Hacerles saber que lo que están haciendo es perseguible por la ley. Dejar constancia de que estáis en disposición de presentar

- 15. El phishing intenta obtener de un usuario sus datos, claves, cuentas bancarias, números de tarjetas de crédito, identidades para luego ser usadas de forma fraudulenta. Espionaje de las cuentas familiares, usuarios, servicios, cuentas bancarias a través del phishing. una denuncia, si a pesar de ello sigue el acoso. Tomar medidas legales si el acoso no cesa. La forma más segura para estar tranquilo y no ser estafado, es que nunca se debe responder a ninguna solicitud de información personal a través de correo electrónico, llamada telefónica o mensaje corto (SMS). Las entidades u organismos nunca solicitan contraseñas, números de tarjeta de crédito o cualquier información personal por correo electrónico, por teléfono o SMS. Ellos ya tienen sus datos, en todo caso es usted el que los puede solicitar por olvido o pérdida y ellos se lo facilitarán. Para visitar sitios Web, se debe teclear la dirección URL en la barra de direcciones. Nunca por enlaces procedentes de cualquier sitio. Las entidades bancarias contienen certificados de seguridad y cifrados seguros.