Ingenieria social

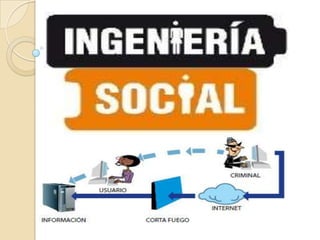

- 2. INGENIERIA SOCIAL Conjunto de Empleadas por Para extraer técnicas intrusos o hackers información Sensible de los de un sistema de usuarios información

- 3. INGENIERIA SOCIAL TECNICAS Intrusos que • Personal de un proveedor de servicios de se hacen pasar informática • Operador de telefonía o de acceso a internet por empleados Llamada • Presunto investigador que solicita contraseña del empleado telefónica • Que solicita permiso a un empleado para Técnico reparar su ordenador

- 4. INGENIERIA SOCIAL TECNICAS Correos • Suplantan la identidad de otra persona o organización electrónicos • Incluyen ficheros o textos maliciosos Foros y • Para conseguir tener acceso a chats determinados ficheros del sistema Shoulder • Espionaje para obtener su nombre de Surfing usuario y contraseña.

- 5. INGENIERIA SOCIAL TECNICAS Sumpster • Revisión de los papeles y documentos que se tiran a la basura diving • Incluyen ficheros o textos maliciosos • Maliciosos que tratan de engañar a sus Websites usuarios

- 6. FORMACIÓN DE LOS USUARIOS Acciones de forma periódica para mejorar Conocimientos Seguridad de empleados La formación es Principal y eficaz medida De seguridad La organización debe informar Cuando pueden tener acceso A recursos sensibles

- 7. EL CONTROL Y SUPERVISIÓN DE LOS EMPLEADOS El usos de los servicios de internet en el trabajo ◦ Limitación de los servicios de internet y del correo que sean de usos personales. ◦ El acceso al ordenador de un trabajador y a sus archivos y carpetas informáticas ◦ La potestad para controlar el uso de lo empleados hacen los servicios y la conexión a internet.

- 8. HERRAMIENTAS PARA EL CONTROL Y VIGILANCIA DEL ACCESO A LOS SERVICIOS DE INTERNET • A las que se desee • Asignar permisos de • Restricción de impedir el acceso se acceso a los servicios que se puede recurrir a una servicios de internet puede utilizar en lista de paginas en función de los cada momento y por prohibidas diferentes perfiles cada usuario de usuarios Bloqueo de Asignación Restricción direcciones Web de permisos de servicios