Interceptación de los datos informaticos.

•Download as PPTX, PDF•

0 likes•5,620 views

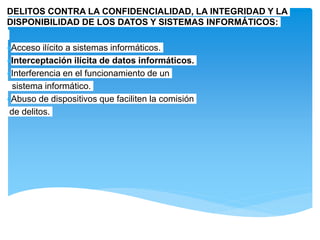

Este documento describe cuatro delitos contra la confidencialidad, integridad y disponibilidad de datos y sistemas informáticos: acceso ilícito a sistemas informáticos, interceptación ilícita de datos informáticos, interferencia en el funcionamiento de un sistema informático y abuso de dispositivos que faciliten la comisión de delitos. Además, menciona algunos de los hackers más famosos como Kevin Mitnick, Kevin Poulsen y Stephen Wozniak.

Report

Share

Report

Share

Recommended

More Related Content

What's hot

What's hot (20)

El abuso de dispositivos informaticos para la comision

El abuso de dispositivos informaticos para la comision

HABEAS DATA Y ACCION DE PROTECCION DE PRIVACIDAD EN BOLIVIA.pptx

HABEAS DATA Y ACCION DE PROTECCION DE PRIVACIDAD EN BOLIVIA.pptx

Universidad Intercultural de México medios de impugnacion.pptx

Universidad Intercultural de México medios de impugnacion.pptx

Acceso Ilícito - Ley especial de Delitos Informáticos del Perú

Acceso Ilícito - Ley especial de Delitos Informáticos del Perú

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

Viewers also liked

Viewers also liked (18)

Sentencia 34564 (25 08 10) Competencia Transferencia Activos

Sentencia 34564 (25 08 10) Competencia Transferencia Activos

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE LOS...

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE LOS...

casos de delitos informáticos con sus respectivas respuestas

casos de delitos informáticos con sus respectivas respuestas

Delitos Informáticos contra los datos personales e intimidad

Delitos Informáticos contra los datos personales e intimidad

Exposicion delitos informaticos - regulacion punitiva en Colombia

Exposicion delitos informaticos - regulacion punitiva en Colombia

Similar to Interceptación de los datos informaticos.

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...Lilii Escobedo Garrido

¿PORQUE ES NECESARIO MANTENER LAS APLICACIONES DE SEGURIDAD ACTIVAS Y ACTALIZ...

¿PORQUE ES NECESARIO MANTENER LAS APLICACIONES DE SEGURIDAD ACTIVAS Y ACTALIZ...Zesar Moreno Montiel

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...Daniela Yaressi Aguilar

Similar to Interceptación de los datos informaticos. (20)

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

¿PORQUE ES NECESARIO MANTENER LAS APLICACIONES DE SEGURIDAD ACTIVAS Y ACTALIZ...

¿PORQUE ES NECESARIO MANTENER LAS APLICACIONES DE SEGURIDAD ACTIVAS Y ACTALIZ...

Por qué es necesario mantener las aplicaciones de seguridad activadas y actua...

Por qué es necesario mantener las aplicaciones de seguridad activadas y actua...

Por que es necesario mantener las aplicaciones de seguridad activas y actuali...

Por que es necesario mantener las aplicaciones de seguridad activas y actuali...

¿Por Qué Es Necesario Mantener Las Aplicaciones De Seguridad Activadas Y Actu...

¿Por Qué Es Necesario Mantener Las Aplicaciones De Seguridad Activadas Y Actu...

Porqué es necesario mantener las aplicaciones de seguridad activadas y actual...

Porqué es necesario mantener las aplicaciones de seguridad activadas y actual...

¿Por qué es importante mantener las aplicaciones actualizadas?

¿Por qué es importante mantener las aplicaciones actualizadas?

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

¿Por qué es necesario mantener las aplicaciones de seguridad activadas y actu...

More from hida8754

More from hida8754 (11)

Sintesis mas informacion menos conocimiento mario vargas

Sintesis mas informacion menos conocimiento mario vargas

Recently uploaded

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...Katherine Concepcion Gonzalez

Recently uploaded (20)

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

PIAR v 015. 2024 Plan Individual de ajustes razonables

PIAR v 015. 2024 Plan Individual de ajustes razonables

ACRÓNIMO DE PARÍS PARA SU OLIMPIADA 2024. Por JAVIER SOLIS NOYOLA

ACRÓNIMO DE PARÍS PARA SU OLIMPIADA 2024. Por JAVIER SOLIS NOYOLA

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Estrategia de prompts, primeras ideas para su construcción

Estrategia de prompts, primeras ideas para su construcción

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Interceptación de los datos informaticos.

- 1. DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE LOS DATOS Y SISTEMAS INFORMÁTICOS: Acceso ilícito a sistemas informáticos. Interceptación ilícita de datos informáticos. Interferencia en el funcionamiento de un sistema informático. Abuso de dispositivos que faciliten la comisión de delitos.

- 2. Muchos son interceptados en el cyber espacio así como en las instituciones públicas y privadas Que han perdido una suma desmesurada en relación a sus ventanas virtuales en un monto mayor de ocho cifras de los cuales la policía de INTERPOL intercepta a los HACKERS, que lo realizan interceptando ilegal de redes, interferencias, daños en la información (borrado, dañado, alteración o supresión de data crédito), mal uso de artefactos, chantajes, fraude electrónico, ataques a sistemas, robo de bancos, ataques realizados por hackers, violación de los derechos de autor, pornografía infantil, pedofilia en Internet, violación de información confidencial y entre otros, y los HACKERS más famosos del mundo que tenemos como ejemplo. INTERCEPTACIÓN ILÍCITA DE DATOS INFORMÁTICOS.

- 3. El mas buscado de EE.UU. ha interceptado a la compañía Nokia o Motorola, entre otras. Kevin Mitnick

- 4. 1990 por hackear las líneas telefónicas de la radio KIIS-FM de Los Angeles, para asegurarse la llamada número 102 y ganar así un Porsche 944 S2. Fue apresado tras atacar una base de datos del FBI en 1991. Hoy es periodista y editor de la revista Wired y en 2006 ayudó a identificar a 744 abusadores de niños vía MySpace. Kevin Poulsen

- 5. co-fundador de Apple, Stephen "Woz" su carrera de hacker "sombrero blanco" (dedicados a mejorar la seguridad) con su "phone phreaking" (realizar actividades no permitidas con sistemas telefónicos). Mientras estudiaba en la Universidad de California realizó varios dispositivos para sus amigos llamados cajas azules, que permitían realizar llamadas de larga distancia de manera gratuita. Se cuenta que Wozniak incluso, llegó a llamar al Papa. Abandonó la Universidad al comenzar a trabajar en un proyecto sobre un ordenador. Formó Apple con su amigo Steve Jobs Stephen Wozniak.

- 6. escribió el código del gusano cuando era estudiante de Cornell University usarlo para ver que tan largo era Internet, pero el gusano se replicaba excesivamente Jonathan James