Noes geraisdeinformtica

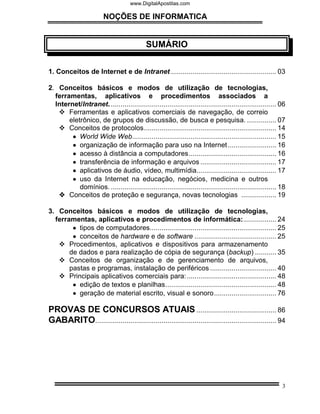

- 1. www.DigitalApostilas.com NOÇÕES DE INFORMATICA SUMÁRIO 1. Conceitos de Internet e de Intranet ...................................................... 03 2. Conceitos básicos e modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos associados a Internet/Intranet. ..................................................................................... 06 Ferramentas e aplicativos comerciais de navegação, de correio eletrônico, de grupos de discussão, de busca e pesquisa. ............... 07 Conceitos de protocolos.................................................................... 14 • World Wide Web.......................................................................... 15 • organização de informação para uso na Internet......................... 16 • acesso à distância a computadores............................................. 16 • transferência de informação e arquivos ....................................... 17 • aplicativos de áudio, vídeo, multimídia......................................... 17 • uso da Internet na educação, negócios, medicina e outros domínios. ..................................................................................... 18 Conceitos de proteção e segurança, novas tecnologias .................. 19 3. Conceitos básicos e modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos de informática:................. 24 • tipos de computadores................................................................. 25 • conceitos de hardware e de software .......................................... 25 Procedimentos, aplicativos e dispositivos para armazenamento de dados e para realização de cópia de segurança (backup) ........... 35 Conceitos de organização e de gerenciamento de arquivos, pastas e programas, instalação de periféricos .................................. 40 Principais aplicativos comerciais para: .............................................. 48 • edição de textos e planilhas......................................................... 48 • geração de material escrito, visual e sonoro................................ 76 PROVAS DE CONCURSOS ATUAIS ......................................... 86 GABARITO............................................................................................. 94 3

- 2. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA 1. CONCEITOS DE INTERNET E DE INTRANET Primeiramente vejamos umas questões sobre o assunto. 1 1. Analise as seguintes afirmações relativas a conceitos básicos de Internet e Intranet: I. O protocolo de comunicação que pode ser utilizado na Internet e em uma Intranet é o IPX/SPX. II. Quando você envia uma mensagem do seu computador para a Internet, ela passa primeiro pelo servidor POP configurado em seu aplicativo de correio eletrônico. III. URL é o endereço completo de uma página ou recurso na Web. IV. Backbones são a espinha dorsal da Internet, que fazem a conexão entre roteadores em alta velocidade. Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) I e IV 2 2. Analise as seguintes afirmações relacionadas a conceitos básicos sobre Internet/Intranet. I. Os gerenciadores de e-mail atuais não permitem a utilização de mais de uma identidade por produto. Isto significa que, em um único computador, apenas um usuário pode arquivar os e-mails recebidos. Essa é a única forma de se garantir a privacidade e organização de e-mails recebidos. II. Spam é um e-mail de alto interesse e prioridade, que sempre vem acompanhado de uma assinatura identificando o remetente. Desta forma, sempre que receber um spam em seu computador, o usuário deve analisá-lo imediatamente, pois as empresas e órgãos governamentais costumam utilizar este tipo de e-mail para trocar informações seguras entre seus funcionários e colaboradores. III. Considerando um gerenciador de correio eletrônico que utilize os protocolos POP e SMTP, é correto afirmar que: quando se envia uma mensagem para uma outra pessoa, a mensagem, ao sair do microcomputador do usuário remetente, passa pelo servidor SMTP que atende a referida conta de e-mail. No sentido inverso, quando se recebe uma mensagem de e-mail, o programa de correio eletrônico utiliza o protocolo POP para recuperar as mensagens no servidor de e-mail e transferi-las para o microcomputador do usuário de destino. IV. Para visualizar as páginas da Internet, quando programadas em uma linguagem de programação específica denominada HTML, o usuário necessita de programas, também específicos, denominados navegadores ou browsers instalados no seu computador. Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) II e IV INTERNET significa a "rede das redes". Originalmente criada nos EUA, que se tornou uma associação mundial de redes interligadas, que utilizam protocolos da família TCP/IP. A Internet provê transferência de arquivos, login remoto, correio eletrônico, news e outros serviços. INTRANET é uma coleção de redes locais e/ou de longa distância, interligadas numa rede virtual pelo uso de um protocolo que provê um espaço de endereçamento comum e roteamento. 1 RESPOSTA: 1 - C 2 RESPOSTA: 2 - C 4

- 3. www.DigitalApostilas.com NOÇÕES DE INFORMATICA A Internet estabelece os padrões e as tecnologias para comunicação entre computadores, através de uma rede mundial que conecta muitas redes. Exatamente por a Internet ser um padrão bem estabelecido, montar a infra- estrutura é simples. É uma rede mundial, de redes de computadores. Esta definição também deveria incluir todas as pessoas que usam as chamadas redes de computadores e que efetivamente criam uma "Comunidade Virtual". A Intranet é uma rede que A INTRANET é o site de comunicação interna de uma funciona como a Internet, só empresa, restrito aos funcionários. Foi criado para facilitar o que voltada para dentro de acesso às informações coorporativas e agilizar os processos uma empresa. Ela otimiza internos. os processos de Enquanto a Internet estabelece os padrões e as tecnologias administração e troca de para comunicação entre computadores, através de uma rede informações permitindo que mundial que conecta muitas redes, a Intranet aplica estas se compartilhe informações tecnologias dentro da organização via a rede LAN/WAN internas usando qualquer corporativa, com todos os mesmos benefícios. Exatamente pela Browser e reduzindo Internet ser um padrão bem estabelecido, montar a infra-estrutura drasticamente o gasto com é simples. O clássico problema de como fazer um se conectar telecomunicações entre com muitos é resolvido pelo uso da tecnologia Internet via filiais. Outra vantagem da WAN/LAN. O controle de acesso e segurança, problema Intranet é o fato de que as complicado nos modelos informacionais atuais também encontra informações que nela solução nos moldes da Internet. circulam não estão Para superar os problemas disponíveis à qualquer um A Internet é um de comunicação corporativa a com acesso à Internet. conjunto de redes de Intranet apresenta uma estrutura computadores de comunicações ONIPRESENTE, qualquer um se comunica de funcionando como uma qualquer lugar para qualquer lugar. única rede global, O que caracteriza a Intranet é o uso das tecnologias da provendo serviços e World Wide Web no ambiente privativo da empresa. Em vez de informações ao redor do circular publicamente pelo mundo, como na Internet, as mundo. Através da Rede informações confinadas numa rede Intranet são acessíveis a sua empresa estará apenas à organização a que pertencem e às pessoas autorizadas apta a fornecer respostas por ela a consultá-la. Por suas características, esse tipo de rede é ou consultorias on-line uma poderosa ferramenta de gestão empresarial e, ao mesmo para seus parceiros e tempo, um meio de viabilizar o trabalho em grupo na organização. clientes, anunciar os seus Por causa desse duplo papel, ela pode substituir tantos sistemas serviços em âmbito de informação para executivos (EIS) como os de computação internacional com um colaborativa. custo menor do que em O usuário dessa Web particular pode trabalhar com outras mídias e ainda ter Macintosh, PC ou estação Unix. acesso a um conjunto Não importa, ele verá o mesmo documento em qualquer um ilimitado de boletins, desses ambientes computacionais. Para isso, precisa apenas de estatísticas, jornais um navegador de WWW, ou browser. eletrônicos e muitas Um clique com o mouse sobre um link, assinalado no outras fontes de documento em azul ou outra cor específica, traz uma nova página informação de forma para a tela do micro. Um toque sobre o botão identificado por uma rápida e barata. seta apontando para a esquerda reabre a última página visitada. É sempre assim, em qualquer tipo de computador e em todas as aplicações da Intranet. Internet é uma rede de computadores interligados através de um provedor, em uma rede mundial onde qualquer um pode ter acesso. Já a intranet é uma rede de computadores interligados em uma rede local, que atende a uma empresa ou corporação. 5

- 4. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Extranet • Facilita a comunicação e troca de informações entre parceiros • melhor controle de estoques e distribuição • envolve, necessariamente, o uso de EDI – Transferência Eletrônica de Dados (Eletronic Date Interchange) é a transferência de documentos de negócios (pagamentos, pedidos, etc.) entre computadores. Infra-estrutura baseada na tecnologia e padrões da Internet que permite partilha de informações por um grupo bem definido entre diferentes organizações. EMPRESA A EMPRESA C INTERNET EMPRESA D EMPRESA B Na Internet (rede mundial de computadores) existem basicamente dois tipos de endereços: • Endereço de sites (páginas) • Endereço eletrônico (e-mail) A Internet é uma rede pública de comunicação de dados, com controle descentralizado e que utiliza o conjunto de protocolos TCP/IP como base para a estrutura de comunicação e seus serviços de rede. Isto se deve ao fato de que a arquitetura TCP/IP fornece não somente os protocolos que habilitam a comunicação de dados entre redes, mas também define uma série de aplicações que contribuem para a eficiência e sucesso da arquitetura. Entre os serviços mais conhecidos da Internet estão o correio-eletrônico (protocolos SMTP, POP3), a transferência de arquivos (FTP), o compartilhamento de arquivos (NFS), a emulação remota de terminal (Telnet), o acesso à informação hipermídia (HTTP), conhecido como WWW (World Wide Web). A Internet é dita ser um sistema aberto uma vez que todos os seus serviços básicos assim como as aplicações são definidas publicamente, podendo ser implementadas e utilizadas sem pagamento de royalties ou licenças para outras instituições. Uma intranet é a aplicação da tecnologia criada na Internet e do conjunto de protocolos de transporte e de aplicação TCP/IP em uma rede privada, interna a uma empresa. Numa intranet, não somente a infraestrutura de comunicação é baseada em TCP/IP, mas também grande quantidade de informações e aplicações são disponibilizadas por meio dos sistemas Web (protocolo HTTP) e correio-eletrônico. 6

- 5. www.DigitalApostilas.com NOÇÕES DE INFORMATICA 2. CONCEITOS BÁSICOS E MODOS DE UTILIZAÇÃO DE TECNOLOGIAS, FERRAMENTAS, APLICATIVOS E PROCEDIMENTOS ASSOCIADOS A INTERNET/INTRANET: Veja primeiramente as questões seguintes: 3 1. Analise as seguintes afirmações relacionadas a conceitos básicos e modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos associados à Internet/Intranet. I. Na Internet, a escolha do caminho por onde uma mensagem deve transitar é chamado de roteamento. II. Um endereço eletrônico de e-mail consiste de uma seqüência de nomes separados por ponto, por exemplo, www.meunome.com.br, podendo ser entendido como a versão legível do endereço IP. III. Quando copia um arquivo da rede para o seu computador, o usuário está fazendo um download. A expressão pode ser aplicada para cópia de arquivos de servidores FTP, imagens transferidas diretamente da tela do navegador ou quando as mensagens de correio eletrônico são trazidas para o computador do usuário. IV. A linguagem padrão, de âmbito internacional, para a programação de sites na Web que possibilita que todas as ferramentas de navegação exibam o conteúdo do site é conhecida como WWW. Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) II e IV 4 2. Analise as seguintes afirmações relacionadas a conceitos básicos e modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos associados à Internet/Intranet. I. Intranet é uma rede privada que se baseia na mesma tecnologia da Internet, mas que é utilizada para agilizar e incrementar a comunicação e a produtividade dentro de uma empresa. II. Duas Intranets podem ser interligadas por meio de uma VPN. III. O comércio eletrônico é normalmente definido como a arte ou técnica de vender produtos elétricos ou eletrônicos por meio de redes interconectadas que utilizam tecnologias baseadas em rede. IV. No comércio eletrônico seguro, os parceiros comerciais devem utilizar apenas suas Intranets para trocarem informações e realizarem transações seguras. Indique a opção que contenha todas as afirmações verdadeiras. a) III e IV b) II e III c) I e II d) I e III e) II e IV 3 RESPOSTA: 1. D 4 RESPOSTA: 2. C 7

- 6. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA FERRAMENTAS E APLICATIVOS COMERCIAIS DE NAVEGAÇÃO, DE CORREIO ELETRÔNICO, DE GRUPOS DE DISCUSSÃO, DE BUSCA E PESQUISA Todos os computadores estão ligados à Internet por meio de um provedor de acesso, que possibilita a conexão entre seu computador e a rede mundial de computadores. Existem várias formas para se conectar, as mais comuns são: 1-Telefone - é a forma mais tradicional, pelo menos aqui no Brasil. Dentro do computador existe um modem, um aparelho que permite que seu micro transforme os dados para serem transportados pela linha telefônica. (Discada ou Dedicada) 2- Via Cabo - outra maneira de entrar na rede, utilizando a mesma estrutura das televisões a cabo. A vantagem é que o telefone também fica livre. Além disso, o cabo oferece o acesso muito mais rápido. Por telefone, as páginas demoram mais tempo para serem carregadas. 3- Satélite - uma outra forma de conexão. A vantagem é que o telefone também fica livre. Além disso, oferece o acesso muito mais rápido. 4 – GSM – (Global System for Mobile Communications), esta é uma forma recente de conexão em que se usa um telefone celular para servir de modem. 5 – Rádio – consegue-se acessar a internet usando uma pequena antena colocada na sacada ou telhado. Não há consumo de impulsos telefônicos. Os sinais da Internet chegam para o provedor e deste, para os backbones (Embratel) e depois para o mundo. O sistema de endereçamento da Web é baseado em uma sintaxe chamada URI (Universal Resource Identifier - Identificador Universal de Recursos). Os endereços que utilizamos atualmente são os URLs, que seguem essa sintaxe. URL significa Uniform Resource Locator - Localizador Uniforme de Recursos. A Web é apenas um dos serviços oferecidos pela Internet. Além deste existem muitos outros como: Transferência de Arquivos (FTP), Grupos de Notícias (NEWS), Login Remoto (TELNET), Gopher, etc. O URL é a forma utilizada para endereçamento destes recursos, ou serviços da Internet. O URL é constituído por três partes que são, da esquerda para a direita: Serviço ou protocolo. Exemplo: http:// , ftp:// , gopher:// , telnet:// Servidor Caminho e nome do arquivo desejado (opcional) Tipos de Serviços Internet Serviço Código Para que serve WWW http:// Ambiente multimídia da Web (páginas Web) FTP ftp:// Transferência de arquivos entre computadores da Internet EMAIL mailto: Serviço de correio eletrônico Conexão remota com outro computador da rede para TELNET telnet:// execução de programas GOPHER gopher:// Serviço de informações da Internet em forma de Menus NEWS news: Grupos de notícia (NewsGroup) Como utilizar um URL Se você estiver dentro da janela do navegador você pode digitar o URL na caixa de endereço como você faz com qualquer endereço de página Web. É importante observar que o navegador faz diferenciação entre letras minúsculas e 8

- 7. www.DigitalApostilas.com NOÇÕES DE INFORMATICA maiúsculas de um endereço URL. Exemplo de URL é: http://www.editorapodium.com.br/concurso/apostila/html/url.html Esse endereço identifica: - o protocolo de acesso ao recurso desejado (http), - a máquina a ser contactada (www.editorapodium.com.br), - o caminho de diretórios até o recurso (concurso/apostila/html/), e - o recurso (arquivo) a ser obtido (url.html). Como funciona o registro de Domínios Domínio é um nome que serve para localizar e identificar conjuntos de computadores na Internet. O nome de domínio foi concebido com o objetivo de facilitar a memorização dos endereços de computadores na Internet. Sem ele, teríamos que memorizar uma seqüência grande de números. O Registro.br é o órgão responsável pelo controle de domínios criados no Brasil. O Registro.br, também conhecido com FAPESP (antigo nome dado ao órgão), regulamenta e monitora todas as atividades de registro e manutenção de domínios do tipo .BR. Inicialmente, o grupo de Registro.br era controlado desde sua fundação, pela FAPESP, hoje o NIC.br (Núcleo de Informação e Coordenação), assumiu a gestão do Registro.br. Assim, as funções administrativas relativas ao Domínio <.br>, como a execução do registro de Nomes de Domínio e a alocação de Endereços IP (Internet Protocol), são atribuídas ao Núcleo de Informação e Coordenação do Ponto BR - NIC .br. No endereço www.registro.br se pode verificar domínios já existentes e/ou reservar um novo. Domínio : www.editorapodium.com .br onde: world wide web comercial Brasil www: world wide web - sugestão para designar rede mundial. editorapodium: nome da página a ser acessada, ou seja, não significa provedor e sim a página que será acessada. com: tipo de organização. Aqui, “com” se refere a uma organização comercial. br: código do país, neste caso se refere ao Brasil. Cada país possui o seu código. O serviço de registro de domínios passará a aceitar, a partir de 09/05, caracteres permitidos na língua portuguesa, tais como vogais acentuadas e o cedilha. Com isso, poderão ser cadastrados e acessados sites com endereços como http://www.pãodeaçúcar.com.br. Outros tipos de domínios são: org (organização sem fins lucrativos, edu (instituição educacional), mil (órgão militar), gov (organização governamental), dentre outros. E destacamos o registro de novos domínios para pessoas físicas. São eles: blog.br, destinado a "blogs" flog.br, destinado a "foto logs" vlog.br, destinado a "vídeo logs" wiki.br, destinado a páginas do tipo "wiki" NAVEGAÇÃO Na área de trabalho encontraremos o ícone do MS Internet Explorer, ou simplesmente Internet, dê a partida (duplo-clique) para começarmos a nossa viagem. 9

- 8. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Toda vez que o Internet Explorer realiza a conexão, é exibido a página inicial da Microsoft, isto ocorre porque está definida como padrão. Para mudar a página Inicial, escolha a opção Opções... do menu Exibir, no quadro que se apresenta, selecione a guia Navegação - você deverá estar com a página, a ser definida como padrão, aberta. Logo após, clique sobre o botão Usar Atual, em seguida, escolha o botão OK. Para a página inicial, no quadro de texto Página, deverá estar selecionado - Página Inicial, para a definição de um serviço de pesquisa, deverá estar selecionado - Página de pesquisa. Abaixo estão apresentados os principais botões da barra de ferramentas do Internet Explorer: Barra de endereços: onde são digitados e/ou apresentada página HTML que está sendo exibida na tela de apresentação do navegador Volta à página anterior, que foi previamente acessada, ou exibe o histórico de páginas anteriormente acessadas nessa sessão do navegador. Avança para à próxima página, que foi previamente acessada, ou exibe o histórico das páginas acessadas posteriormente à pagina corrente da sessão aberta. Paralisa o carregamento da página. Atualiza o conteúdo da página atual. Retorna à Home Page, - a página inicial. Entra no pesquisador do Internet Explorer. Adiciona endereços interessantes em uma lista pessoal de endereços, como se fosse um marcador de páginas. Dentro do navegador existem diversos recursos que facilitam e agilizam a navegação dentro do emaranhado de páginas e endereços disponíveis na Internet, dentre esses recursos se destacam principalmente as ferramentas listadas abaixo: Pesquisa – ferramenta mais utilizada na busca de sites para um determinado assunto por palavras-chave Adição de endereço aos favoritos – sites que nos despertam interesse durante a navegação ou sites de acesso freqüente podem ser armazenados em uma região do navegador de maneira que toda vez que desejarmos visitar essa página ela está a apenas um clique de ser exibida. Impressão – Impressão Copiar/Colar – Assim como a maioria dos programas que rodam dentro da família de sistemas operacionais Windows, no navegador também é possível extrair (em alguns casos os textos podem estar bloqueados – outras tecnologias) o conteúdo de uma página HTML simplesmente copiando e colando o texto em um editor de textos, 10

- 9. www.DigitalApostilas.com NOÇÕES DE INFORMATICA por exemplo. Salvar como – É uma opção interessante para salvar uma página para acesso local sem a necessidade de estar conectado. Essa opção pode ser utilizada também para iniciar a edição de uma página HTML de nosso agrado após ter sido salva localmente (no drive do computador, por exemplo). Frisa-se aqui que o conteúdo das páginas exibidas no navegador não pode ser modificado (a não ser em setores interativos de determinadas páginas), pois o navegador executa simplesmente a função de exibição e não de editor. CORREIO ELETRÔNICO O correio eletrônico é certamente a aplicação mais utilizada na Internet. Ao invés de enviar cartas por meios tradicionais, o usuário as envia pelo computador. As vantagens são enormes, sendo a mais óbvia a velocidade. O Outlook é um gerenciador de informações que pode ser utilizado em muitas das atividades diárias realizadas no seu computador. Com o Outlook é fácil comunicar-se enviando ou recebendo um e-mail. Na lista de pastas, você pode clicar na pasta desejada. Para exibir subpastas, clique no sinal de adição (+). No modo de exibição, você consegue visualizar o conteúdo de todas as pastas e de todos os ícones que compõem a barra do Outlook. Barra de Título: exibe o nome da pasta que está sendo visualizada e o nome do perfil em uso. Na maioria das vezes, quando o correio é aberto, ela exibe o nome da pasta ou Caixa de Entrada, onde estão as últimas mensagens recebidas. Barra de Menu: mostra o menu de comando do Outlook Express. Barra de Ferramentas: disponibiliza os recursos mais utilizados do correio. 11

- 10. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Ícones que compõem a barra do Outlook: Caixa de Entrada: permite trocar correio eletrônico com outras pessoas Calendário: funciona como as agendas pessoais que os profissionais ocupados carregam para todo lugar. Use-o para controlar compromissos agendados, incluindo os eventos periódicos, tais como suas reuniões. Contatos: é o seu pequeno livro preto; use-o para armazenar nomes, endereços, telefones, endereços de e-mail e outros detalhes importantes sobre os seus clientes. Tarefas: funciona como uma lista de tarefas pendentes; organize suas tarefas por categorias e por prioridade. Diário: não é exatamente um diário, mais chega perto. Controla suas mensagens enviadas ou recebidas, até mesmo os arquivos abertos e impressos. Anotações: é a versão do Outlook para os lembretes amarelos que invadem os escritórios. Em vez de eles ficarem colados atrás do monitor, agora podem ficar no vídeo. Mensagens Excluídas: é a versão do Outlook para a pasta Lixeira do Windows 95/98. Quando você remove um item do Outlook, ele é inserido aqui, de onde você pode recuperá-lo e decidir se o joga fora. ENDEREÇOS usuario@provedor.com.br editorapodium@ig.com.br usuário: nome do usuário (username). É a palavra qualquer escolhida pelo usuário para ser seu identificador na Internet. É escrita sempre em letras minúsculas sem espaços e sem acento. @: símbolo chamado arroba, que em inglês se lê como at (“em”). O usuário que está no provedor comercial brasileiro. Um endereço e-mail tem a mesma função que endereços escritos em um envelope, pois o carteiro eletrônico precisa saber para quem a está enviando. Em editorapodium@ig.com.br, tudo o que existe à direita do símbolo @ (em inglês este símbolo quer dizer "at", que significa "em") se refere ao domínio, ou o computador real, onde uma conta está registrada. Enquanto qualquer coisa à esquerda do @ identifica o usuário daquele endereço. Ao ler o domínio da direita para a esquerda, o usuário terá br.com.editorapodium, mostrando que o domínio está no Brasil (br), tem caracter comercial (com) e está no computador da Editora Podium. Enviando e Recebendo Mensagens Após cadastrarmos os endereços, vamos criar nossa mensagem dando um clique sobre o botão Nova Mensagem da barra de ferramentas. Na janela Nova Mensagem, entre com o Nome do destinatário (deverá ser igual ao do catálogo de endereços - caso deseje, poderá pegar do catálogo dando um clique sobre a figura ,o 12

- 11. www.DigitalApostilas.com NOÇÕES DE INFORMATICA Assunto e a Mensagem. No quadro referente ao endereço do destinatário, você poderá digitar o e-mail caso ele não esteja cadastrado no catálogo. Ao concluir a entrada da mensagem, clique sobre o botão Enviar, este procedimento irá gravar a mensagem e transferi-la para a pasta Caixa de Saída, nesta pasta a mensagem é exibida em itálico, indicando que está pronta para ser enviada. ARQUIVOS ANEXADOS Podemos anexar um ou vários arquivos na mensagem principal. Os anexos também são conhecidos como: attachments. Podemos, então, transferir arquivos anexando-os a mensagens eletrônicas através do botão de Attach/Anexar. A grande vantagem deste tipo de transferência de arquivos é que você envia o(s) arquivo(s) diretamente para o destinatário. A desvantagem deste tipo de transferência é a menor rapidez no envio e recebimento da mensagem, especialmente se o arquivo for grande (mais de 5 Mb). Através do Procurar, buscamos o arquivo a ser anexado e selecionando clicamos duas vezes para abrir, e anexá-lo à mensagem. Após é só enviar o e-mail. Na destinatário aparecerá a figura de um clips, que indica ter documento anexo. GRUPOS DE DISCUSSÃO O grupo de discussão é um endereço de e-mail e website que permite a você compartilhar informações com outros membros do grupo. É uma fonte inesgotável de informação e troca de experiências. Quando você envia uma mensagem, esta é automaticamente enviada para todos os membros. Os grupos de discussão (newsgroups) permitem Conhecidos também por "grupos colocar perguntas a outros internautas, ou analisar de notícias" ou "grupos de respostas já dadas a perguntas que nos podem interessar, discussão", os newsgroups, ou antes formuladas por outras pessoas. Cada grupo de apenas "news", são espécies de discussão está dedicado a apenas um tema e as pessoas fóruns onde se discutem todos os que nele participam podem ser consideradas uma tipos de assuntos. São comunidade que se entre-ajuda em relação a problemas especializados, existindo desde com ele relacionados. newsgroups de humor até grupos Uma lista, ou grupo, funciona com um servidor de técnicos, onde se discute lista. Certas regras devem ser respeitadas, e as medicina, engenharia... mensagens são controladas por moderador. Cadastrando-se na lista, o participante passa a receber e-mails do grupo. E respondendo o mail, todo o grupo recebe sua resposta. Pode-se optar por participar da lista, como se ela fosse um "Fórum". BUSCA E PESQUISA As informações na rede estão distribuídas entre inúmeros servidores, armazenadas de formas diversas. As páginas Web constituem o recurso hipermídia da rede, uma vez que utilizam diversos recursos como hipertextos, imagens, gráficos, sons, vídeos e animações. Buscar informações na rede não é uma tarefa difícil, ao contrário, é possível encontrar milhões de referências a um determinado assunto. O problema, contudo, não é a falta de informações, mas o excesso. Os serviços de pesquisa operam como verdadeiros bibliotecários, que nos auxiliam a encontrar as informações que desejamos. A escolha de um “bibliotecário” específico, depende do tipo de informações que pretendemos encontrar. Todos os mecanismos de busca têm a mesma função, encontrar informações; porém nem todos funcionam da mesma maneira. Desse modo, a mesma busca pode apresentar resultados distintos, de acordo com o tipo de 13

- 12. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA procurador escolhido. Para iniciar uma busca simples, por palavras-chave, basta digitar na lacuna em branco do procurador escolhido, uma ou mais palavras. Sugestões para facilitar a busca de informações por palavra-chave: Escolha palavras que focalizem exatamente o tópico que está pesquisando, evitando utilizar termos muito genéricos. Seja específico. Quanto mais palavras forem utilizadas, maior a precisão dos resultados. • Geralmente, os procuradores apresentam algumas opções para direcionar ainda mais a sua busca. Esses "filtros" disponíveis na maioria dos procuradores são de fundamental importância para concentrar sua busca. Quanto maior for o número de informações disponibilizadas para nortear a busca, melhor será o resultado de sua pesquisa. Você pode especificar, de acordo com os recursos oferecidos pelo procurador, itens tais como: localização (Brasil, Canadá, América do Sul etc.), língua (português, espanhol, inglês etc.), data (a partir de, desde etc.). Ao utilizar mais de uma palavra numa lacuna, alguns operadores podem ser utilizados para delimitar sua pesquisa: OPERADORES FUNÇÃO As aspas são utilizadas para especificar o conjunto de palavras que norteará a busca. Tal procedimento é conhecido como busca pela frase exata Utilizando as aspas você estará indicando que deseja resultados que apresentem todos os termos citados, exatamente na mesma ordem em que foram digitados. "" Se você colocar diversas palavras, sem aspas, o resultado será ainda mais genérico, (ASPAS) uma vez que o procurador irá apresentar como resultado da pesquisa todas as referências que encontrar em relação a cada uma das palavras digitadas na lacuna, isoladamente. EXEMPLO: “ensino de ciências e matemática" Resultado: referências que apresentem a frase exata. Utilizando o operador +, você estará acrescentando mais palavras ou frases à busca, porém, não necessariamente na mesma ordem em que foram digitadas. + EXEMPLO: ensino+ciências+matemática RESULTADO: textos que apresentem as três palavras citadas, não necessariamente na mesma ordem sugerida. Utilizando o operador - , você estará excluindo o termo ou frase seguinte como referência para sua busca. - EXEMPLO: ensino – ciências RESULTADO: textos que apresentem a palavra ensino, desde que não contenham a palavra ciências Além das possibilidades anteriores, é ainda possível fazer uma busca combinando frases exatas com palavras isoladas. Basta colocar a frase entre aspas e logo em seguida a palavra isolada. Exemplo: "ensino de ciências e matemática" USP ou "ensino de ciências e matemática" + "faculdade de educação USP". Os sites de procura são divididos em: Sites nacionais: a pesquisa será realizada apenas no Brasil, em Português. Sites de busca com um banco de dados bastante considerável que se destacam na Internet brasileira são: www.google.com.br www.cade.com.br www.aonde.com.br Sites internacionais: a pesquisa será realizada em páginas do mundo inteiro. Nesses sites também serão encontradas muitas páginas em português. www.google.com www.excite.com www.altavista.com www.lycos.com www.msn.com 14

- 13. www.DigitalApostilas.com NOÇÕES DE INFORMATICA Se quisermos filtrar mais a nossa pesquisa, perguntamos ao computador do Google "apostila podium" + concurso. Esta pergunta significa que desejo páginas que contenham as palavras apostila podium, exatamente nesta ordem e que contenham também a palavra concurso. O sinal de "+" precedendo cada argumento de pesquisa indica que ambos os termos devem obrigatoriamente constar dos documentos selecionados. Assim, veja exemplo. CONCEITOS DE PROTOCOLOS Uma rede de computadores envolve a troca de informações entre várias entidades. Chamamos de entidade a qualquer componente de um sistema (hardware ou software) capaz de reproduzir ou consumir informações. Esta troca se passa em diversos níveis: entre usuários, entre computadores hospedeiros, entre nós de comutação de regras se faz necessário. A este conjunto de regras chamamos de protocolo. Protocolos são necessários para regulamentarem uma série de aspectos relacionados à troca de informações. Inicialmente, faz-se necessário convencionar qual a unidade de informação que vai ser trocada entre as entidades particulares. Evidentemente, no nível físico estas unidades acabam se reduzindo a sinais nos enlaces. No entanto, para descrever a integração entre dois processos executando em computadores hospedeiros, é mais conveniente olhar para a unidade de transferência como sendo caracteres, ou mensagens, ou arquivos, ou telas de terminal, ou “jobs”, e assim por diante. O protocolo é então responsável por introduzir o nível de abstração necessária para descrever a integração entre entidades, em cada caso. Um segundo aspecto definido pelo protocolo concerne à criação de convenções, tais como a definição do código de representação das unidades sendo trocadas, os formatos usados, quais as velocidades e que controles podem ser usados para controlar a transferência. Para que entidades possam se comunicar, é preciso que estas possam fazer referência uma a outra, i.e., se identificar de alguma forma. Um protocolo deve definir de que forma esta identificação pode ser feita; esta função é chamada de endereçamento. Um outro mecanismo usado na rede, o de controle de fluxo, deve também ser definido por um protocolo. Esta deve definir qual a técnica usada, qual a unidade sobre a qual este controle é exercido e como o controle de fluxo se relaciona com os outros mecanismos, por exemplo, o de seqüência, o de seqüenciador. Relacionando ao controle de fluxo está o controle de prioridade, caso haja mais de um nível de prioridades entre os (possivelmente) diversos Fluxos de informações regidos pelo protocolo. 15

- 14. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Freqüentemente ocorrem situações em que dados devem ser trocados durante um certo período de tempo, trocando um grande volume de dados. Para permitir a otimização dos recursos de rede, controle de fluxo, recuperação de erros, é útil introduzir-se a noção de conexão entre duas entidades. Uma conexão permite o estabelecimento e término de conexões. Um protocolo deve então estabelecer as regras para o estabelecimento e técnico de conexões. A título de ilustração, vamos examinar como algumas destas funções estão presentes numa conversa telefônica entre duas pessoas. Imaginemos que João deseja falar com Maria; João sabe que Maria está morando em Buenos Aires, mas não tem seu número de telefone. Mas, graças ao auxílio da telefonista (endereçamento), João consegue o telefone de Maria e disca para ela. Quando alguém atende do outro lado, João pergunta se é do número tal, e, caso a resposta seja positiva, pede para falar com Maria conversam longamente. A certa altura da conversa, Maria pede a João seu novo número de telefone e este começa a lha dizer, dígito por dígito. Mas, como a ligação está muito ruidosa, Maria repete cada dígito que João diz, para confirmar. Se ela disser um dígito errado João repete o dígito novamente (recuperação de erro) e não diz o dígito seguinte enquanto Maria não confirma o dígito anterior corretamente (sequenciação). Se, por acaso, João fala rápido demais, Maria pede que ele fale mais devagar (controle de fluxo). Finalmente, mortas as saudades, eles resolvem terminar a conversa e desligam seus aparelhos (encerramento de conexão). Protocolo é, assim, a língua que os computadores utilizam para conversar entre si. Na verdade, protocolos são conjuntos de regras e convenções que devem ser obedecidos para permitir o tráfego das Protocolos: controlam o envio e informações na rede. o recebimento de mensagens O Protocolo mais importante da Internet é o TCP/IP ex., TCP, IP, HTTP, FTP, PPP (Transmission Control Protocol / Internet Protocol), que deve ser entendido por todos os computadores da rede. Na verdade TCP/IP não é apenas um protocolo, e sim um conjunto de protocolos, onde o IP é o protocolo mais básico, sobre os quais estão construídos os demais protocolos TCP/IP. World Wide Web ou simplesmente Web é a ferramenta mais importante para o WWW usuário da INTERNET. Com ele se pode visitar museus, ler revistas eletrônicas, fazer compras e até participar de novelas interativas. Por trás da tela do seu computador, existe uma complexa estrutura de clientes e servidores trabalhando em harmonia (através de protocolos) para atingir os objetivos propostos. Quando geramos uma página da WEB, devemos saber que ela é formada através de um sistema de hipertexto que são textos que possuem links (também chamados de vínculos e referências) para outros documentos e que, na WEB, eles são escritos em linguagem HTML. USUÁRIO URL CLIENTE (BROWSER) URL SERVIDOR Apresentação do documento Documento HTML HTML já formatado Quando o usuário deseja ter acesso a um documento HTML, ele precisa utilizar um aplicativo que possa apresentá-lo. Esse programa é chamado de navegador (browser). Em seguida, o usuário precisa informar ao navegador qual o protocolo a ser usado, a localização do arquivo que ele deseja ver: em que servidor ele está, em qual diretório dentro deste servidor e, por último, o nome do arquivo. Essa informação é chamada de URL (Uniform Resource Locator) e é a única para cada arquivo em um servidor. De posse da URL, o cliente envia ao servidor. O Servidor tem como papel principal o fornecimento de documentos para o cliente. Através da URL, o servidor irá encontrar o arquivo registrado e enviá-lo para o cliente (browser) que é encarregado 16

- 15. www.DigitalApostilas.com NOÇÕES DE INFORMATICA de mostrar o documento formatado ao usuário. Organização de informação para uso na Internet As informações na Web são organizadas na forma de páginas de hipertexto (no padrão chamado HTML) cada uma com seu endereço próprio, conhecido como URL (Universal Recurce Locator). Location Endereço - Digitar o endereço (URL) do documento a ser acessado; Home - Chama a página de início configurada no item General Preferences do ou Options (Na aba Appearance); Bookmark - Registrar um endereço (menu Add Bookmark); Add Bookmark - Acessar a página (clicar no mesmo menu); Stop - Se desistir de carregar uma página (se demorar muito, clicar no botão STOP); Segurança - Quando o servidor permite trocar informações sigilosas de forma segura, as duas metades da chave se unem; Ícones de Status - Quando a página está sendo carregada, uma animação movimenta a figura. O usuário descobre que apertando a tecla ENTER, o software estabelece a conexão e trás para a tela, a página correspondente, clicando em determinadas palavras, novas páginas são mostradas no navegador. Estas palavras especiais são destacadas com uma cor diferente ou sublinhadas. Algumas imagens também contêm ligações para outras páginas (chamadas de links ou engates). É por meio dos links que as páginas da Web se interligam, formando uma teia virtual de alcance planetário. Caso deseje gravar em arquivo todo o texto exibido em uma página, selecione a opção Salvar Como do menu Arquivo. Escolha o tipo "Texto Puro", do quadro Salvar como tipo, para obter um arquivo do tipo TXT, arquivos deste tipo são processados por qualquer editor de texto. Possuem muitos recursos e funções que devem estar devidamente configuradas para permitir uma perfeita navegação. Browsers mais utilizados: Netscape Internet Explorer ACESSO À DISTÂNCIA A COMPUTADORES O clássico problema de como fazer um se conectar com muitos é resolvida pelo uso da tecnologia Internet via WAN/LAN. O controle de acesso e segurança, problema complicado nos modelos informacionais atuais também encontra solução nos moldes da Internet. Como um dos milhares de sites que formam a rede Internet estão na verdade interligando tudo, de redes locais (LAN) a enormes redes de longa distância (WAN). Todos esses sites estão conectados à Internet, e por conseqüência entre si, por qualquer meio disponível, seja ele uma linha telefônica, linha privada ou até um link de microondas. Como essas redes são bastante diversificadas (não somente em localização, mas também em termos de sistemas operacionais e tipos de computador) é necessário estabelecer protocolos padrão de comunicação que assegurem total compatibilidade entre as várias configurações. No caso da Internet, os protocolos 17

- 16. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA usados são conhecidos como Protocolo de Controle de Transmissões e Protocolo Internet, conhecidos como TCP/IP. As redes que formam a Internet são conectadas por computadores conhecidos como roteadores, que devem ser capazes de decidir como transmitir dados de forma eficiente entre diferentes segmentos da rede. O protocolo Internet (IP) assegura que os roteadores saibam para onde enviar os dados, incluindo o endereço do destinatário em cada pacote de dados. Esses pacotes têm tamanho reduzido e podem facilmente ser danificados ou perdidos no caminho. Por isso, o Protocolo de Controle de Transmissão (TCP) os decompõem para colocá-los em "envelopes" seguros. O mais importante disso tudo para o usuário, é que não faz diferença se o computador usado é um humilde 386, um poderoso Pentium ou mesmo um Macintosh. É possível se conectar à Internet e utilizar ativamente suas aplicações, não importa a máquina que possua. Transferência de Informação e Arquivos HTTP (Hyper Text Transfer Protocol) é o protocolo de transferência de documentos da Web e a base de toda a sua funcionalidade. Protocolo leve e veloz, construído sobre o TCP/IP e orientado a conexão. Na verdade, o protocolo HTTP permite que os browsers conversem com os servidores WEB, façam pedidos e recebam a resposta em forma de documento, através de uma conexão Internet, que você faz através de um provedor de acesso. Os hipertextos dominam a WEB, pela sua facilidade de navegação e pelo fato de conter além de textos regulares, gráficos e sons fazendo de uma página WEB um verdadeiro espetáculo. O acesso ao WWW é possível através dos "browsers", ou navegadores, programas que têm por finalidade: • transferir informações (textos, imagens, som, vídeo) entre o servidor e o cliente. • codificar as diretivas e apresentar no monitor. • iniciar a execução de arquivos de som e vídeo, caso existam, e se a instalação dispor dos programas necessários. É possível trazer um programa que está na Internet para Download: Processo de transferência de um arquivo dentro de seu computador e instalá-lo. Esse ato de baixar da Rede de um computador remoto um software é chamado de download. Assim como existem sites para outro computador de índice e de busca para informação, existem os específicos para através da rede. A programas. É o caso do www.download.com, do expedição é chamada de www.shareware.com ou do www.tucows.com. As possibilidades upload. para encontrar o que se procura são várias, desde uma busca por nome até uma pelo que se quer fazer com o software. Aplicativos de áudio, vídeo, multimídia SOFTWARES DE ÁUDIO: Permitem a edição do áudio gravado por Modem (MOdulator/DEModulator)- placas de gravação de áudio digital. Com esses Dispositivo eletrônico responsável pela softwares podemos equalizar, colocar efeitos, conversão de sinais enviados pelo cortar, copiar, modificar, eliminar ruídos, analisar formas de ondas e muito mais. Alguns usam computador em sinais de áudio, os quais processos de DSP em tempo real, isto é, você serão enviados por linha telefônica e que coloca um efeito via software e ele é executado quando chegarem em outro modem, serão na hora. Estes processos de DSP são muito convertidos novamente em sinais digitais. complexos e exigem mais das máquinas. A multimídia é a união de vários meios de informações ao mesmo tempo (imagem, movimento e som) com recursos interativos. Os produtos de MIDI e de gravação de áudio digital são um sub-grupo da multimídia, pois proporcionam a execução do MIDI e do áudio dentro desse processo SOFTWARES DE DESENVOLVIMENTO MULTIMÍDIA: 18

- 17. www.DigitalApostilas.com NOÇÕES DE INFORMATICA É uma linha de produtos que integra MIDI, áudio, vídeo, animações e gráficos para desenvolvimento de produtos multimídia. A multimídia é uma das tecnologias chaves que influenciará a maneira como os computadores serão usados nos próximos anos. Os sistemas de multimídia vão além das atuais combinações típicas de recursos gráficos e texto, mas eles acrescentam som e computação gráfica, especialmente animação e suporte para vídeo analógico e digital. Executam toda uma variedade de programas que variam desde livros "falantes" até banco de dados com armazenamento de imagens de vídeo para auxiliar na criação de músicas. Para que o seu computador possa "ler" estes programas, deve ser, no mínimo, equipado com uma placa capaz de reproduzir som estéreo com qualidade de CD. Como a maioria dos programas que usam recursos de multimídia são distribuídos em CD-ROM, também deve ser adquirido um drive capaz de lê-los. Os kits multimídia são a melhor opção para os interessados em ter estes recursos, pois incluem a placa de som, o drive de CD-ROM, caixas de som portáteis e ainda alguns programas em multimídia (jogos, enciclopédias, entretenimento, etc). Além disso, os componentes são do mesmo fabricante, facilitando a instalação e evitando incompatibilidades. Atualmente, encontra-se drives de velocidade 4X, 6X, 8X, 10X, 12X (melhor custo - benefício no momento) e até 16X. O número de títulos que acompanham o kit também deve ser verificado. Alguns modelos de computador vêm de fábrica com equipamento para multimídia instalado, com a vantagem de já estarem prontos para o uso. O aparecimento da multimídia é resultante dos avanços tecnológicos dos microcomputadores, que começaram a executar os programas com velocidades cada vez maiores, associados à evolução dos ambientes gráficos. Software que reproduz arquivos de RealAudio, RealVideo e multimídia em geral na Internet. Esse popular player oferece controle de vídeo aprimorado e acesso a 2.500 estações de rádio. Macromedia Flash Player é o padrão para a disponibilização de conteúdo agilizado e de alto impacto na web. Designs gráficos, animações e interfaces de usuário para aplicativos são disponibilizados imediatamente em todos os browsers e plataformas, atraindo os usuários e envolvendo-os em uma experiência sofisticada na web. Uso da Internet na educação, negócios, medicina e outros domínios Internet não é só uma mídia de pesquisa, cuja palavra chave é a “busca” o “search”. É também uma mídia de comunicação, com ferramentas como o “chat”, o “e-mail”, o fórum. Mas, fundamentalmente, a Internet passou a ser um grande meio de negócios, um espaço onde estão surgindo novos serviços virtuais, on-line. O termo e-Learning é fruto de uma combinação ocorrida entre o ensino com auxílio da tecnologia e a educação a distância. Ambas modalidades convergiram para a educação on-line e para o treinamento baseado em Web, que ao final resultou no e-Learning. Sua chegada adicionou novos significados para o treinamento e fez explodir as possibilidades para difusão do conhecimento e da informação para os estudantes e, em um compasso acelerado, abriu um novo mundo para a distribuição e o compartilhamento de conhecimento, tornando-se também uma forma de democratizar o saber para as camadas da população com acesso às novas tecnologias, propiciando a estas que o conhecimento esteja disponível a qualquer tempo e hora e em qualquer lugar. A fim de apoiar o processo, foram desenvolvidos os LMS’s (Learning Management System), 19

- 18. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA sistemas de gestão de ensino e aprendizagem na web. Softwares projetados para atuarem como salas de aula virtuais, gerando várias possibilidades de interações entre os seus participantes. Com o desenvolvimento da tecnologia na web, os processos de interação em tempo real passaram a ser uma realidade, permitindo com que o aluno tenha contato com o conhecimento, com o professor e com outros alunos, por meio de uma sala de aula virtual. A interatividade disponibilizada pelas redes de Internet, intranet, e pelos ambientes de gestão, onde se situa o e-learning, segundo a corrente sócio-interacionista, passa a ser encarada como um meio de comunicação entre aprendizes, orientadores e estes com o meio. Um curso interativo via Internet (e-learning), quando usado na escola, pode tornar os conceitos mais reais para os alunos, permite-lhes explorar tópicos de maneiras diferentes e os ajuda a definir um caminho próprio de aprendizagem e descoberta. Uma grande vantagem da Educação a Distância (EAD) via Internet é que ela oferece ao aluno a opção de escolher o próprio local e horário de estudo. O comércio eletrônico é o uso da tecnologia da informação, como computadores e telecomunicações, para automatizar a compra e a venda de bens e serviços. O e-mail é vital para o comércio eletrônico porque torna as comunicações imediatas e baratas. Os compradores e vendedores utilizam o e-mail para negociar acordos. Também na área de medicina, através da Internet, começa a se esboçar a formação de uma nova estrutura de interação entre pessoas e máquinas, o ciberespaço médico. Uma "comunidade médica virtual" não é impossível, como o demonstram diversos projetos como o Hospital Virtual, as listas de discussão, o maior uso do correio eletrônico, a World Wide Web (www), etc. Atualmente, a conectividade existente em nível mundial permite que recursos de informação médica sejam compartilhados. Por exemplo, existe um banco mundial de doadores de medula óssea, para fins de transplante, que pode ser consultado através da www. O arquivo contém cerca de 2,3 milhões de doadores de vários países. CONCEITOS DE PROTEÇÃO E SEGURANÇA – NOVAS TECNOLOGIAS Quanto mais complexa se torna a rede, maior é o desafio para mantê-la segura. Com a expansão contínua da infra-estrutura da Internet e computação móvel, multiplicam-se os pontos de acesso a dados corporativos através da Internet e linhas de telefone dial-up. Cada ponto de acesso representa uma possível vulnerabilidade que pode ser aproveitada para conseguir acesso não autorizado à sua rede. Como se conectar com segurança à Internet? Como proteger dos hackers, concorrentes e vândalos eletrônicos suas fontes de informação vital? Como se conectar com segurança a outras organizações ou mesmo a outras sub-redes? Como ter certeza de que somente pessoas autorizadas estejam acessando sua informação? Por onde começar? O primeiro passo é formular uma política de segurança, identificando os principais recursos a serem protegidos, e definir quem terá acesso aos mesmos. Este processo ajudará a AVALIAR vulnerabilidades e assegurar o estabelecer objetivos de segurança e a fazer cumprimento da política. um plano para administrá-los. Este guia tratará PROTEGER sistemas de informações de segurança na Internet e do perímetro, críticas. delineando os pontos-chave de segurança que HABILITAR o uso seguro da Internet. toda empresa precisa seguir para ter uma GERENCIAR e administrar usuários e conexão segura com a Internet, mas você recursos. precisa conceber uma estratégia bem acabada que reúna as quatro categorias de proteção da informação: Avaliar, Proteger, Habilitar e Gerenciar. Hoje em dia, “Segurança na Internet” parece ser um tema de grande interesse, talvez pela complexidade (ou simplicidade, dependendo do ponto de vista) ou talvez pela pouca quantidade de informações disponíveis sobre o tema. Tanto que entre os 10 livros de informática mais vendidos, 3 tem como tema os “Hackers”. Existem várias formas de se roubar dados ou invadir computadores. 99% das invasões se dá devido a um (ou vários) dos seguintes fatores: 1- Trojans como o Back-orifice instalados no micro 20

- 19. www.DigitalApostilas.com NOÇÕES DE INFORMATICA 2- Bugs de segurança do Windows, IE, Netscape, ICQ ou de qualquer programa que estiver instalado no micro. 3- Portas TCP abertas 4- Descuido ou ingenuidade do usuário. Trojans Os trojans, como o Back-orifice, Netbus e outros, nada mais são do que programas que uma vez instalados transformam seu computador num servidor, que pode ser acessado por qualquer um que tenha o módulo cliente do mesmo programa. Estes programas ficam quase invisíveis depois de instalados, dificultando sua identificação. De qualquer forma, como qualquer outro programa, estes precisam ser instalados. Ninguém é contaminado pelo BO de graça, sempre a contaminação surge devido a algum descuido. Para isso pode-se usar de vários artifícios. Pode-se enviar o trojan disfarçado de um jogo ou qualquer outra coisa, fazendo com que o usuário execute o arquivo e se contamine. Qualquer antivírus atualizado vai ser capaz de detectar estes programas e eliminá-los, porém para isto é preciso que você atualize seu antivírus sempre, pois praticamente a cada dia surgem novos programas, ou versões aperfeiçoadas, capazes de enganar as atualizações anteriores. Não adianta nada manter o antivírus ativo caso você não baixe as atualizações. Bugs Quanto aos bugs nos programas, estes costumam ser os mais simples de se resolver, pois assim que um bug se torna público o fabricante se apressa em lançar uma correção para ele. No caso do Windows e do Internet Explorer, as correções podem ser baixadas usando o Windows Update ou então ser baixadas manualmente a partir do site da Microsoft. No caso de outros programas, como o Netscape por exemplo, você pode baixar as atualizações disponíveis a partir da página do fabricante. Em muitos casos os bugs são corrigidos apenas ao ser lançada uma nova versão do programa. Por exemplo, as versões antigas do ICQ tinham um bug que mostrava o endereço IP dos contatos da sua lista mesmo que ele estivesse escondido (como N/A) caso você desconectasse o ICQ e checasse novamente o Info do contato. Isto foi corrigido a partir do ICQ 98a. Outra safra de vulnerabilidades comuns são as de buffer overflow, que atingem um número muito grande de programas. Os Buffers são áreas de memória criadas pelos programas para armazenar dados que estão sendo processados. Cada buffer tem um certo tamanho, dependendo do tipo de dados que ele irá armazenar. Um buffer overflow ocorre quando o programa recebe mais dados do que está preparado para armazenar no buffer. Se o programa não foi adequadamente escrito, este excesso de dados pode acabar sendo armazenado em áreas de memória próximas, corrompendo dados ou travando o programa, ou mesmo ser executada, que é a possibilidade mais perigosa. Se um programa qualquer tivesse uma vulnerabilidade no sistema de login, por exemplo, você poderia criar um programa que fornecesse caracteres de texto até completar o buffer e depois enviasse um executável, que acabaria rodando graças à vulnerabilidade. Um caso famoso foi descoberto ano de 2000, no Outlook Express. Graças à uma vulnerabilidade, era possível fazer com que um e-mail executasse arquivos apenas por ser aberto. Bastava anexar um arquivo com um certo número de caracteres no nome, que ele seria executado ao ser aberta a mensagem. Naturalmente, a Microsoft se apressou em lançar um patch e alertar os usuários para o problema. Semanalmente são descobertas vulnerabilidades de buffer overflow em vários programas. Algumas são quase inofensivas, enquanto outras podem causar problemas sérios. O próprio codered se espalhou tão rapidamente explorando uma vulnerabilidade do IIS da Microsoft. Com isto, o worm podia contaminar servidores desprotegidos simplesmente enviando o código que explora o bug, sem que ninguém executasse nenhum arquivo. Portas TCP abertas O terceiro problema, as portas TCP abertas é um pouco mais complicado de detectar. O 21

- 20. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA protocolo TPC/IP que usamos na Internet é composto por uma série de portas lógicas. É mais um menos como um número de telefone com vários ramais. Existem no total 65.535 portas TCP. Como no exemplo do ramal, não basta que exista um ramal, é preciso que exista alguém para atendê-lo, caso contrário ele não servirá para nada. Para que uma porta TCP esteja ativa, é preciso que algum programa esteja “escutando” a porta, ou seja, esteja esperando receber dados através dela. Por exemplo, a porta 21 serve para transferir arquivos via FTP, a porta 80 serve para acessar páginas Web e assim por diante. Existem dois modos de acesso, como servidor e como host. Servidor é quem disponibiliza dados e host é quem acessa os dados. Ao abrir o www.ciadoestudo.com.br, o servidor onde o site está hospedado é o servidor e você é o host. Excluindo-se algum eventual bug do navegador, não existe qualquer perigo em acessar uma página ou qualquer outra coisa como simples host, já que o seu papel será simplesmente receber dados e não transmitir qualquer coisa. O perigo é justamente quando um programa qualquer que você tenha instalado no micro abra qualquer uma das portas TCP, transformando seu micro num servidor. Como citado anteriormente, é justamente o que os trojans fazem. Além dos trojans, existem várias outras formas de ficar com portas TCP abertas, como por exemplo, manter um servidor de FTP, manter o Napster ou qualquer outro programa que compartilhe arquivos aberto, ou mesmo manter o ICQ online. Nestes casos porém o aplicativo se encarrega de oferecer segurança, bloqueando a porta aberta, mas um bom programa de firewall oferece uma proteção adicional. Um erro comum neste caso é manter o “compartilhamento de arquivos e impressoras” habilitado na conexão com a Net. Como o nome sugere, este serviço serve para compartilhar seus arquivos e impressoras com a rede onde você estiver conectado, ou seja, com a Internet Inteira. Qualquer um com um scanner de portas pode achar rapidamente dezenas de “patos” com o compartilhamento habilitado e invadi-los facilmente, sem sequer precisar usar o back-orifice ou qualquer outro programa, apenas o ambiente de redes do Windows. Para verificar se você é uma das possíveis vítimas, verifique o ícone “rede” do painel de controle. Aqui estão listados todos os protocolos de rede instalados. Presumindo que esteja acessando via modem e o seu micro não esteja ligado em rede, deixe apenas o protocolo TCP/IP e o “adaptador para redes dial-up”. No Windows 2000 abra o painel de controle/conexões dial-up e rede e clique com o botão direito sobre o ícone da conexão e abra as propriedades. O Win 2000 não usa mais o adaptador para redes dial-up, por isso deixe apenas o protocolo TPC/IP. Firewall pode ser definido como uma barreira de proteção, que controla o tráfego de dados entre seu computador e a Internet (ou entre a rede onde seu computador está instalado e a Internet). Seu objetivo é permitir somente a transmissão e a recepção de dados autorizados. Existem firewalls baseados na combinação de hardware e software e firewalls baseados somente em software. Este último é o tipo recomendado ao uso doméstico e também é o mais comum. Explicando de maneira mais precisa, o firewall é um mecanismo que atua como "defesa" de um computador ou de uma rede, controlando o acesso ao sistema por meio de regras e a filtragem de dados. A vantagem do uso de firewalls em redes, é que somente um computador pode atuar como firewall, não sendo necessário instalá-lo em cada máquina conectada. Como o firewall funciona Há mais de uma forma de funcionamento de um firewall, que varia de A função mais comum de um acordo com o sistema, aplicação ou do desenvolvedor do firewall é impedir que usuários programa. No entanto, existem dois tipos básicos de da Internet tenham acesso à conceitos de firewalls: o que é baseado em filtragem de rede interna. pacotes e o que é baseado em controle de aplicações. Ambos não devem ser comparados para se saber qual o melhor, uma vez que cada um trabalha para um determinado fim, fazendo que a comparação não seja aplicável. Conheça cada tipo a seguir. Filtragem de pacotes O firewall que trabalha na filtragem de pacotes é muito utilizado em redes pequenas ou de porte médio. Por meio de um conjunto de regras estabelecidas, 22 Você em 1º lugar! FIREWALL

- 21. www.DigitalApostilas.com NOÇÕES DE INFORMATICA esse tipo de firewall determina que endereços IPs e dados podem estabelecer comunicação e/ou transmitir/receber dados. Alguns sistemas ou serviços podem ser liberados completamente (por exemplo, o serviço de e-mail da rede), enquanto outros são bloqueados por padrão, por terem riscos elevados (como softwares de mensagens instantâneas, tal como o ICQ). O grande problema desse tipo de firewall, é que as regras aplicadas podem ser muito complexas e causar perda de desempenho da rede ou não serem eficazes o suficiente. Este tipo, se restringe a trabalhar nas camadas TCP/IP, decidindo quais pacotes de dados podem passar e quais não. Tais escolhas são regras baseadas nas informações endereço IP remoto, endereço IP do destinatário, além da porta TCP usada. Quando devidamente configurado, esse tipo de firewall permite que somente "computadores conhecidos troquem determinadas informações entre si e tenham acesso a determinados recursos". Um firewall assim, também é capaz de analisar informações sobre a conexão e notar alterações suspeitas, além de ter a capacidade de analisar o conteúdo dos pacotes, o que permite um controle ainda maior do que pode ou não ser acessível. Firewall de aplicação Firewalls de controle de aplicação (exemplos de aplicação: SMTP, FTP, HTTP, etc.) são instalados geralmente em computadores servidores e são conhecidos como proxy. Este tipo não permite comunicação direto entre a rede e a Internet. Tudo deve passar pelo firewall, que atua como um intermediador. O proxy efetua a comunicação entre ambos os lados por meio da avaliação do número da sessão TCP dos pacotes. Este tipo de firewall é mais complexo, porém muito seguro, pois todas as aplicações precisam de um proxy. Caso não haja, a aplicação simplesmente não funciona. Em casos assim, uma solução é criar um "proxy genérico", através de uma configuração que informa que determinadas aplicações usarão certas portas. Essa tarefa só é bem realizada por administradores de rede ou profissionais de comunicação qualificados. O firewall de aplicação permite um acompanhamento mais preciso do tráfego entre a rede e a Internet (ou entre a rede e outra rede). É possível, inclusive, contar com recursos de log e ferramentas de auditoria. Tais características deixam claro que este tipo de firewall é voltado a redes de porte médio ou grande e que sua configuração exige certa experiência no assunto. Roubo de dados e senhas Esta é outra possibilidade perigosa, mais até do que a possibilidade de ter seu micro invadido. Afinal, se alguém conseguir descobrir a senha do seu Internet Bank vai pode fazer a limpa na sua conta. Mesmo que o seu micro esteja completamente protegido contra ataques externos, isto não garante que os dados e senhas enviados tenham a mesma segurança. A arma mais eficiente neste caso é a criptografia, usada para garantir a segurança das transações bancárias on-line. O uso de criptografia garante que mesmo que alguém consiga interceptar os dados, estes sejam completamente inúteis. Você também pode usar criptografia nos e-mails e mesmo em outras aplicações que considerar importantes, usando os programas adequados. Outra recomendação importante é trocar regularmente as senhas, se possível uma vez por semana. As senhas não devem ser óbvias, contando palavras do dicionário ou datas. O ideal é criar senhas de pelo menos 7 caracteres que misturem letras, números e (caso o servidor permita), caracteres especiais. Para não esquecer as senhas, você pode inventar as senhas usando frases: “Chico tinha 3 maçãs e comeu duas” por exemplo, pode virar “Ct#3MeC2”, uma excelente senha. CRIPTOGRAFIA, ASSINATURA DIGITAL E AUTENTICAÇÃO A criptografia é utilizada como uma ferramenta para proteger seus dados e informações. Os princípios básicos da segurança para o comércio eletrônico podem ser destacados em: 1. Autenticação - Saber com que você se Criptografia é a troca de informações comunica ou a prova de que a pessoa é usando um código secreto. Ela é o nome ela de fato. do processo usado para embaralhar uma 2. Sigilo - Proteger informações sigilosas. mensagem de acordo com um protocolo aprovado pelo remetente e o destinatário. 23 O protocolo geralmente é chamado de chave e é a base de qualquer criptografia pois é através dela que uma mensagem será codificada e decodificada.

- 22. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Garantir que somente o destinatário pode ler ou modificar as informações. 3. Autorização - Certificar-se de que os usuários não excederão sua autoridade - Padrão de assinaturas , exigência de assinatura , proteção. 4. Integridade - Impedir que as informações sejam forjadas ou alteradas - Assinar e autenticar , testemunhas. 5. Não-repúdio - Criar prova jurídica vinculatória das transações - prova de intenção, participação, registro de data. Dentre as técnicas de criptografia clássica temos: 1. Cifra de Vigenére - Usa uma matriz de texto e uma chave de múltiplos caracteres para encriptar a informação. 2. Transposição - Transpõe a ordem de texto na mensagem. Basicamente existem dois tipos de criptografia: simétrica e assimétrica. A criptografia simétrica utiliza apenas uma chave para codificar e decodificar uma mensagem e é bastante usada em transmissões de dados em que não é necessário um grande nível de segurança como mensagens enviadas de um computador para outro. Usada também na distribuição de software. A criptografia assimétrica utiliza duas chaves: uma pública, que todos conhecem, e outra privada. É criada uma chave privada e a partir dela uma chave pública que deve ser enviada para todas as pessoas com as quais você deseja trocar informações. A criptografia simétrica é conhecida como “Criptografia Convencional”. O poder da cifra é medido pelo tamanho da chave, geralmente as chaves de 40 bits são consideradas fracas e as de 128 bits ou mais, as mais fortes. Exemplos de algoritmos: DES, Triple DES, RC4 e IDEA. Esta cifra utiliza uma única chave secreta, logo antes de duas entidades estabelecerem um canal seguro, é preciso que ambos, tanto o emissor quanto ao receptor, compartilhem suas chaves respectivas. Apesar de sua simplicidade, existem alguns problemas nesta cifra, são eles: Cada par necessita de uma chave secreta para se comunicar de forma segura. Portanto, estas devem ser trocadas entre as partes e armazenada de forma segura, o que nem sempre é possível de se garantir; A criptografia simétrica não garante a identidade de quem enviou ou recebeu a mensagem; A quantidade de usuários em uma rede pode dificultar o gerenciamento das chaves. Para contornar os problemas da criptografia convencional surgiram os algoritmos que utilizam chave pública e privada. A idéia é que a criptografia de uma mensagem seja feita utilizando a chave pública e sua decriptografia com a chave privada, ou vice-versa. Os algoritmos de chave pública e privada, exploram propriedade específicas dos números primos e, principalmente, a dificuldade de fatorá-los, mesmo em computadores rápidos. Por exemplo, o RSA. A forma pelo qual as chaves são utilizadas para criptografar ou decriptografar uma mensagem, implementa os serviços de segurança de autenticação, confidencialidade e integridade da mesma. Assinaturas Digitais A “Assinatura Digital” é um outro benefício da criptografia, utilizando chave pública, que permite garantir a autenticidade de quem envia a mensagem, associada à integridade do seu conteúdo. Dado um documento e sua assinatura digital, pode-se facilmente verificar sua integridade e autenticidade. Em um documento assinado, primeiramente, executa-se a função MD (Message Digest – usado para processar documentos -, é uma função matemática que refina toda informação de um arquivo em um único pedaço de dado de tamanho fixo chamado Hash) para obter um hash para aquele documento. Após se ter gerado o hash, este é criptografado, o resultado desta operação é a Assinatura Digital (garantia de que o documento é uma cópia verdadeira e correta do original). Ao receber 24

- 23. www.DigitalApostilas.com NOÇÕES DE INFORMATICA um documento assinado, decifra-se a assinatura digital com a chave pública do remetente. A assinatura decifrada deve produzir o mesmo hash gerado pela função MD executada anteriormente. Se esses valores forem iguais, é determinado que o documento não foi modificado após a assinatura do mesmo, caso contrário, o documento ou assinatura foram alterados. Há duas categorias para Assinatura Digital: Direta e Arbitrada. Assinatura Digital Direta envolve apenas as partes comunicantes. Assume-se que o receptor conheça a chave pública do emissor. Ela pode ser formada pela criptografia de uma mensagem, ou criptografando o valor hash da mensagem utilizando a chave privada do emissor. Porém, apresenta algumas desvantagens, pois, sua validade depende da segurança da chave privada do emissor, e se caso a chave for perdida ou roubada, o emissor poderá repudiar o envio de uma mensagem e sua assinatura. Contudo, esses problemas podem ser resolvidos utilizando um árbitro. Cada mensagem assinada por um emissor X para um receptor Y deve primeiro passar pelo arbitro que submeterá a mensagem e sua assinatura a um teste para verificar sua origem e conteúdo. Caso seja válida, a mensagem e sua assinatura, esta é então enviada ao receptor Y. Desta forma, X não poderá repudiar sua mensagem e assinatura, e ambos, X e Y, devem confiar no árbitro e em seus mecanismos de validação. 3. CONCEITOS BÁSICOS E MODOS DE UTILIZAÇÃO DE TECNOLOGIAS, FERRAMENTAS, APLICATIVOS E PROCEDIMENTOS DE INFORMÁTICA: Veja as questões de concursos: 5 1. Com relação a conceitos e procedimentos de informática é correto afirmar que a) uma ROM é um dispositivo de memória que só permite leitura e pode ser usado para armazenamento permanente de instruções de programas. b) memória virtual é a parte da memória que o processador utiliza como intermediária entre a memória cache e os registradores. c) um byte representa a menor unidade de dados que um computador pode tratar. d) os dispositivos de entrada, como os teclados, leitoras ópticas, mouses, monitores de vídeo e memória RAM convertem dados para o formato eletrônico para serem introduzidos na CPU. e) o processamento distribuído é o uso concorrente de um computador por diversos programas. Um deles utiliza a CPU enquanto os outros usam os outros componentes, como os dispositivos de entrada e saída. 6 2. Associe as colunas abaixo. 1. Hardware computacional ( ) Disco rígido 2. Software básico ( ) Processador de texto 3. Software aplicativo ( ) Mouse ( ) Sistema operacional ( ) Planilha eletrônica ( ) Placa de rede Assinale a alternativa que lista a numeração correta, lida de cima para baixo. a) 3; 1; 3; 2; 3; 2. b) 3; 1; 3; 2; 1; 3. c) 2; 3; 2; 1; 3; 2. d) 1; 3; 1; 2; 3; 1. e) 1; 2; 1; 3; 2; 1. 5 RESPOSTA 1. A 6 RESPOSTA 2. D 25

- 24. www.DigitalApostilas.com NOÇÕES DE INFORMÁTICA Tipos de computadores O s computadores podem ser classificados pelo porte. Existem os de grande porte, mainframes, médio porte, minicomputadores e pequeno porte microcomputadores, divididos em duas categorias: os de mesa (desktops) e os portáteis (notebooks e handhelds). Conceitualmente todos eles realizam funções internas idênticas, mas em escalas diferentes. Os Mainframes se destacam por terem alto poder de processamento e muita capacidade de memória, e controlam atividades com grande volume de dados, sendo de custo bastante elevado. Operam em MIPS (milhões de instruções por segundo). A classificação de um determinado computador pode ser feita de diversas maneiras, como por exemplo em termos de: • capacidade de processamento; • velocidade de processamento e volume de transações; • capacidade de armazenamento das informações; • sofisticação do software disponível e compatibilidade; • tamanho da memória e tipo de UCP. Os microcomputadores de mesa são os mais utilizados no mercado de um modo geral, pois atendem a uma infinidade de aplicações; são divididos em duas plataformas: PC, os computadores pessoais da IBM e Macintosh da Apple. Os dois padrões de micros têm diversos modelos, configurações e opcionais. • "Mainframes", que são computadores de grande ou médio porte, utilizados em grandes empresas; • Minicomputadores; • Microcomputadores, também conhecidos como "desktop", os quais existem de diversos modelos e tipos, como PC, Macintosh e Power PC; • Portáteis, como os laptops, notebooks, mini-notebooks, handhelds, notepads e palm tops. Conceitos de hardware e de software Hardware - é o nome que se dá para a parte física do computador. É tudo que você pode tocar (mouse, teclado, caixas de som, etc.). O hardware de um computador divide-se em CPU e seus periféricos: Software - é o nome que se dá a toda parte lógica do computador. Ou seja, são os programas que você vê funcionar na tela do micro e que dão vida ao computador. Por exemplo: escreva, pelo teclado, a palavra “MS-DOS”. Se você estiver no DOS, olhe para o monitor agora e verá a palavra que você acabou de digitar! Parece óbvio o fato de você digitar uma coisa no teclado e ela aparecer na tela. Mas você já parou para pensar no que há por trás disso tudo? Se você disse DOS, acertou, mas o mais importante é lembrar que havia um software (o DOS é um software) controlando as ações entre o teclado, a CPU e o monitor. Sem um software adequado à suas necessidades, o computador, por mais bem equipado e avançado que fosse, seria completamente inútil HARDWARE 26 Você em 1º lugar! DIVISÃO DO HARDWARE

- 25. www.DigitalApostilas.com NOÇÕES DE INFORMATICA Hardware é a parte física de um Sistema de Computação, ou seja, todos os elementos materiais que o compõem (a estrutura, os circuitos eletrônicos, os dispositivos mecânicos, elétricos, magnéticos, etc.). A palavra Hardware é uma combinação HARD = Físico, Sólido, Rígido, WARE = parte, ou seja, a parte física do computador, o conjunto de circuitos eletrônicos que formam o computador. Todos os componentes internos de um computador ( HARDWARE ) são conectados entre si para que cada parte exerça uma função e como resultado desse trabalho em conjunto, os programas ( SOFTWARE ), são executados. Todas essas partes ficam "escondidas" dentro do gabinete. Hardware É a palavra usada para definir a parte física de um equipamento. Além do computador, formado por placas, discos, microprocessadores e outros, incluem-se nesta definição as impressoras, monitores de vídeo, scanners, mouses, entre outros. Componentes Componentes Básicos de um Computador: Dispositivo de Entrada e Saída (ou Periféricos) Memória Unidade Central de Processamento (UCP) Características Existem uma gama notável de computadores, quanto ao tamanho, formato, capacidade e aplicação, e podem ser categorizados de várias maneiras - dentre as quais a classe, a geração e o modo de processamento. A motherboard é possivelmente a parte mais importante do computador. Ela gerencia toda a transação de dados entre a CPU e os periféricos. Mantém a CPU, sua memória cache secundária, o chipset, BIOS, memória principal, chips I/O, portas de teclado, serial, paralela, discos e placas plug-in. Os microcomputadores diferenciam-se principalmente pelo processador instalado na motherboard e pelos padrões dos barramentos de expansão: ISA, EISA, MCA (proprietária IBM), VLBUS e PCI em ordem crescente de performance. Como anualmente tem-se o lançamento de um novo processador com novas tecnologias para acelerar o processamento (duplo cache interno, maior velocidade de clock, etc.), muitas motherboards permitem o upgrade (atualização do processador sem a troca de qualquer outro componente do microcomputador). A grande maioria tem jumpers de configuração onde podemos modificar a velocidade do clock, tipo de processador, etc. Modo de processamento: Os computadores podem ser análogos ou digitais. Os computadores análogos, usualmente restritos aos empreendimentos científicos, representam os valores sob a forma de sinais que variam continuamente, e que podem assumir uma quantidade infinita de valores dentro de uma faixa limitada, a qualquer instante. Os computadores digitais, que para a maioria de nós são os únicos computadores conhecidos, representam os valores através de sinais discretos (distintos, separados) - os bits representam os dígitos binários 0 e 1. Funções Qualquer máquina é capaz de fazer três coisas: • aceitar uma entrada estruturada • processá-la de acordo com regras preestabelecidas, e • produzir uma saída com os resultados 27