Examen Seguridad: Criptografía.

•

0 likes•2,517 views

Examen de Criptografía de Clave Pública, Privada, Funciones de Hash, Cifrado del César, RSA.

Report

Share

Report

Share

Download to read offline

Recommended

Recommended

More Related Content

More from Amador Aparicio

More from Amador Aparicio (20)

Propuestas de proyectos fin de estudios curso 2013

Propuestas de proyectos fin de estudios curso 2013

Recently uploaded

Recently uploaded (20)

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Factores que intervienen en la Administración por Valores.pdf

Factores que intervienen en la Administración por Valores.pdf

Desarrollo y Aplicación de la Administración por Valores

Desarrollo y Aplicación de la Administración por Valores

TEMA 14.DERIVACIONES ECONÓMICAS, SOCIALES Y POLÍTICAS DEL PROCESO DE INTEGRAC...

TEMA 14.DERIVACIONES ECONÓMICAS, SOCIALES Y POLÍTICAS DEL PROCESO DE INTEGRAC...

Louis Jean François Lagrenée. Erotismo y sensualidad. El erotismo en la Hist...

Louis Jean François Lagrenée. Erotismo y sensualidad. El erotismo en la Hist...

ACRÓNIMO DE PARÍS PARA SU OLIMPIADA 2024. Por JAVIER SOLIS NOYOLA

ACRÓNIMO DE PARÍS PARA SU OLIMPIADA 2024. Por JAVIER SOLIS NOYOLA

Novena de Pentecostés con textos de san Juan Eudes

Novena de Pentecostés con textos de san Juan Eudes

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Prueba libre de Geografía para obtención título Bachillerato - 2024

Prueba libre de Geografía para obtención título Bachillerato - 2024

Examen Seguridad: Criptografía.

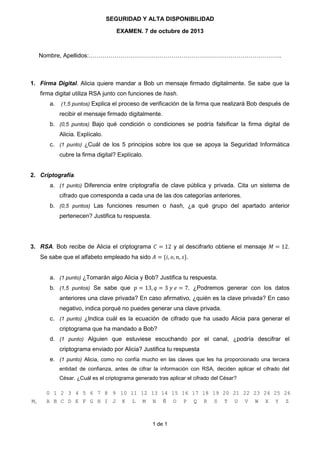

- 1. 1 de 1 SEGURIDAD Y ALTA DISPONIBILIDAD EXAMEN. 7 de octubre de 2013 Nombre, Apellidos:…………………………………………………………………………………….. 1. Firma Digital. Alicia quiere mandar a Bob un mensaje firmado digitalmente. Se sabe que la firma digital utiliza RSA junto con funciones de hash. a. (1,5 puntos) Explica el proceso de verificación de la firma que realizará Bob después de recibir el mensaje firmado digitalmente. b. (0,5 puntos) Bajo qué condición o condiciones se podría falsificar la firma digital de Alicia. Explícalo. c. (1 punto) ¿Cuál de los 5 principios sobre los que se apoya la Seguridad Informática cubre la firma digital? Explícalo. 2. Criptografía. a. (1 punto) Diferencia entre criptografía de clave pública y privada. Cita un sistema de cifrado que corresponda a cada una de las dos categorías anteriores. b. (0,5 puntos) Las funciones resumen o hash, ¿a qué grupo del apartado anterior pertenecen? Justifica tu respuesta. 3. RSA. Bob recibe de Alicia el criptograma y al descifrarlo obtiene el mensaje . Se sabe que el alfabeto empleado ha sido . a. (1 punto) ¿Tomarán algo Alicia y Bob? Justifica tu respuesta. b. (1,5 puntos) Se sabe que . ¿Podremos generar con los datos anteriores una clave privada? En caso afirmativo, ¿quién es la clave privada? En caso negativo, indica porqué no puedes generar una clave privada. c. (1 punto) ¿Indica cuál es la ecuación de cifrado que ha usado Alicia para generar el criptograma que ha mandado a Bob? d. (1 punto) Alguien que estuviese escuchando por el canal, ¿podría descifrar el criptograma enviado por Alicia? Justifica tu respuesta e. (1 punto) Alicia, como no confía mucho en las claves que les ha proporcionado una tercera entidad de confianza, antes de cifrar la información con RSA, deciden aplicar el cifrado del César. ¿Cuál es el criptograma generado tras aplicar el cifrado del César?