Ejercicios funciones de hash

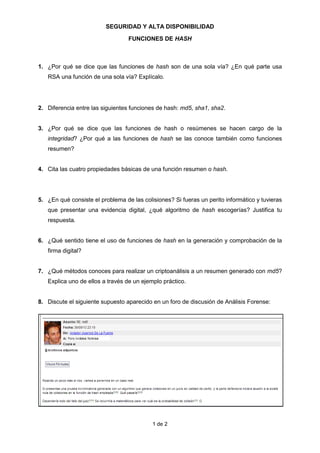

- 1. 1 de 2 SEGURIDAD Y ALTA DISPONIBILIDAD FUNCIONES DE HASH 1. ¿Por qué se dice que las funciones de hash son de una sola vía? ¿En qué parte usa RSA una función de una sola vía? Explícalo. 2. Diferencia entre las siguientes funciones de hash: md5, sha1, sha2. 3. ¿Por qué se dice que las funciones de hash o resúmenes se hacen cargo de la integridad? ¿Por qué a las funciones de hash se las conoce también como funciones resumen? 4. Cita las cuatro propiedades básicas de una función resumen o hash. 5. ¿En qué consiste el problema de las colisiones? Si fueras un perito informático y tuvieras que presentar una evidencia digital, ¿qué algoritmo de hash escogerías? Justifica tu respuesta. 6. ¿Qué sentido tiene el uso de funciones de hash en la generación y comprobación de la firma digital? 7. ¿Qué métodos conoces para realizar un criptoanálisis a un resumen generado con md5? Explica uno de ellos a través de un ejemplo práctico. 8. Discute el siguiente supuesto aparecido en un foro de discusión de Análisis Forense:

- 2. 2 de 2 9. Una función de hash es1 : a. Una técnica para el borrado seguro de dispositivos magnéticos mediante la aplicación de fuertes campos electromagnéticos. b. Un cálculo matemático que genera un identificador resumido a partir de unos datos de entrada. c. Un mecanismo para adjuntar datos ocultos en otros datos de forma que estos pasen desapercibidos. d. Ninguna de las respuestas anteriores. 10. SHA1 y MD5 son2 : a. Dos antiguas funciones de hash todavía ampliamente utilizadas. b. Las dos técnicas de adquisición de datos más utilizadas. c. Dos estándares para la presentación de informes periciales. d. Dos equipos Europeos de respuesta a incidentes. 11. En los entornos Linux existe el comando md5sumque, entre otras cosas, permite comprobar la integridad de los datos, es decir, que estos no se hayan modificado. a. Investiga sobre el funcionamiento de este comando consultando el manual de Linux. b. ¿En qué dos tipos de modo puede recibir la información? c. Una herramienta muy conocida para realizar ataques de denegación de servicio (DoS) a través de peticiones HTTP es slowloris3 . Calcula el hash en md5 del script. d. Edita el script y añade un espacio al final del fichero. Vuelve a calcular el hash. ¿Coincide con el del apartado anterior? Justifica la respuesta. 12. Con el comando anterior, calcula el hash en md5 de un fichero binario. Indica el tamaño del fichero y la longitud, tanto en caracteres hexadecimales como en dígitos binarios de la salida de la función. Vuelve a realizar lo mismo pero con un fichero de menor tamaño. ¿Coincide la longitud de la salida tanto en caracteres hexadecimales como en dígitos binarios? Justifica tu respuesta. 1 Sólo una respuesta es la correcta. 2 Sólo una respuesta es la correcta. 3 Puedes consultar más información en: http://ckers.org/slowloris/