delitos.pptx

•Download as PPTX, PDF•

0 likes•1 view

sobre los delitos

Report

Share

Report

Share

Recommended

Recommended

More Related Content

Similar to delitos.pptx

Similar to delitos.pptx (20)

Ensayo sobre la ley especial contra delitos informaticos

Ensayo sobre la ley especial contra delitos informaticos

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Actividad 5 investigación documental sobre la legislación informática

Actividad 5 investigación documental sobre la legislación informática

Recently uploaded

Recently uploaded (20)

Análisis de datos en acción: Optimizando el crecimiento de Cyclistic

Análisis de datos en acción: Optimizando el crecimiento de Cyclistic

Posiciones del IDH a nivel global en México (1982-2024).pdf

Posiciones del IDH a nivel global en México (1982-2024).pdf

Metodos de esterilizacion _20240418_181249_0000.pdf

Metodos de esterilizacion _20240418_181249_0000.pdf

Los primeros 60 países por IDH en el año (2024).pdf

Los primeros 60 países por IDH en el año (2024).pdf

decreto 2090 de 2003.pdf actividades de alto riesgo en Colombia

decreto 2090 de 2003.pdf actividades de alto riesgo en Colombia

Tipos de Educacion en diferentes partes del mundo.pptx

Tipos de Educacion en diferentes partes del mundo.pptx

Sistema Nacional de Vigilancia en Salud Pública SIVIGILA

Sistema Nacional de Vigilancia en Salud Pública SIVIGILA

Posiciones_del_sionismo_en_los_imperios globales de la humanidad (2024).pdf

Posiciones_del_sionismo_en_los_imperios globales de la humanidad (2024).pdf

diseño de una linea de produccion de jabon liquido.pptx

diseño de una linea de produccion de jabon liquido.pptx

Reservas de divisas y oro en México en sexenio de AMLO (2018-2024).pdf

Reservas de divisas y oro en México en sexenio de AMLO (2018-2024).pdf

metodo SOAP utilizado para evaluar el estado de un paciente

metodo SOAP utilizado para evaluar el estado de un paciente

delitos.pptx

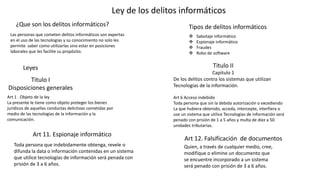

- 1. Ley de los delitos informáticos Las personas que cometen delitos informáticos son expertas en el uso de las tecnologías y su conocimiento no solo les permite saber como utilizarlas sino estar en posiciones laborales que les facilite su propósito. Tipos de delitos informáticos Sabotaje informático Espionaje informático Fraudes Robo de software ¿Que son los delitos informáticos? Leyes Art 1 . Objeto de la ley La presente le tiene como objeto proteger los bienes jurídicos de aquellas conductas delictivas cometidas por medio de las tecnologías de la información y la comunicación. Titulo I Disposiciones generales Titulo II Capitulo 1 De los delitos contra los sistemas que utilizan Tecnologías de la información. Art 6 Acceso indebido Toda persona que sin la debida autorización o excediendo La que hubiera obtenido, acceda, intercepte, interfiera o use un sistema que utilice Tecnologías de información será penado con prisión de 1 a 5 años y multa de diez a 50 unidades tributarias. Art 11. Espionaje informático Toda persona que indebidamente obtenga, revele o difunda la data o información contenidas en un sistema que utilice tecnologías de información será penada con prisión de 3 a 6 años. Art 12. Falsificación de documentos Quien, a través de cualquier medio, cree, modifique o elimine un documento que se encuentre incorporado a un sistema será penado con prisión de 3 a 6 años.

- 2. Ley de firma digitales La firma digital es un instrumento con características técnicas y normativas . Estos significa que existen procedimientos Técnicos que permiten la creación y verificación de las firmas digitales