Wiele aplikacji i stron internetowych obsługuje logowanie użytkownikaów. Coraz więcej z nich wdraża również logowanie przez social media. Dołóżmy do tego architekturę mikroserwisów i mamy gotowy problem do rozwiązania. W prezentacji przedstawię rozwiązanie takiej sytuacji z wykorzystaniem RESTowego API i mikroserwisu użytkowników. Wykorzystamy przy tym technologie takie jak oAuth, JWT i koncept Single Sign On.

![security:

providers:

in_memory:

memory:

users:

admin: # Test dummy user

password: password

roles: 'ROLE_ADMIN'

encoders:

SymfonyComponentSecurityCoreUserUser: plaintext

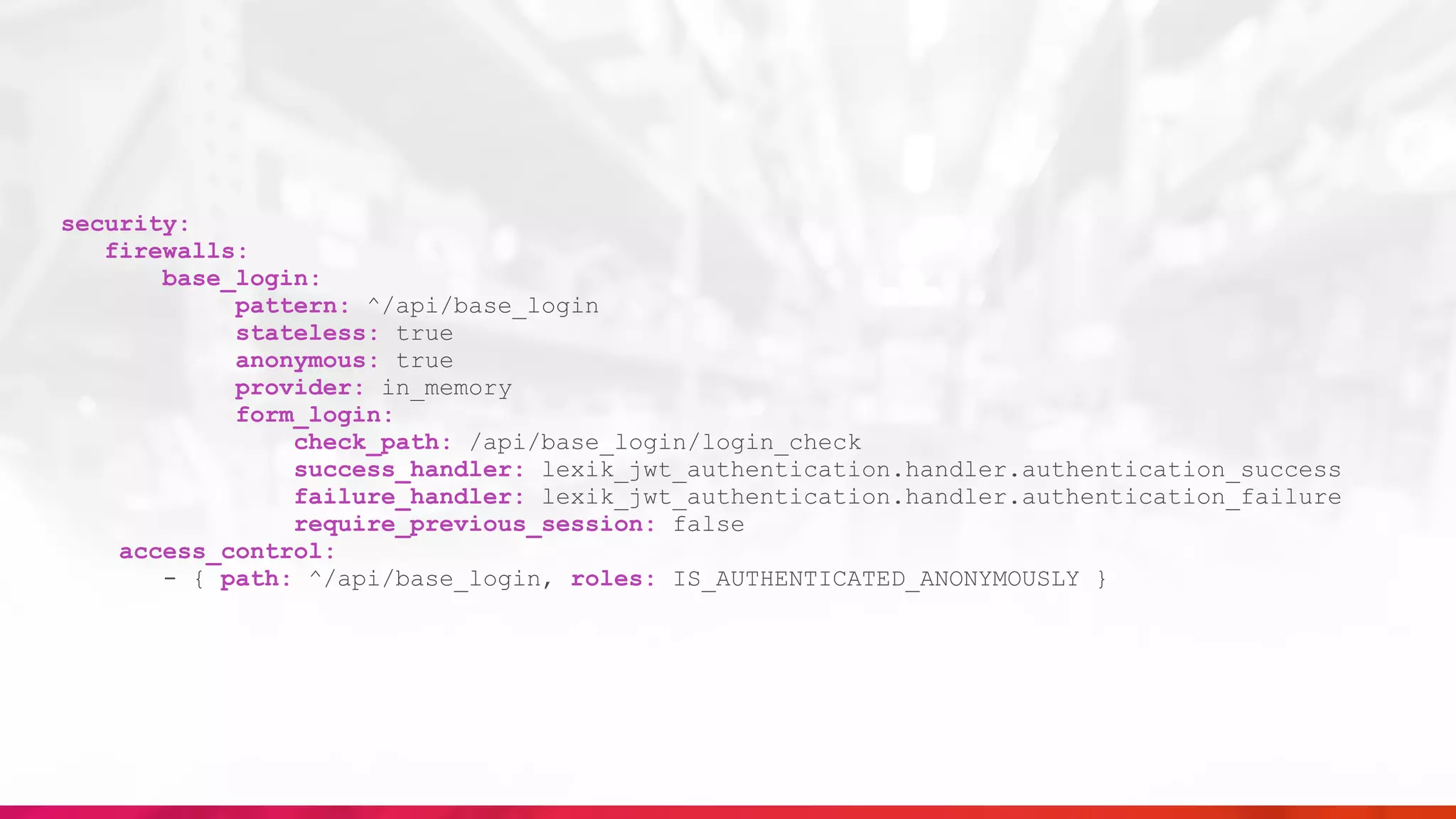

firewalls:

login:

pattern: ^/api/login

stateless: true

anonymous: true

json_login:

check_path: /api/login_check

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

provider: in_memory

api:

pattern: ^/api

stateless: true

guard:

authenticators: [lexik_jwt_authentication.jwt_token_authenticator]

access_control:

- { path: ^/api/login, roles: IS_AUTHENTICATED_ANONYMOUSLY }

- { path: ^/api, roles: IS_AUTHENTICATED_FULLY }](https://image.slidesharecdn.com/phpers2019-190910054147/75/Logowanie-uzytkownikow-w-REST-API-na-mikroserwisach-PHPers-Summit-2019-83-2048.jpg)

![{

"iat":1566468384,

"exp":1566471984,

"roles":["ROLE_ADMIN"],

"username":"admin"

}](https://image.slidesharecdn.com/phpers2019-190910054147/75/Logowanie-uzytkownikow-w-REST-API-na-mikroserwisach-PHPers-Summit-2019-86-2048.jpg)

![public function getUser($credentials, UserProviderInterface $userProvider): UserInterface

{

$googleUser = $this->getClient()->fetchUserFromCredentials($credentials);

$existingUser = $this->repository->findOneBy(['googleId' => $googleUser->getId()]);

if ($existingUser) {

return $existingUser;

}

$user = $this->createUser($googleUser);

$this->em->persist($user);

$this->em->flush();

return $user;

}](https://image.slidesharecdn.com/phpers2019-190910054147/75/Logowanie-uzytkownikow-w-REST-API-na-mikroserwisach-PHPers-Summit-2019-93-2048.jpg)

![protected function getClient(): GoogleClient

{

return $this->clients['google'];

}

public function getCredentials(Request $request): array

{

return $this->getClient()->getCredentialsFromIdToken($request->query->get('id_token', ''));

}

protected function fetchUserFromCredentials(array $credentials): GoogleUser

{

return $this->getClient()->fetchUserFromCredentials($credentials);

}](https://image.slidesharecdn.com/phpers2019-190910054147/75/Logowanie-uzytkownikow-w-REST-API-na-mikroserwisach-PHPers-Summit-2019-95-2048.jpg)

![use LeagueOAuth2ClientProviderExceptionIdentityProviderException;

use LeagueOAuth2ClientProviderGoogle;

use LeagueOAuth2ClientProviderGoogleUser;

class GoogleClient

{

public function __construct(string $clientId, string $clientSecret)

{

$this->provider = new Google([

'clientId' => $clientId,

'clientSecret' => $clientSecret,

]);

$this->clientId = $clientId;

}

public function getCredentialsFromIdToken(string $idToken): ?array

{

$request = $this->provider->getRequest('GET', 'https://oauth2.googleapis.com/tokeninfo?id_token=' . $idToken);

$response = $this->provider->getParsedResponse($request);

return $this->validateIdTokenResponse($response) ? $response : null;

}

private function validateIdTokenResponse(array $response): bool

{

return

preg_match('/^(?:https://)?accounts.google.com$/', $response['iss'] ?? '') === 1

&& ($response['aud'] ?? '') === $this->clientId

&& ($response['exp'] ?? 0) > time();

}

public function fetchUserFromCredentials($credentials): GoogleUser

{

return new GoogleUser($credentials);

}

}](https://image.slidesharecdn.com/phpers2019-190910054147/75/Logowanie-uzytkownikow-w-REST-API-na-mikroserwisach-PHPers-Summit-2019-98-2048.jpg)