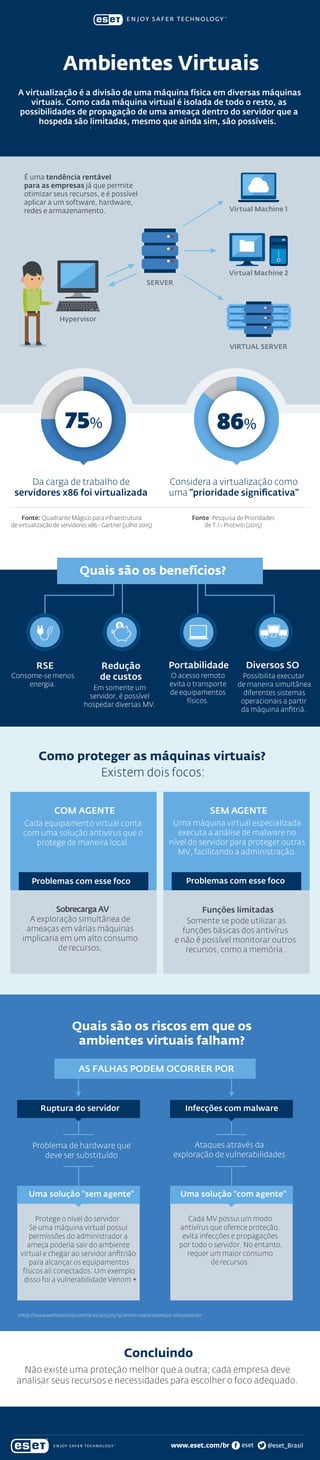

Virtualização

- 1. A virtualização é a divisão de uma máquina física em diversas máquinas virtuais. Como cada máquina virtual é isolada de todo o resto, as possibilidades de propagação de uma ameaça dentro do servidor que a hospeda são limitadas, mesmo que ainda sim, são possíveis. . Ambientes Virtuais Da carga de trabalho de servidores x86 foi virtualizada Considera a virtualização como uma "prioridade significativa" 75% 86% RSE Consome-se menos energia. Redução de custos Em somente um servidor, é possível hospedar diversas MV. Portabilidade O acesso remoto evita o transporte de equipamentos físicos. Diversos SO Possibilita executar de maneira simultânea diferentes sistemas operacionais a partir da máquina anfitriã. Como proteger as máquinas virtuais? Existem dois focos: COM AGENTE Cada equipamento virtual conta com uma solução antivírus que o protege de maneira local. SEM AGENTE Uma máquina virtual especializada executa a análise de malware no nível do servidor para proteger outras MV, facilitando a administração. SobrecargaAV A exploração simultânea de ameaças em várias máquinas implicaria em um alto consumo de recursos. Funções limitadas Somente se pode utilizar as funções básicas dos antivírus e não é possível monitorar outros recursos, como a memória. Quais são os riscos em que os ambientes virtuais falham? Não existe uma proteção melhor que a outra; cada empresa deve analisar seus recursos e necessidades para escolher o foco adequado.. Concluindo Problemas com esse foco Problemas com esse foco Fonte: Quadrante Mágico para infraestrutura de virtualização de servidores x86 - Gartner (julho 2015) Fonte: Pesquisa de Prioridades de T.I - Protiviti (2015) Quais são os benefícios? Hypervisor SERVER VIRTUAL SERVER Virtual Machine Virtual Machine É uma tendência rentável para as empresas já que permite otimizar seus recursos, e é possível aplicar a um software, hardware, redes e armazenamento. AS FALHAS PODEM OCORRER POR Ruptura do servidor Infecções com malware Problema de hardware que deve ser substituído Ataques através da exploração de vulnerabilidades Protege o nível do servidor. Se uma máquina virtual possui permissões do administrador a ameça poderia sair do ambiente virtual e chegar ao servidor anfitrião para alcançar os equipamentos físicos ali conectados. Um exemplo disso foi a vulnerabilidade Venom Uma solução "sem agente" Uma solução "com agente" Cada MV possui um modo antivírus que oferece proteção, evita infecções e propagações por todo o servidor. No entanto, requer um maior consumo de recursos. www.eset.com/br @eset_Brasileset