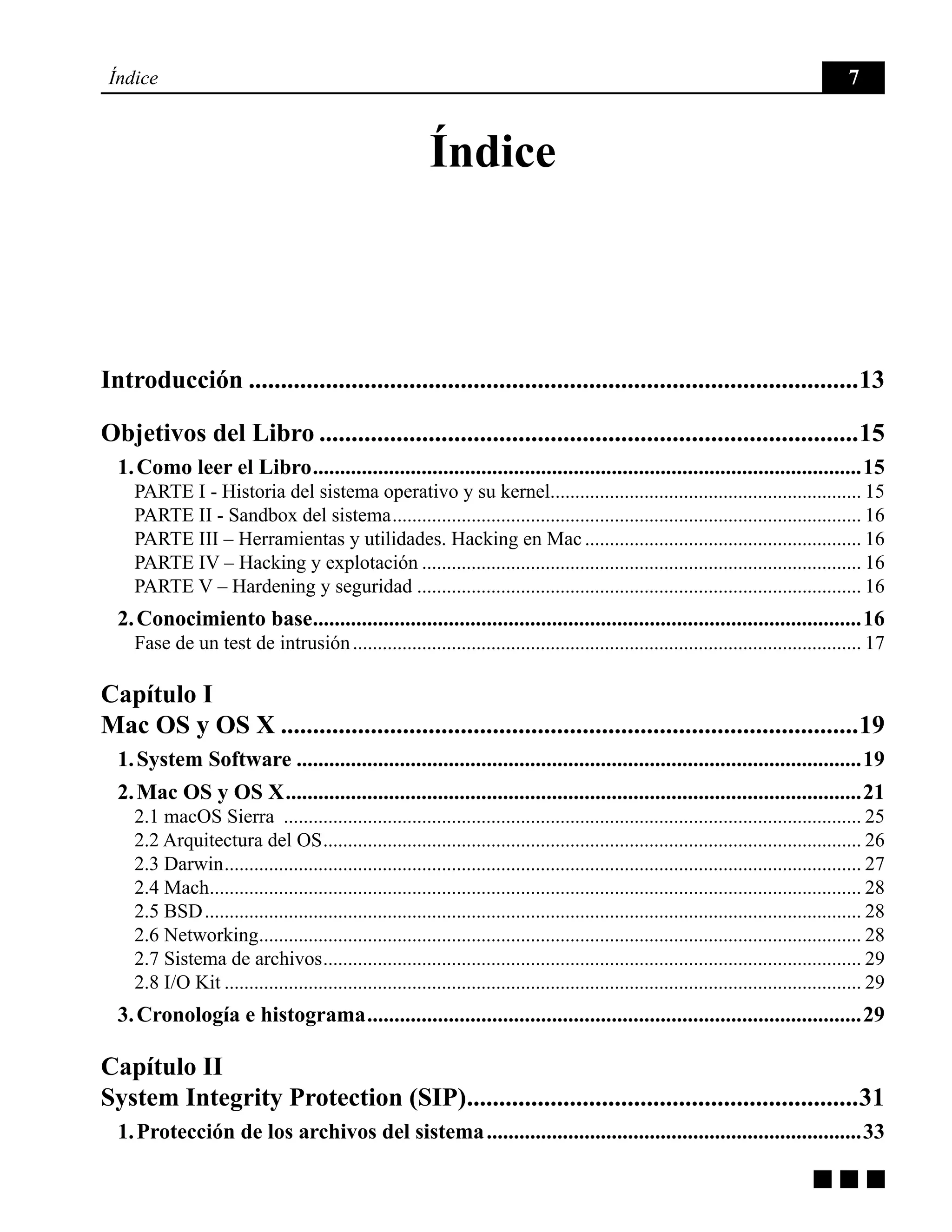

Índice del nuevo libro de 0xWord dedicado al mundo del hacking de los sistemas operativos OSX/macOS de Apple. Desde la configuración de seguridad a la explotación de vulnerabilidades. Más información en http://0xword.com/es/libros/91-macos-hacking.html