Public key cryptography, SSL, certificates, implementations. What can possibly go wrong with all of this?

This is a presentation for the Dutch chapter of ISC2 to make people aware of the fact that proper use and implementation of cryptography can be a silver bullet, but if you do it wrong, the gun may be pointing at you.

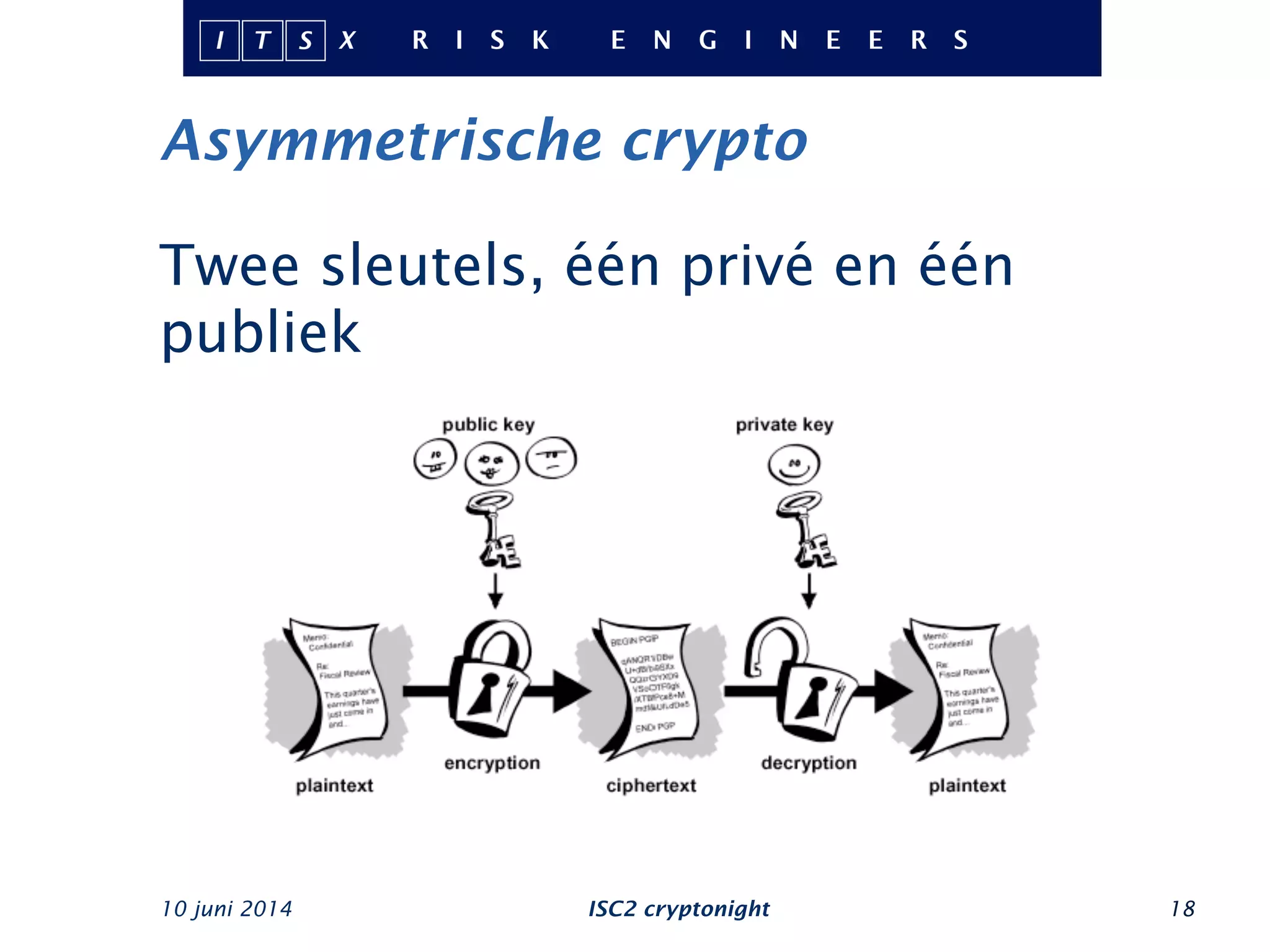

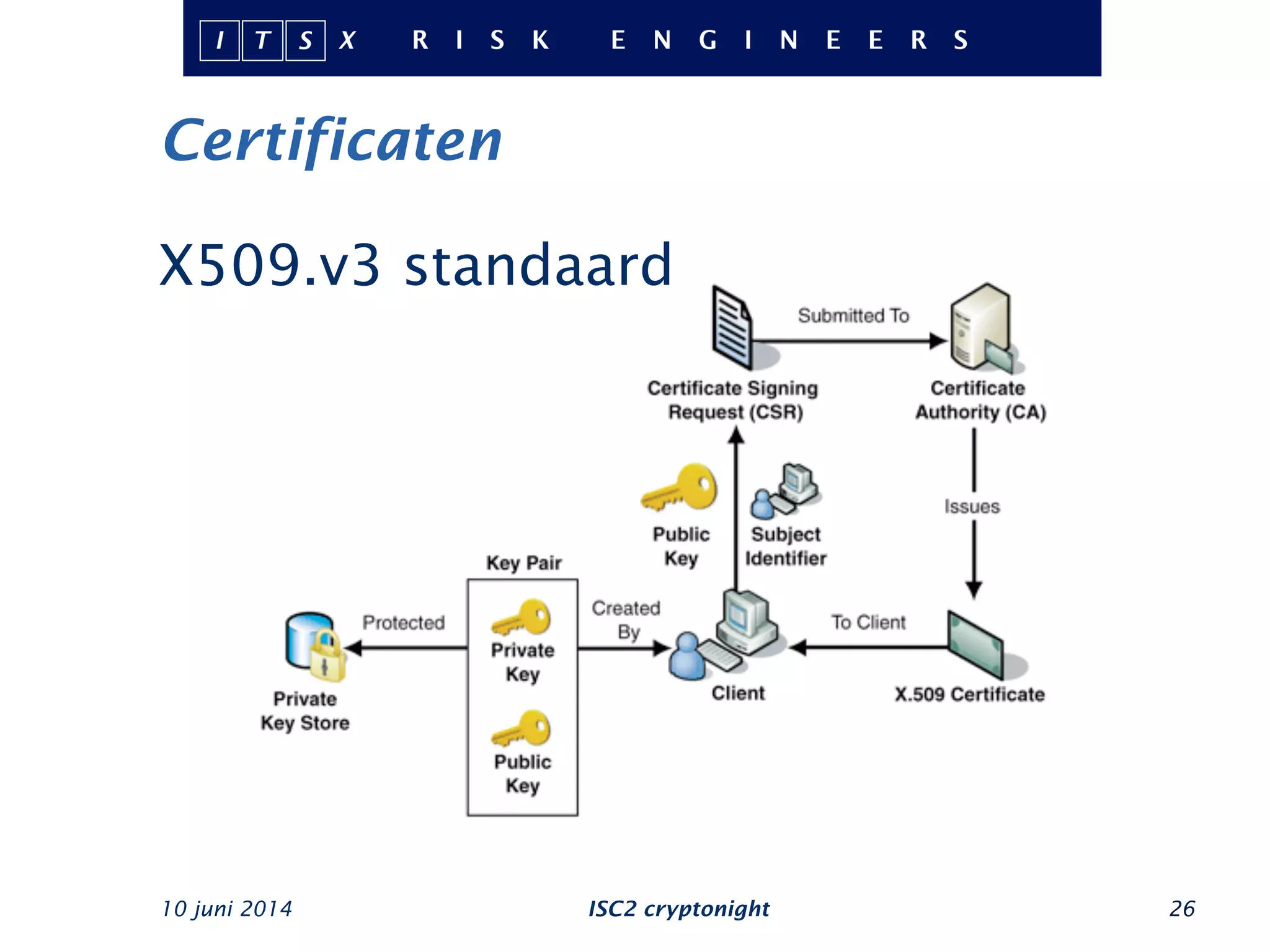

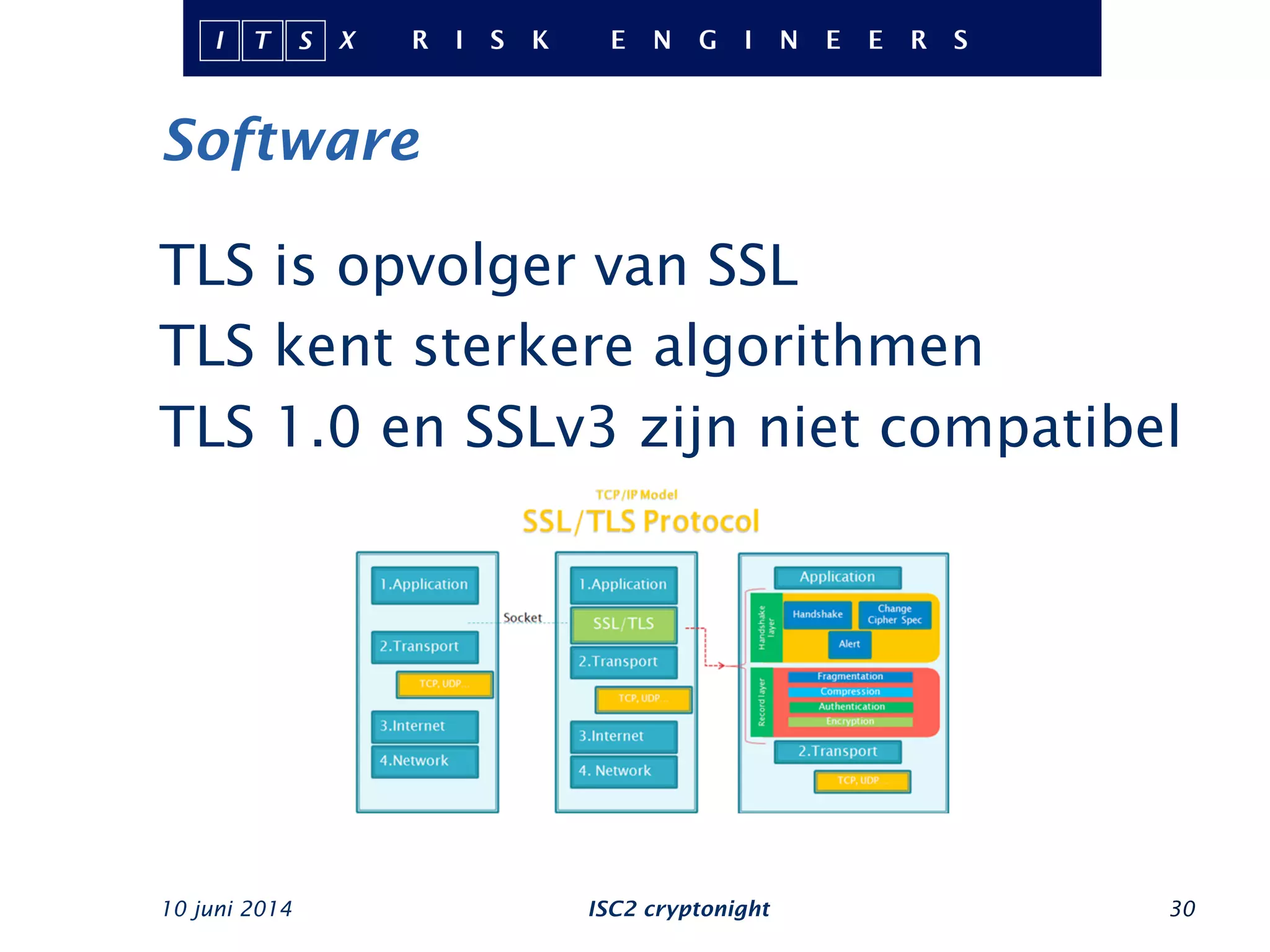

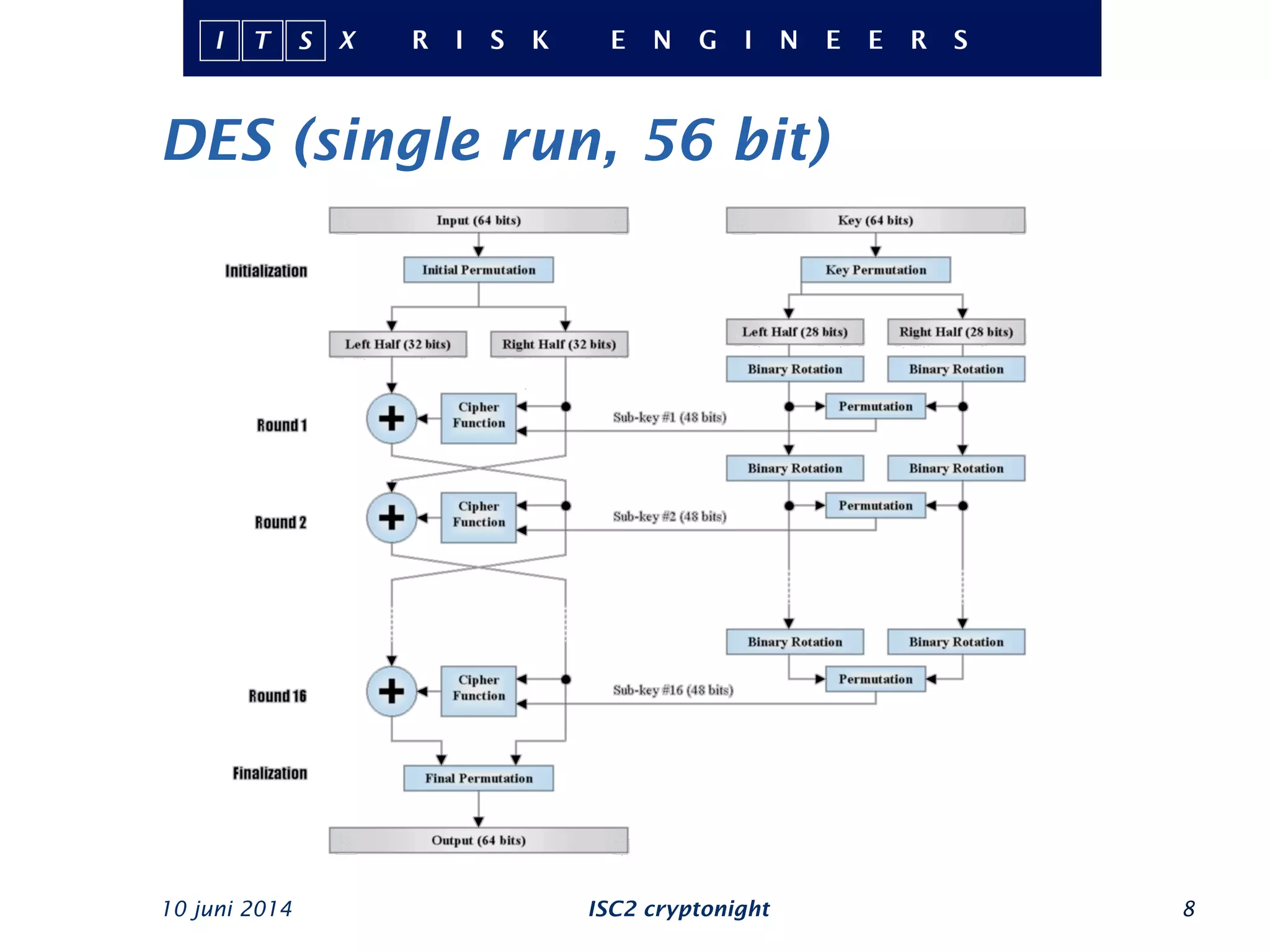

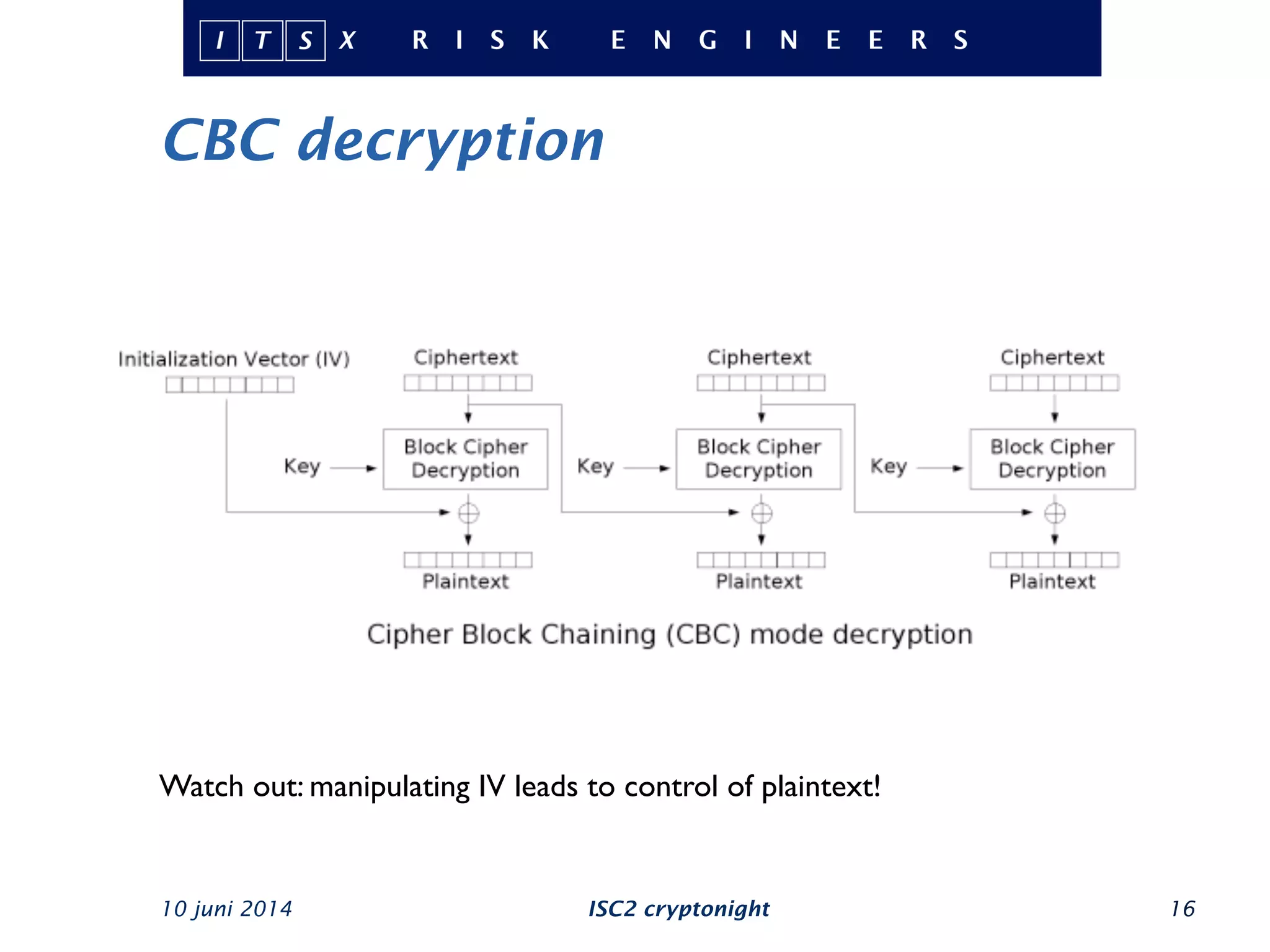

![CBC, padding oracle

10 juni 2014 ISC2 cryptonight 17

D(k,⋅) D(k,⋅)

m[0] m[1]

⊕ ⊕

c[0] c[1]IV

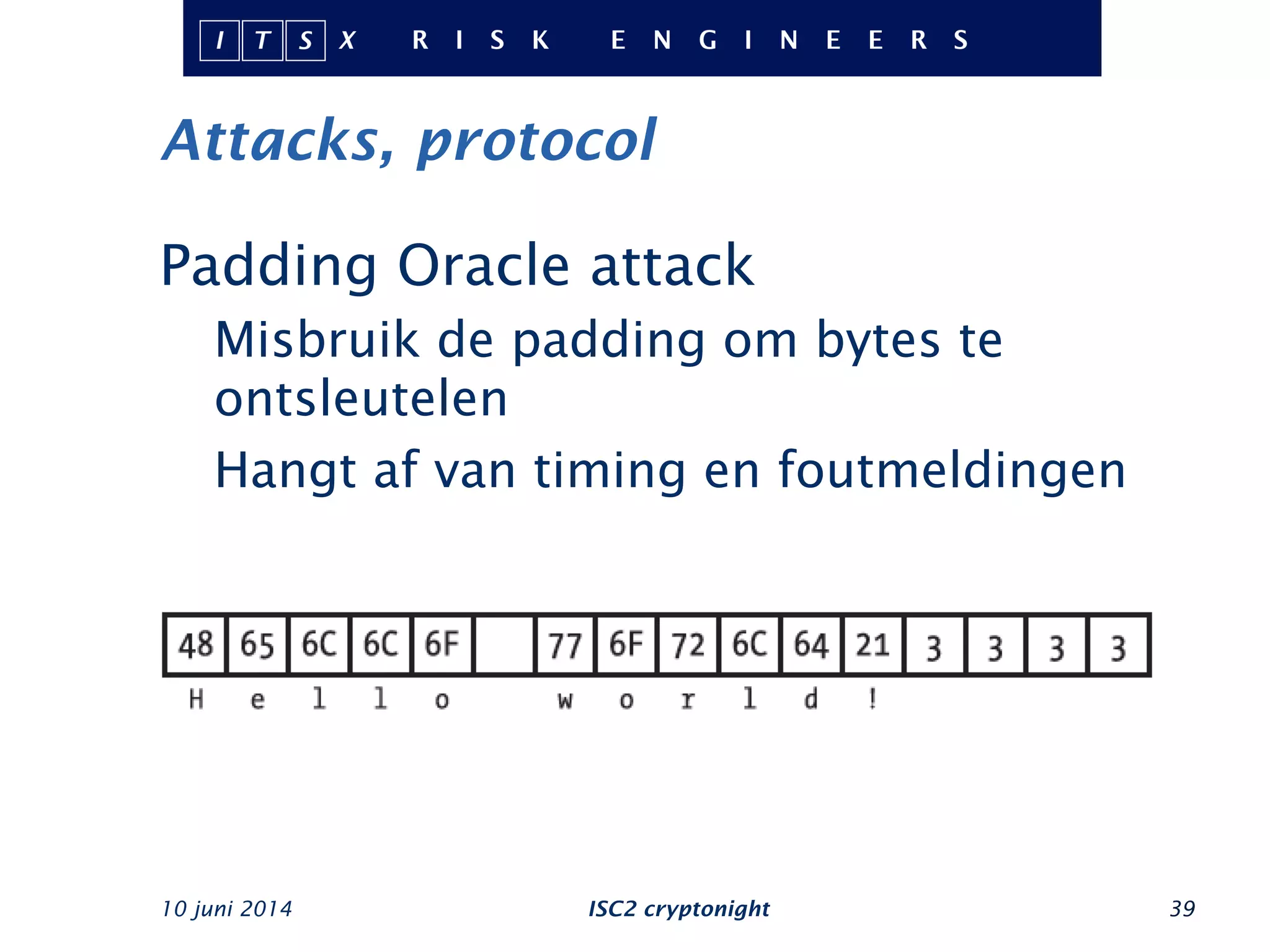

Since messages must be a multiple of the block size, padding

necessary. Every byte of the padding is the length of the padding.

i.e.: 0x0505050505 or 0x030303.

let g be a guess for the last byte of m[1]

⨁ g ⨁ 0x01

= last-byte ⨁ g ⨁ 0x01

if last-byte = g: valid pad

otherwise: invalid pad](https://image.slidesharecdn.com/cryptonightv2-140612083142-phpapp01/75/ISC2-Dutch-Chapter-Cryptonight-what-can-possibly-go-wrong-17-2048.jpg)