Criptografía máquina enigma ejemplo 3

•Download as PPTX, PDF•

0 likes•3,430 views

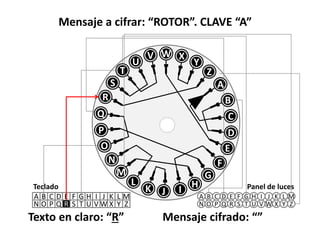

Este documento muestra el proceso de cifrado de la palabra "ROTOR" usando un cifrado por rotación con una clave "A". Se muestra cómo cada letra de la palabra en claro es reemplazada por la letra que se encuentra una posición más adelante en el alfabeto, resultando en el mensaje cifrado "TMBQZ" en 3 oraciones.

Report

Share

Report

Share

Recommended

Recommended

More Related Content

What's hot

What's hot (17)

Creación de tablas y relaciones en MySQL y wamp server

Creación de tablas y relaciones en MySQL y wamp server

Zero Knowledge Proofs: What they are and how they work

Zero Knowledge Proofs: What they are and how they work

Viewers also liked

Viewers also liked (9)

More from Mikel García Larragan

More from Mikel García Larragan (16)

Alinea technologies: presentación corporativa (resumen)

Alinea technologies: presentación corporativa (resumen)

Criptografía máquina enigma ejemplo 10 - Hojas Zygalski

Criptografía máquina enigma ejemplo 10 - Hojas Zygalski

I jornada PRIBATUA: La firma biométrica (iurismatica)

I jornada PRIBATUA: La firma biométrica (iurismatica)

I jornada PRIBATUA: La firma biométrica (validatedid)

I jornada PRIBATUA: La firma biométrica (validatedid)

Retos de seguridad en los dispositivos móviles (euskaltel s21 sec - mu - sy...

Retos de seguridad en los dispositivos móviles (euskaltel s21 sec - mu - sy...

Recently uploaded

Recently uploaded (12)

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Criptografía máquina enigma ejemplo 3

- 1. A B C D E F G HIJK L M N O P Q R T W Y Z S U XV Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “R” Teclado Panel de luces

- 2. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “T” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “R” Teclado Panel de luces T

- 3. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “T” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “RO” Teclado Panel de luces

- 4. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TM” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “RO” Teclado Panel de luces M

- 5. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TM” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROT” Teclado Panel de luces

- 6. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TMB” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROT” Teclado Panel de luces B

- 7. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TMB” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROTO” Teclado Panel de luces

- 8. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TMBQ” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROTO” Teclado Panel de luces Q

- 9. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TMBQ” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROTOR” Teclado Panel de luces

- 10. Mensaje a cifrar: “ROTOR”. CLAVE “A” Mensaje cifrado: “TMBQZ” A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Texto en claro: “ROTOR” Teclado Panel de luces Z