Recommended

More Related Content

More from Diego Souza

More from Diego Souza (20)

Como escrever relatórios e laudos de forense computacional e análise de malwares

Como escrever relatórios e laudos de forense computacional e análise de malwares

Política de Segurança da Informação – Introdução ao Desenvolvimento

Política de Segurança da Informação – Introdução ao Desenvolvimento

ENGENHARIA SOCIAL: EXPLORANDO O ELO MAIS FRACO DA SEGURANÇA DA INFORMAÇÃO

ENGENHARIA SOCIAL: EXPLORANDO O ELO MAIS FRACO DA SEGURANÇA DA INFORMAÇÃO

Politica de segurança da informação definição importância elaboração e imple...

Politica de segurança da informação definição importância elaboração e imple...

Tutorial de Configuranção do TRUECRYPT no Pen Drive

Tutorial de Configuranção do TRUECRYPT no Pen Drive

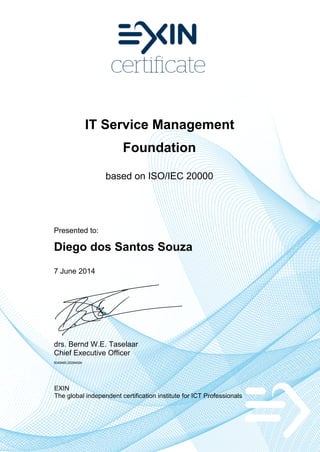

Exin

- 1. IT Service Management Foundation based on ISO/IEC 20000 Presented to: Diego dos Santos Souza 7 June 2014 drs. Bernd W.E. Taselaar Chief Executive Officer 5049460.20284006 EXIN The global independent certification institute for ICT Professionals