folleto

•Descargar como DOCX, PDF•

0 recomendaciones•189 vistas

Este documento habla sobre los delitos informáticos en Colombia. Explica que la ley 1273 de 2009 creó nuevos tipos penales relacionados con estos delitos, con penas de hasta 120 meses de prisión y multas de hasta 1500 salarios mínimos. Luego lista y explica cuatro categorías comunes de delitos informáticos: 1) relacionados con la propiedad intelectual, 2) hacking, 3) falsificación y fraude, 4) pedofilia. Finalmente, da consejos para evitar incurrir en estos delitos, como no compartir claves o

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos que se cometen en internet remberto-633

Habla sobr los principales problemas de delitos informaticos

Recomendados

Delitos que se cometen en internet remberto-633

Habla sobr los principales problemas de delitos informaticos

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

Aquí esta descrito, cuales son los delitos informáticos, que son, por qué se caracterizan, consejos...etc.

Folleto delitos informaticos

a continuación se presenta un folleto elaborado en word que posee contenido a cerca de los delitos informáticos.

Delitos informáticos

Concepto básico de delitos informáticos

Algunos delitos

Ley que penaliza los delitos en Colombia

Consejos

Pequeno Tutorial sobre WMM

Pequeno Tutorial sobre WMM - Criação de vídeos e disponibilização no Moodle

Más contenido relacionado

La actualidad más candente

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

Aquí esta descrito, cuales son los delitos informáticos, que son, por qué se caracterizan, consejos...etc.

Folleto delitos informaticos

a continuación se presenta un folleto elaborado en word que posee contenido a cerca de los delitos informáticos.

Delitos informáticos

Concepto básico de delitos informáticos

Algunos delitos

Ley que penaliza los delitos en Colombia

Consejos

La actualidad más candente (15)

Impacto de la nueva ley de delitos informáticos en el perú

Impacto de la nueva ley de delitos informáticos en el perú

Destacado

Pequeno Tutorial sobre WMM

Pequeno Tutorial sobre WMM - Criação de vídeos e disponibilização no Moodle

#IPEinforma - Infraestructura - IPE

Quinta entrega del #IPEinforma. Esperamos contribuir al debate sobre lo que necesita el Perú. ¡Este 2016 vota informado!. *Podcast► https://goo.gl/1LqwXM

*Videocast► https://goo.gl/0A7N1E

CHAPTER 6: FUNDAMENTAL ANALYSIS IN BINARY TRADING

Introduction to Fundamental Analysis

The Basics: Qualitative & Quantitative Factors

Qualitative vs. Quantitative

The Concept of Intrinsic Value

Trading Crude Oil Binary Option with Fundamental Analysis

Conclusion

Technical analysis - By Sohan Khatri

An overview of technical analysis and its common techniques (Candlestick , MACD, Parabolic SAR, RSI, Bolinger Bands etc) - given to brokers and managers of Nepal Derivative Exchange (NDEX) by Mr. Sohan Khatri (Resource person - Management Association of Nepal, Adjunct Faculty - Ace Institute of Management, Kathmandu College of Management)

Intencionalidad power point

Intencionalidad de trabajo de grado sobre actividades lúdicas para el fortalecimiento de los valores culturales. Maestría de Educación Inicial, UPEL extensión Acarigua.

Destacado (17)

Similar a folleto

Grup BalançA.Pac4

Presentación del proyecto virtual realizado por el "GrupBalança" para la asignatura "Ús i Aplicació de les TIC"

Informe OBS: Phising

* En el último trimestre de 2016 se realizaron 270.000 ataques de phising

* La banca es el sector donde mayoritariamente se dirigen los ataques de phising

* El 48% de los ataques de phising son al sector financiero

* El Instituto Nacional de Ciberseguridad de España (INCIBE) estima que el impacto de cibercriminalidad va de los 300.000 millones de euros al 1.000.000.000.000.

Delitos informaticos

Consejos para no incurrir en estos delitos informáticos

CONSEJOS PARA NO INCURRIR EN DELITOS INFORMATICOS

IMPORTANCIA DE FORMACION AL RESPECTO la necesiadad de formacion al respecto es para poder evitar muchas cosas como el mal uso de la tecnologia

DELITOS

INFORMATICO

Relacionados con su equipo informático:

• Actualice regularmente su sistema operativo

• Instale un Firewall o Cortafuegos para restringir accesos no autorizados de Internet.

• Instale un Antivirus y actualícelo con frecuencia.

Relacionado con la navegación en internet:

• Utilice contraseñas seguras.

• Navegue por páginas web seguras y de confianza.

Para estar informados de cualquier delito existen las TIC que nos ayudan a conocer información al respecto. Que son las TIC? Son las Tecnologías de la información y de la comunicación; Es un conjunto de herramientas, soportes y canales para el tratamiento y acceso a la información. Constituyen nuevos soportes y canales para dar forma, registrar, almacenar y difundir contenidos informacionales.

LOS DELITOS INFORMATICOS

En el constante progreso de la tecnología en los últimos años, la sociedad ha incurrido en nuevas formas de delinquir, con diferentes equipos ya sean las computadoras, tabletas, celulares, etc.

Los delitos informáticos o también llamados ciberdelitos son todas aquellas acciones antijurídicas que tienen como objetivo dañar ordenadores o redes de internet

LEY QUE CASTIGA LOS DELITOS INFORMATICOS EN COLOMBIA

A partir del 5 de enero de 2009 Colombia castiga a las personas que incurran en delitos informáticos con la ley 1273 denominada ‘‘de la protección de la información de los datos, que castiga con penas de prisión de hasta 120 meses y multas de hasta1500 salarios mínimos legales mensuales vigentes.

TIPOS DE DELITOS INFORMATICOS

Sexting: es cuando una persona manda fotos poco apropiadas a través de la red.

Phishing: es uno de los métodos más utilizados por los delincuentes cibernéticos para estafar y obtener información personal de otra persona como contraseñas o información sobre tarjetas de crédito

Pedófilo: es una persona que muestra deseo sexual hacia la pornografía infantil.

Cibera coso: el cibera coso es el uso de la información electrónica y medios de comunicación tales como correo electrónico, redes sociales, etc. para acosar a una persona a través ataques personales o divulgación de información confidencial.

Similar a folleto (20)

Presentacion Delitos Informaticos Informatica.pptx

Presentacion Delitos Informaticos Informatica.pptx

Último

Biografía Eugenio Díaz Castro su vida y su libros

biografía de eugenio diaz castro la vida y sus obras literarias que lo llevaron ala fama

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO

Clases de Informática primaria para niños de colegios católicos

Breve explicación sobre algunas herramientas informáticas

WordPress training basics - básicos de cómo enseñar WordPress

Básicos de cómo enseñar WordPress de manera correcta, no como a cada uno le parezca.

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

caso clinico de trastorno de personalidad obsesivo- compulsivo

Oración a Pomba Gira María Padilha .docx

Oración A Pomba Gira María Padilha para que regrese el ser amado

Último (14)

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

Clases de Informática primaria para niños de colegios católicos

Clases de Informática primaria para niños de colegios católicos

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

WordPress training basics - básicos de cómo enseñar WordPress

WordPress training basics - básicos de cómo enseñar WordPress

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

folleto

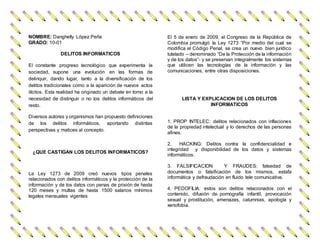

- 1. NOMBRE: Danghelly López Peña GRADO: 10-01 DELITOS INFORMATICOS El constante progreso tecnológico que experimenta la sociedad, supone una evolución en las formas de delinquir, dando lugar, tanto a la diversificación de los delitos tradicionales como a la aparición de nuevos actos ilícitos. Esta realidad ha originado un debate en torno a la necesidad de distinguir o no los delitos informáticos del resto. Diversos autores y organismos han propuesto definiciones de los delitos informáticos, aportando distintas perspectivas y matices al concepto. ¿QUE CASTIGAN LOS DELITOS INFORMATICOS? La Ley 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes El 5 de enero de 2009, el Congreso de la República de Colombia promulgó la Ley 1273 “Por medio del cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado – denominado “De la Protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones. LISTA Y EXPLICACION DE LOS DELITOS INFORMATICOS 1. PROP INTELEC: delitos relacionados con inflaciones de la propiedad intelectual y lo derechos de las personas afines. 2. HACKING: Delitos contra la confidencialidad e integridad y disponibilidad de los datos y sistemas informáticos. 3. FALSIFICACION Y FRAUDES: falsedad de documentos o falsificación de los mismos, estafa informática y defraudación en fluido tele comunicativa. 4. PEDOFILIA: estos son delitos relacionados con el contenido, difusión de pornografía infantil, provocación sexual y prostitución, amenazas, calumnias, apología y xenofobia.

- 2. NECESITAS FORMACION DEL TEMA LOS DELITOS IMFORMTICOS Es importante que todas las personas y aun mas las que utilizan las redes sociales o la internet sepan o sepamos cada uno de los peligros que corremos en las redes sociales, o que por no están informados y cometan estos delitos sin saberlo, por este motivo seamos violadores o violados nuestros derechos. CONSEJOS Y RECOMENDACINES PARA EVITAR INCURRIR EN ESTOS DELITOS Existen varios consejos que debemos tener en cuenta: -No compartir las claves de las redes sociales que tengamos -No subir datos personales -No tener contacto o hablar con personas que no concas y mucho menos compartir fotos o datos personales -Aprender a conocer las páginas seguras y las que no lo son -No visitar paginas desconocidas ni compartirlas WEBGRAFIA: 1. http://www.deltaasesores.co m/articulos/autores- invitados/otros/3576-ley-de- delitos-informaticos-en- colombia 2. http://www.delitosinformatico s.info/delitos_informaticos/de finicion.html