Análise de incidentes de segurança em redes de automação brasileiras

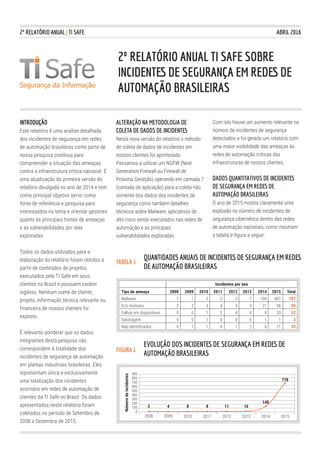

- 1. 2º RELATÓRIO ANUAL TI SAFE SOBRE INCIDENTES DE SEGURANÇA EM REDES DE AUTOMAÇÃO BRASILEIRAS 2º RELATÓRIO ANUAL | TI SAFE ABRIL 2016 INTRODUÇÃO Este relatório é uma análise detalhada dos incidentes de segurança em redes de automação brasileiras como parte de nossa pesquisa contínua para compreender a situação das ameaças contra a infraestrutura crítica nacional. É uma atualização da primeira versão do relatório divulgada no ano de 2014 e tem como principal objetivo servir como fonte de referência e pesquisa para interessados no tema e orientar gestores quanto às principais fontes de ameaças e as vulnerabilidades por elas exploradas. Todos os dados utilizados para a elaboração do relatório foram obtidos a partir de conteúdos de projetos executados pela TI Safe em seus clientes no Brasil e possuem caráter sigiloso. Nenhum nome de cliente, projeto, informação técnica relevante ou financeira de nossos clientes foi exposto. É relevante ponderar que os dados integrantes desta pesquisa não correspondem à totalidade dos incidentes de segurança de automação em plantas industriais brasileiras. Eles representam única e exclusivamente uma totalização dos incidentes ocorridos em redes de automação de clientes da TI Safe no Brasil. Os dados apresentados neste relatório foram coletados no período de Setembro de 2008 a Dezembro de 2015. ALTERAÇÃO NA METODOLOGIA DE COLETA DE DADOS DE INCIDENTES Nesta nova versão do relatório o método de coleta de dados de incidentes em nossos clientes foi aprimorado. Passamos a utilizar um NGFW (Next Generation Firewall ou Firewall de Próxima Geração) operando em camada 7 (camada de aplicação) para a coleta não somente dos dados dos incidentes de segurança como também detalhes técnicos sobre Malware, aplicativos de alto risco sendo executados nas redes de automação e as principais vulnerabilidades exploradas. QUANTIDADES ANUAIS DE INCIDENTES DE SEGURANÇA EM REDES DE AUTOMAÇÃO BRASILEIRAS Com isto houve um aumento relevante no número de incidentes de segurança detectados e foi gerado um relatório com uma maior visibilidade das ameaças às redes de automação críticas das infraestruturas de nossos clientes. DADOS QUANTITATIVOS DE INCIDENTES DE SEGURANÇA EM REDES DE AUTOMAÇÃO BRASILEIRAS O ano de 2015 mostra claramente uma explosão no número de incidentes de segurança cibernética dentro das redes de automação nacionais, como mostram a tabela e figura a seguir: 900 800 700 600 500 400 300 200 100 0 Tipo de ameaça Malware Erro Humano Falhas em dispositivos Sabotagem Não identificados Incidentes por ano 2008 1 2 0 0 0 2009 1 2 0 0 1 2010 2 3 1 1 1 2011 2 4 2 0 0 2012 3 3 4 0 1 2013 7 3 4 0 2 2014 104 21 8 1 6 2015 667 56 33 1 21 Total 787 94 52 3 32 Númerodeincidentes 2011 8 2008 3 2009 4 2010 8 2012 11 2013 16 2014 140 2015 778 TABELA 1 EVOLUÇÃO DOS INCIDENTES DE SEGURANÇA EM REDES DE AUTOMAÇÃO BRASILEIRAS FIGURA 1

- 2. 2º RELATÓRIO ANUAL | TI SAFE ABRIL 2016 MALWARE: O PRINCIPAL VILÃO DAS REDES DE AUTOMAÇÃO Comumente conhecido e generalizado como Vírus, malware agrupa todo software ou programa criado com a intenção de abrigar funções para penetrar em sistemas, quebrar regras de segurança, roubar informações e servir de base para demais operações ilegais e/ou prejudiciais.1 O relatório mostra que as infecções por Malware são a principal causa de incidentes de segurança da informação em redes industriais no brasil e que, no ano de 2015, houve uma explosão no número de máquinas infectadas, como mostra a figura acima. Esta alta incidência mostra que a maioria das redes de automação no país não possui recursos mínimos de segurança contra malware, contendo máquinas sem antivírus e com patches desatualizados, quando existem. Este frágil cenário se deve basicamente a dois fatores: a demora dos fabricantes em liberar e testar patches após eles terem sido liberados e a falta de políticas e boas práticas de segurança da informação em redes de automação. Além disso, foi possível verificar a ocorrência em larga escala de aplicativos inseguros e inapropriados sendo usados em redes de automação. A transferência de arquivos dos aplicativos pode levar ao vazamento de dados; a capacidade de evitar a detecção ou o túnel de outros aplicativos pode levar a riscos de conformidade; o consumo de largura de banda alta equivale a um aumento dos custos operacionais e os aplicativos que são propensos a malwares ou vulnerabilidades podem apresentar riscos de continuidade de negócios. A identificação dos riscos que um aplicativo apresenta é o primeiro passo para o gerenciamento eficaz dos riscos corporativos relacionados. A tabela acima mostra os dez aplicativos com nível de risco que foram encontrados com maior freqüência. Máquinasinfectadas 2011 2 2008 1 2009 1 2010 2 2012 3 2013 7 2014 104 2015 667 AUMENTO DE MÁQUINAS INFECTADAS POR MALWARE EM REDES DE AUTOMAÇÃO BRASILEIRAS FIGURA 2 800 700 600 500 400 300 200 100 0 TOP 10 - APLICAÇÕES DE ALTO RISCO ENCONTRADAS EM REDES DE AUTOMAÇÃO BRASILEIRAS TABELA 3 Aplicação de alto risco http-proxy (proxy) 416392 Skype (voip-video) 56705 FTP (file sharing) 35372 webdav (file sharing) 20272 SMTP (email) 2118 x11 (remote access) 1273 google-docs-base (office programs) 570 http-audio (audio streaming) 248 rss (internet utility) 119 Bittorrent (file sharing) 98 Sessões estabelecidas O Malware "Conficker Win 32" 2 , dominou a contagem de malware em plantas de automação no Brasil no período, tendo sido o responsável por 395 das 667 infecções computadas. TIPOS DE MALWARE DESCOBERTOS EM REDES DE AUTOMAÇÃO BRASILEIRAS TABELA 2 Malware Net-Worm/Win32.Conficker.cw 395 Virus/Win32.WGeneric.ewnbr 168 Trojan-Downloader/Win32.agent.dn 84 Virus/Win32.WGeneric.fbsza 32 Virus/Win32.WGeneric.gczvh 22 Trojan-Ransom/Win32.cryptodef.bf 21 GenericR/Win32.dsc.c 18 Virus/Win32.WGeneric.fpuiy 17 Trojan/Win32.vobfus.jgcy 10 Virus/Win32.WGeneric.gewzr 9 None:goiaxt.com 8 Virus/Win32.WGeneric.gdoqq 3 N.º de ocorrências

- 3. 2º RELATÓRIO ANUAL | TI SAFE ABRIL 2016 Os principais problemas relacionados ao uso de aplicativos de alto risco em redes de automação são: Aplicativos com proxy e de acesso remoto foram encontrados. Funcionários experientes podem estar usando esses aplicativos para ocultar a atividade e, assim fazendo, podem expor as redes de automação a riscos de conformidade e perda de dados. Aplicativos P2P e aplicativos baseados em navegador de compartilhamento de arquivos são usados em larga escala em redes de automação. Estes aplicativos expõem as empresas à perda de dados e a riscos de conformidade que podem atuar como um vetor de ameaça. Vários aplicativos que são comumente usados para comunicações pessoais foram encontrados, incluindo mensagens instantâneas, webmail, e VoIP/vídeo conferência. Estes tipos de aplicativos expõem as empresas a uma possível perda de produtividade, riscos de conformidade e de continuidade de negócios. Aplicativos que são conhecidos por consumir largura de banda excessiva, incluindo foto/vídeo e áudio foram detectados. Estes tipos de aplicativos representam um gasto de produtividade dos funcionários e podem consumir quantidades excessivas de largura de banda, atuando como vetores de ameaças potenciais e degradando o tempo de resposta das redes de tempo real. OCULTAÇÃO DE ATIVIDADE TRANSFERÊNCIA DE ARQUIVOS E PERDA DE DADOS COMUNICAÇÕES PESSOAIS APLICAÇÕES DE ALTO CONSUMO DE BANDA VULNERABILIDADES EM PROTOCOLOS INDUSTRIAIS ESTÃO SENDO CADA VEZ MAIS EXPLORADAS A maior visibilidade dos aplicativos na rede, independentemente da porta, túneis ou outras táticas evasivas que podem ser utilizadas, estende-se para explorar a vulnerabilidade de proteção a fim de garantir que a ameaça seja detectada e bloqueada. As vulnerabilidades dos aplicativos SCADA encontradas nas redes de nossos clientes foram classificadas por protocolo e quantidade e apresentadas na tabela abaixo: PRINCIPAIS VULNERABILIDADES DE APLICATIVOS SCADA DESCOBERTAS EM REDES DE AUTOMAÇÃO BRASILEIRAS TABELA 4 Vulnerabilidade de aplicativos SCADA Protocolo Quantidade SCADA Modbus Read Request to a PLC Attempt (modbus-read- info-leak) Modbus 5124628 SCADA ICCP COTP Connection Request from Unauthorized Client cotp 3445262 SCADA ICCP Unauthorized COTP Connection Established cotp 1232751 SCADA ICCP Unauthorized MMS Write Request Succeeded iccp 989098 SCADA DNP3 Unauthorized Read Request to a PLC Atempt dnp3 576098 SCADA Password Crack Brute-Force Attack cotp 199089 SCADA DNP3 Unauthorized Write Request to a PLC Atempt dnp3 87999 SCADA ICCP Unauthorized Association Request iccp 24509

- 4. A maioria das organizações cujos dados foram consolidados nesta pesquisa não possui uma política afinada para gerir seus aplicativos - porque não tem sido historicamente necessário ou viável. Com o crescimento das aplicações controladas pelos usuários, a tendência para transportar características evasivas para simplificar o acesso e as ameaças que se aproveitam deles, recomendamos implementação de políticas para habilitação segura de aplicativos, que permitam, de forma controlada, a utilização somente dos aplicativos necessários para a operação e supervisão das plantas de automação. Os riscos de segurança e conformidade associados com estes aplicativos podem apresentar problemas para as redes de tempo real já que os funcionários podem utilizar estes aplicativos para contornar os controles de segurança existentes. Sem a compreensão, a categorização e a redução destes riscos, expõe-se a rede de automação da empresa a uma possibilidade de transferência de dados não autorizada, violações de conformidade e ameaças associadas aos aplicativos. Aplicativos como proxy, acesso remoto e túnel criptografado são às vezes utilizados por funcionários que querem esconder suas atividades. Isto representa riscos corporativos e de segurança para as redes das empresas. Políticas que ditam o uso desses aplicativos devem ser implementadas. A única forma de reduzir o risco do nível de aplicativo é primeiro, saber quais aplicativos estão sendo usados dentro das redes de automação, quais são os riscos corporativos e de segurança, e, finalmente, criar e aplicar as políticas de segurança adequadas. AUMENTAR O CONTROLE SOBRE A SEGURANÇA DOS APLICATIVOS DAS REDES DE AUTOMAÇÃO MINIMIZAR OS RISCOS RELACIONADOS AO USO DE APLICATIVOS P2P E O COMPARTILHAMENTO DE ARQUIVOS BASEADO EM NAVEGADOR DENTRO DE REDES DE AUTOMAÇÃO IMPLEMENTAR POLÍTICAS QUE DITEM O USO DE APLICATIVOS DE OCULTAÇÃO DE ATIVIDADE BUSCAR VISIBILIDADE E CONTROLE DE APLICATIVOS DENTRO DAS REDES DE AUTOMAÇÃO maior que a dos anos de 2008 a 2014 somados, o que representa um crescimento alarmante. As infraestruturas críticas brasileiras devem despertar urgentemente para este cenário e implementar controles de segurança que vão de encontro ao cenário de ameaças documentado nesta pesquisa. Os principais controles de segurança recomendados pela TI Safe diante deste cenário desafiador são os seguintes: 2º RELATÓRIO ANUAL | TI SAFE ABRIL 2016 CONCLUSÃO O aumento da atividade hacker no Brasil e a evolução dos ataques direcionados a redes de automação aumentou vertiginosamente no ano de 2015. Somente durante este ano foi notada uma quantidade de incidentes de segurança REFERÊNCIAS 1 Segurança de automação industrial e SCADA / Marcelo Ayres Branquinho ... [et al.]. 1. ed. - Rio de Janeiro. Elsevier, 2014. 2 Trend Micro Incorporated. (2013). Threat Encyclopedia. “WORM_DORKBOT: IRC Bots Rise Again?” Acesso em 23 de junho,2013,http://about-threats.trendmicro.com/us/webattack/102/wormdorkbot%20irc%20bots%20rise%20again. RIO DE JANEIRO - RJ Av. das Américas, 700, Bloco 01, sala 331 CEP 22640-100 Telefone: +55 (21) 2173-1159 Fax: (21) 2173-1165 SÃO PAULO - SP Rua Dr. Guilherme Bannitz, 126 2º andar - Cj 21, CV 9035 CEP 04532-060 Telefone: +55 (11) 3040-8656 Fax: (11) 3040-8656 SALVADOR - BA Av. Tancredo Neves, 450 16º andar – Edifício Suarez Trade CEP 41820-901 Telefone: +55 (71) 3340-0633 Fax: (71) 3340-0633 SITE: WWW.TISAFE.COM.BR TWITTER: @TISAFE SKYPE: TI-SAFE