ISO 27032 y protección información UNICON

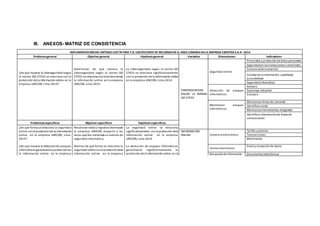

- 1. III. ANEXOS- MATRIZ DE CONSISTENCIA IMPLEMENTACIÓN DEL MÉTODOJUSTIN TIMEY EL USOEFICIENTEDE RECURSOS EN EL ÁREA CONERAS EN LA EMPRESA CREDITEX S.A.A- 2014 Problemageneral Objetivo general Hipótesis general Variables Dimensiones Indicadores ¿De qué manera la ciberseguridad según la norma ISO 27032 se relaciona con la protección dela información online en la empresa UNICON, Lima-2014? Determinar de qué manera la ciberseguridad según la norma ISO 27032 serelaciona conla protecciónde la información online en la empresa UNICON, Lima-2014 La ciberseguridad según la norma ISO 27032 se relaciona significativamente con la protección dela información online en la empresa UNICON, Lima-2014 CIBERSEGURIDAD SEGÚN LA NORMA ISO 27032 Seguridad online Privacidad y protección dedatos personales Seguridaden las transacciones comerciales Comunicacióncomercial Calidad dela información, usabilidad, accesibilidad Seguridadinformática Detección de ataques informáticos Hackers Espionaje industrial Crackers Monitorear ataques informáticos Monitorear líneas de comando Identificarscript Monitorear herramientas integradas Identificarintervenciónde líneas de comunicación Problemasespecíficos Objetivo específicos Hipótesis específicos ¿De qué forma serelaciona la seguridad online conla proteccióndela información online en la empresa UNICON, Lima- 2014? ¿De qué manera la detecciónde ataques informáticos garantizaría la protecciónde la información online en la empresa Recolectar datos y registros internosde la empresa UNICON respecto a las veces quefue vulnerada su sistema de seguridad informática. Analizar de qué forma se relaciona la seguridad onlineconla proteccióndela información online en la empresa La seguridad online se relaciona significativamente con la protección dela información online en la empresa UNICON, Lima-2014 La detección de ataques informáticos garantizaría significativamente la protección dela información online en la INFORMACIÓN ONLINE Comercio electrónico Tarifas y precios Transacciones Multimedia Correo electrónico Envió y recepción de datos Búsqueda deinformación Documentos electrónicos

- 2. UNICON, Lima-2014? ¿Cómo el monitoreo de ataques informáticos incideenla protección de la información online en la empresa UNICON, Lima-2014? Recolectar información necesaria de la problemática actualde la protección dela información online de la empresa UNICON. Analizar la detección de ataques informáticos garantizaría la protecciónde la información online en la empresa UNICON. Comparar situación actual que garantizaría la protección de la informaciónonlineenla empresa UNICON actual con nuevas modalidades que existen en la red como los mercados de productos y servicios que existen a nivel nacional con referencia a la ciberseguridad. Diseñar un plan deseguridad aplicado al monitoreo deataques informáticos incide en la protección online en la empresa UNICON. UNICON. Comparar eltipo deinformaciónonline con otras empresas a nivel nacional para una solución óptima de sus recursos para la empresa UNICON. Diseñar sistemas de detección de ataques informáticos impulsando la información en las redes y sistemas garantizando riesgo mínimo. Escenario depruebas dequémanera la detección de ataques informáticos garantizaría la protección de la información online en la empresa UNICON. Documentar cómo el monitoreo de ataques informáticos incide en la protección dela información online en la empresa UNICON aplicando a la norma ISO 27032 empresa UNICON, Lima-2014 El monitoreo de ataques informáticos incide significativamente en la protección de la información online en la empresa UNICON, Lima-2014 Base de datos Tabla 1: Matriz de consistencia