los seguridad puertos

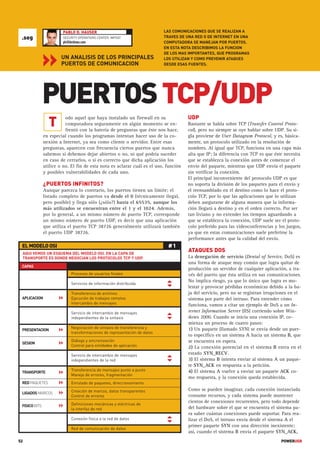

- 1. odo aquel que haya instalado un firewall en su computadora seguramente en algún momento se en- frentó con la batería de preguntas que éste nos hace, en especial cuando los programas intentan hacer uso de la co- nexión a Internet, ya sea como cliente o servidor. Entre esas preguntas, aparecen con frecuencia ciertos puertos que nunca sabemos si debemos dejar abiertos o no, ni qué podría suceder en caso de cerrarlos, o si es correcto que dicha aplicación los utilice o no. El fin de esta nota es aclarar cuál es el uso, función y posibles vulnerabilidades de cada uno. ¿PUERTOS INFINITOS? Aunque parezca lo contrario, los puertos tienen un límite; el listado completo de puertos va desde el 0 (técnicamente ilegal, pero posible) y llega sólo (¿sólo?) hasta el 65535, aunque los más utilizados se encuentran entre el 1 y el 1024. Además, por lo general, a un mismo número de puerto TCP, corresponde un mismo número de puerto UDP, es decir que una aplicación que utiliza el puerto TCP 38726 generalmente utilizará también el puerto UDP 38726. UDP Bastante se habla sobre TCP (Transfer Control Proto- col), pero no siempre se oye hablar sobre UDP. Su si- gla proviene de User Datagram Protocol, y es, básica- mente, un protocolo utilizado en la resolución de nombres. Al igual que TCP, funciona en una capa más alta que IP; la diferencia con TCP es que éste necesita que se establezca la conexión antes de comenzar el envío del paquete, mientras que UDP envía el paquete sin verificar la conexión. El principal inconveniente del protocolo UDP es que no soporta la división de los paquetes para el envío y el reensamblado en el destino como lo hace el proto- colo TCP, por lo que las aplicaciones que lo utilizan deben asegurarse de alguna manera que la informa- ción llegará a destino y en el orden correcto. Por ser tan liviano y no extender los tiempos aguardando a que se establezca la conexión, UDP suele ser el proto- colo preferido para las videoconferencias y los juegos, ya que en estas comunicaciones suele preferirse la performance antes que la calidad del envío. ATAQUES DOS La denegación de servicio (Denial of Service, DoS) es una forma de ataque muy común que logra quitar de producción un servidor de cualquier aplicación, a tra- vés del puerto que ésta utiliza en sus comunicaciones. No implica riesgo, ya que lo único que logra es mo- lestar y provocar pérdidas económicas debido a la ba- ja del servicio, pero no se registran irrupciones en el sistema por parte del intruso. Para entender cómo funciona, vamos a citar un ejemplo de DoS a un In- ternet Information Server (IIS) corriendo sobre Win- dows 2000. Cuando se inicia una conexión IP, co- mienza un proceso de cuatro pasos: 1) Un paquete (llamado SYN) se envía desde un puer- to específico en un sistema A hacia un sistema B, que se encuentra en espera. 2) La conexión potencial en el sistema B entra en el estado SYN_RECV. 3) El sistema B intenta enviar al sistema A un paque- te SYN_ACK en respuesta a la petición. 4) El sistema A vuelve a enviar un paquete ACK co- mo respuesta, y la conexión queda establecida. Como se pueden imaginar, cada conexión instanciada consume recursos, y cada sistema puede mantener cientos de conexiones recurrentes, pero todo depende del hardware sobre el que se encuentra el sistema pa- ra saber cuántas conexiones puede soportar. Para rea- lizar el DoS, el intruso envía desde el sistema A el primer paquete SYN con una dirección inexistente; así, cuando el sistema B envía el paquete SYN_ACK, T PABLO D. HAUSER SECURITY OPERATIONS CENTER, IMPSAT ph@tectimes.com 52 POWERUSR .seg UN ANALISIS DE LOS PRINCIPALES PUERTOS DE COMUNICACION« LAS COMUNICACIONES QUE SE REALIZAN A TRAVES DE UNA RED O DE INTERNET EN UNA COMPUTADORA SE MANEJAN POR PUERTOS. EN ESTA NOTA DESCRIBIMOS LA FUNCION DE LOS MAS IMPORTANTES, QUE PROGRAMAS LOS UTILIZAN Y COMO PREVENIR ATAQUES DESDE ESAS FUENTES. AQUI VEMOS UN ESQUEMA DEL MODELO OSI. EN LA CAPA DE TRANSPORTE ES DONDE NEGOCIAN LOS PROTOCOLOS TCP Y UDP. ELMODELOOSI #1 CAPAS APLICACION Procesos de usuarios finales Servicios de información distribuida Transferencia de archivos Ejecución de trabajos remotos Intercambio de mensajes Servicio de intercambio de mensajes independientes de la sintaxis Negociación de sintaxis de transferencia y transformaciones de representación de datos Diálogo y sincronización Control para entidades de aplicación Servicio de intercambio de mensajes independientes de la red Transferencia de mensajes punto a punto Manejo de errores, fragmentación Enrutado de paquetes, direccionamiento Creación de marcos, datos transparentes Control de errores Definiciones mecánicas y eléctricas de la interfaz de red Conexión física a la red de datos Red de comunicación de datos « PRESENTACION « TRANSPORTE « LIGADOSMARCOS « FISICOBITS « REDPAQUETES « SESION « PUERTOSTCP/UDP PUERTOS 11/11/03 2:35 PM Page 52

- 2. 53POWERUSR permiso de ejecución de archivos en versiones anteriores a la 2.2 del Wu-FTPd; si apareciera puerto restringido, significa que la transferencia está intentando realizarse por un puerto muy co- nocido utilizado por otra aplicación (por ejemplo, 1433-SQL), lo que evidencia un posible intento de intrusión en la computadora. I Troyanos: los que utilizan el puerto 21 suelen le- vantar un servidor FTP en la máquina atacada de forma transparente para el usuario. Los más co- nocidos son BackConstruction, BladeRunner, Cat- tivikFTPServer, CCInvader, DarkFTP, DolyTrojan, Fore, FreddyK, InvisibleFTP, Juggernaut42, Larva, MotIvFTP, NetAdministrator, Ramen, RTB666, SennaSpyFTPserver, Traitor21, TheFlu, WebEx y WinCrash. 53 DNS (TCP-UDP) Es el puerto del Domain Name Server o servidor de nombres de dominio. Es indispensable para la nave- gación, ya que se encarga de resolver los nombres de las páginas web tipeados en un navegador a su direc- ción IP asociada. I Troyanos: ADMworm y Lion. 80 HTTP (TCP) Se trata del puerto usado por el HyperText Transfer Protocol o protocolo de transferencia de hipertexto. Es el protocolo que fundó las bases de las transferen- cias de las páginas web en Internet. Los puertos alter- nativos para http son el 8008 y 8080. I Vulnerabilidad: al ser imprescindible para la nave- gación, es uno de los puertos preferidos para el in- greso de los intrusos. Es fundamental la configura- ción de reglas en firewalls que sólo permitan cone- xiones en este puerto desde la red LAN hacia la WAN, pero nunca en forma inversa, salvo casos obvios (web servers). I Troyanos: otro puerto favorito entre los troyanos por su alta e indispensable utilidad: 711trojan, AckCmd, BackEnd, BO2000Plug-Ins, CGIBackdoor, GodMessa- ge4Creator, IISworm, ReverseWWWTunnel, RTB666, WebDownloader y WebServerCT, entre otros. 443 HTTPS (TCP) HTTP seguro. Muy utilizado en transacciones con tarjetas de crédito, ya que la información viaja de forma encriptada. nunca recibe la respuesta y la conexión queda en cola de espera (por predefinición) durante 75 segundos. Si en ese tiempo se re- ciben en el sistema B suficientes conexiones como para agotar los recursos, se produce el DoS. LOS PUERTOS NECESARIOS A continuación, confeccionaremos una lista ordenada en tres grupos por número con los puertos más utilizados, tanto en las conexiones a Internet como los que necesitamos dejar habilitados en caso de tener una LAN con ciertas aplicaciones cliente-servi- dor muy difundidas. También citaremos las vulnerabilidades que presentan y los troyanos que se valen de ellos. NAVEGACION Son los puertos que suelen utilizar el navegador de Internet y otras aplicaciones similares. 21 FTP (TCP-UDP) El File Transfer Protocol o protocolo de trasferencia de archi- vos es uno de los protocolos más antiguos de la red. En ciertos casos (raramente) también puede utilizarse el puerto 20. La ne- gociación se efectúa en el puerto 21, pero la transferencia se realiza por un puerto aleatorio a partir del 1024. Este puerto era el usado por el viejo y querido AudioGalaxy para realizar el intercambio de archivos. I Vulnerabilidad: la más común y, a la vez, menos peligrosa es la utilización de servidores FTP por extraños como “caché”; escanean la Web en busca de un servidor FTP sin la seguridad necesaria y alojan sus archivos allí, para recuperarlos más tar- de. Por eso es recomendable que la configuración del servidor FTP se realice de manera que en una misma carpeta no pueda leerse y escribirse al mismo tiempo (es decir, que exista un di- rectorio de recepción y otro de salida). Pero la parte peligrosa que alberga el FTP es la manera en que establece la conexión: en un ambiente donde hay un firewall debidamente configura- do, suelen permitirse todas las conexiones establecidas desde la LAN hacia la WAN, y se deniegan las de la WAN hacia la LAN. Pero al intentar establecer la conexión FTP, el servidor establece una conexión desde el servidor hacia el cliente para transferir el archivo. Para evitar esta conexión, suele utilizarse el modo pasivo (PASS) en las transferencias FTP, que hace que el inicio de la conexión recaiga sobre el cliente. El ftp.exe que viene con Windows no soporta el modo pasivo, así que los usuarios de este sistema deberán utilizar algún cliente FTP se- parado, como el popular Wu-FTPd. Otras vulnerabilidades comunes son: sobrecarga del buffer por nombre de usuario, password, directorio, nombre de ar- chivo o línea de comando muy extenso, lo que provoca DoS; EL COMANDO NETSTAT CON SUS PARAMETROS EN WINDOWS. COMPARADO CON SUS PARES DE OTROS SISTEMAS OPERATIVOS, ES CIERTAMENTE LIMITADO. 01 FIGURA « PUERTOS 11/11/03 2:35 PM Page 53

- 3. UTILIDADES EN WEB Puertos utilizados por software que trabaja por Internet. 22 SSH (TCP)/PCANYWHERE (UDP) SSH es el SecureShell, un soft seguro de administra- ción remota encriptada. PCAnywhere también es para la administración remota, sólo que además utiliza los puertos 5631 TCP (pcanywheredata), 5632 TCP-UDP (pcanywherestat) y 65301 TCP. I Vulnerabilidad: contenía errores en librerías en versiones anteriores a la 1.28 que lo hacían vulne- rable al ingreso remoto (excepto en distribuciones de sistemas operativos de Debian u OpenBSD). La versión 8.0 de PCAnywhere permitía, durante la pantalla de “presione ENTER”, luego de conec- tarse al puerto 5631, enviar grandes cantidades de información al servidor, lo que podría provo- carle DoS por llevar el uso de la CPU al 100%. Las PCs que cuenten con PCAnywhere instalado deben tener un password muy seguro, ya que los intrusos suelen escanear la Web hasta encontrar- las, y si logran descifrar el password, utilizan esas máquinas para atacar sitios más interesantes (NASA, CIA, Pentágono, etc.). I Troyanos: Adoresshd y Shaft. 23 TELNET (TCP) Conexiones para la administración remota de equipos. I Vulnerabilidad: sobrecarga del buffer por nombre de usuario, password o tipo de terminal muy ex- tenso. Si se realiza de manera cuidadosa, es posible ingresar en el sistema, pero generalmente se lo uti- liza para causar DoS. También es muy común el abuso de Telnet sobre otros servicios para intentar el ingreso (HTTP, SMTP o FTP). I Troyanos: ADMworm, FireHacKer, MyVeryOwntro- jan, RTB666, TelnetPro, TinyTelnetServer y TruvaAtl. LINKS I INTERNET SECURITY SYSTEMS www.iss.net Sitio con mucha información sobre vulnerabilidades. I SECURITY FOCUS www.securityfocus.com Otro sitio de seguridad muy interesante. I HISPASEC SISTEMAS www.hispasec.com Sitio en español sobre todo tipo de vulnerabilidades. I WHATIS http://whatis.techtarget.com Excelente base de datos sobre conocimientos tecnológicos. AQUI VEMOS EL MISMO COMANDO NETSTAT CON SUS PARAMETROS EN UN SISTEMA BASADO EN FREEBSD (TAN SOLO LA PRIMERA PAGINA).02 FIGURA 54 24 SERVICIOS DE MAIL (TCP) Cualquier servicio privado de mail utiliza este puerto. I Troyanos: BO2KcontrolPort. ¡Es el famoso Back Oriffice! 25 SMTP (TCP) Se trata del puerto usado por el denominado Simple Mail Transfer Protocol o protocolo de transferencia simple de co- rreo. Necesitamos que se encuentre abierto para poder efectuar los envíos de correo electrónico. I Vulnerabilidad: las aplicaciones que se utilizan para el envío de correo han avanzado lo suficiente en materia de intrusiones como para ser lo bastante robustas, pero deben poner mayor énfasis en el control del spam y en el uso no autorizado para realizar Mail Relay (envío de correo sin consentimiento). I Troyanos: como es de imaginar, éste es el puerto por excelen- cia para la propagación de troyanos; por lo tanto, sólo nom- braremos algunos de los más importantes: Ajan, Antigen, Ba- rok, EmailPasswordSender, EPSII, Happy99, Hpteammail, Ilove- you, MagicHorse, MBT, MBTMailBombingTrojan, Naebi, Termi- nator, WinPC y WinSpy. 110 POP3 (TCP) El puerto utilizado por el famoso Post Office Protocol V3 o, más fácil, protocolo de correo. Anteriormente se utilizaba el puerto 109 (POP2), por lo que los intrusos siguen realizando escaneos sobre él, ya que algunos antiguos servidores POP3 presentan huecos de se- guridad en él. I Vulnerabilidad: ciertos servidores POP presentan huecos que permiten la sobrecarga del buffer y la caída por DoS. Algunos de ellos son los basados en QualCOMM Qpopper. Al ser un puerto muy atacado, se recomienda que los passwords de las cuentas sean muy seguros para evitar que los intrusos puedan adivinarlos. Otro ataque común consiste en enviar nombres de usuario, passwords o nombres de archivos muy largos que per- miten la ejecución de código malicioso al remitente. I Troyano: ProMailtrojan. 1214 KAZAA, MORPHEUS, GOKSTER (TCP-UDP) Famosas aplicaciones peer to peer. Nadie nos perdonaría olvidar la mención de este puerto tan usado en la actualidad. 1863 MSN MESSENGER (TCP-UDP) Puerto utilizado por el popular mensajero de Microsoft. 2004 EDONKEY (UDP) Ocupado por esta aplicación peer to peer. Otros puertos utilizados por defecto por esta aplicación son: 4661 TCP, 4662 TCP, 4663 TCP y 4665 UDP. I Troyano: TransScout. 4000 ICQ MESSENGER (UDP) El famoso puerto utilizado por el mensajero aún más famoso: ICQ. 5010 YAHOO! MESSENGER (TCP) Puerto utilizado por el mensajero de Yahoo! 5190 AIM MESSENGER (TCP) El puerto utilizado por el mensajero de AOL. También usa el 2846 TCP-UDP, 2847 TCP-UDP, 5191 TCP, 5192 TCP y 5193 TCP. POWERUSR PUERTOS 11/11/03 2:35 PM Page 54

- 4. 56 POWERUSR COMO VER LOS PUERTOS: NETSTAT 6257 WINMX (UDP) Puerto de la popular aplicación peer to peer. También utiliza el puerto 6699 TCP (anteriormente usado por Napster). 6346 GNUTELLA, BEARSHARE Y OTROS (TCP-UDP) Aplicaciones P2P. También utilizan los puertos 6347 TCP-UDP y 6348 TCP-UDP. 27015 HALF-LIFE (UDP) El servidor para juegos Half-Life (léase Counter-Strike) utiliza este puerto. UTILIDADES EN LAN Son los puertos usados por herramientas que trabajan en una red interna de computadoras. 42 HNS-WINS (TCP-UDP) Se trata del Host Name Server-Windows Internet Naming Service. Sirve para la replicación de directorios. Es uno de los tantos “puertos Microsoft” que resuelve nombres, pero a dife- rencia de DNS, lo hace sobre NetBIOS (comunicación al com- partir archivos e impresoras). Si la red LAN es Windows, no es recomendable bloquear este puerto. 135 RPC (TCP) Es el Remote Procedure Call o llamada a procedimiento remo- to. No es necesario tener abierto este puerto en la WAN (salvo ciertas excepciones), pero resulta útil en la red de área local y merece una mención de honor debido a los grandes problemas que provocaron los famosos gusanos Blaster y Nachi. Algunos de los servicios que utilizan este puerto son el DHCP Server, DNS Server y WINS Server. CONEXIONES ACTIVAS (NETSTAT –A) AL MOMENTO DE ESCRIBIR ESTAS LINEAS. NOTEN QUE LOS PUERTOS CONOCIDOS APARECEN CON EL NOMBRE DEL SERVICIO.03 FIGURA Para poder ver los puertos necesitamos usar un comando incluido en casi todos los sistemas operativos (¡hasta en Windows!); su nombre, nneettssttaatt. Este comando se encarga de mostrarnos ciertas estadísticas referidas al envío y la recepción de paquetes y las conexiones existentes por TCP/IP. Para utilizarlo, los usuarios de Windows deben abrir una consola DOS y escribir nneettssttaatt ??; entonces el sistema les mostrará los parámetros disponibles para el comando. En un sistema operativo basado en FreeBSD, pueden hacer lo propio escribiendo mmaann nneettssttaatt, sólo que tendrán varias páginas para estudiar. Hagamos un repaso de algunos parámetros que son muy utilizados y comunes: --aa: muestra las conexiones activas (established) más todos los puertos que están a la espera (listening). Primero lista los TCP, y a continuación, los UDP. --nn: muestra las conexiones en forma numérica. Traducido: no resuelve los nombres de los hosts. --pp pprroottooccoolloo: muestra las estadísticas sobre el protocolo solicitado. --rr: muestra las tablas de ruteo cargadas en nuestra máquina. --ss: muestra estadísticas agrupadas por protocolo. Puede utilizarse con otros para ordenar la información (por ejemplo, netstat –e –s). ¿Qué son los puertos? Un puerto es una instancia de conexión en la que un programa “escucha” o queda a la espera hasta que la comunicación se establezca, en ocasiones con la finalidad de obtener algún servicio de otra computadora. * I Vulnerabilidad: como ya hemos visto, y posible- mente sufrido, la saturación del buffer de este puerto permite la ejecución de código malicioso y, en ciertos casos, el control total de la máquina por parte de un intruso. I Troyanos: Blaster y Nachi. 137 NETBIOS-NS (UDP) Se trata del puerto usado por el NetBIOS Name Service o servicio de nombres NetBIOS. A través de él, los servicios de NetBIOS se encuentran unos a otros. En una red basada en NetBIOS, estos nombres identifican unívocamente cada máquina y los servi- cios que están corriendo en ella, sin importar la di- rección IP. WINS corre también sobre este puerto. I Troyanos: Chode, MSInit y Qaz. 138 NETBIOS-DS (UDP) NetBIOS Datagram Service. Se usa principalmente para hacer transmisiones en “broadcast” de la infor- mación. I Vulnerabilidad: el principal peligro de tener este puerto abierto a Internet es que un intruso, me- diante el envío de mensajes especiales, puede “convencer” a Windows de que su máquina es “local” y entonces traspasaría la brecha impuesta por este sistema en las áreas de seguridad “Inter- net” y “Local”. Todo un problema. I Troyano: Chode. 139 NETBIOS-SESSION (TCP) Tanto este puerto como el 137 UDP y el 138 UDP conforman un paquete que constantemente circula por Internet. Lo ideal es bloquear todos estos puertos si nuestra máquina está de cara a una WAN. PUERTOS 11/11/03 2:35 PM Page 56

- 5. I Vulnerabilidad: es uno de los puertos más peli- grosos para dejar abiertos a Internet, ya que Compartir Archivos e Impresoras en Windows corre sobre él, por lo que es el primero al que los intrusos apuntan. I Troyano: Chode, GodMessageworm, MSInit, Netlog, Network, Qaz, Sadmind y SMBRelay. A continuación mencionaremos algunos programas de uso popular en una LAN, y los puertos que deben es- tar abiertos para su correcta ejecución: Exchange Server: los puertos utilizados por este fa- moso servidor de correo son 102 TCP-UDP (ISO X.400), 110 (comentado anteriormente), 119 TCP-UDP (NNTP, Network News Transfer Protocol), 143 TCP- UDP (IMAP4), 389 TCP-UDP (LDAP), 563 TCP-UDP (NNTPS), 636 TCP-UDP (SLDAP), 993 TCP-UDP (IMAPS) y 995 TCP-UDP (POP3). I Troyano: Puerto 119: Happy99. Lotus Notes: usa el puerto 1352 TCP para las comu- nicaciones normales y el 1352 UDP para servicios de replicación. Este último no es necesario para la comu- nicación normal. Microsoft NetMeeting: usa el 389 TCP-UDP (LDAP), 522 TCP-UDP (ULP, reemplazado por LDAP), 636 TCP-UDP (SLDAP), 1503 TCP (T.120), 1720 TCP (H.323/Q.931) y 1731 TCP-UDP (MSICCP). SQL: los puertos referidos a SQL son muchos y de- penden de la compañía que comercializa la distribu- ción. Algunos de ellos son: 66 TCP-UDP (Oracle SQL Net), 118 TCP-UDP (SQL Services), 150 TCP-UDP (SQL-NET), 156 TCP-UDP (SQL Services), 1114 TCP- UDP (mini-SQL), 1433 TCP-UDP (SQL-Server), 1434 TCP-UDP (SQL-Monitor), 1498 TCP-UDP (Sybase SQL Anywhere y Watcom SQL), 1521 TCP (Oracle SQL), 1522 TCP (Oracle SQLNet 2), 1525 TCP (Oracle SQLNet 1), 1529 TCP (Ora- cle SQLNet 2), 1978 TCP-UDP (UniSQL), 1979 TCP (UniSQL Ja- va), 3306 TCP-UDP (MySQL), 3352 TCP-UDP (SSQL) y 4333 TCP (mSQL). I Vulnerabilidad: puerto 150. Si un intruso logra conectarse y enviar una cantidad importante de datos sin sentido, el sistema colapsa. Terminal Server: utiliza los puertos 636 TCP-UDP (SLDAP), 1494 TCP (Citrix ICA), 1503 TCP (T.120), 1720 TCP (H.323/Q.931), 1731 TCP-UDP (MSICCP) y 3389 TCP (RDP-Terminal Services). I Vulnerabilidad: el TS de Windows NT 4.0 intentará estable- cer una conexión inmediatamente después de recibir la soli- citud por un paquete TCP al puerto 3389, aun antes de la autenticación. Cada conexión instanciada requiere 1 MB de memoria. Si se instancian las suficientes conexiones sin re- solver como para acaparar la totalidad de la memoria, el servidor comenzará a volverse lento, y en ciertos casos co- lapsará y habrá que reiniciarlo. A partir del SP4 se soluciona este inconveniente. Windows Media: usa el 80 TCP (HTTP), 1755 TCP-UDP (MS streaming-Windows Media .asf), 7007 TCP-UDP (MSBD-Windows Media Encoder). CONCLUYENDO Esperamos haber echado un poco de luz sobre el tema. Ahora, con un poco de maña y otro tanto de prueba y error, podrán re- dirigir los programas instalados en su máquina (si se lo permiten) hacia otros puertos que no sean los que utilizan por defecto, por ejemplo para poder atravesar restricciones impuestas por firewalls (pero conste que yo no dije nada, ¿eh?). Por último, les recomiendo un interesante software para anali- zar redes: Angry IP Scanner (www.angryziber.com/ipscan), muy efecti- vo, sencillo y liviano; y Anasil (www.tucows.com/preview/217342.html), una demo de un completo analizador de interfaces Ethernet con todo lo que pasa por ellas I 58 POWERUSR ANASIL ES UN COMPLETO (Y A LA VEZ, COMPLEJO) ANALIZADOR DE INTERFACES ETHERNET DE UNA RED DE AREA LOCAL, QUE AQUI VEMOS EN SU VERSION 2.2. 04 FIGURA « PUERTOS 11/11/03 2:35 PM Page 58