Forum 20210824 Suarez-Cavanna Ciberseguridad

•

0 recomendaciones•2,896 vistas

Encuentro Nacional SEGURIDAD DE LA INFORMACIÓN & CIBERSEGURIDAD | 24 de Agosto 12:00 ¿CÓMO DESARROLLAR LA CIBERRESILIENCIA EN NUESTRA ORGANIZACIÓN? Administración efectiva de los incidentes de seguridad. ¿Cómo salir fortalecidos de este tipo de situaciones? ¿Qué deben hacer los CISOs al respecto? Estrategias de backups y restauración de datos automatizados como medida preventiva para un ataque de ransomware u otro tipo de ataques Arquitecturas y técnicas para la ciberrresiliencia Santiago Cavanna - Director - ADECUARSE THINK THANK ARGENTINA Paula Suarez - Jefe de Seguridad en Aplicaciones -CLARO http://adecuarse.com/encuentro-nacional-seguridad-de-la-informacion-ciberseguridad-24-de-agosto-2021-forum/

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Charla presentada durante el día de cierre del evento gratuito de seguridad digital y ciberseguridad BSidesLatam 2017.Una mirada a la Active Defense Harbinger Distribution como herramienta de mon...

Una mirada a la Active Defense Harbinger Distribution como herramienta de mon...Jaime Andrés Bello Vieda

Recomendados

Charla presentada durante el día de cierre del evento gratuito de seguridad digital y ciberseguridad BSidesLatam 2017.Una mirada a la Active Defense Harbinger Distribution como herramienta de mon...

Una mirada a la Active Defense Harbinger Distribution como herramienta de mon...Jaime Andrés Bello Vieda

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Prevencion y Recuperacion de Incidentes. Seguridad de la Informacion

Prevencion y Recuperacion de Incidentes. Seguridad de la Informacion

Gestión de Incidentes de Seguridad de la Información - CERT / CSIRT

Gestión de Incidentes de Seguridad de la Información - CERT / CSIRT

Webinar: Ciberseguridad en los sistemas industriales

Webinar: Ciberseguridad en los sistemas industriales

Disponible, Controlado, Protegido y Flexible (2006)

Disponible, Controlado, Protegido y Flexible (2006)

Similar a Forum 20210824 Suarez-Cavanna Ciberseguridad

Similar a Forum 20210824 Suarez-Cavanna Ciberseguridad (20)

Sesion 7 - Gestión de Incidentes de Seguridad de la Información.pdf

Sesion 7 - Gestión de Incidentes de Seguridad de la Información.pdf

[2020] C1b3rWall Academy - Ivan Portillo y Wiktor Nykiel![[2020] C1b3rWall Academy - Ivan Portillo y Wiktor Nykiel](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[2020] C1b3rWall Academy - Ivan Portillo y Wiktor Nykiel](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[2020] C1b3rWall Academy - Ivan Portillo y Wiktor Nykiel

Centros de Operaciones de Seguridad al servicio del negocio

Centros de Operaciones de Seguridad al servicio del negocio

[Infografía] Encuesta sobre seguridad de información 2014 - Perú![[Infografía] Encuesta sobre seguridad de información 2014 - Perú](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infografía] Encuesta sobre seguridad de información 2014 - Perú](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infografía] Encuesta sobre seguridad de información 2014 - Perú

Último

Sistemas distribuidos de redes de redes de Pcs en un entorno virtual de aprendizajeSistemas distribuidos de redes de computadores en un entorno virtual de apren...

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...Luis Fernando Uribe Villamil

Último (20)

Robótica educativa para la eduacion primaria .pptx

Robótica educativa para la eduacion primaria .pptx

Pons, A. - El desorden digital - guia para historiadores y humanistas [2013].pdf![Pons, A. - El desorden digital - guia para historiadores y humanistas [2013].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Pons, A. - El desorden digital - guia para historiadores y humanistas [2013].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Pons, A. - El desorden digital - guia para historiadores y humanistas [2013].pdf

Presentacion y Extension de tema para Blogger.pptx

Presentacion y Extension de tema para Blogger.pptx

Inteligencia Artificial para usuarios nivel inicial

Inteligencia Artificial para usuarios nivel inicial

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

Diagrama de flujo basada en la reparacion de automoviles.pdf

Diagrama de flujo basada en la reparacion de automoviles.pdf

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...

proyecto invernadero desde el departamento de tecnología para Erasmus

proyecto invernadero desde el departamento de tecnología para Erasmus

HerramientasInformaticas ¿Que es? - ¿Para que sirve? - Recomendaciones - Comp...

HerramientasInformaticas ¿Que es? - ¿Para que sirve? - Recomendaciones - Comp...

PRÁCTICAS DEL MÓDULO I Y II DE EDUCACIÓN Y SOCIEDAD.docx

PRÁCTICAS DEL MÓDULO I Y II DE EDUCACIÓN Y SOCIEDAD.docx

Diagrama de flujo - ingenieria de sistemas 5to semestre

Diagrama de flujo - ingenieria de sistemas 5to semestre

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

Forum 20210824 Suarez-Cavanna Ciberseguridad

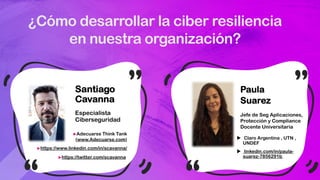

- 1. ¿Cómo desarrollar la ciber resiliencia en nuestra organización? Santiago Cavanna Especialista Ciberseguridad uAdecuarse Think Tank (www.Adecuarse.com) uhttps://www.linkedin.com/in/scavanna/ uhttps://twitter.com/scavanna Paula Suarez Jefe de Seg Aplicaciones, Protección y Compliance Docente Universitaria u Claro Argentina , UTN , UNDEF u linkedin.com/in/paula- suarez-7856291b

- 2. Administración efectiva de los incidentes de seguridad. ¿Cómo desarrollar la ciberresiliencia en nuestra organización? Arquitecturas y técnicas para la ciber resiliencia / Anti Fragilidad. Estrategias de Backups y restauración de datos

- 4. #ciberresiliencia capacidad para anticipar, resistir, recuperarse y evolucionar para sobreponerse a condiciones adversas

- 5. Según el NIST, un plan de respuesta a incidentes debe incluir cuatro fases principales: Preparación Actividades Post incidente Contención Erradicación Recuperación Detección y Analisis

- 7. Objetivos de ciberresiliencia ANTICIPAR RESISTIR RECUPERAR EVOLUCIONAR COMPRENDER PREPARAR PREVENIR CONTENER RESTRINGIR RECUPERAR TRANSFORMAR REDISEÑAR MITRE - Cyber Resiliency Engineering Framework METAS

- 9. Detección y Análisis SIEM/ SOAR IOA / IOC Blue/Red Team https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf https://www.crowdstrike.com/blog/indicators-attack-vs-indicators-compromise/ "Si piensas que la tecnología puede solucionar tus problemas de seguridad, está claro que ni entiendes los problemas ni entiendes la tecnología" -- Bruce Schneier

- 10. ANTICIPAR RESISTIR RECUPERAR EVOLUCIONAR COMPRENDER PREPARAR PREVENIR CONTENER RESTRINGIR RECUPERAR TRANSFORMAR REDISEÑAR METAS OBJETIVOS TECNICAS Adaptive Response Analytic Monitoring Coordinated Defense Deception Diversity Dynamic Positioning Dynamic Representation Non-Persistence Privilege Restriction Realignment Redundancy Segmentation Substantiated Integrity Unpredictability Supporting Practices Framework MITRE Definir métricas KPI Evaluar madurez MARCO DE GOBIERNO

- 12. Arquitecturas y técnicas para la ciber resiliencia / Anti Fragilidad.

- 15. https://www.mitre.org/sites/default/files/publications/pr_18-1174-ngci-cyber-threat-modeling.pdf

- 16. Ampliar el equipo de "Pensantes" para compensar los sesgos individuales Reconocer nuestras limitaciones y Como vemos el mundo/ Modelos Mentales Sesgos cognitivos https://en.wikipedia.org/wiki/List_of_cognitive_biases

- 18. • No confiar en nada (ni en nadie) Verifico. • Segmentar , aíslar y controlar las comunicaciones. • Monitorear (todo, siempre) • Responder proactiva y tempranamente Asumo el compromiso

- 19. Detección y Análisis https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf SIEM / SOAR IOA / IOC Blue/Red TEAM https://www.crowdstrike.com/blog/indicators-attack-vs-indicators-compromise/

- 20. Estrategias de Backups y restauración de datos automatizados como medida preventiva para un ataque de ransomware u otro tipo de ataques • Sección controversial.

- 21. Principio: Equipo comprometido, equipo que se remueve y se reinstala desde fuentes confiables Principio: Todo lo que se pueda automatizar, debe ser automatizado Corolario: Cualquier backup puede estar comprometido. > Analisis + antimalware Principio: No puedo respaldar, lo que no sabía que tenía que respaldar Corolario: Si no puedo restaurar en tiempo y forma, no puedo decir que tengo un respaldo. > Probar. Principio: Si puede fallar, fallara. Corolario: Necesita un Inventario/ BIA/ DRP Necesita Backups (Atómicos en lo posible)

- 22. ¿Es la nube una opción válida?

- 23. Gracias Santiago Cavanna Especialista Ciberseguridad uAdecuarse Think Tank (www.Adecuarse.com) uhttps://www.linkedin.com/in/scavanna/ uhttps://twitter.com/scavanna Paula Suarez Jefe de Seg Aplicaciones, Protección y Compliance Docente Universitaria u Claro Argentina , UTN , UNDEF u linkedin.com/in/paula- suarez-7856291b