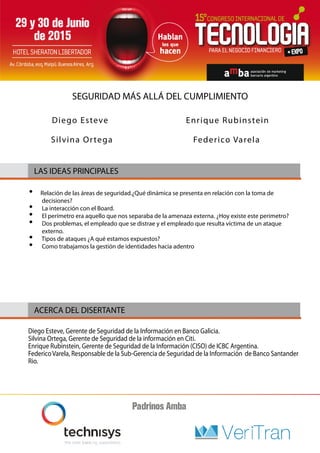

Seguridad más allá del cumplimiento

- 1. Relación de las áreas de seguridad.¿Qué dinámica se presenta en relación con la toma de decisiones? La interacción con el Board. El perímetro era aquello que nos separaba de la amenaza externa. ¿Hoy existe este perimetro? Dos problemas, el empleado que se distrae y el empleado que resulta víctima de un ataque externo. Tipos de ataques ¿A qué estamos expuestos? Como trabajamos la gestión de identidades hacia adentro Diego Esteve, Gerente de Seguridad de la Información en Banco Galicia. Silvina Ortega, Gerente de Seguridad de la información en Citi. Enrique Rubinstein, Gerente de Seguridad de la Información (CISO) de ICBC Argentina. FedericoVarela, Responsable de la Sub-Gerencia de Seguridad de la Información de Banco Santander Rio. LAS IDEAS PRINCIPALES ACERCA DEL DISERTANTE SEGURIDAD MÁS ALLÁ DEL CUMPLIMIENTO Diego Esteve Silvina Ortega Enrique Rubinstein Federico Varela

- 2. Rubén Bahnjte (R. B.): ¿Cómo es la relación de las áreas de seguridad? ¿Qué dinámica se presenta en relación con la toma de decisiones? Diego Esteve (D. E.): Primero, nosotros hace tiempo que venimos trabajando con el Board. Nos enfocamos en el gorro de visión de cumplimiento y en el gorro de visión de seguridad. Últimamente, el tema de la seguridad ha tenido mucha relevancia a nivel internacional. Empresas como Apple y Sony han sido atacadas, y eso llama la atención del Board. El quinto riesgo a nivel mundial en el 2015 fue la problemática de la ciberseguridad. Federico Varela (FV). La interacción con el Board tiene diferentes focos.Yo participo de diversas formas: con el sistema, donde vemos la gestión de los riesgos de seguridad; con auditoría, donde se ven los cumplimientos; entre otros. Tal como lo entiendo, es importante que el Board esté interesado en el tema, que propulse proyectos de gran escala y que pueda reaccionar a las amenazas. En la actualidad, existen variables avanzadas y difíciles de mitigar. Hay, por ejemplo, amenazas resistentes en el tiempo, cuyo funcionamiento es complejo de explicarle al Board. La clave es ponerse en los zapatos del otro y contemplar el interés de aquel que nos escucha. Enrique Rubinstein (ER) Antes, el perímetro era aquello que nos separaba de la amenaza externa. Hoy en día, esto se ha derrumbado y el perímetro no existe, porque desde adentro también nos pueden atacar. El ataque puede venir de cualquier lado. Poreso,hayquecontemplarestrategiaspreventivas,comoaquellasquedesarrollamos en la red, para ver si la marca se ve expuesta. Por otro lado, también hay que proyectar estrategias reactivas, como procedimientos de respuesta incidente, la comunicación con el Board, la reducción del daño, la rapidez en los movimientos para modificar los puntos débiles, entre otros. Silvina Ortega (SO) Lo importante es señalar que tanto el Board como los distintos integrantes de la organización son más conscientes de los riesgos que existen. Al mismo tiempo, es necesario que nosotros podamos acercar nuestro discurso para trabajar codo a codo con el negocio.También resulta fundamental aprender a trabajar con terceros, lo cual siempre hace más compleja la problemática del perímetro. D. E.: Otro punto es: ¿cómo es que el empleado accede a la información y qué elementos de seguridad utilizamos? ¿Cómo aseguramos cualquier dispositivo, sea del empleado o de la empresa? Hay varias herramientas. Tenemos que tener en consideración cuántos dispositivos hay y qué procedencia tienen. F.V.: Hay un cambio de paradigma respecto de cómo pensar la seguridad. Antes pensábamos en la lógica de la fortaleza, con herramientas de seguridad destinadas a laprotección.Hoyeseperímetroesmásdifuso.Esinteresantecontarconherramientas especializadas al área de negocios, dando recursos justos -ni de más ni de menos-. “El quinto riesgo a nivel mundial en el 2015 fue la problemática de la ciberseguridad”. Diego Esteve “Tal como lo entiendo, es importante que el Board esté interesado en el tema, que propulse proyectos de gran escala y que pueda reaccionar a las amenazas”. Federico Varela Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento

- 3. E. R.: Nosotros hemos realizado un esfuerzo para dar seguridad al entorno móvil. Por ejemplo,tenemosqueadaptareltemadelospasswordsdeacuerdoconeldispositivo. Tenemos que proteger la información y que, a su vez, el dispositivo sea utilizable. S.O.: En todas las organizaciones está la cuestión de usar tu propio dispositivo, donde hay elementos de la vida privada y también hay información corporativa. Un dispositivo personal no está estandarizado, entonces si bien no podemos perjudicar al dueño, al mismo tiempo hay que proteger los archivos, que contienen información confidencial. Tenemos que hacer un análisis de riesgo. D.E.: Nuestro desafío es normar y controlar la concientización en el uso de la información por parte de los empleados de la institución. Esto va de la mano de la gestión de identidades: el hecho de otorgar al personal acceso a distintos sistemas. Nosotros entendemos que cada persona debe acceder a la información que precisa para hacer su trabajo, ni más ni menos. El estudio del comportamiento de los clientes en los canales electrónicos se aplica ahora a los empleados de la institución. Actualmente, tenemos mucha información sobre los empleados y tenemos que valernos de ella para identificar los problemas y los ataques. R. B.: Una cosa es el empleado que se distrae y otra el empleado que resulta víctima de un ataque externo. F. V.: En esta cuestión hay diferentes dimensiones involucradas. Una de ellas es la concientización sobre la importancia y los riesgos que involucra la cuestión. Otra es la ignorancia, ante la cual hay que capacitar.También es importante la desidia, ante la cual hay que aplicar el control. La gente trabaja mejor cuando sabe que está siendo controlada y que los desvíos en su forma de actuar pueden tener consecuencias. R. B.: ¿Qué ataques han visto? ¿A qué estamos expuestos? F. V.: En empresas grandes ha habido casos de phishing: un correo con imagen que lleva a sitio y a un troyano, y que toma el control de la máquina. Se trata de un ataque silenciosoconelquesevulneransistemasy,deestemodo,sehallegadohastaafundir empresas. S.O.: La información tiene un ciclo de vida. Muchas veces esta información se tira sin ser destruida, ¿pero qué pasa con esa información? Puede generarse un problema, porque tal vez para la empresa no es útil esa información pero para otros sí. Entonces, algo que parece un dato menor se puede transformar en un gran inconveniente. R.B.: ¿Cómo impacta la omnicanalidad en la seguridad? “Poner una contraseña en una PC es una cosa, pero escribirla en un Smartphone ya es un problema. Nosotros tenemos que tratar de proteger la información y ponerla en un dispositivo fácil de utilizar”. Enrique Rubinstein Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento GRUPO INGENICO / NUEVA IDENTIDAD Nuestra empresa ha evolucionado en los últimos años. Empezamos solamente suministrando terminales de pago y actualmente podemos ofrecer una gama mucho más amplia de activida- des, gracias a nuestro desarrollo como corporación y las adquisiciones realizadas. Hoy el Grupo Ingenico es una pieza clave en varios segmentos de la industria mundial de pagos, que tiene en su portfolio desde terminales y servicios, hasta soluciones para el comercio electrónico. Para lograr esta trasformación, todos nuestros empleados y actividades están integradas y operan- do bajo nuestra nueva marca mundial: Ingenico Group.

- 4. E.R.: La omnicanalidad es un desafío para la seguridad. Hoy no creo que haya un cambio en los parámetros de seguridad sino en el ámbito de las personas. D.E.: La omnicanalidad para nosotros, los de seguridad, va a ser un desafío. Vamos a tener que revisar sistemas de seguridad que ya conocemos por otros nuevos. Tendremos que confiar en otros métodos de autenticación. F.V.: Siguiendo la idea de la omnicanalidad interna, creo que se puede potenciar la seguridad con la cuestión de la identidad. Necesitamos métodos más robustos, necesitamossabercómofuesucomportamiento.Nuestrasherramientasdeseguridad también van a tener que ser omnicanales. R.B.: ¿Se imaginan un futuro donde se delegue en terceros la autenticación, como por ejemplo, Facebook? E. R.: No veo que hoy podamos tener libertades en lo referido adónde vamos a autenticar. Confiar en un tercero es muy difícil. S. O.: La mayoría de las organizaciones tienen múltiples plataformas. Aunar las autentificaciones requiere un trabajo codo a codo con el equipo de tecnología e infraestructura. Esto precisa un nivel de certeza alto para saber si el cliente pasó por los diferentes espacios. Si a eso le sumamos un tercero para autenticar, se profundiza aún más la complejidad. Para llevar adelante esto, resulta fundamental un trabajo multidisciplinario, porque también hay que ver los aspectos legales. D. E.: Hace poco atacaron el servicio de LAN Pass. Nosotros debemos repensarnos para saber qué sí que no con terceros. F. V.: También podemos pensar en trabajar con terceros que resulten fuertes, como es el estado o la AFIP. La debilidad depende también del tipo de organización con la que trabajemos. E. R.: También hay que admitir que cuando hay ataques dirigidos, es muy difícil defenderse. No queremos sembrar miedo, pero esto es así. F. V.: En el caso del teletrabajo, por supuesto, preferiríamos que los empleados trabajaran con nuestros equipos, pero hay que avanzar a un esquema flexible. Es necesario pensar a qué tiene que acceder cada trabajador y hay que tener distintas soluciones acordes a las necesidades. D. E.: Respecto del teletrabajo, soluciones hay un montón. A nivel tecnología nosotros podemos controlar, pero el tema del teletrabajo es un cambio en la modalidad de pensar. Entonces, me parece que el desafío es el cambio de mentalidad a nivel Recursos Humanos y a nivel jefe. “En todas las organizaciones está la cuestión de usar tu propio dispositivo, donde hay elementos de la vida privada y también hay información corporativa”. Silvina Ortega Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento Florida 336 | Piso 8 | (C1005AAH) | Buenos Aires | Argentina Tel./Fax: (5411) 4325-6808/4267 amba@ambanet.org | www.ambanet.org

- 5. S.O.:Elconceptodeteletrabajoesunamovidaqueintentacompatibilizarlavidafamiliar con la vida laboral. Cuando sabemos que estamos siendo controlados en el trabajo, tenemos una forma de trabajar y de proteger la información: estamos más atentos. Pero cuando estamos en casa, la PC no cumple con todos los requisitos de seguridad, puede ser que no seamos los únicos usuarios, y además yo estoy más relajada en lo que a seguridad respecta. El riesgo es que esa PC pueda tener algún virus e impactar en la organización. Muchas veces, hay que revisar cada área de negocios y buscar las mejores opciones. R. B.: ¿Se ha definido una modalidad única de autenticación para múltiples bancos? D.E.: Podemos pensar en Tokens, utilizables en múltiples bancos. Al mismo tiempo, también es cierto que la diferenciación en la autentificación es un valor agregado. F.V.: Habría que pensar cuál es el beneficio para el cliente. Tenemos empresas que trabajan con el multibanco, pero operan de formas diferentes y en la diferencia hay un valor agregado. La vulnerabilidad del sistema es un disvalor. E.R.: La tecnología hoy está disponible para realizar los cambios. Lo que falta son los acuerdos y ver si esto nos va a llevar a un horizonte más útil. Tecnológicamente, no habría problemas para generar un mismo repositorio de autentificación. Respecto del análisis de riesgo, tiene que haber un comité de riesgo. No todo se centra en la gente de seguridad. F.V.: En nuestro caso, se analizan los riesgos a partir de métricas para ver si son aceptables o si debemos definir un mitigante extra. También tenemos un comité de riesgo, que evalúa los casos. S.O.: Actualmente, hay un cambio cultural respecto del trabajo codo a codo con los distintos grupos. No se trata ya de hacer una presentación para el Board, sino de colaborar para que la institución tenga menos dolores de cabeza. Las áreas de negocio, hoy en día, entienden que estamos al lado de ellos, pero siempre pensando en la seguridad. En este sentido, nosotros buscamos que dejen de entendernos como una barrera. R. B.: La gestión de identidades hacia adentro: ¿cómo se trabaja? E. R.: Hay que estar atento al nivel de madurez de la empresa, no podemos pensar que todos los problemas de gestión e identidades se pueden aplicar por igual. La otra mirada es ver que el rol de seguridad es quien da el acceso.Tenemos que implementar roles estables. Tengo dos consejos: observar el nivel de madurez en la gestión de identidades para que sea eficaz y trabajar con sistemas que sean estables. “También hay que admitir que cuando hay ataques dirigidos, es muy difícil defenderse. No queremos sembrar miedo, pero esto es así”. Enrique Rubinstein Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento Florida 336 | Piso 8 | (C1005AAH) | Buenos Aires | Argentina Tel./Fax: (5411) 4325-6808/4267 amba@ambanet.org | www.ambanet.org

- 6. F. V.: Nosotros tenemos un sistema basado en roles. La automatización es otro componente importante. Hay herramientas, que por sí solas no funcionan, pero cuando sabemos el objetivo sabemos cómo es el comportamiento interno de nuestros empleados y así detectamos el fraude. S.O. : La definición de roles no es la única solución. El rol le permite al usuario ingresar a la data, pero, si bien uno puede tener procesos de creación de roles, los sistemas pueden variar, como es común que suceda en toda organización. Por eso, es necesario que cada línea de negocios analice el comportamiento de su gente. F.V.: En nuestro caso, estamos incorporando la revisión por parte del dueño de la aplicación. No nos centramos solamente en los roles. Es una mirada distinta que, sumada a los roles, puede ser productiva. D.E.: Nosotros también complementamos el rol con el owner, que siempre es más meticuloso con su análisis. A su vez, tenemos mucho linkeado con recursos humanos. De este modo, el esquema de perfiles se encuentra más ordenado. En ese sentido, estamos estandarizados: hay una dinámica de negocios que requiere moverse rápido. Hoy en día, la gente dedicada a la seguridad de la información tiene una mirada de la problemática distinta. A su vez, los ataques son distintos, más personalizados y por eso, nuestro trabajo va a ser como buscar una aguja en un pajar. F.V.: Ha habido distintos ataques con objetivos diferentes. Por ejemplo, existen ataques de negación de servicios. Se trata de un escenario en el que el servicio de Internet deja de funcionar. Se desarrolla una inundación de tráfico, que tapa el ancho de banda. Allí el cliente no puede hacer nada. Son los proveedores los que se tienen que encargar. También tenemos ataques de vulnerabilidad en la aplicación: los hackers hacen un relevamiento de nuestras aplicaciones y escuchan el tiempo de respuesta de cada componente. Cuando detectan un componente lento, tiran abajo la aplicación. R.B.: Respecto de los nuevos desafíos, ¿cómo se transforman los recursos en la capacitación para los nuevos profesionales? S.O.: El concepto de seguridad de la información está cambiando, con lo cual el profesionalnosolotienequetenerconocimientotécnicosinotambiénconocimiento de negocio. Con las nuevas tecnologías y la globalización, el profesional tiene que tener una mirada hacia lo inmediato. Hay que establecer paradigmas de comportamiento para saber dónde se puede vulnerar la información. R.B: ¿Las universidades están acompañando estos cambios? E.R.: Hoy hay universidades tanto públicas como privadas con gran afluencia de estudiantes. Los planes de estudio existen. “El rol le permite al usuario ingresar a la data, pero, si bien uno puede tener procesos de creación de roles, los sistemas pueden variar”. Silvina Ortega Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento

- 7. S.O.: En las carreras de grado, sobre todo en ingeniería, se está viendo la necesidad de generar especialistas en seguridad. La seguridad es una especialización y ya no solo una materia. R.B.: ¿Los profesionales del desarrollo acompañan el crecimiento, en relación con el tema seguridad? D.E.: Yo soy docente de la Universidad de Palermo y puedo decirte que la gente de desarrollotieneelconceptodeseguridad,aunquenototalmenteincorporado.Todavía estamos en la seguridad informática y no en la seguridad de la información, así que seguimos un poco atrás todavía. Lunes, 29 de Junio de 2015Seguridad más allá del cumplimiento