Descripción de casos de normatividad aplicables al usuario en la legislación informática

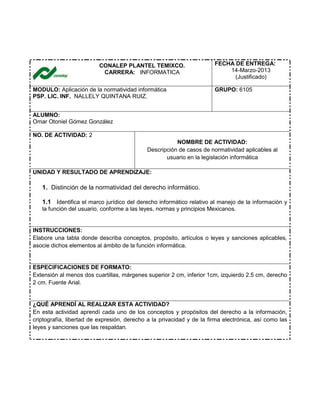

- 1. CONALEP PLANTEL TEMIXCO. CARRERA: INFORMATICA FECHA DE ENTREGA: 14-Marzo-2013 (Justificado) MODULO: Aplicación de la normatividad informática PSP. LIC. INF. NALLELY QUINTANA RUIZ. GRUPO: 6105 ALUMNO: Omar Otoniel Gómez González NO. DE ACTIVIDAD: 2 NOMBRE DE ACTIVIDAD: Descripción de casos de normatividad aplicables al usuario en la legislación informática UNIDAD Y RESULTADO DE APRENDIZAJE: 1. Distinción de la normatividad del derecho informático. 1.1 Identifica el marco jurídico del derecho informático relativo al manejo de la información y la función del usuario, conforme a las leyes, normas y principios Mexicanos. INSTRUCCIONES: Elabore una tabla donde describa conceptos, propósito, artículos o leyes y sanciones aplicables, asocie dichos elementos al ámbito de la función informática. ESPECIFICACIONES DE FORMATO: Extensión al menos dos cuartillas, márgenes superior 2 cm, inferior 1cm, izquierdo 2.5 cm, derecho 2 cm. Fuente Arial. ¿QUÉ APRENDÍ AL REALIZAR ESTA ACTIVIDAD? En esta actividad aprendí cada uno de los conceptos y propósitos del derecho a la información, criptografía, libertad de expresión, derecho a la privacidad y de la firma electrónica, así como las leyes y sanciones que las respaldan.

- 2. Elemento Concepto Propósito Artículos o Leyes Sanciones Aplicables Derecho de Información. Conjunto de principios y normas que regulan los efectos jurídicos. Es una rama del derecho especializado en el tema de la informática, sus usos, sus aplicaciones y sus implicaciones legales Dar información de cómo utilizar la informática ya que hay situaciones legales que establécela ley. El derecho de la informática por seguir aportando razones singulares que avalan su autonomía. Tiene mucho derecho global. Las sanciones aplicables a la falta del derecho informático dependen de la falta cometida. Libertadde expresión. Es la libertad de expresar pensamientos, ideas o creencias a través de la palabra. Que las personas se puedan expresar con libertad de aquello que no esté de acuerdo. Como dice la constitución Todo individuo tiene derecho a la libertad de opinión y expresión. Existen multas dependiendo de la falta a esta ley (salario mínimo, etc.). Derechoa laPrivacidad. Ámbito de la vida personal de un individuo que se desarrolla en un espacio reservado y debe mantenerse confidencial. La protección de datos personales y la privacidad es una materia muy propicia a la discusión doctrinal, fundamentalment e por las diferentes posturas que han aparecido últimamente. Inmunidad que , la persona, a su familia, papeles o posesiones El artículo Constitucional primer párrafo, protege a sólo se puede romper por mandamiento escrito de la autoridad competente Multas a cárcel dependiendo de la gravedad delito cometido

- 3. Firma electrónica Firma electrónica es un concepto jurídico, equivalente electrónico al de la firma manuscrita, donde una persona acepta el contenido de un mensaje electrónico a través de cualquier medio electrónico válido. Una firma electrónica crea un historial de auditoría que incluye la verificación de quién envía el documento firmado y un sello con la fecha y hora. Una firma electrónica crea un historial de auditoría que incluye la verificación de quién envía el documento firmado y un sello con la fecha y hora. Según la Ley 59/2003, de firma electrónica, en España, la firma electrónica es el conjunto de datos en forma electrónica, consignados junto a otros o asociados con ellos, que pueden ser utilizados como medio de identificación del firmante. El apercibimiento hasta multas desde 100 hasta 320,000 días de salario mínimo, lo que supondría una cifra de hasta 18, 000,000 de pesos. Criptografía Tradicionalmente se ha definido como la parte de la criptologia que se ocupa de las técnicas, bien sea aplicadas al arte o la ciencia, que alteran las representaciones lingüísticas de mensajes, mediante técnicas de cifrado y/o codificado, para hacerlos ininteligibles a intrusos (lectores no autorizados) que intercepten esos mensajes. Por tanto el único objetivo de la criptografía era conseguir la confidencialidad de los mensajes. Para ello se Su utilización es tan antigua como la escritura. Los romanos usaban códigos para ocultar sus proyectos de guerra de aquellos que no debían conocerlos, con el fin de que sólo las personas que conocían el significado de estos códigos descifren el mensaje oculto. Existen leyes relativas a Internet, pero generalmente son inadecuadas y cada país tiene su propia legislación. Tanto es así, que hace unos años atrás, Francia prohibió todas las formas de cifrado (con la excepción de las firmas desde 1990). Sanciones penales a los que manden información considerada criminal.

- 4. diseñaban sistemas de cifrado y códigos