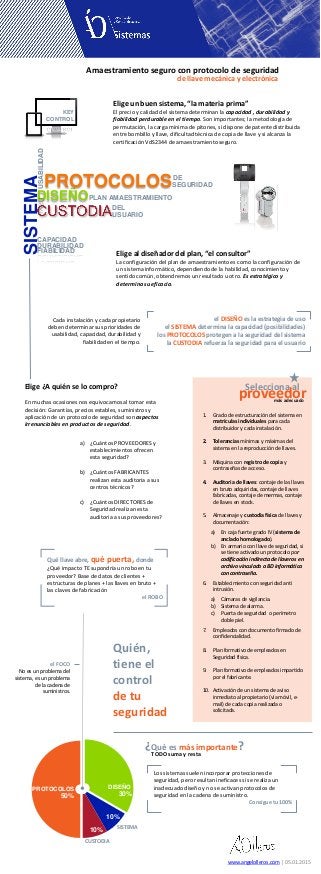

Infografia llaves seguridad amaestramiento seguro.ww.angelolleros

- 1. Qué llave abre, qué puerta, donde ¿Qué impacto TE supondría un robo en tu proveedor? Base de datos de clientes + estructuras de planes + las llaves en bruto + las claves de fabricación el ROBO Elige un buen sistema, “la materia prima” El precio y calidad del sistema determinan la capacidad , durabilidad y fiabilidad perdurable en el tiempo. Son importantes; la metodología de permutación, la carga mínima de pitones, si dispone de patente distribuida entre bombillo y llave, dificultad técnica de copia de llave y si alcanza la certificación VdS2344 de amaestramiento seguro. Amaestramiento seguro con protocolo de seguridad DISEÑO PROTOCOLOS SISTEMAUSABILIDAD DE SEGURIDAD PLAN AMAESTRAMIENTO USUARIO DEL DURABILIDAD CAPACIDAD Elige al diseñador del plan, “el consultor” La configuración del plan de amaestramiento es como la configuración de un sistema informático, dependiendo de la habilidad, conocimiento y sentido común, obtendremos un resultado u otro. Es estratégico y determina su eficacia. 30% el DISEÑO es la estrategia de uso el SISTEMA determina la capacidad (posibilidades) los PROTOCOLOS protegen a la seguridad del sistema la CUSTODIA refuerza la seguridad para el usuario FIABILIDAD 50% 30% 10% 10% PROTOCOLOS DISEÑO Los sistemas suelen incorporar protecciones de seguridad, pero resultan ineficaces si se realiza un inadecuado diseño y no se activan protocolos de seguridad en la cadena de suministro. Consigue tu 100% ¿Qué es más importante?TODO suma y resta www.angelolleros.com | 05.01.2015 SISTEMA CUSTODIA 1. Grado de estructuración del sistema en matrículas individuales para cada distribuidor y cada instalación. 2. Tolerancias mínimas y máximas del sistema en la reproducción de llaves. 3. Máquina con registro de copia y contraseñas de acceso. 4. Auditoria de llaves: contaje de las llaves en bruto adquiridas, contaje de llaves fabricadas, contaje de mermas, contaje de llaves en stock. 5. Almacenaje y custodia física de llaves y documentación: a) En caja fuerte grado IV (sistema de anclado homologado). b) En armario con llave de seguridad, si se tiene activado un protocolo por codificación indirecta de llaveros en archivo vinculado a BD informática con contraseña. 6. Establecimiento con seguridad anti intrusión. a) Cámaras de vigilancia. b) Sistema de alarma. c) Puerta de seguridad o perímetro doble piel. 7. Empleados con documento firmado de confidencialidad. 8. Plan formativo de empleados en Seguridad física. 9. Plan formativo de empleados impartido por el fabricante. 10. Activación de un sistema de aviso inmediato al propietario (vía móvil, e- mail) de cada copia realizada o solicitada. a) ¿Cuántos PROVEEDORES y establecimientos ofrecen esta seguridad? b) ¿Cuántos FABRICANTES realizan esta auditoria a sus centros técnicos? c) ¿Cuántos DIRECTORES de Seguridad realizan esta auditoria a sus proveedores? Selecciona al proveedor Elige ¿A quién se lo compro? En muchas ocasiones nos equivocamos al tomar esta decisión: Garantías, precios estables, suministros y aplicación de un protocolo de seguridad son aspectos irrenunciables en productos de seguridad. KEY CONTROL más adecuado Quién, tiene el control de tu seguridad Cada instalación y cada propietario deben determinar sus prioridades de usabilidad, capacidad, durabilidad y fiabilidad en el tiempo. de llave mecánica y electrónica el FOCO No es un problema del sistema, es un problema de la cadena de suministros.