Cómo navegar de forma segura en Internet

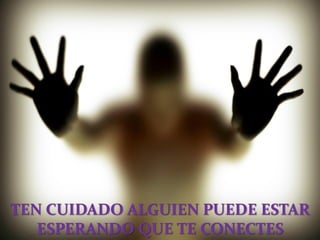

- 1. TEN CUIDADO ALGUIEN PUEDE ESTAR ESPERANDO QUE TE CONECTES

- 2. TIC´S DE TECNOLOGIA: NAVEGAR EN INTERNET DE FORMA SEGURA JAVIER SANCHEZ BONILLA

- 3. Consejos para huir de los peligros en Internet HOGAR Y EMPRESAS SEGUROS… Hay actividades que parecieran no tener riesgo, pero que sí representan una amenaza. Chismes de Famosos Contraseñas Lo gratis en la red sale caro

- 4. Consejos para huir de los peligros en Internet Software ilegal, todo un riesgo No gracias! a regalos en Internet Actualice su PC Soldado advertido prefiere no 'jugar en línea'

- 5. Consejos para huir de los peligros en Internet No al Wi-Fi en sitios públicos Privacidad en Facebook ¿Siempre conectado?

- 6. NUESTRA RELACION SOCIAL EN INTERNET ES COMO EN LA VIDA REAL. HAY QUE VALORAR QUE INFORMACION QUEREMOS DAR Y A QUIEN PODEMOS ESTAR SEGUROS QUIEN ESTA AL OTRO LADO…?

- 7. ES CONVENIENTE MANTENER NUESTRA PRIVACIDAD EN LAS REDES SOCIALES

- 9. Sé dónde te has registrado el último verano la próxima vez que hagas clic en “Compartir” en tu dispositivo móvil, presta atención a todos los riesgos al notificar a todos tus amigos y seguidores de dónde estás y qué estás haciendo

- 10. Salir a vacaciones sin correr riesgos: Es muy tentador compartir instantáneamente los momentos más excitantes de tus vacaciones con tus amigos y familiares para darles un poco de celos. Es por eso que usualmente llevamos nuestros smartphones, tablets y cámaras con conexión en nuestro equipaje, y tratamos de conectarnos a la Internet a las pocas horas de llegar al destino. Desafortunadamente….

- 11. Los riesgos de guardar la computadora en tu bolsillo La computadora personal ya representa un desafío a la seguridad; pero en los smartphones y tablets esto es más difícil ya que estos dispositivos viven en nuestros bolsillos y carteras y van a casi todos lados con nosotros. A diferencia de la computadora de escritorio, que siempre está en el mismo lugar y hasta está atada a la pared con un cable, los dispositivos móviles son fáciles de perder y olvidar. El terreno de ataque en un Smartphone (a través de las variadas formas en las cuales un atacante puede entrar) es mucho mayor que el de la PC tradicional

- 12. Ransomware y Ciber Extorsión: Computadoras en jaque El Ransomware es usualmente instalado a partir de una vulnerabilidad en la computadora de la víctima, que es explotada por los hackers en forma de un email de phishing o un sitio malvado al cual los usuarios acceden sin sospechar.

- 13. Síntomas de una web hackeada Si un hacker, con talento y conocimiento, ataca a una página web, la triste realidad es que probablemente nadie llegue a averiguarlo. Sin embargo, la mayoría de los atacantes no poseen dichos conocimientos y suelen usar exploits ya conocidos, cometiendo los mismos errores que otros.

- 14. ¿Qué es un keylogger? Definición de Keylogger Un keylogger es un software o hardware que puede interceptar y guardar las pulsaciones realizadas en el teclado de un equipo que haya sido infectado. Este malware se sitúa entre el teclado y el sistema operativo para interceptar y registrar la información sin que el usuario lo note.

- 15. Cómo combatir los rootkits ¿Qué es lo que hace que un rootkit sea invisible? No es tan complicado de explicar: el malware trata de integrar su código en un lugar muy profundo de la estructura del sistema operativo, e intercepta todas las peticiones standard para lectura de archivos, obtener la lista de procesos en ejecución, etc. El rootkit procesa dichas peticiones y remueve cualquier mención de archivos, procesos y otros rastros relacionados a su actividad.

- 16. Android en peligro Aquellos días en los que los propietarios de teléfonos móviles y smartphone tenían poco que temer de los programas maliciosos y podían guardar su información personal en la memoria de sus dispositivos se terminaron. Pero para los usuarios de dispositivos Android, la situación ya es grave: la cantidad de programas maliciosos diseñados para esta popular plataforma aumento mas de 200 veces en el ultimo año

- 17. Seguridad en Navegadores Móviles Cada día que pasa conducimos más nuestras vidas a través de nuestros dispositivos móviles, ya sean smartphones o tablets, y mientras que eso es algo bueno y conveniente, tiene un alto precio. Las plataformas móviles están siendo atacadas a una velocidad y un ritmo crecientes, y mientras muchos de esos ataques suceden debido a aplicaciones malas o comprometidas, muchos otros suceden a través de la explotación de los navegadores móviles

- 18. Como recuperarse del scareware Scareware es el nombre que se usa para denominar a los numerosos programas que se “cuelan” de forma fraudulenta en las computadoras y abren ventanas emergentes aterradoras alertando a los usuarios de que sus sistemas corren peligro debido a un virus (realmente sí que hay un virus en la computadora pero no del tipo ni con la rapidez que advierten estas ventanas). Después, piden que se descarguen diversas aplicaciones de seguridad para poder acabar con estos supuestos virus.

- 19. SCANEAR DISPOSITIVOS USB las amenazas están por todos lados y pueden venir, inclusive, de parte de amigos y familiares. Siendo el ser humano un animal social, se comunica con otras personas e intercambia información que traslada, frecuentemente, a través de dispositivos móviles. Éstos tienen cierta tendencia a la infección y pueden infectar tu computadora y tus datos como cualquier virus. Para protegerlos, recomendamos escanear tus unidades extraíbles al conectarlas.

- 20. La trampa de evadir los Términos de Servicio Si tienes una sensación cálida y difusa cuando una app o sitio web te hace aceptar sus Términos de Servicio (ToS), como si acabaras de entrar en una especie de beneficio legal mutuo, tendrías que volver a pensarlo: Los términos de servicio, particularmente los de los sitios gratuitos, no existen para proteger a los usuarios, sino para proteger legalmente a las compañías con las que interactúas online, y para permitirles recolectar y vender información de usuarios a terceras partes

- 21. Consejos de seguridad de Windows 8 Windows 8 llega con importantes cambios en la forma en que los usuarios utilizarán e interactuarán con sus computadoras, tabletas y otros dispositivos. Gran parte del cambio es evidente nada más acceder la interfaz de usuario, con una forma de mosaico y una configuración de aplicaciones fáciles de usar. Pero también hay cambios significativos “entre bastidores” y muchos de ellos están diseñados para que la vida en línea sea más segura.

- 22. GUIA PARA ADQUIRIR UN BUEN ANTIVIRUS 1.- Ubicar un proveedor local y reconocido en seguridad. 2.- la licencia debe ser legal y preferiblemente con soporte magnético 3.- Por ningún motivo reciba ofertas de antivirus gratis, por lo general son virus. 4.- Debe tener las siguientes características minimas: -Internet Security Suite ISS -Filtro deContenido web -Teclado virtual -Anti: rootkits-Phising- Spyware – Virus – Spam - Control USB Automatico - Firewall, modo de juego, proteccion de privacidad, prevencion de robo de identidad, etc. - Soporte on-line 7x24, Filtro de URL Maliciosos, Control paterno

- 24. JAVIER SANCHEZ BONILLA Ingeniero y Gerente comercial en Medianet plus. Twitter: @Medianetplus jsanchez@medianetplus.com – medianetplus@hotmail.com Teléfonos: 3114755952 - 018000110285