More Related Content

Similar to Fiche formation cissp

Similar to Fiche formation cissp (20)

Fiche formation cissp

- 1. Page 8

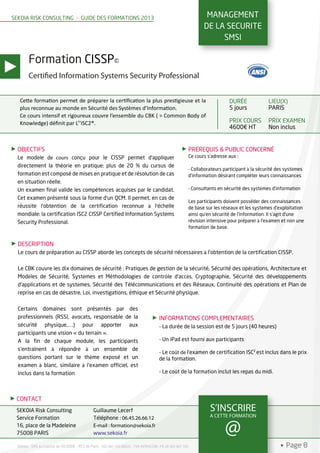

Formation CISSP©

Certified Information Systems Security Professional

SEKOIA RISK CONSULTING - GUIDE DES FORMATIONS 2013

OBJECTIFS

Le modèle de cours conçu pour le CISSP permet d'appliquer

directement la théorie en pratique: plus de 20 % du cursus de

formation est composé de mises en pratique et de résolution de cas

en situation réelle.

Un examen final valide les compétences acquises par le candidat.

Cet examen présenté sous la forme d'un QCM. Il permet, en cas de

réussite l'obtention de la certification reconnue à l'échelle

mondiale: la certification ISC2 CISSP Certified Information Systems

Security Professional.

DESCRIPTION

Le cours de préparation au CISSP aborde les concepts de sécurité nécessaires à l’obtention de la certification CISSP.

Le CBK couvre les dix domaines de sécurité : Pratiques de gestion de la sécurité, Sécurité des opérations, Architecture et

Modèles de Sécurité, Systèmes et Méthodologies de contrôle d’accès, Cryptographie, Sécurité des développements

d’applications et de systèmes, Sécurité des Télécommunications et des Réseaux, Continuité des opérations et Plan de

reprise en cas de désastre, Loi, investigations, éthique et Sécurité physique.

Certains domaines sont présentés par des

professionnels (RSSI, avocats, responsable de la

sécurité physique,…) pour apporter aux

participants une vision « du terrain ».

A la fin de chaque module, les participants

s’entraînent à répondre à un ensemble de

questions portant sur le thème exposé et un

examen à blanc, similaire à l’examen officiel, est

inclus dans la formation

PRÉREQUIS & PUBLIC CONCERNÉ

Ce cours s’adresse aux :

- Collaborateurs participant à la sécurité des systèmes

d’information désirant compléter leurs connaissances

- Consultants en sécurité des systèmes d’information

Les participants doivent posséder des connaissances

de base sur les réseaux et les systèmes d’exploitation

ainsi qu’en sécurité de l’information. Il s’agit d’une

révision intensive pour préparer à l’examen et non une

formation de base.

CONTACT

SEKOIA Risk Consulting

Service Formation

16, place de la Madeleine

75008 PARIS

Guillaume Lecerf

Téléphone : 06.45.26.66.12

E-mail : formation@sekoia.fr

www.sekoia.fr

Cette formation permet de préparer la certification la plus prestigieuse et la

plus reconnue au monde en Sécurité des Systèmes d’Information.

Ce cours intensif et rigoureux couvre l’ensemble du CBK ( = Common Body of

Knowledge) définit par L’’ISC2®.

DURÉE

5 jours

PRIX COURS

4600€ HT

LIEU(X)

PARIS

PRIX EXAMEN

Non inclus

@

S’INSCRIRE

A CETTE FORMATION

Sekoia - SAS au Capital de 50.000€ - RCS de Paris : 502 067 705 00025 - TVA INTRACOM : FR 28 502 067 705

INFORMATIONS COMPLEMENTAIRES

- La durée de la session est de 5 jours (40 heures)

- Un iPad est fourni aux participants

- Le coût de l’examen de certification ISC² est inclus dans le prix

de la formation.

- Le coût de la formation inclut les repas du midi.

MANAGEMENT

DE LA SECURITE

SMSI