120515 security framework2.20

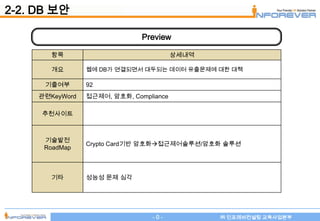

- 1. 2-2. DB 보안 Preview 항목 상세내역 개요 웹에 DB가 연결되면서 대두되는 데이터 유출문제에 대한 대책 기출여부 92 관련KeyWord 접근제어, 암호화, Compliance 추천사이트 기술발전 Crypto Card기반 암호화접근제어솔루션/암호화 솔루션 RoadMap 기타 성능성 문제 심각 -0- ㈜ 인포레버컨설팅 교육사업본부

- 2. DB보안 개요 – 데이터를 다양한 보안위협으로 부터 보호하는 체계 및 기술 – 최근 기업데이터, 개인정보의 중요성 및 Compliance증가로 이슈화 – DB보안 요구사항: 인증/접근통제/감사 DB보안의 문제점 – 보안관리자는 DB를 모르고… DB관리자는 보안을 모른다. – DB Vender마다 보안수준이 제 각각임 – 연관인, 내부자에 의한 범죄발생 비율이 높음 – 보안강화에 따른 Performance저하/비용소요가 많음 DB보안 관련공격 Domain 관련내용 네트워크 관련 공격 • DDOS: String투입을 통한 NW Daemon down (BOF, 우회) • NW Daemon우회 및 직접공격: 암호설정의 취약성, 내부패키지 변형 을 통한 해킹코드 삽입 인증 프로세스 공격 • 사용자 정보 변형: 확인절차 차단을 통한 직접 엑세스 • 백도어: 메모리상주 패키지를 악용한 백도어 설치 SQL, Procedure Injection • SQL Injection: SQL변형, 코드투입, 함수투입, BOF • Procedure Injection: Embeded SQL, Cursors, DBMS특화된 패키지 -1- ㈜ 인포레버컨설팅 교육사업본부

- 3. DB보안 DB보안의 기술 Domain Domain 관련내용 Authentication • 패스워드 관리 • 가용한 인증수단 동원: 생체인식, 인증서, ID/password 등 • NW Daemon설정관리, 기본포트 변경 Authorization •Public계정의 제한, 사용 어플리케이션 변경 검토 •시스템 권한 Revoke, Any계열 권한 Revoke Access Control • DB Schema Design: Authorization고려하여 설계 • 접근제어모델:MAC, DAC, RBAC Confidentiality • 데이터 암호화(DBMS 옵션사용 혹은 전용 솔루션) • 전송데이터 암호화(SSL/TLS) Backup/Recovery •Incremental/Full, 백업정책 Audit • Trigger 등 임시조치 • DBMS제공 Audit Tool 이용(성능저하 감소 고려) 전망/고려사항 – 웹 일색의 App.웹을 통한 침해가능성 상존(웹 보안과 DB보안의 동시진행 필요) – IT Compliance 주의(개인정보보호법 등) – 각종 보안기능 사용시에 따르는 성능저하를 고려하여 발주 – 감사기능은 DBMS Vender에 따라 기능차이가 있으므로 제공기능 외 별도의 기능구현 필요 -2- ㈜ 인포레버컨설팅 교육사업본부

- 4. DB보안 솔루션의 종류 접근제어 제품 구분 암호화 제품 Sniffing 방식 Server Agent 방식 Gateway 방식 보안통제가 완벽하지 보안기능 강력한 보안 기능 제공 강력한 보안 기능 제공 강력한 보안 기능 제공 않음 DB서버에 영향 없이 DB 서버 성능에 Agent 가 설치되지 않는 Agent 설치로 인한 DB 서버 안정적 운영 가능 영향 영향을 줌 방식 성능에 영향을 줄 수 있음 Gateway 구성에 따른 장단점 (5-10% 부하 생성) DB서버에 영향 없이 Agent 장애로 인한 장애 대응 방안 필요 안정적 운영 가능 암호화 및 인증 키 대책 미비 (이중화 or Bypass) 관리 필요 암화화 대체 기능제공 확장 시 각각의 세그먼트 별도의 H/W 추가 없이 별도의 H/W 추가 없이 확장성 서버마다 Agent 설치 필요 마다 H/W 연결 필요 확장 가능 확장 가능 비정형데이터 제어 시 정형데이터 모니터링 시 우회 접속에 대한 제어 시 구성하는 방식이며, 암복호화 및 DB 성능 제품특징 구성 방식 구성하는 방식 보안성 및 확장성이 튜닝 등 고려 사항 많음 뛰어남 출처: DB Safer -3- ㈜ 인포레버컨설팅 교육사업본부

- 5. DB접근제어 솔루션의 일반기능 • 인증되지 않은 접속에 대한 세션 차단 및 실시간 경고 기능 접속 및 • 오브젝트에 대한 권한 설정 및 차단 기능 권한 제어 • 사용자별 사용 가능 명령어를 제한 • SQL 문 감시 모니터링 및 • 실행된 SQL문/실행시간/사용자/시간대 별 검색 및 추적 이력관리 • 접속 세션 및 실행 명령어 별 이력 관리 보안정책 관리 용이한 정책설정 및 반영 결재관리 중요 SQL 명령에 대한 사전/사후 승인(결재) 기능 • 데이터베이스 내부 통제 기타 • 여러 유형의 DBMS 통합 모니터링 • 특정 Data, Field에 대한 Masking 기능 -4- ㈜ 인포레버컨설팅 교육사업본부

- 6. DB보안 솔루션 적용의 접근방안 성능 – 논란이 여지 많음, 대체로 소규모 사이트에서 성공 Reference 출현 – 대규모 사이트는 별도의 접근 필요 가격 – BPR 수행으로 대상시스템 최소화 – Master DB 및 Virtual Identifier를 이용한 구현 운영/이행 – 감시가 힘들다면 없느니만 못하다. (특히 Gateway형 접근통제) – BPR 수행으로 프로세스 및 대상시스템을 최적화하는 과정을 병행 – CTO, CSO를 적극적으로 이용 -5- ㈜ 인포레버컨설팅 교육사업본부

- 7. 2-3. DLP Preview 항목 상세내역 개요 기밀 데이터 유출의 감시/기록/유출 차단 솔루션 기출여부 관련KeyWord 추천사이트 기술발전 PC방화벽PC보안 솔루션DLP RoadMap 솔루션 한계와 적용상의 문제점에 많은 생각 필요 기타 마케팅용어에 현혹되지 말고 기술의 연장선을 먼저 파악할 것 -6- ㈜ 인포레버컨설팅 교육사업본부

- 8. DLP(Data Loss Prevention) 개념 – 사용자의 PC에서 기업 내 기밀 데이터가 외부로 반출되는 것을 항시 ‘감시하고 기록하며’, 정책에 따라 유출을 차단시키는 것을 주기능으로 구현한 솔루션 부각배경 – 기존 PC보안솔루션의 한계성 – 개인정보보호법 등 Compliance의 강화 개념구성도 및 기능 – 개념구성도 Data Classification Content Tracking Data Loss Prevention (Enforce Tagging Rules) (M aintain Tags) (Enforce Reaction Rules) 서버에서 복사된 데이터 Emails Endpoint DLP호스트는 원본 자료가 웹 업로드 로컬 변경되거나 포멧 변환이 (웹메일, 포탈) 어플리케이션에서 되어도 지속적인 보호 생성된 데이터 기능을 제공함. • 이름 변경 • 파일 포멧 변경 인쇄 사용자에 의해 • 다른 문서로 내용 복사 생성된 문서 파일 • 문서를 압축(Zip…) • 문서 암호화(Encr ypt ion) Removable media -7- ㈜ 인포레버컨설팅 교육사업본부

- 9. DLP(Data Loss Prevention) – 기능 구분 기능 파일 저장 위치 별 분류 – 파일서버 특정폴더 Contents에 따른 분류 – 키워드, 임계치 등 Data 분류 파일 유형에 따른 분류 – 확장자, 어플리케이션 Fingerprint 관리자에 의한 복합 기준 분류 USB 메모리 등 모든 물리적 장치 분류 등급에 따른 외부 복사제어 인쇄 모니터링 또는 차단 복사 & 붙여 넣기 화면 캡처 Data 유출방지 메일 클라이언트를 통한 유출 차단 네트워크 어플리케이션을 통한 유출 방지 윈도우 제공 네트워크 경로차단 웹 브라우저를 통한 웹 포스팅 차단 외부 웹 메일 사용시 차단 Forensic 로그 및 분석 가시성 확보 유출 시도 증거물 수집 (Automatic Evidence Collection) 실시간 경고 (POP-UP MESSAGE) 기타 Bypass 옵션 정책 예외 설정 -8- ㈜ 인포레버컨설팅 교육사업본부

- 10. DLP(Data Loss Prevention) – 핵심기능인 Data 분류기법의 종류 By location • 파일서버, 특정 폴더, 공유 드라이브, PC… • 키워드, 정규식(주민번호, 사회보장번호 등) By content • thresholds(ex: 주민번호 100개 이상) By file-type • 특정 어플리케이션별 데이터(doc, xls, SAP, BusinessObjects…) • Third Party 협력체계 중요 By fingerprint • Hash값을 이용한 digital signature • 업체별 구현방식 상이 도입 고려사항 – 기존 보안 Policy와의 관계, End User환경과의 조화 – 솔루션의 한계성 및 기대수준의 설정 – 설치율 제고의 문제 -9- ㈜ 인포레버컨설팅 교육사업본부

- 11. Access Control & Authentication Authorization Accounting - 10 - ㈜ 인포레버컨설팅 교육사업본부

- 12. 3-1. MAC/DAC/MLS Preview 항목 상세내역 개요 기타 접근제어 모델 기출여부 관련KeyWord Secure OS 추천사이트 http://www.kangho.com/exploit/SEC/2-acessControl.html 기술발전 RoadMap 기타 여러가지 접근제어 모델이 학술적 차원에서 발표되었으나 채택된 기타 것은 거의 없음. - 11 - ㈜ 인포레버컨설팅 교육사업본부

- 13. MAC/DAC/MLS MAC (Mandatory Access Control) – 원리: 주체는 인가 레이블, 객체는 분류 등급(민감도 레이블)에 의해 접근허가 결정 • 주체는 그룹/도메인도 가능 • 인가>분류: Access • 인가<분류: Deny – 관리자에 의한 중앙관리(DAC에 비해 유연성은 떨어짐) • 군대 등 복잡성/비용에 민감하지 않은 곳에서 사용 – 예: BLP(Bell-LaPadulla)모델, Biba모델, MLS • Linux(Suse Linux, SELinux..) • Vista/Server2008 • FreeBSD DAC (Discretionary Access Control) – 보안관리자/객체소유자가 ‘요청주체’의 신원에 따라 접근권한을 결정함 • 예: 인사DB 접근권한은 인재개발팀에서 결정하며 ‘인사관련부서’는 read권한을, ‘ 나머지 부서’는 접근을 불허한다. – Access Matrix(Capability List, ACL)모델, Take-Grant모델, Action-Entity모델 •분류 등급 예: public, confidential, secret, top secret •보안 취급 허가 라벨 예: 인사정보 열람을 위해 Secret 이상의 등급이 필요함 - 12 - ㈜ 인포레버컨설팅 교육사업본부

- 14. MAC/DAC/MLS MLS (Multi-Level Security) – 주체/객체는 프로세스, 파일, 사용자, 포트번호 등 컴퓨터에서 구분 가능한 모든 것이 해당됨 – 구현여부는 구현자가 결정 – DAC/MAC 동시적용 시 생길 수 있는 논리적 모순현상 해결 가능 – http://www.centos.org/docs/5/html/Deployment_Guide-en-US/sec-mls-ov.html No Read Up, No Write Down • No Read up: Confidentiality 유지 목적 • No Write Down: Integrity 유지 목적 - 13 - ㈜ 인포레버컨설팅 교육사업본부

- 15. 3-2. RBAC Preview 항목 상세내역 개요 가장 일반적으로 사용되고 있는 접근제어 모델 기출여부 92 관련KeyWord 데이터 추상화 추천사이트 http://www.kangho.com/exploit/SEC/2-acessControl.html 기술발전 RoadMap 기타 - 14 - ㈜ 인포레버컨설팅 교육사업본부

- 16. RBAC (Role Based Access Control) 개념 – 사용자에게 부여된 역할에 근거하여 접근통제를 실시하는 방법 – 기존 접근제어 모델의 불완전함에서 출발 • MAC: 등급 설정이 모호한 경우에 적용불가 • DAC: 권한표현, 관리성의 개선 필요 2. 배정 1. 배정 사용자(U) 역할(R) 권한(P) 세션(S) Object 3. Access RBAC 의 특성 – 관리 효율성, 상속가능, Least Privilege 구현 가능 – 임무분리: 상호감시 가능 – Data 추상화: OS RWED외 추상화 가능(입금, 출금 등) – 객체분류: 수행업무에 따라 사용자분류, 권한제한 구현 가능 - 15 - ㈜ 인포레버컨설팅 교육사업본부

- 17. RBAC (Role Based Access Control) RBAC의 활용 – 상용SW 거의 대부분 – DBMS, OS, CORBA… – Web 기반 Application도 활발하게 사용 RBAC 구현 예 USER ROLE Permission 사용자 배정 U1: IRON R1: Admin R U1 : R1 R2: Owner W D - 16 - ㈜ 인포레버컨설팅 교육사업본부

- 18. 3-3. AAA Preview 항목 상세내역 보안의 기본기능으로 단순한 통신사업자의 AAA가 아닌 인증스키마 전체로 개요 개념확장 필요 기출여부 관련KeyWord Radius, Diameter (최소의미 AAA기준) 추천사이트 기술발전 단순/비신뢰복잡/신뢰/기술환경변화 수용 RoadMap 기타 - 17 - ㈜ 인포레버컨설팅 교육사업본부

- 19. AAA(Authentication/Authorization/Accounting) 개요 – 사용자 신원의 확인서비스권한부여과금/감사 – 보안의 기본, 서비스/통제 시 세가지 중 한가지 이상 반드시 필요 주요 기능 – Authentication: 인증 요구자 당사자의 증명, id/password/생채인식/Smart Card 등 – Authorization: 사용자 요구작업의 허용여부 결정 – Accounting: 사용자 사용내역의 Audit 주요 인증 프로토콜 – Radius • UDP기반, C/S, 저변이 넓음 • 보안/Fail Over기능 약함 • 과금 시 패킷 손실 가능 – TACACS+ • TCP기반, CISCO, C/S • 보안강화, CISCO NW기기 인증에 주로 사용 – Diameter • TCP/SCTP기반, P2P • 보안강화 (IPSEC/TLS), 뛰어난 확장성 • Mobile IP(Roaming), Fail Over, 메시지 처리기능 향상 - 18 - ㈜ 인포레버컨설팅 교육사업본부

- 20. AAA(Authentication/Authorization/Accounting) AAA의 활용 – AAA솔루션: ISP위주의 사용 – 일부 사용: 일반 SW보안, IAM/EAM 등 개념승계 향후전망 – IPv6대비, Radius확장 – Diameter로의 대개체 (과금/보안/802.1x/NASRAQ/EAP/PKI지원 등 신기능 풍부) Diameter Cellular ACR Diameter 응용 다양한 AAA서비스 RAS Phone Diameter base 프로토콜의 구조적 확장 Fixed Phone VoIP 각종 GW 하부전송계층 Set-top Box Peer1 Peer2 - 19 - ㈜ 인포레버컨설팅 교육사업본부