ESPIONAGEM CIBERNÉTICA

- 1. Não é preciso ter olhos abertos para ver o sol, nem é preciso ter ouvidos afiados para ouvir o trovão

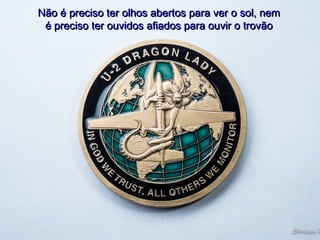

- 2. NSA Em Deus nós confiamos Todos os outros nós monitoramos

- 3. ATENÇÃO As informações e idéias contidas na apresentação são pessoais e podem não refletir a opinião de instituições, empresas ou grupos que o autor participa ou pertence. Os textos em língua inglesa são cópias de documentos ou sites estrangeiros, para não modificar o sentido foram mantidos em sua língua original

- 4. Porque a NSA faz espionagem cibernética? • “Se você conhece o inimigo e conhece a si mesmo, não precisa temer o resultado de cem batalhas. Se você se conhece mas não conhece o inimigo, para cada vitória ganha sofrerá também uma derrota. Se você não conhece nem o inimigo nem a si mesmo, perderá todas as batalhas.” ―Sun Tzu

- 5. Porque a NSA faz espionagem cibernética? • Porque ela foi criada para fazer • Coleta de Informaçoes de Inteligência – – – HUMINT – Fontes humanas IMINT – Imagens SIGINT – Comunicações , radar, telemetria, redes de computadores – MASINT – tudo o que não for imagem ou dados e for derivado da eletrônica – assinaturas de radar...

- 6. ATENÇÃO “Os cenários a seguir são uma obra de ficção, qualquer semelhança com nomes, pessoas, fatos, situações ou nações terá sido mera coincidência” Zendia e Ruritania não existem Fonte - E-book Technology, Policy, Law, and Ethics Regarding U.S. Acquisition and Use of Cyberattack Capabilities http://www.nap.edu/catalog/12651.html

- 7. O meu sistema não esta na Internet • The Zendian Secret Internet Protocol Router Network (Z-SIPRNet) carries classified information and messages for the Zendian ministry of defense, and supports the Zendian command and control system for managing troop deployments, the Zendian defense message system, and many other classified warfighting and planning applications. Although no connections between Z-SIPRNet and the public Internet are allowed, it is known that Gorga, a system administrator, has connected his computer at work to a password-protected mobile modem. Through a manipulation of the telephone switching center, phone calls from Gorga’s phone number to the modem are secretly redirected to a login simulator that captures his login name and password. Using Gorga’s administrator privileges, the intelligence collection operation installs a “sniffer” on the network that examines all passing traffic, and forwards interesting communications to a file that is saved in a temporary work area on Gorga’s computer. At night, while Gorga is sleep, notebook go on, connect Internet and and send the collection operation.

- 8. Voto eletrônico • An election is to be held in Zendia, and the predicted margin of victory between the favored and disfavored parties is relatively small. This election will be the first Zendian election to use electronic voting, and the Zendian election authorities have obtained electronic voting machines to administer this election from Ruritania. U.S. intelligence operatives intercept the CDROM containing a software update from the Ruritanian vendor en route to Zendia, and substitute a new CDROM in the package containing the original update plus additional functionality that will tilt the election toward the favored party.

- 9. Erros no sistema de pagamento • A disfavored party is in power in Zendia, and the U.S. government wishes to weaken it. U.S intelligence operatives conduct a cyberattack against the Zendian Social Services Agency by compromising employees of the agency, using the USB flash drive technique described above. Obtaining access to the Social Services Agency databases, the United States corrupts the pension records of many millions of people in the country. In the next election, the disfavored ruling party is voted out of office because of the scandal that resulted.

- 10. Fonte The US surveillance programmes and their impact on EU citizens' fundamental rights DIRECTORATE GENERAL FOR INTERNAL POLICIES POLICY DEPARTMENT C: CITIZENS' RIGHTS AND CONSTITUTIONAL AFFAIRS CIVIL LIBERTIES, JUSTICE AND HOME AFFAIRS http://www.europarl.europa.eu/studies

- 11. Origens • 1952 – Fundação da NSA – escuta de cabos submarinos , estações terrestres de satélites e instalando antenas em bases militares e embaixadas. • 1975 – Watergate – escutas ilegais contrariando a 4ª Emenda • 1978 – Foreign Intelligence Surveillance Act- (FISA) – não existem leis ou acordos • 2000 – Echelon

- 12. É tudo verdade... • After the first revelations about the PRISM programme, Gen. Alexander (Director of the NSA) confirmed over two public hearings of Congressional intelligence review committees that the NSA collects (both domestic and international) telephone call metadata from all major carriers and maintains a database of all such calls for five years

- 13. ‘Direct Access’ to data-centres granted for surveillance purposes? • Microsoft asserted that they only responded to requests referencing specific account identifiers, and Google and Facebook denied they had “black boxes” stationed in their networks giving “direct access”. The companies are constrained by the secrecy provisions of s.702, on pain of contempt or even espionage charges.

- 14. Como proteger? • • • NSA - $10Bn por ano CIA - $15Bn por ano Balck Budget – $50bn por ano

- 15. Como proteger • • • • Mais atenção na informação Escolher o canal adequado Saber que tudo pode ser interceptado O problema não é o local aonde a informação esta armazenada • Problemas legais pode requerer localização (não resolve segurança) • O problema não é cofre para informação

- 16. Não se engane • Criptografia – dados não podem ser processados criptografados • A NSA tem condições ,recursos financeiros e pessoas para invadir qualquer sistema em qualquer lugar do mundo • Seus dados não estão seguros

- 17. Maior ensinamento As pessoas são o elo mais fraco da corrente. Treinamento, maturidade, observação continua Se tiver que optar invista nas pessoas

- 18. AS PESSOAS EM PRIMEIRO LUGAR Raimundo Colombo Governador do Estado de Santa Catarina

- 19. Obrigado pela sua atenção • • • • • • • João Rufino de Sales Presidente do CIASC www.ciasc.sc.gov.br gabinete@ciasc.sc.gov.br www.facebook.com/jrufinos jrsseg.blogspot.com 55-48-36641166

Editor's Notes

- {"7":"This exploit is based on an actual experiment reported in 2006. In this experiment,\nover 75 percent of the drives distributed resulted in a system penetration. See Steve Stasiukonis,\n“Social Engineering, the USB Way,” Dark Reading, June 7, 2006, available at http://www.\ndarkreading.com/document.asp?doc_id=95556&WT.svl=column1_1.\n","9":"This scenario is based on the Japanese election in 2007, in which the ruling party lost\nresoundingly. Many analysts attributed the loss to the fact that the Japanese Social Insurance\nAgency was revealed to have lost pension records for 50 million people. Although no\nevidence suggests that cyberattacks played any role in this scandal, it is easy to see how in\nan age of increasingly automated records, such attacks might well have such a large-scale\neffect. See Pino Cazzaniga, “Election Defeat Marks Abe’s Political Future,” AsiaNews.it, July\n30, 2007, available at http://www.asianews.it/index.php?l=en&art=9962.\n"}