Erros comuns em informática

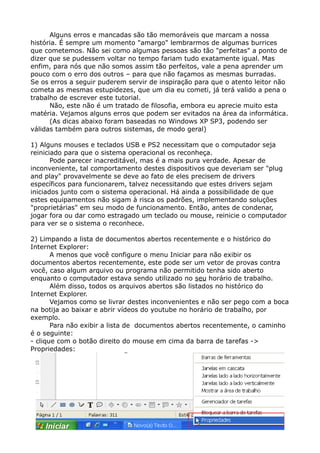

- 1. Alguns erros e mancadas são tão memoráveis que marcam a nossa história. É sempre um momento "amargo" lembrarmos de algumas burrices que cometemos. Não sei como algumas pessoas são tão "perfeitas" a ponto de dizer que se pudessem voltar no tempo fariam tudo exatamente igual. Mas enfim, para nós que não somos assim tão perfeitos, vale a pena aprender um pouco com o erro dos outros – para que não façamos as mesmas burradas. Se os erros a seguir puderem servir de inspiração para que o atento leitor não cometa as mesmas estupidezes, que um dia eu cometi, já terá valido a pena o trabalho de escrever este tutorial. Não, este não é um tratado de filosofia, embora eu aprecie muito esta matéria. Vejamos alguns erros que podem ser evitados na área da informática. (As dicas abaixo foram baseadas no Windows XP SP3, podendo ser válidas também para outros sistemas, de modo geral) 1) Alguns mouses e teclados USB e PS2 necessitam que o computador seja reiniciado para que o sistema operacional os reconheça. Pode parecer inacreditável, mas é a mais pura verdade. Apesar de inconveniente, tal comportamento destes dispositivos que deveriam ser "plug and play" provavelmente se deve ao fato de eles precisem de drivers específicos para funcionarem, talvez necessitando que estes drivers sejam iniciados junto com o sistema operacional. Há ainda a possibilidade de que estes equipamentos não sigam à risca os padrões, implementando soluções "proprietárias" em seu modo de funcionamento. Então, antes de condenar, jogar fora ou dar como estragado um teclado ou mouse, reinicie o computador para ver se o sistema o reconhece. 2) Limpando a lista de documentos abertos recentemente e o histórico do Internet Explorer: A menos que você configure o menu Iniciar para não exibir os documentos abertos recentemente, este pode ser um vetor de provas contra você, caso algum arquivo ou programa não permitido tenha sido aberto enquanto o computador estava sendo utilizado no seu horário de trabalho. Além disso, todos os arquivos abertos são listados no histórico do Internet Explorer. Vejamos como se livrar destes inconvenientes e não ser pego com a boca na botija ao baixar e abrir vídeos do youtube no horário de trabalho, por exemplo. Para não exibir a lista de documentos abertos recentemente, o caminho é o seguinte: - clique com o botão direito do mouse em cima da barra de tarefas -> Propriedades:

- 2. - Menu Iniciar - Menu Iniciar-> Personalizar

- 3. - Avançado: - Desmarque "Listar documentos abertos mais recentemente". No botão "Limpar lista", é possível apagar a listagem comprometedora. Se o Menu Iniciar estiver no estilo clássico será possível apenas apagar esta lista:

- 4. Para apagar o histórico do Internet explorer o procedimento é o seguinte: - Abra o Internet explorer:

- 5. - Com o Internet explorer aberto, clique em Segurança -> Excluir Histórico de Navegação: - Marque os itens que achar necessários e clique em Excluir:

- 6. Agora se alguém teclar Control + H (para exibir o histórico) verá apenas uma lista vazia: 3) Organização, Nome do computador e nome do usuário no Windows: A primeira vez em que eu tive de instalar o Windows em um computador que estava ligado a uma rede cabeada onde havia um switch que distribuía o sinal de internet para os computadores da rede, o tempo era curto (final de uma sexta-feira e o dito computador "precisava" estar pronto para ser usado na segunda de manhã), eu passei um "perrengue", pois na pressa não lembrei que dois computadores não podem ter o mesmo nome dentro de uma mesma rede e eu não lembrei na hora onde o nome do computador podia ser alterado. Resultado: eu pensei que na instalação do Windows é que podia ser alterado o nome do computador e o nome do usuário. Após reinstalar o Windows umas três vezes, é que eu dei uma "fuçada" em um outro computador que estava na sala ao lado e "lembrei" onde a "mágica" podia ser feita, afinal de contas se toda vez que uma rede tivesse de ser configurada fosse preciso reinstalar o Windows, todos nós estaríamos perdidos: Para alterar o nome do computador, clica-se com o botão direito em Meu computador : - Clica-se na aba Nome do computador -> Alterar:

- 7. - digite o novo nome e dê OK: A organização aparece na aba Geral e só é possível ser alterada na instalação do Windows mesmo:

- 8. O nome do usuário aparece no Windows Explorer, por exemplo: É possível mudar o nome do usuário depois de instalado o Windows. Mas o que realmente é alterado são os links para as pastas com o nome original do usuário que foi criado durante a instalação, ou seja, se você for olhar no Windows Explorer a pasta com os documentos do usuário ainda terá o mesmo

- 9. nome do usuário originalmente criado. Para alterar o nome do usuário, o caminho é o seguinte:

- 11. 4) E-mails com links maliciosos: Um dos perigos mais comuns atualmente são os e-mails que invocam o nome de instituições respeitadas como a Receita Federal, SERASA, nomes de bancos, nomes fictícios de lojas ou prestadores de serviço etc. Tudo tem aparência legítima e formal, porém é possível perceber alguns indícios de que o e-mail é falso e contém links perigosos, pois geralmente possuem erros de gramática, são um tanto quanto mal escritos e, quando se coloca o ponteiro do mouse sobre o link, o endereço que aparece escrito embaixo não corresponde ao endereço citado no link. Um dia desses no e-mail corporativo da empresa apareceu um e-mail com um link para uma suposta nota fiscal eletrônica fornecida por uma empresa de material elétrico. Ora, as notas fiscais eletrônicas ficam armazenadas no site da Receita Federal, não sendo preciso que ninguém faça o upload delas para um serviço de armazenamento de arquivos. E o link que aparecia ao se colocar o mouse sobre ele era para um arquivo zipado, guardado no Dropbox. Só o fato de estar zipado – e não em .pdf – já era um forte indício de cilada e ainda por cima guardado num serviço de armazenamento de arquivos... Mesmo assim, eu baixei o arquivo e o executei, acreditando ser algo legítimo e feito por uma pessoa que não sabia que as notas eram armazenadas no site da Receita. Além disso, na pressa, eu me confundi ao abrir o arquivo .zip - a extensão era .cpl (de Control Panel, Painel de Controle) e não .pcl (linguagem genérica de impressoras). Confusão feita, arquivo executado, o anti-vírus só começou a perceber que se tratava de um arquivo malicioso quando o dito arquivo começou a baixar executáveis renomeados com a extensão .jpeg, baixados de um site igualmente malicioso. Como sei que eram executáveis? Abri alguns que o anti- virus não deletou com um editor hexadecimal e vi o cabeçalho "MZ" e depois "PE" (portable executable) em lugar de ".JFIF" ou "EXIF" (jpeg). Resultado: como não é possível ter certeza se o vírus havia instalado mais programas maliciosos, e por segurança, acabei tendo de formatar a máquina e reinstalar o Windows. Também testei as combinações usuais de teclas para ver se havia algum keylogger (Control + Alt + Shift + H, Control + Shift + H, Control + Alt + H, Control + Alt + Shift + qualquer tecla etc.) antes de formatar, mas como eu estava com a pulga atrás da orelha, resolvi pagar o preço pela minha burrice. Dica: Ninguém está livre de receber um e-mail com link malicioso, portanto desconfie de e-mails vindos de remetentes que você não conhece ou mensagens que você não solicitou. Antigamente os spammers que enviavam e-mails perigosos eram tão descarados que colocavam arquivos contaminados com vírus nos anexos das mensagens de e-mail. Hoje em dia, a maioria dos serviços de e-mails escaneia os anexos em busca de vírus, então este tipo de ardil praticamente caiu em desuso (embora ainda seja possível de acontecer). Além disso, alguns serviços como o Gmail não permitem anexar arquivos .exe. Como não é possível lutar contra o elo mais forte da corrente (o provedor de serviços de e-mail), os spammers agora se voltam contra o elo mais fraco (o usuário desatento) para que ele abra pacificamente as portas de seu sistema e seja invadido. Entre os exemplos já bastante carimbados de e-mails com links suspeitos podemos citar o golpe do boleto de algo que não compramos, mas a

- 12. mensagem diz que devemos pagar, apesar de nessas mensagens nunca ser citado o nosso nome – ou seja, é endereçada a qualquer um; a NFe de algo que nunca compramos; propagandas anunciando a venda de Viagra a baixos preços etc.: Outro exemplo clássico de e-mails maliciosos são aqueles de apelo sentimental ou erótico. Mensagens de pessoas que se dizem conhecidas e nos amam; mensagens de supostas mulheres que dizem nos conhecer e mandam links para fotos suas em posições de apelo sexual; todos esses golpes são velhos conhecidos dos internautas, mas mesmo assim - por distração, "vazio interior, solidão" ou mesmo vontade de correr o risco e pagar pra ver, ainda fazem suas vítimas por aí. Examinando minha caixa de entrada dos meus e-mails de uma conta do Yahoo, baixados com o TheBat, pude chegar à conclusão de que o Yahoo Mail é, senão o pior, um dos piores serviços de e-mail da internet, não só porque na nova versão o webmail do Yahoo simplesmente não funciona direito em conexões 3G, como também, e principalmente, pela imensa quantidade de spam (e-mails não solicitados) que chegam à sua caixa de entrada. Muitos desses e-mails são perigosíssimos como se verá nas imagens a seguir. Já passou da hora do Yahoo reforçar o controle contra o spam (poderiam ser criadas regras como impedir mensagens com a palavra Viagra, por exemplo; criar definições de spam, assim como existem definições de vírus usadas pelos anti-vírus, sei lá...). Até mesmo o hotmail da Microsoft é melhor que o Yahoo. Um procedimento simples que eles poderiam fazer é não deixar que as mensagens marcadas como spam sejam baixadas pelos clientes de e-mail, como o TheBat, o Thunderbird etc. E melhorar o filtro anti-spam para que ele fique mais inteligente. 1. Arquivo de 0 bytes que talvez explore uma falha de segurança em compactadores zip:

- 13. 2. Arquivos do powerpoint podem conter vírus de macro (só abra de remetentes os quais você conheça). 3. Telegrama virtual? Essa é boa. Não sabia que os Correios se chamavam "clonecorp". Aqui temos um exemplo típico do uso do nome de uma empresa respeitada e reconhecida para enganar as pessoas. 4. Mensagens oportunistas que se aproveitam de fatos anunciados na mídia para pedir o envio de informações pessoais em nome de bancos e outras

- 15. 5. Mensagens de apelo sentimental ou erótico: 6. Boletos e documentos não solicitados (e que são discaradamente vírus – basta ver a extensão real do arquivo: .exe):

- 16. 7. uso do nome de empresas para enganar o destinatário e enviar vírus:

- 17. 8. Venda de viagra e outras drogas: 9. links cujo endereço real não aparece:

- 18. 5) Imprimir mais de uma página na mesma folha Muitas pessoas não conhecem este recurso que pode ser muito útil, tanto para economizar folhas quanto para economizar espaço (menos folhas, mais livros e apostilas cabem no armário). Muitas vezes também as imagens são exageradamente grandes não necessitando serem impressas no tamanho original. No LibreOffice 4, por exemplo, tecle Control +P. Na aba Layout da Página, clique na setinha do menu dropdown e selecione o número de páginas por folha. É exibido no lado esquerdo uma pré- visualização. Depois é só dar Ok. No Word 2003, tecle Control +P. Em Páginas por folha, clique na setinha do menu dropdown e selecione o número de páginas a serem impressas na mesma folha:

- 19. É só dar Ok depois. Outra dica para quem lida com o Word todo dia e sabe o quanto é irritante posicionar corretamente uma tabela. Algumas orientações básicas: 1) Menu “Arquivo” ->Configurar página: 2) Aba “Papel” -> Tamanho do papel -> A4 : O A4 é o tamanho-padrão internacional. 3) Botão direito em cima da tabela -> Propriedades da tabela: 4) Aba “Tabela” -> Alinhamento -> Centralizado (ou À esquerda)

- 20. -> Quebra automática de texto -> Nenhuma: Obs.: A quebra automática costuma atrapalhar mais do que ajudar (na maioria dos casos). 6) Ajustar a resolução da tela para exibição correta em um projetor: Chefes adoram encher o saco para que nós, simples funcionários, coloquemos para funcionar um datashow exibindo lindas imagens de suas medíocres apresentações, feitas no powerpoint, ou com a exibição de videozinhos idiotas. É sempre um infortúnio ter que fazer um datashow exibir uma apresentação corretamente por vários motivos: - Slides do powerpoint: dependem da versão do powerpoint instalado no computador ligado ao projetor ou da versão do Open/LibreOffice presente no computador (alguns projetores modernos não precisam de computador, mas certamente falham em abrir um ou outro tipo de arquivo corretamente). Arquivos salvos na configuração padrão do powerpoint podem não ter o áudio embutido mas apenas "linkados" e o Open/LibreOffice geralmente não se entende bem com apresentações do powerpoint que tenham uma música de fundo. - Arquivos de video: ausência de um pacote de codecs, como o K-lite codec pack mega (em se tratando do Windows) no computador que vai exibir o video, ou o sistema utilizado é um Linux sem os codecs adequados para exibir o video. Há ainda a questão da resolução da tela. No Windows geralmente o driver de video ajusta a resolução para a saída VGA ou HDMI que será ligada ao projetor, permitindo duplicar a tela, deixar só o projetor ou as duas com ajustes individuais. No Linux Mandriva, por exemplo, isto não é tão óbvio ou automático. É preciso acessar Menu -> Configuração -> Configuração de resolução de telas. O ajuste é feito pelo aplicativo Yarg.

- 21. É possível ajustar individualmente a resolução de cada saída de vídeo. A LVDS é a do monitor do notebook, a VGA no caso é a saída que vai para o datashow, podendo ainda serem utilizadas as saídas HDMI e DisplayPort para outros monitores ou Tvs – caso estas saídas existam no equipamento.

- 22. Assim se um vídeo baixado do youtube estiver aparecendo "cortado" ou sendo exibida a imagem pela metade, a primeira providência a ser testada é diminuir a resolução da saída que vai para o projetor, conforme ilustrado na figura acima. Esses videos geralmente são baixados na resolução de "360p" sendo menores que as resoluções comumente usadas nos monitores hoje em dia. Agora, se o video for maior que a resolução da tela, convém tentar aumentar a resolução da saída que vai para o datashow. Geralmente isso resolve a maioria dos problemas com imagens cortadas ou com zoom exagerado. Outros ajustes que geralmente ajudam devem ser feitos no próprio datashow, como mexer no "keystone" ou na proporção da imagem - 4:3 (tela "quadrada") ou 16:9 (widescreen). 7) Anti-vírus que impede instalação de service pack no windows por modificar permissões do usuário ou impedir alteração de arquivos no kernel do sistema. No meu antigo computador tive um grande contratempo ao tentar instalar o Service Pack 3 no meu Windows XP. O Anti-vírus que eu tinha era o Kaspersky e ele impedia silenciosamente a instalação do dito Service Pack, não sei se ele altera tão drasticamente as permissões de usuário ou impede que programas legítimos alterarem os arquivos do kernel do sistema. O fato é que eu tentei várias mudanças no gpedit.msc, todas sem sucesso. O problema só foi resolvido após desinstalar o dito anti-vírus e rodar o fixit da Microsoft. 8) Chamando o console de serviços para reiniciar o spooler de impressão É sempre um infortúnio quando não conseguimos excluir da fila de impressão um determinado documento. Desligamos a impressora, tentamos cancelar a impressão, reiniciar o Windows e nada. A solução que geralmente resolve é reiniciar o spooler de impressão ou parar, dar um tempinho e iniciar novamente o spooler de impressão. Vejamos o caminho mais rápido para isso:

- 23. 9) backup de driver (erro no drivergrabber- ter que renomear arquivo .dll ou editar arquivo .inf) Por questões de agilidade, é comum entre os técnicos fazer o backup dos drivers de uma máquina antes de reinstalar o Windows, já que baixar os drivers no site do fabricante da placa-mãe pode demorar bastante, dependendo da velocidade da internet. O que ocorre é que pode não ser possível restaurar alguns desses drivers, por erro do programa que fez o backup. Dessa forma, convém baixar antes da internet drivers essenciais como o driver de rede (para que depois de instalado o Windows seja possível entrar

- 24. na internet de novo e baixar alguns drivers que por ventura sejam necessários, caso o backup não funcione). Isso às vezes acontece com o programa drivergrabber, que funciona no Windows XP. O ideal seria testar os drivers depois de feito o backup (desinstalá-los e instalá-los de novo com o backup ou reinstalar o sistema e instalar os drivers a partir do backup, mas nem sempre isso é possível por questões de tempo, disponibilidade, preguiça nossa etc.) Fica, entretanto, o aviso de que as coisas podem não sair do jeito que esperamos e imprevistos podem acontecer e comprometer o nosso trabalho, caso não estejamos preparados para o pior. Foi o que aconteceu comigo: os drivers de áudio e do chipset não funcionaram com o backup e eu tive de baixá-los da internet. Por sorte o driver de rede funcionou para que eu pudesse acessar a internet cabeada. Senão... 10) Instalação do WMP 11 Atualmente é preciso validar a instalação do XP para baixar o Windows Media Player 11. Mas se você teve a sorte de baixá-lo do site da Microsoft quando ele ainda era oferecido sem maiores contratempos, é muito fácil instalá-lo numa cópia "genérica" ou pirata do Windows. Basta descompactar o instalador, instalar os pacotes necessários que vieram junto com o instalador e por fim instalar o WMP11. O pulo do gato é excluir a .dll que verifica se o Windows é legítimo e executar apenas os instaladores necessários: a) Usa-se um descompactador de arquivos para extrair os pacotes b) Mandamos a .dll indesejada para a Lixeira

- 25. c) Não execute o instalador principal, que é este abaixo: d) dê um duplo clique nos executáveis abaixo, para instalar os pacotes necessários (dois deles não são necessários, mas eu não me lembro examente quais).

- 26. e) Por fim, o instalador "real" do WMP11 (repare no tamanho do pacote em MB): A famosa atualização WGA (Windows Genuine Advantage), que verifica se o Windows é pirata, nada mais é do que uma .dll carregada junto com o sistema operacional. No Windows XP, é muito fácil contornar o seu

- 27. carregamento. Basta que se instale o Spybot (alguns antivírus não permitem a instalação de programas deste tipo, pois são antivirus de "kernel mode" que controlam e modificam sensivelmente as permissões de usuário e protegem contra a modificação de arquivos do sistema operacional. O Kaspersky, por exemplo, não aceita o Spybot. Já o Avast, sim). Basta instalar o Spybot, abri-lo: selecionar modo de visualização Avançado, ferramentas –> inicialização do sistema: e desmarcar o WGA logon:

- 28. 11) instalação do k-lite mega codec pack Quando instalamos o Windows poucos são os codecs instalados com este sistema para reproduzir os mais diferentes arquivos de mídia que baixamos da internet. Resultado: O Windows Media Player geralmente não consegue abrir aquele arquivo de video ou música que acabamos de baixar com tanto sacrifício. A solução mais fácil para resolver este problema é instalar um pacote de codecs como o k-lite mega codec pack. É só entrar no site www.free- codecs.com e baixar o dito pacote. Se quiser, o endereço completo é: http://www.free-codecs.com/download/k_lite_mega_codec_pack.htm, clique em Download K-Lite Mega Codec. Depois, é só instalar seguindo as opções-padrão, que deve estar tudo resolvido. 12) Portas USB frontais Fonte de constantes dores dores de cabeça, as portas USB frontais costumam dar problemas muito provavelmente devido a seu próprio arranjo físico. Elas não são soldadas diretamente na placa-mãe como as USB traseiras. Elas se ligam à placa-mãe através de finos conectores que se encaixam em uma fileira própria de pinos destinada à instalação externa de portas USB. Esses conectores, por sua vez, são ligados a uma placa de circuito impresso que já vem com o gabinete quando o compramos. Ora, como a maioria dos gabinetes que se encontra por aí é de baixo preço e qualidade duvidosa, não é difícil imaginar o porquê as USB frontais apresentem problemas como: lentidão nas transferências de arquivos do computador para

- 29. um pendrive, por exemplo; lentidão ao ligarmos uma impressora ou modem USB; corrupção de arquivos ao usarmos um cabo link USB e outros tantos estorvos absurdos. Estes são os conectores a serem ligados nos pinos da placa-mãe (nos gabinetes modernos eles são inteiriços, mas antigamente eles eram divididos em minúsculos e difíceis de manipular pinos positivo e negativo, terra etc.): Veja nas fotos abaixo a placa de circuito impresso que liga os pinos USB da placa-mãe ao conector USB frontal. Note como ela é fixada ao gabinete: Abaixo, o detalhe de uma sequencia de pinos na placa-mãe onde devem ser ligados os conectores (além dos conectores USB, há os conectores do botão liga-desliga do gabinete, o do led de atividade do HD, o botão Reset, a saída e entrada do áudio frontal etc.;para ter certeza de onde colocar e quais os conectores corretos, observe as letrinhas miúdas ao lado dos pinos na placa-mãe ou, caso não haja nenhuma legenda, consulte o manual da placa mãe; procure na internet se este não estiver à mão). A sequência de pinos USB geralmente é separada da sequencia de pinos do áudio frontal e dos botões do gabinete:

- 30. 13) Tor Browser Não por acaso esta dica foi colocada no número 13, um número maldito por natureza. Estava em dúvida se eu deveria realmente colocar esta dica, pois ela pode ser tanto utilizada para o bem ou para o mal. Para quem não sabe, o Tor Browser serve para acessar sites eventualmente proibidos pelo servidor DNS, pelo provedor de internet ou o administrador da rede. O lado bom é que podemos acessar o facebook ou o youtube em computadores onde estes sites são bloqueados. O lado ruim é que qualquer outro tipo de site com todo tipo de conteúdo ou intenção execrável também pode ser acessado. Vejamos mais atentamente o que é e como funciona este programa tão controverso. O Tor Browser é um programa que permite acessar anonimamente determinados sites e serviços proibidos da internet. Ele utiliza servidores colocados em funcionamento por voluntários. Tais servidores funcionam como proxies: quando acessamos um site pelo Tor, na verdade estamos acessando os servidores da rede Tor que, por sua vez, acessam diretamente os sites que desejamos ver no navegador. Assim, se um deteminado site estiver bloqueado, o proxy ou o servidor DNS que bloqueia este site não tem como saber o que estamos de fato acessando. Assim, podemos acessar o youtube ou o facebook mesmo que estes sites estejam bloqueados para o acesso. Isso é muito comum em empresas e escolas, por exemplo, já que o acesso a estes sites gera grande volume e tráfego de rede, ocasionando "gargalos" às vezes e prejudicando os outros usuários que precisem acessar a internet para usos "legítimos": e-mail corporativo, serviços de bancos de dados, acesso a sites governamentais etc. Entretanto, é um "desperdício" não usar a internet da escola para, por exemplo, baixar videos do youtube. Pensando nisso, um aluno da rede pública, conhecido meu, resolveu colaborar comigo quando lhe disse que era possível "passar o rodo" em videos do youtube mesmo que tal site estivesse bloqueado. Dito e feito: graças a ele consegui fazer esta parte do tutorial com as screenshots tiradas a partir um netbook escolar usando o Mandriva Mini. O engraçado é que nas duas vezes em que ele conseguiu acessar o youtube até a presente data, ele só conseguiu este feito descompactando num pendrive o pacote tar.gz em português brasileiro do Tor Browser para Linux. Todas as vezes em que o Tor foi descompactado para uma pasta de usuário do Mandriva, o Tor não abria o Firefox. Talvez isso seja devido às permissões do usuário, permissões de pasta ou talvez fosse preciso acesso root... O fato é que o programa funcionou a partir do pendrive, facilmente escondido embaixo de uma borracha, bolsinha de lápis, folha de livro ou caderno. Provavelmente, poderia ser usado também um adaptador para cartão micro SD na ausência do pendrive. Quem conseguir com que ele funcione a partir do próprio sistema de arquivos do usuário, deixe registrada sua experiência nos comentários. Veja abaixo que estes sites estão bloqueados:

- 31. Coisa triste, não? Mas não se preocupe pois todos os seus problemas acabaram. Vejamos como: Você pode até baixar o Tor Browser na sua casa, fazer o upload dele para um serviço de armazenamento de arquivos, como o dropbox, o box.net, o mediafire, 4shared, mega etc. (a página www.torproject.org também era bloqueada no servidor da escola, impedindo de baixar o tor diretamente) e baixar do dropbox na hora, usando a internet do local.

- 32. Feito o download ou "espetado" o pendrive em uma porta USB do netbook, dê um duplo clique para abrir o pacote no descompactador de arquivos e extrair o seu conteúdo: Escolha a pasta (se quiser certeza de que vai dar certo, descompacte na raiz ou em uma pasta do pendrive,

- 33. mas se quiser tentar a sorte na pasta do usuário, faça como está na screenshot): Abra a pasta (aqui na ilustração aparece a do usuário, mas poderia ser a do pendrive) Detalhe: quando se espeta o pendrive naquele netbook, é aberta automaticamente uma janela do gerenciador de arquivos, mostrando o seu conteúdo. Mas caso isso não aconteça, é só clicar no ícone da pasta com o desenho de uma casa dentro. Esse ícone fica ao lado da estrela amarela, conforme podemos ver em algumas das figuras acima.

- 34. e dê um duplo clique em Start Tor Browser: Tanto faz clicar em Executar ou Executar em Terminal: Aparece o painel de controle do Vidalia (software integrante do pacote). No caso, a internet naquela escola é oferecida através de um proxy/firewall, o Squid, conforme se pode descobrir pela primeira screenshot de página bloqueada. Então, é necessário configurar o acesso do Tor através desse proxy, informando o endereço e a porta (coisa que pode ser facilmente descoberta quando o usuário tenta abrir uma página qualquer no Firefox, pois estas informações são reveladas na caixa de texto -messagebox, que aparece no navegador, pedindo nome de usuário e senha - individuais para cada aluno). Veja (o número do proxy e da porta usada são fictícios):

- 35. Clica-se em Configurações. Em Rede, seleciona-se "Eu uso um proxy...", informa-se o número do endereço de rede, a porta (os dados na imagem são apenas fictícios), o nome do usuário, a senha desse usuário e o tipo de proxy (só funcionou o https, talvez porque a máquina não tivesse os pacotes Socks4/5 instalados).

- 36. Após dar Enter, o Vidalia estabelece um circuito e conecta-se na rede Tor: A seguir, é aberto o Firefox informando êxito na operação:

- 37. Entra-se no Face: No youtube: Clicamos no video a ser baixado, mas como o flash player é antigo, o video não é exibido. Copiamos o endereço do video na barra de endereços do navegador:

- 38. E colamos numa conhecida página que fornece links para download desses videos: Clica-se com o botão direito em Mp4/ 360p e escolhemos Salvar link como ou coisa parecida (infelizmente isso não apareceu na imagem): Download sendo feito:

- 39. Download concluído e mais um na fila: É isso, criançada, divirtam-se mas estudem também. Obs.: De tudo o que vimos acima podemos concluir, portanto, que o esquema de proteção de redes, em geral, parte de um pressuposto intrinsecamente inseguro e que visa, ainda que veladamente, a "facilitar" a vida do administrador de redes : ao invés de bloquear todos os sites e ir permitindo o acesso a cada um deles sob demanda, um a um, opta-se por bloquear um conjunto de sites conhecidos, cujo acesso não é interessante ou produtivo, do ponto de vista do detentor do link. É aí que programas como o Tor se criam, já que os proxies que fornecem acesso à rede Tor não são conhecidos dos administradores de redes. 14) Teclado ou mouse que somem de repente e reaparecem depois: Por mais estranho que pareça pode acontecer do teclado ou mouse "sumirem", pararem de funcionar de repente, assim do nada. Pode ser mau contato do conector PS2 do teclado ou mouse (tanto do conector PS2 na placa-mãe quanto do plugue PS2 do teclado ou mouse, que podem estar com os pinos entortados ou até mesmo quebrados/partidos ou ainda simplesmente o encaixe pode estar folgado demais, fazendo com que o plugue se mova um pouco ou até mesmo escorregue). No caso do teclado, podemos usar o teclado virtual do Windows, que se encontra em Iniciar -> Programas -> Acessórios -> Acessibilidade. É claro que digitar longos textos no teclado virtual é tanto quanto "embaçado", trabalhoso e demorado, mas em último caso... No caso do mouse, podemos usar os atalhos de teclado para irmos "quebrando um galho" se não pudermos parar o serviço para tentar resolver o problema. Atalhos como Alt+Seta (direita, esquerda) permitem avançar ou retroceder uma pasta utilizada no Windows Explorer, por exemplo; Shift +F10 aciona o menu de contexto; só não sei até hoje como acessar a bandeja do sistema para ejetar um pendrive, por exemplo. Mas para outras ações, os atalhos de teclado permitem usar o computador praticamente sem precisar do mouse. Finalmente, um macete que pode ser usado para "firmar" um plugue que esteja frouxo demais é amarrá-lo com um elástico, braçadeiras ou aqueles arames plastificados que vêm com cabos de força e até mesmo nas embalagens de pão de fôrma. Basta amarrá-lo a outro cabo ou plugue que esteja firme, de modo que o plugue frouxo fique corretamente posicionado no conector da placa-mãe.

- 40. 15) baixar arquivos do mega.co.nz Veja a seguir como baixar arquivos do mega (por exemplo do grupo livrosempdf, no facebook) O navegador não pode estar no modo de navegação privativa, pois é utilizado a tag html 5 de armazenamento persistente (você pode limpar depois o cache do navegador se estiver com pouco espaço em disco, pois os arquivos serão baixados primeiramente para o cache do navegador; assim, não será possível o uso de navegação privativa, já que neste modo o cache não é salvo em disco, mas na memória RAM do computador – que é apagada quando se desliga a máquina). O Mega também não funciona com Internet Explorer 8 do XP, pois o IE 8 não tem suporte ao html5. O Safari não é totalmente compatível com o mega. Concorde com os termos do serviço. Clique em Download. Será feita, uma vez, a pergunta se você permite que o mega armazene uma quantidade tal de dados no cache (isso se você estiver usando o Firefox). Clique em Permitir.

- 41. É por isso que eu gosto do Firefox. Outros navegadores simplesemente permitem isso sem o consentimento do usuário, o que pode ser usado por páginas mal-intencionadas para encher o seu HD com dados inúteis, explorando o armazenamento persistente como uma falha de segurança. Quando terminada a transferência para o cache, clique em Download de novo (outras opções não dão certo). Boa diversão.