1 terminos de seguridad de una computadora

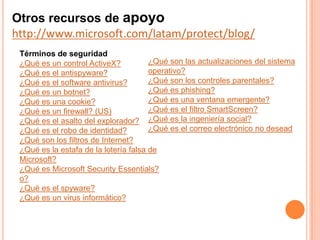

- 1. Otros recursos de apoyo http://www.microsoft.com/latam/protect/blog/ Términos de seguridad ¿Qué es un control ActiveX? ¿Qué son las actualizaciones del sistema ¿Qué es el antispyware? operativo? ¿Qué es el software antivirus? ¿Qué son los controles parentales? ¿Qué es un botnet? ¿Qué es phishing? ¿Qué es una cookie? ¿Qué es una ventana emergente? ¿Qué es un firewall? (US) ¿Qué es el filtro SmartScreen? ¿Qué es el asalto del explorador? ¿Qué es la ingeniería social? ¿Qué es el robo de identidad? ¿Qué es el correo electrónico no desead ¿Qué son los filtros de Internet? ¿Qué es la estafa de la lotería falsa de Microsoft? ¿Qué es Microsoft Security Essentials? o? ¿Qué es el spyware? ¿Qué es un virus informático?

- 2. ¿Qué es un control ActiveX? Los controles ActiveX son pequeños programas, denominados en ocasiones complementos , que se utilizan en Internet. Pueden mejorar la experiencia de navegación al permitir animaciones o pueden ayudar con tareas tales como instalar actualizaciones de seguridad en Microsoft Update. Algunos sitios web exigen la instalación de controles ActiveX para ver el sitio o para realizar determinadas tareas en él. Cuando visita uno de estos sitios, Windows Internet Explorer le pregunta si desea instalar el control ActiveX. ¿Por qué bloquea Internet Explorer algunos controles ActiveX? Internet Explorer impide que un sitio web utilice un control ActiveX en el equipo si el sitio web intenta utilizar el control ActiveX de un modo que pueda resultar inseguro.

- 3. ¿Qué es el software antispyware? El software anti spyware ayuda a proteger su computadora contra anuncios emergentes, rendimiento lento y amenazas de seguridad causadas por spyware y otro software no deseado. Para estar al día con las últimas formas de spyware, debe mantener actualizado su software anti spyware. Muchos tipos de software no deseado, incluyendo el spyware, están diseñados para ser difíciles de eliminar. Si trata de desinstalar este software de la misma manera que desinstala cualquier otro programa, es posible que descubra que el programa vuelve a aparecer en cuanto reinicia la computadora. Microsoft Security Essentials es una descarga gratuita diseñada para proteger su computadora contra el spyware y otro software malintencionado. Descargue Microsoft Security Essentials o obtenga más información acerca de ello.

- 4. ¿Qué es el software antivirus? El software antivirus es un programa de computación que detecta, previene y toma medidas para desarmar o eliminar programas de software malintencionados, como virus y gusanos. Puede ayudar a proteger su computadora de virus usando software antivirus, como por ejemplo Microsoft Security Essentials. Los virus informáticos son programas de software diseñados intencionalmente para interferir con el funcionamiento de la computadora; registrar, corromper, o eliminar datos; o propagarse a otras computadoras y por toda Internet. Para ayudar a evitar los virus más recientes, debe actualizar el software antivirus con regularidad. Puede configurar la mayoría de los programas de software antivirus para que se actualicen automáticamente. Para obtener protección a pedido, el escáner de seguridad de Windows Live le permite visitar un sitio web y analizar su computadora en busca de virus y software malintencionado de manera gratuita.

- 5. ¿Qué es un botnet? El término bot es el diminutivo de robot. Los delincuentes distribuyen software malintencionado (también conocido como malware) que puede convertir su computadora en un bot (también conocido como un zombi). Cuando esto sucede, su computadora puede realizar tareas automatizadas a través de Internet sin que usted lo sepa. Los delincuentes habitualmente usan bots para infectar una gran cantidad de computadoras. Estas computadoras forman una red, también conocida como una botnet . Los delincuentes usan botnets para enviar mensajes de correo electrónico no deseados, propagar virus, atacar computadoras y servidores y cometer otros tipos de delitos y fraudes. Si su computadora se vuelve parte de una botnet, la computadora puede volverse más lenta y usted puede ayudar a los delincuentes sin darse cuenta.

- 6. ¿Qué es una cookie? Las cookies son pequeños archivos que los sitios web colocan en el disco duro de su computadora durante la primera visita. Piense en la cookie como en una tarjeta de identificación que es suya exclusivamente. Su tarea es notificar al sitio cuando usted regresa. A pesar de que se puede usar una cookie de manera incorrecta cuando incluye información personal, las cookies en sí mismas no son malintencionadas. Muchos sitios web, incluido el de Microsoft, usan cookies. Las cookies nos dicen con qué frecuencia visita páginas, lo que nos ayuda a saber qué información le interesa. De esta forma, podemos ofrecerle más del contenido que le interesa y menos del que no le interesa. Las cookies pueden ayudarlo a ser más eficaz. ¿Alguna vez agregó algo a un carrito de compras virtual en una tienda en línea y luego regresó unos días después y se encontró con que el producto seguía en el carrito? Ese es un ejemplo de cómo funcionan las cookies. Las cookies le permiten almacenar preferencias y nombres de usuarios, registrar productos y servicios y personalizar páginas. Pero si nunca se registra ni deja información personal en un sitio, el servidor sólo sabrá que alguien con su cookie regresó al sitio web. No sabe nada más. Para obtener información más detallada, consulte Soporte de Microsoft: descripción de cookies.

- 7. What is a firewall? A firewall is a software program or piece of hardware that helps screen out hackers, viruses, and worms that try to reach your computer over the Internet. •If you use a computer at home, the most effective and important first step you can take to help protect your computer is to turn on a firewall. •Windows 7, Windows Vista, and Windows XP SP2 or higher have a firewall built-in and turned on by default. •If you have more than one computer connected in the home, or if you have a small-office network, it is important to protect every computer. You should have a hardware firewall (such as a router) to protect your network, but you should also use a software firewall on each computer to help prevent the spread of a virus in your network if one of the computers becomes infected. (If your computer is part of a business, school, or other organizational network, you should follow the policy established by the network administrator.)

- 8. Qué es el asalto del explorador? El asalto al explorador es un tipo de fraude en línea. Los estafadores usan software malintencionado para controlar el explorador de Internet de su computadora y cambiar qué cosas y cómo se muestran cuando usted está navegando por la web. ¿Cómo saber si el explorador ha sido asaltado? La página de inicio u otras configuraciones cambian en la computadora. Se agregan vínculos a sitios web que generalmente evitaría. No puede navegar a determinadas páginas web, como por ejemplo sitios de software de seguridad y anti spyware. Se ve un bombardeo, aparentemente infinito, de anuncios emergentes en la pantalla. Se instalan nuevas barras de herramientas o favoritos que le proporcionan iconos o vínculos a páginas web que no desea. La computadora funciona lentamente. El software malintencionado puede hacer que la computadora funcione lentamente.

- 9. ¿Qué es el robo de identidad? El robo de identidad es cualquier clase de fraude que dé como resultado la pérdida de datos personales, como por ejemplo contraseñas, nombres de usuario, información bancaria o números de tarjetas de crédito. El robo de identidad en línea en ocasiones se conoce como la suplantación de identidad . El robo de identidad no es nuevo. Los ladrones siempre han encontrado maneras de apropiarse ilegalmente de la información personal mediante engaños (también conocidos como ingeniería social ), robando el correo de los buzones e incluso revisando los cubos de basura. Ahora que el robo de identidad se ha trasladado al Internet, los delincuentes pueden engañar a una mayor cantidad de personas, lo que lo hace mucho más rentable.

- 10. ¿Qué son los filtros de Internet? Los filtros de Internet son herramientas de software que pueden ayudar a monitorear el contenido web que se ve en una computadora o en una red específica. En el caso de las configuraciones de seguridad familiar, los filtros de Internet también pueden ayudar a los padres a controlar con quién se comunican sus hijos o cuánto tiempo pueden usar los niños la computadora. De qué manera puede ayudar establecer filtros de Internet Los padres, los tutores o los administradores escolares pueden proteger a los niños de ver material inadecuado así como también identificar qué sitios web pueden visitar los niños. Los padres o tutores pueden bloquear sitios por tipo de contenido o sólo permitir el acceso a determinados sitios. Puede evitar que aparezca contenido sexual explícito y no deseado en sus resultados de búsqueda. Las empresas pueden bloquear programas o sitios web que no quieren que sus empleados usen en el trabajo. Los filtros de Internet pueden advertirle acerca de sitios web sospechosos que pueden ser fraudulentos y bloquearlos (también conocidos como filtros de suplantación de identidad ). Los filtros de Internet pueden evitar que entre correo electrónico no deseado a la bandeja de entrada (también conocidos como filtros de correo electrónico no deseado ).

- 11. ¿Qué es Microsoft Security Essentials? Microsoft Security Essentials es un software anti malware gratuito para su computadora. Ayuda a proteger a su computadora de virus , de programas malintencionados , y otros softwares malintencionados. Se encuentra disponible como descarga sin costo para Windows 7, Windows Vista y Windows XP SP2 y superior. Microsoft Security Essentials siempre se mantiene actualizado, se ejecuta de manera silenciosa en segundo plano y programa análisis cuando es más probable que la computadora esté inactiva. Usted sólo ve las alertas cuando necesita entrar en acción.

- 12. Actualización de un equipo Las actualizaciones pueden mejorar la seguridad y el rendimiento del equipo. A continuación, se incluyen diversos métodos para ayudarle a mantener Windows y los programas actualizados. ¿Cómo se sabe si un equipo está actualizado? Instalar actualizaciones de Windows en Windows 7 Obtener actualizaciones de seguridad para Windows Descripción de las actualizaciones automáticas de Windows Mantener actualizados los equipos de una red Actualizar un controlador de hardware que no funciona correctamente Mantener las definiciones de Windows Defender actualizadas Actualizar Microsoft Office

- 13. ¿Qué es un aviso emergente? Los avisos emergentes son pequeñas ventanas que se abren automáticamente en la pantalla. Con frecuencia (pero no siempre) muestran publicidad, que puede ser de empresas legítimas, pero también pueden ser engaños o software peligroso. Los avisos emergentes pueden ser parte de una la suplantación de identidad diseñada para engañarlo para que revele información personal o financiera confidencial a medida que navega por la web. Use un bloqueador de elementos emergentes Recomendamos que encienda un bloqueador de elementos emergentes cuando navega en la web, y que sólo lo apague en los casos esporádicos en que necesite interactuar con un elemento emergente en un sitio para completar una tarea. Internet Explorer incluye un bloqueador de elementos emergentes. Para encender el bloqueador de elementos emergentes, haga clic en el botón Herramientas , y luego haga clic en bloqueador de ventanas emergentes . Para apagar el bloqueador de elementos emergentes, haga clic en Herramientas , y luego haga clic en Apagar el bloqueador de elementos emergentes .

- 14. ¿Qué es el spyware? Spyware es un término genérico que se utiliza para describir el software que se comporta de cierta manera, por lo general, sin obtener su consentimiento primero, por ejemplo: Publicita Recopila información personal Cambia la configuración de su computadora Con frecuencia, el spyware se asocia con el software que muestra anuncios (llamado adware) o con el software que rastrea la información personal o delicada. Intercambio de seguimiento por servicios Eso no significa que todo software que proporciona anuncios o realiza un seguimiento de sus actividades en línea sea malo. Por ejemplo, es posible que se suscriba a un servicio gratuito de música, pero que deba "pagar" el servicio aceptando recibir anuncios específicos. Si comprende los términos y los acepta, es posible que haya decidido que se trata de una transacción justa. También es posible que acepte que la empresa haga un seguimiento de sus actividades en línea para determinar qué anuncios mostrarle. Lo que hace el spyware Otros tipos de spyware hacen cambios en su computadora que pueden ser molestos y hacer que su computadora funcione más lenta de lo normal o falle. Estos programas pueden cambiar la página de inicio o la página de búsqueda de su explorador web, o agregar otros componentes, que no necesita ni quiere, a su navegador. También le dificultan mucho la posibilidad de volver a configurar la computadora como estaba antes. Sepa lo que está instalando En todos los casos, la clave es si usted (o la persona que usa su computadora) entiende o no lo que hará el software y si está de acuerdo en instalarlo en su computadora. Un truco común es instalar en forma encubierta el software durante la instalación de otro software que sí desea, como un programa para compartir archivos de música o video.

- 15. Qué es un virus informático? Los virus informáticos son pequeños programas diseñados para propagarse de una computadora a otra e interferir con el funcionamiento de las mismas. Los virus informáticos se propagan a menudo a través de documentos adjuntos en mensajes de correo electrónico o de mensajería instantánea. Por esta razón, es fundamental que nunca abra los documentos adjuntos de su correo electrónico a Archivo.exe menos que sepa quién los ha enviado y que los esté esperando. Archivo.com Los virus pueden ser disfrazados como documentos adjuntos de Archivo.doc imágenes divertidas, tarjetas de felicitación o archivos de audio y Archivo.xls vídeo. Los virus informáticos también se propagan a través de las descargas de Internet,. y pueden estar ocultos en software ilícitos u otros archivos o programas que usted podría descargar. ejecute su computadora como usuario estándar (no como administrador) , y que siga algunas reglas básicas cuando navegue por Internet, descargue archivos y abra documentos adjuntos. Una vez que un virus se instala en su computadora, su tipo o el método que utilizó para llegar hasta allí no es tan importante como eliminarlo y prevenir una mayor propagación.

- 16. Qué es phishing? Phishing (pronunciado "fishing"), es decir, la suplantación de identidad, es un tipo de robo de identidad en línea. Usa el correo electrónico y sitios web fraudulentos diseñados para robar sus datos o información personal, como por ejemplo números de tarjetas de crédito, contraseñas, datos de cuentas u otra información. Los estafadores podrían enviarle millones de mensajes de correo electrónico fraudulento con vínculos a sitios web fraudulentos que aparentemente provienen desde sitios web en los que usted confía, como su banco o compañía de tarjeta de crédito, y solicitarle que proporcione información personal. Los delincuentes pueden usar esta información para cometer muchos tipos diferentes de fraude, tales como robar dinero desde su cuenta, abrir nuevas cuentas en su nombre u obtener documentos oficiales mediante el uso de su identidad. Qué es la ingeniería social? Los delincuentes en línea pueden usar tecnología sofisticada para intentar conseguir acceso a su computadora o pueden usar algo más simple e insidioso: la ingeniería social. La ingeniería social es un método que usan los delincuentes para conseguir acceso a su computadora. El propósito de la ingeniería social es generalmente instalar spyware u otro software malintencionado en secreto o engañarlo para que entregue sus contraseñas u otra información personal o financiera confidencial. A algunos delincuentes en línea les resulta más fácil aprovecharse de la naturaleza humana que de los puntos débiles del software. Para obtener más información, vaya a Estafas a través de correos electrónicos y sitios web: cómo protegerse.

- 17. ¿Qué es el correo electrónico no deseado? El correo electrónico no deseado es cualquier tipo de comunicación en línea no deseada. La forma más común son los mensajes de correo electrónico no deseados. También puede recibir mensajes de texto no deseados, mensajes instantáneos no deseados (conocidos a veces como spim ) y mensajes no deseados a través de las redes sociales. Algunos tipos de mensajes no deseados son molestos, pero inofensivos. Sin embargo, algunos mensajes no deseados forman parte de una estafa de robo de identidad u otras clases de fraude. Los mensajes no deseados de robo de identidad con frecuencia se denominan una una estafa de suplantación de identidad (phishing). Para protegerse de los mensajes de correo electrónico no deseados, use software de correo electrónico con filtrado de mensajes no deseados incorporado. Para obtener más información, vaya a Ayuda para mantener el correo electrónico no deseado fuera de su bandeja de entrada.