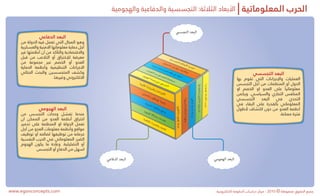

Cyberwar cube

- 1. ﺍﻷﺑﻌﺎﺩ ﺍﻟﺜﻼﺛﺔ: ﺍﻟﺘﺠﺴﺴﻴﺔ ﻭﺍﻟﺪﻓﺎﻋﻴﺔ ﻭﺍﻟﻬﺠﻮﻣﻴﺔ ﺍﻟﺤﺮﺏ ﺍﻟﻤﻌﻠﻮﻣﺎﺗﻴﺔ ﺍﻟﺒﻌﺪ ﺍﻟﺪﻓﺎﻋﻲ ﻭﻫﻮ ﺍﻟﻤﺠﺎﻝ ﺍﻟﺘﻲ ﺗﻌﻤﻞ ﻓﻴﻪ ﺍﻟﺪﻭﻟﺔ ﻣﻦ ﺃﺟﻞ ﺣﻤﺎﻳﺔ ﻣﻌﻠﻮﻣﺎﺗﻬﺎ ﺍﻻﻣﻨﻴﺔ ﻭﺍﻟﻌﺴﻜﺮﻳﺔ ﻭﺍﻻﻗﺘﺼﺎﺩﻳﺔ ﻭﺍﻟﺘﺄﻛﺪ ﻣﻦ ﺃﻥ ﺃﻧﻈﻤﺘﻬﺎ ﻏﻴﺮ ﻣﻌﺮﺿﺔ ﻟﻺﺧﺘﺮﺍﻕ ﺃﻭ ﺍﻟﺘﻼﻋﺐ ﻣﻦ ﻗﺒﻞ ﺍﻟﻌﺪﻭ ﺃﻭ ﺍﻟﺨﺼﻢ ﻋﺒﺮ ﻣﺠﻤﻮﻋﺔ ﻣﻦ ﺍﻻﺟﺮﺍﺀﺍﺕ ﺍﻟﺘﻨﻈﻴﻤﻴﺔ ﻭﺃﻧﻈﻤﺔ ﺍﻟﺤﻤﺎﻳﺔ ﻭﻛﺸﻒ ﺍﻟﻤﺘﺠﺴﺴﻴﻦ ﻭﺍﻟﺒﺤﺚ ﺍﻟﺠﻨﺎﺋﻲ ﺍﻟﺒﻌﺪ ﺍﻟﺘﺠﺴﺴﻲ ﺍﻻﻟﻜﺘﺮﻭﻧﻲ ﻭﻏﻴﺮﻫﺎ. ﺍﻟﻌﻤﻠﻴﺎﺕ ﻭﺍﻹﺟﺮﺍﺀﺍﺕ ﺍﻟﺘﻲ ﺗﻘﻮﻡ ﺑﻬﺎ ﺍﻟﺪﻭﻝ ﺃﻭ ﺍﻟﻤﻨﻈﻤﺎﺕ ﻣﻦ ﺃﺟﻞ ﺍﻟﺘﺠﺴﺲ ً ﻣﻌﻠﻮﻣﺎﺗﻴﺎ ﻋﻠﻰ ﺍﻟﻌﺪﻭ ﺍﻭ ﺍﻟﺨﺼﻢ ﺍﻭ ﺍﻟﻤﻨﺎﻓﺲ ﺍﻟﺘﺠﺎﺭﻱ ﻭﺍﻟﺴﻴﺎﺳﻲ. ﻭﻳﻜﻤﻦ ﺍﻟﺘﺠﺴﺴﻲ ﺍﻟﺒﻌﺪ ﻓﻲ ﺍﻟﺘﺤﺪﻱ ﺍﻟﻤﻌﻠﻮﻣﺎﺗﻲ ﺑﺎﻟﻘﺪﺭﺓ ﻋﻠﻰ ﺍﻟﺒﻘﺎﺀ ﻓﻲ ﺍﻟﺒﻌﺪ ﺍﻟﻬﺠﻮﻣﻲ ﺃﻧﻈﻤﺔ ﺍﻟﻌﺪﻭ ﻣﻦ ﺩﻭﻥ ﺍﻛﺘﺸﺎﻑ ﻷﻃﻮﻝ ﻋﻨﺪﻣﺎ ﺗﻔﺸﻞ ﻭﺣﺪﺍﺕ ﺍﻟﺘﺠﺴﺲ ﻣﻦ ﻓﺘﺮﺓ ﻣﻤﻜﻨﺔ. ﺍﺧﺘﺮﺍﻕ ﺃﻧﻈﻤﺔ ﺍﻟﻌﺪﻭ ﻣﻦ ﺍﻟﻤﻤﻜﻦ ﺍﻥ ﺗﻌﻤﻞ ﺍﻟﺪﻭﻟﺔ ﺍﻭ ﺍﻟﻤﻨﻈﻤﺔ ﻋﻠﻰ ﺗﺪﻣﻴﺮ ﻣﻮﺍﻗﻊ ﻭﺃﻧﻈﻤﺔ ﻣﻌﻠﻮﻣﺎﺕ ﺍﻟﻌﺪﻭ ﻣﻦ ﺃﺟﻞ ﺣﺮﻣﺎﻧﻪ ﻣﻦ ﺗﻮﻇﻴﻔﻬﺎ ﻟﺼﺎﻟﺤﻪ ﺃﻭ ﺗﻮﻇﻴﻒ ﺍﻟﻀﺮﺭ ﺍﻟﻤﻌﻠﻮﻣﺎﺗﻲ ﻓﻲ ﺍﻟﺤﺮﺏ ﺍﻟﻨﻔﺴﻴﺔ ﺃﻭ ﺍﻟﺘﻀﻠﻴﻠﻴﺔ. ﻭﻋﺎﺩﺓ ﻣﺎ ﻳﻜﻮﻥ ﺍﻟﻬﺠﻮﻡ ﺍﺳﻬﻞ ﻣﻦ ﺍﻟﺪﻓﺎﻉ ﺃﻭ ﺍﻟﺘﺠﺴﺲ www.egovconcepts.com ﺟﻤﻴﻊ ﺍﻟﺤﻘﻮﻕ ﻣﺤﻔﻮﻇﺔ © 0102 - ﻣﺮﻛﺰ ﺩﺭﺍﺳﺎﺕ ﺍﻟﺤﻜﻮﻣﺔ ﺍﻻﻟﻜﺘﺮﻭﻧﻴﺔ