Deep web

- 1. Rafael Arteaga Hernández David Flores Elizalde

- 2. Esta presentación es solamente informativa, en ningún momento se pretende animar a los usuarios a navegar en ella, el objetivo de esto es hacer de uso público el conocimiento acerca de lo que es la “DEEP WEB” y lo que se puede encontrar en esta. NO NOS HACEMOS RESPONSABLES POR EL MAL USO QUE SE LE DE A LA INFORMACIÓN, NI POR LO QUE LE LLEGUE A PASAR A ALGUIEN POR INTENTAR NAVEGAR EN ELLA SIN EL CONOCIMIENTO NECESARIO

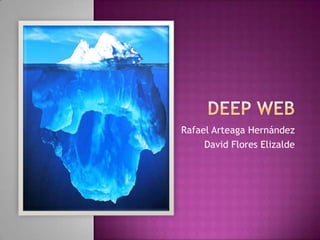

- 3. Seconoce como Internet profunda a todo el contenido de Internet que no forma parte del Internet Superficial, es decir, de las páginas indexadas por las redes de los motores de búsqueda de la red. Estoes debido a las limitaciones que tienen las redes para acceder a todas las webs por distintos motivos.

- 4. En otras palabras, es toda la información de internet que se a ocultado a los usuarios normales, por protección y discreción, debido a los temas que contiene, ya que estos van desde lo mas común como programas hasta cosas realmente prohibidas e ilegales como pedofilia.

- 5. Debidoa los diferentes temas que hay, existen, las personas que principalmente entran en ellas son: Hackers Usuarios curiosos Agencias de seguridad (FBI)

- 6. Loprimordial e indispensable al entrar en ella primero que nada es OCULTAR LA IP, es decir, ocultar la dirección con la cual pueden identificar nuestra computadora. Esopara que las personas que tienen un alto grado de experiencia en computadoras no te puedan identificar y perjudicarte

- 7. TOR (Vidalia): Es el programa más utilizado para navegar dentro de la «deep web», Este programa no oculta la IP, su función consiste en cambiar la dirección, para asignarle alguna localizada en cualquier otra parte del mundo y así, no se puede rastrear la ubicación real.

- 8. Estees el buscador designado por Tor para poder permitir el acceso, ya que al ser de software libre, permite ser modificado y adaptado a las necesidades de los usuarios. Aunque es muy poco usado actualmente, tor también tiene un «gadget» que permite la configuración con Tor

- 9. Dentro de la Deep Web existen varios niveles, los cuales son considerados de acuerdo a la información que existe en ella. MIENTRAS MAS PROFUNDO, MAS PELIGRO Nivel 0 Nivel 1 Nivel 2 Nivel 3 Nivel 4 Nivel 5 – Marianas -

- 10. Esla web común, paginas donde todo mundo tiene fácil acceso y no se necesita ningún programa especial para entrar. Facebook Google Wikipedia

- 11. Eneste aspecto se encuentran mas cosas, prohibidas que ilegales, bases de datos, redes privadas, foros en línea de temas controversiales, etc. Nohay tanto problema en este aspecto, ya que son cosas muy poco problemáticas

- 12. Eneste nivel se encuentra el resto de la internet conocida pero más “under” que el nivel uno, páginas porno, la comunidad 4chan, servidores FTP, porno “jailbait” (menores que por su apariencia física aparentan ser mayores de edad), etc.

- 13. En este nivel ya estamos en la deep web, y las cosas se ponen más escabrosas, se requiere usar un proxy para sumergirte de forma anónima, aquí podemos encontrar, como indica la imagen, jailbait más heavy, pornografía infantil “light” (CP significa childporn), gore, hackers, script kiddies, información sobre virus, etc.

- 15. Dentro de este nivel, si nos sumergimos aún más vamos a necesitar, ya no un proxy, sino el Tor para navegar de forma anónima y más segura.

- 16. Este nivel es lo más profundo que un usuario común puede llegar dentro de la deep web, acá nos encontramos con páginas como: Hard Candy, PedoPlanet (grupos de pedófilos), la hidden wiki, una página con enlaces dentro de la deep web, videos y libros prohibidos, material visual cuestionable, asesinos a sueldo, venta de drogas, tráfico de humanos y el resto del mercado negro.

- 18. Dentro del nivel 4 hay una parte aún más profunda a la que no se puede llegar por medios convencionales, se requiere una modificación de hardware llamada “closed shell system” y acá la cosa se pone muy seria, esta parte contiene, por ejemplo, pornografía infantil “hardcore” como scat, rape y snuff, redes de asesinos a sueldo, la “law of 13″, relacionada con los Illuminati, experimentos sobre la segunda guerra mundial, terrorismo y se dice que también la ubicación de la Atlántida, etc.

- 20. El80% de internet se encuentra debajo de todo lo nombrado anteriormente, y para sumergirse aún más profundo se necesita un programa, imposible de conseguir y que no se sabe bien si existe o es un mito, llamado “polymeric falcighol derivation” que utiliza algoritmos de mecánica cuántica, se supone que sólo el gobierno puede acceder a esta parte.

- 21. Poco y nada se conoce sobre este nivel, el nombre deriva de la Fosa de las Marianas, la fosa marina más profunda conocida, localizada en el sureste de las Islas Marianas cerca de Guam. Se dice que es un nivel muy peligroso y controlado por el gobierno, la parte más profunda de la deep web y donde “nadie quiere entrar”.

- 22. Si de comprar o pagar algo en la deep web se trata, la moneda usada son las BitCoins, tanto las apuestas de las peleas a muerte o drogas pueden ser compradas con esta moneda electrónica. La BitCoin fue creada en 2009 por Satoshi Nakamoto, es una moneda electrónica descentralizada.

- 23. A la mayoría de la deep web se accede mediante dominios .onion, son pseudo dominios de nivel superior, que indica una dirección IP anónima accesible sólo desde la red Tor.

- 24. Estosdominios son no-mnemotécnicos, es decir, difíciles de recordar, se componen de 16 caracteres alfanuméricos generados al azar basándose en una clave pública cuando Tor es configurado.