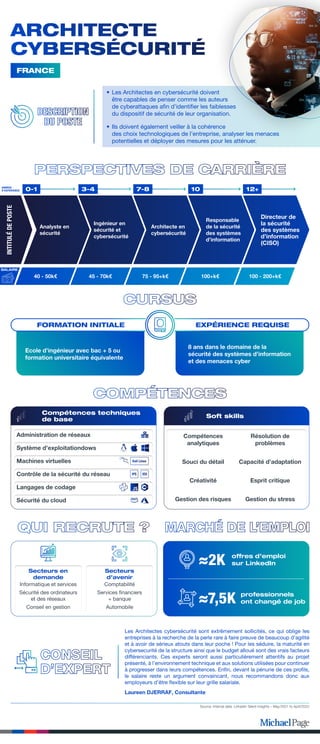

[Infographie] Architecte cybersécurité

•

0 j'aime•19,061 vues

Perspectives de carrière, formation requise, conseils d'expert, compétences recherchées, salaires pratiqués... Tout ce que vous avez toujours voulu savoir sur le métier d'Architecte cybersécurité. + d'infos sur https://bit.ly/3DGnDYY.

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Sécurite operationnelle des systèmes d'information Volet-1

Sécurite operationnelle des systèmes d'information Volet-1

Sécurité des Systèmes d'Information et de l'Information

Une très brève présentation sur la sécurité des SI et de l'information

Rapport PFE ingénieur réseaux marwen SAADAOUI ( Juin 2018 )

Conception et Mise en place de Centre d’Opération de service « SOC »

Mehari

MEHARI est une méthode complète d’évaluation et de management des risques liés à l'information

Le pilotage des risques avec Méhari-Standard (2017) : Indicateurs et tableau ...

Cette conférence a été animée par Jean-Philippe JOUAS, lors de la conférence PECB Insights 2017

Audit de sécurité informatique

audit de sécurité informatique d'un établissement universitaire avec des normes ISO, ISACA et une analyse des risques.

Recommandé

Sécurite operationnelle des systèmes d'information Volet-1

Sécurite operationnelle des systèmes d'information Volet-1

Sécurité des Systèmes d'Information et de l'Information

Une très brève présentation sur la sécurité des SI et de l'information

Rapport PFE ingénieur réseaux marwen SAADAOUI ( Juin 2018 )

Conception et Mise en place de Centre d’Opération de service « SOC »

Mehari

MEHARI est une méthode complète d’évaluation et de management des risques liés à l'information

Le pilotage des risques avec Méhari-Standard (2017) : Indicateurs et tableau ...

Cette conférence a été animée par Jean-Philippe JOUAS, lors de la conférence PECB Insights 2017

Audit de sécurité informatique

audit de sécurité informatique d'un établissement universitaire avec des normes ISO, ISACA et une analyse des risques.

Audit et sécurité des systèmes d'information

inspiré du cours de olfa mechi

se cours vous édifiera sur comment auditer un réseau informatique et le sécuriser

Cours Big Data Chap2

Big Data : Hadoop

- Généralité

- Architecture HDFS

- Algorithme MapRduce

- Architecture YARN

- Hadoop v3.x vs Hadoopv2.x

Cours Big Data - Chap2 - GI3 - ENIS

La protection de données, La classification un premier pas

La classification de données est une problématique répandue dans le monde scientifique car elle est à l’origine de nombreuses applications. Aujourd’hui on la rencontre dans des domaines très variés, tel que le domaine médical, industriel et celui de la sécurité. Dans ce dernier domaine, on pourra citer les applications militaires, les accès sécurisés à l’information gouvernementale et à l’information confidentielle des grandes compagnies et même les PMEs. A travers cette conférence, nous proposons un modèle pour la classification des données au niveau de l’entreprise tunisienne en fonction de leur niveau de criticité. Ladite classification aidera à déterminer les contrôles de sécurité de base pour la protection des données.

METHODE OCTAVE

Analyse de gestion des risques selon la méthode octave avec une étude de cas détaillée

Présentation audits de sécurité

Extrait de ma présentation donnée aux étudiants de l'UQTR dans le cadre du cours sur les audits des systèmes d'information.

Big data

1-Problématique

2-Définition du Big Data

3-Big Data et 3V

4-Data wahrehouse VS Big Data

5-Domaines d’utilisations

6-Les techniques de traitement

7-Big Data et Aspect Mobile

8-Conclusion

Securite informatique

Giantsnet est un groupe composé de jeunes étudiants professionnels, on est là pour vous , des tutoriels dans tout les domaines Administration des Systèmes & Réseaux ( Virtualisation, Supervision .. ), Sécurité, Linux, CISCO, Microsoft ... et pleins d'autres choses . Notre but c'est de partager l'information avec vous, vous avez qu’à nous suivre pour découvrir.

Facebook :https://www.facebook.com/souhaib.es

Page : https://www.facebook.com/GNetworksTv

Groupe : https://www.facebook.com/groups/Giants.Networks

Twitter : https://www.twitter.com/GNetworksTv

YouTube : https://www.youtube.com/user/GNetworksTv

Rapport de Mémoire Master Recherche

MODÉLISATION ET VÉRIFICATION FORMELLES DU PROTOCOLE S-TDMA SUR LES RÉSEAUX DE CAPTEURS CORPORELS SANS FILS (WBAN)

Introduction aux systèmes d’information des entreprises

Introduction aux systèmes d’information des entreprises

Rapport PFE Développent d'une application bancaire mobile

Rapport du projet de fin d’étude pour licence fondamentale en science de l'informatique

Institut supérieur d'informatique

ETUDE ET MISE EN PLACE D’UNE SOLUTION DE GESTION DE LA SECURITE DU RESEAU : C...

Dans ce projet, on s’intéresse à la mise en place d’une solution de gestion de la sécurité du

réseau d’Afribone Mali. Une telle solution est composée d’un tableau de bord de sécurité du réseau,

d’une solution de gestion de logs centralisées et d’une équipe CIRT pour le pilotage de la solution.

Stage Avant-Vente réseau et sécurité

Dans le cadre de notre croissance, nous recherchons un Ingénieur Avant-vente

Contenu connexe

Tendances

Audit et sécurité des systèmes d'information

inspiré du cours de olfa mechi

se cours vous édifiera sur comment auditer un réseau informatique et le sécuriser

Cours Big Data Chap2

Big Data : Hadoop

- Généralité

- Architecture HDFS

- Algorithme MapRduce

- Architecture YARN

- Hadoop v3.x vs Hadoopv2.x

Cours Big Data - Chap2 - GI3 - ENIS

La protection de données, La classification un premier pas

La classification de données est une problématique répandue dans le monde scientifique car elle est à l’origine de nombreuses applications. Aujourd’hui on la rencontre dans des domaines très variés, tel que le domaine médical, industriel et celui de la sécurité. Dans ce dernier domaine, on pourra citer les applications militaires, les accès sécurisés à l’information gouvernementale et à l’information confidentielle des grandes compagnies et même les PMEs. A travers cette conférence, nous proposons un modèle pour la classification des données au niveau de l’entreprise tunisienne en fonction de leur niveau de criticité. Ladite classification aidera à déterminer les contrôles de sécurité de base pour la protection des données.

METHODE OCTAVE

Analyse de gestion des risques selon la méthode octave avec une étude de cas détaillée

Présentation audits de sécurité

Extrait de ma présentation donnée aux étudiants de l'UQTR dans le cadre du cours sur les audits des systèmes d'information.

Big data

1-Problématique

2-Définition du Big Data

3-Big Data et 3V

4-Data wahrehouse VS Big Data

5-Domaines d’utilisations

6-Les techniques de traitement

7-Big Data et Aspect Mobile

8-Conclusion

Securite informatique

Giantsnet est un groupe composé de jeunes étudiants professionnels, on est là pour vous , des tutoriels dans tout les domaines Administration des Systèmes & Réseaux ( Virtualisation, Supervision .. ), Sécurité, Linux, CISCO, Microsoft ... et pleins d'autres choses . Notre but c'est de partager l'information avec vous, vous avez qu’à nous suivre pour découvrir.

Facebook :https://www.facebook.com/souhaib.es

Page : https://www.facebook.com/GNetworksTv

Groupe : https://www.facebook.com/groups/Giants.Networks

Twitter : https://www.twitter.com/GNetworksTv

YouTube : https://www.youtube.com/user/GNetworksTv

Rapport de Mémoire Master Recherche

MODÉLISATION ET VÉRIFICATION FORMELLES DU PROTOCOLE S-TDMA SUR LES RÉSEAUX DE CAPTEURS CORPORELS SANS FILS (WBAN)

Introduction aux systèmes d’information des entreprises

Introduction aux systèmes d’information des entreprises

Rapport PFE Développent d'une application bancaire mobile

Rapport du projet de fin d’étude pour licence fondamentale en science de l'informatique

Institut supérieur d'informatique

ETUDE ET MISE EN PLACE D’UNE SOLUTION DE GESTION DE LA SECURITE DU RESEAU : C...

Dans ce projet, on s’intéresse à la mise en place d’une solution de gestion de la sécurité du

réseau d’Afribone Mali. Une telle solution est composée d’un tableau de bord de sécurité du réseau,

d’une solution de gestion de logs centralisées et d’une équipe CIRT pour le pilotage de la solution.

Tendances (20)

Mise en place d’un Systéme d’Information (S.I.) en PME

Mise en place d’un Systéme d’Information (S.I.) en PME

La protection de données, La classification un premier pas

La protection de données, La classification un premier pas

la sécurité de l'information (extrait de presentation)

la sécurité de l'information (extrait de presentation)

Introduction aux systèmes d’information des entreprises

Introduction aux systèmes d’information des entreprises

Rapport PFE Développent d'une application bancaire mobile

Rapport PFE Développent d'une application bancaire mobile

ETUDE ET MISE EN PLACE D’UNE SOLUTION DE GESTION DE LA SECURITE DU RESEAU : C...

ETUDE ET MISE EN PLACE D’UNE SOLUTION DE GESTION DE LA SECURITE DU RESEAU : C...

Similaire à [Infographie] Architecte cybersécurité

Stage Avant-Vente réseau et sécurité

Dans le cadre de notre croissance, nous recherchons un Ingénieur Avant-vente

Stage Avant-Vente réseau et sécurité H/F

Dans le cadre de notre croissance, nous recherchons un Ingénieur Avant-vente.

Stage Avant-Vente réseau et sécurité H/F

Dans le cadre de notre croissance, nous recherchons un Ingénieur Avant-vente.

M2i Webinar - Métiers de l'IT décryptés. Reconversion, opportunités et recrut...

1 formation = 1 job

- Présentation de l’organisation d’une DSI

- Qu’est ce qu’une ESN ?

- Le top 10 des métiers de l’IT

- Comment accéder à ces métiers ?

- Les attentes des ESN et employeurs de l’IT

Emploitic - Comment trouver un premier emploi dans les métiers it?

Cette présentation donne quelques conseils pouvant aider les jeunes diplômé à décrocher un emploi dans les métiers informatique.

Book Expertise Centers - World Class Center - Mars 2020

Book Expertise Centers - World Class Center - Mars 2020

Ofre de conseil JRPARIS pour aider les ETI à sécuriser leur projet digital

Le cabinet de conseil JRPARIS présente en deux pages son offre de conseil pour aider les ETI à lever les freins aux approches digitales.

LOIC CAROLI SAS_ID CARD_FR_250523.pdf

Services de conseil en transformation Cloud Computing : Gouvernance, Sécurité, FINOPS, GreenOps, DevSecOps, DevSecOps pour ETI et CAC40.

Nous avons choisi de nous spécialiser dans les socles cybersécurités soutenant la transformation digitale en apportant un support préventif et curatif aux entreprises. Nous possédons tous une solide et longue expérience dans des projets d’envergure avec les Hyperscalers et Cloud souverains et avons une connaissance approfondie des normes et des réglementations de sécurité les plus strictes telles que l’EBA, la LPM, NIS2, PCI-DSS, HDS. Notre objectif est de vous fournir des solutions au forfait sur mesure et pragmatiques pour démarrer vos projets stratégiques ou les réparer »

C'est pourquoi nous avons choisi de nous spécialiser dans le placement d'experts ayant un continuum de savoir-faire technologiques et méthodologiques dans ces domaines clés. Nos experts possèdent une solide expérience dans des projets d’envergure et ont une connaissance approfondie des normes et des réglementations les plus strictes telles que LPM, NIS2, PCI-DSS... Notre objectif est de fournir des experts de haute qualité à nos clients afin de leur proposer des solutions sur mesure qui répondent à leurs exigences en matière de qualité et de sécurité.

Etude Apec - La cybersécurité industrielle : tendances métiers dans l'industrie

Les systèmes de production et les solutions de type embarquées sont depuis plusieurs années déjà la cible de cyberattaques. Face à la multiplication de ces menaces, la

cybersécurité industrielle est devenue un enjeu crucial pour les entreprises afin de préserver leur image et leur compétitivité. Des opportunités d’emploi cadre existent dans le domaine de la sécurisation informatique appliquée à ces outils industriels que ce soit dans des cabinets d’ingénierie-R&D ou des ESN, avec des compétences attendues en automatisme, ou équipements connectés…

En 2017, un peu moins de 200 offres d’emploi ont été publiées sur ce champ, soit une multiplication par 1,6 en un an des besoins en recrutements exprimés.

Extr4.0rdinaire cybersécurité : présentation des intervenants

Voici les présentations des intervenants présents lors de l'atelier Extr4.0rdinaire du 19 octobre 2023

Retrouvez tous les conseils de nos experts pour protéger au mieux votre entreprise contre les cyberattaques !

Similaire à [Infographie] Architecte cybersécurité (20)

M2i Webinar - Métiers de l'IT décryptés. Reconversion, opportunités et recrut...

M2i Webinar - Métiers de l'IT décryptés. Reconversion, opportunités et recrut...

Emploitic - Comment trouver un premier emploi dans les métiers it?

Emploitic - Comment trouver un premier emploi dans les métiers it?

Book Expertise Centers - World Class Center - Mars 2020

Book Expertise Centers - World Class Center - Mars 2020

Ofre de conseil JRPARIS pour aider les ETI à sécuriser leur projet digital

Ofre de conseil JRPARIS pour aider les ETI à sécuriser leur projet digital

Etude Apec - La cybersécurité industrielle : tendances métiers dans l'industrie

Etude Apec - La cybersécurité industrielle : tendances métiers dans l'industrie

Extr4.0rdinaire cybersécurité : présentation des intervenants

Extr4.0rdinaire cybersécurité : présentation des intervenants

Cheops Technology sécurise ses datacenters avec IBM QRadar SIEM

Cheops Technology sécurise ses datacenters avec IBM QRadar SIEM

Plus de Michael Page

[Infographie] Les chiffres clés du Management de Transition![[Infographie] Les chiffres clés du Management de Transition](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Les chiffres clés du Management de Transition](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Qui sont les managers de transition ? Pour quelles missions sont-ils engagés ? Dans quels types d'environnements évoluent-ils ? Michael Page Interim Management a publié les principaux chiffres 2022 du baromètre de France Transition.

Pour + d'infos, découvrez notre guide du Management de Transition sur https://bit.ly/34cd0NC.

[Infographie] Le métier de Data scientist ![[Infographie] Le métier de Data scientist](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Le métier de Data scientist](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Perspectives de carrière, formation requise, conseils d'expert, compétences recherchées, salaires pratiqués... Tout ce que vous avez toujours voulu savoir sur le métier de Data scientist. + d'infos sur https://bit.ly/3DGn9lC.

[ETUDE] Le marché de l'emploi IT en France![[ETUDE] Le marché de l'emploi IT en France](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[ETUDE] Le marché de l'emploi IT en France](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Les métiers de l’IT figurent parmi ceux qui résistent le mieux à la crise sanitaire et économique. Pour autant, l’étude de Michael Page Technology*, en partenariat avec Choose Your Boss, sur le panorama du recrutement et de l’emploi IT en France, révèle un marché de l’IT à deux vitesses pour les professionnels de l’IT. Comment expliquer ce phénomène ? Quelles sont les expertises recherchées par les entreprises et quelles difficultés de recrutement rencontrent-elles ? Où en sont les professionnels de l’IT ? Décryptage.

Plus d'infos sur https://bit.ly/3n3KVOh.

[ETUDE] Handicap & Emploi![[ETUDE] Handicap & Emploi](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[ETUDE] Handicap & Emploi](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Michael Page, cabinet de recrutement et d’intérim spécialisés, publie une étude nationale en partenariat avec l’Agefiph pour mieux comprendre la réalité du handicap en entreprise. Quel est le niveau d’intégration des travailleurs handicapés dans les organisations ? Quelles sont les difficultés rencontrées par les entreprises dans leur embauche ? Quel est le niveau de communication des entreprises sur le sujet du handicap ? Regards croisés entre dirigeants, recruteurs, collaborateurs et salariés en situation de handicap sur une thématique sociétale fondamentale. Plus d'infos sur https://bit.ly/3jV2gFz.

[Infographie] Que nous réserve le futur du travail ?![[Infographie] Que nous réserve le futur du travail ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Que nous réserve le futur du travail ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Évolution des métiers et formation professionnelle, métiers d'avenir et nouveaux défis de l'orientation professionnelle, émergence de formes de travail de plus en plus flexibles et nomades... : l’étude Michael Page/IFOP réalisée en février 2020 sur un panel représentatif de 1824 actifs occupés (dont 1004 cadres en février 2020), vous donne toutes les clés pour appréhender les enjeux de fond du marché du travail.

Retrouvez l'étude complète sur https://bit.ly/3eN8JRq.

Processus de recrutement, perceptions et attentes des candidats

Plus de sens et de réactivité, un manager qui motive et inspire, un équilibre de vie préservé, … Les attentes des candidats concernant leur job idéal ont changé. Dans notre étude « Processus de recrutement, perceptions et attentes des candidats », nous nous sommes cette fois-ci interrogés sur leur vision des processus de recrutement. Nombre d’entretiens, durée, … A quoi ressemble un processus de recrutement aujourd’hui ? Comment les candidats vivent-ils cette expérience ? Et quelles sont leurs nouvelles attentes ?

[LIVRE BLANC] Bien négocier son salaire![[LIVRE BLANC] Bien négocier son salaire](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[LIVRE BLANC] Bien négocier son salaire](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Quelle est ma valeur sur le marché de l'emploi ? Comment fixer une fourchette salariale ? A quel moment aborder la question du salaire en entretien ? Que vous soyez déjà en poste ou en recherche d’emploi, découvrez toutes les clés pour bien négocier votre salaire.

[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité![[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Empathie, résilience, créativité… Les compétences comportementales ou soft skills ont de plus en plus la cote auprès des entreprises et des recruteurs. Sont-elles pour autant en train de détrôner les diplômes et les compétences techniques ? Quelles sont les soft skills les plus recherchées ? Et sont-elles suffisamment valorisées par les employeurs ? En partenariat avec Cadremploi, nous nous sommes penchés sur ces questions.

[Infographie] À quoi ressemble le job idéal ?![[Infographie] À quoi ressemble le job idéal ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] À quoi ressemble le job idéal ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Alors que le début d’année est souvent signe de renouveau personnel comme professionnel, PageGroup, cabinet international de recrutement et d’intérim spécialisés, a interrogé les Français sur leur perception du poste idéal. Le point sur les nouveaux critères de sélection des candidats.

[Infographie] Salarié recherche manager leader...![[Infographie] Salarié recherche manager leader...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Salarié recherche manager leader...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Faites-vous partie de ceux qui sont amis avec leur boss sur Facebook et qui organisent des soirées et week-ends avec leur manager ? Ou bien tombez-vous plutôt dans la catégorie de ceux qui se disent « de bonnes relations avec mon boss, oui, mais au travail, ça suffit » ? Selon les résultats de notre dernière étude « les Français et l’emploi », l’amitié salarié-manager, ce serait plutôt tendance « oui, mais non ». Et en termes d'attentes, les salariés rechercheraient avant tout un manager leader.

Fonction RH : les profils phares de 2019

Fiches de postes, tendances & évolutions des métiers, grilles de salaires : téléchargez l'étude de fonctions et rémunérations RH de Michael Page, un document clé pour tous vos recrutements en Ressources Humaines ! ➡️ http://ow.ly/68DU30mFCuA

Quels metiers derriere le black friday

C'est de saison : Black Friday, fêtes de Noël, frénésie des achats et du commerce. Mais quels sont les métiers qui entrent en jeu ? De l'Approvisionneur au Category Manager, PageGroup vous en dit plus => https://tinyurl.com/ybqcp2ye.

Linkedin, les cadres et la recherche d'emploi

Contrairement à ce que l’on constate sur certaines plateformes en ligne, les cadres à l’écoute du marché de l’emploi sont non seulement très présents sur LinkedIn mais également très actifs.

Etude Blurring : Focus sur les relations au travail

Il est, en 2017, difficile de séparer la vie privée de la vie professionnelle, tant celles-ci sont aujourd’hui interconnectées. Alors comment ce phénomène se répercute-t-il sur les relations avec ses collègue et ses managers.

Quand la frontière entre vie professionnelle et vie privée devient floue… Étu...

Vous avez dit « blurring » ? Mais encore… « Blurring » est le terme utilisé pour évoquer un certain flou, (en anglais « blur »), entre vie professionnelle et vie personnelle. Depuis quelques années, l’équipement des salariés en téléphones et ordinateurs portables dissout les frontières entre vie privée et vie professionnelle. PageGroup s’est intéressé à ce phénomène omniprésent en menant une enquête en ligne auprès de 1 606 personnes. Les résultats sont significatifs et le « blurring » bel et bien réel !

Etude de rémunérations 2017

Dans notre étude de rémunérations 2017 découvrez les dernières tendances du marché de l’emploi pour 23 secteurs d’activité, ainsi que des grilles de rémunérations pour une sélection de 720 postes, allant du technicien au cadre dirigeant !

Trajet domicile-travail : les Français mieux lotis que leurs voisins ?

Les salariés français considèrent les trajets « domicile-travail » comme longs et souvent stressants. Mais sont-ils mieux lotis que leurs voisins européens ?

Retrouvez toutes les réponses dans notre dernière étude européenne : http://bit.ly/2eEzL0R

[Infographie] Les managers de transition au coeur de la transformation![[Infographie] Les managers de transition au coeur de la transformation](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Les managers de transition au coeur de la transformation](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Accroissement des responsabilités, développement des fonctions qualifiées et des domaines d’intervention : le management de transition continue d’évoluer. Quels sont aujourd’hui les métiers qui font le plus appel à des managers de transition ?

Indice de confiance Emploi - PageGroup (Q2 2016)

A travers son baromètre trimestriel « Indice de Confiance Emploi », PageGroup donne tous les trois mois la parole à trois générations de candidats français et européens sur leur situation professionnelle et leur perception du marché de l'emploi.

Fonctions & rémunération des métiers des Systèmes d'Information

Michael Page dévoile les enseignements de sa dernière étude sur les rémunérations des métiers liés aux Systèmes d’Information. Cette enquête, qui décrypte en préambule les grandes tendances du secteur, détaille les fonctions et rémunérations de 27 métiers d’une direction des systèmes d’information, mais aussi de 7 métiers spécifiques aux éditeurs de logiciels.

Plus de Michael Page (20)

[Infographie] Les chiffres clés du Management de Transition![[Infographie] Les chiffres clés du Management de Transition](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Les chiffres clés du Management de Transition](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infographie] Les chiffres clés du Management de Transition

[Infographie] Que nous réserve le futur du travail ?![[Infographie] Que nous réserve le futur du travail ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Que nous réserve le futur du travail ?](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infographie] Que nous réserve le futur du travail ?

Processus de recrutement, perceptions et attentes des candidats

Processus de recrutement, perceptions et attentes des candidats

[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité![[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infographie] Soft skills : le savoir-être, nouvelle clé de l’employabilité

Etude Blurring : Focus sur les relations au travail

Etude Blurring : Focus sur les relations au travail

Quand la frontière entre vie professionnelle et vie privée devient floue… Étu...

Quand la frontière entre vie professionnelle et vie privée devient floue… Étu...

Trajet domicile-travail : les Français mieux lotis que leurs voisins ?

Trajet domicile-travail : les Français mieux lotis que leurs voisins ?

[Infographie] Les managers de transition au coeur de la transformation![[Infographie] Les managers de transition au coeur de la transformation](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographie] Les managers de transition au coeur de la transformation](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infographie] Les managers de transition au coeur de la transformation

Fonctions & rémunération des métiers des Systèmes d'Information

Fonctions & rémunération des métiers des Systèmes d'Information

[Infographie] Architecte cybersécurité

- 1. DESCRIPTION DU POSTE • Les Architectes en cybersécurité doivent être capables de penser comme les auteurs de cyberattaques afin d’identifier les faiblesses du dispositif de sécurité de leur organisation. • Ils doivent également veiller à la cohérence des choix technologiques de l’entreprise, analyser les menaces potentielles et déployer des mesures pour les atténuer. ARCHITECTE CYBERSÉCURITÉ FRANCE 0-1 3-4 7-8 10 Analyste en sécurité Ingénieur en sécurité et cybersécurité Architecte en cybersécurité Responsable de la sécurité des systèmes d’information 40 - 50k€ 45 - 70k€ 75 - 95+k€ 100+k€ PERSPECTIVES DE CARRIÈRE INTITULÉ DE POSTE SALAIRE ANNÉES D’EXPÉRIENCE QUI RECRUTE ? MARCHÉ DE L’EMPLOI Secteurs en demande Informatique et services Sécurité des ordinateurs et des réseaux Conseil en gestion Secteurs en demande Informatique et services Sécurité des ordinateurs et des réseaux Conseil en gestion Secteurs d’avenir Comptabilité Services financiers + banque Automobile Secteurs d’avenir Comptabilité Services financiers + banque Automobile ≈2K offres d’emploi sur LinkedIn ≈7,5K professionnels ont changé de job Source: Internal data. LinkedIn Talent Insights – May/2021 to April/2022 CONSEIL D’EXPERT CURSUS FORMATION INITIALE EXPÉRIENCE REQUISE Ecole d’ingénieur avec bac + 5 ou formation universitaire équivalente 8 ans dans le domaine de la sécurité des systèmes d’information et des menaces cyber 12+ Directeur de la sécurité des systèmes d’information (CISO) 100 - 200+k€ Compétences analytiques Souci du détail Créativité Gestion des risques Résolution de problèmes Capacité d’adaptation Esprit critique Gestion du stress Compétences analytiques Souci du détail Créativité Gestion des risques Résolution de problèmes Capacité d’adaptation Esprit critique Gestion du stress COMPÉTENCES Compétences techniques de base Soft skills Administration de réseaux Administration de réseaux Système d’exploitationdows Système d’exploitationdows Machines virtuelles Machines virtuelles Contrôle de la sécurité du réseau Contrôle de la sécurité du réseau Langages de codage Langages de codage Sécurité du cloud Sécurité du cloud IPS IDS Kali Linux Les Architectes cybersécurité sont extrêmement sollicités, ce qui oblige les entreprises à la recherche de la perle rare à faire preuve de beaucoup d’agilité et à avoir de sérieux atouts dans leur poche ! Pour les séduire, la maturité en cybersecurité de la structure ainsi que le budget alloué sont des vrais facteurs différenciants. Ces experts seront aussi particulièrement attentifs au projet présenté, à l’environnement technique et aux solutions utilisées pour continuer à progresser dans leurs compétences. Enfin, devant la pénurie de ces profils, le salaire reste un argument convaincant, nous recommandons donc aux employeurs d’être flexible sur leur grille salariale. Laureen DJERRAF, Consultante